02-登录交换机操作

本章节下载 (1.81 MB)

2.3.2 不同认证方式下Console口登录方式的属性配置

2.5 认证方式为Password时Console口登录方式的配置

2.6 认证方式为Scheme时Console口登录方式的配置

3.3 认证方式为Password时Telnet登录方式的配置

4.1 通过Console口利用Modem拨号进行远程登录简介

用户可以通过以下几种方式登录S5100-SI/EI系列以太网交换机:

l

通过Console口进行本地登录

l

通过以太网端口利用Telnet或SSH进行本地或远程登录

l

通过Console口利用Modem拨号进行远程登录

l

通过WEB网管登录

l

通过NMS(Network Management Station,网管工作站)登录

& 说明:

在H3C系列以太网交换机中,AUX口(Auxiliary port,辅助端口)和Console口是同一个端口,以下称为Console口,与其对应的用户界面类型只有AUX用户界面类型。

S5100-SI/EI系列以太网交换机支持两种用户界面:AUX用户界面、VTY用户界面。

l

AUX用户界面:系统提供的通过Console口登录的视图。Console口是一种线设备端口。

l

VTY(Virtual Type Terminal,虚拟类型终端)用户界面:系统提供的通过VTY方式登录的视图。VTY口属于逻辑终端线,用于对设备进行Telnet或SSH访问。

|

用户界面 |

对应用户 |

使用的交换机端口类型 |

说明 |

|

AUX用户界面 |

通过Console口登录的用户 |

Console口 |

每台交换机只能有1个AUX用户 |

|

VTY用户界面 |

Telnet用户、SSH用户 |

以太网端口 |

每台交换机最多可以有5个VTY用户 |

用户界面的编号有两种方式:绝对编号方式和相对编号方式。

(1)

绝对编号方式,遵守的规则如下:

l

AUX用户界面编号排在第一位,为0;

l

VTY用户界面编号排在AUX用户界面之后。第一个VTY用户界面的绝对编号为1,第二个VTY用户界面的绝对编号为2,依此类推。

(2)

相对编号的形式是:用户界面类型+编号。遵守的规则如下:

l

AUX用户界面的编号:AUX0;

l

VTY用户界面的编号:第一个为VTY0,第二个为VTY1,依此类推。

|

操作 |

命令 |

说明 |

|

锁住当前用户界面 |

lock |

可选 在用户视图下执行 缺省情况下,不锁住当前用户界面 |

|

设置在用户界面之间传递消息 |

send { all | number | type number } |

可选 在用户视图下执行 |

|

释放指定的用户界面 |

free user-interface [ type ] number |

可选 在用户视图下执行 |

|

进入系统视图 |

system-view |

- |

|

配置登录交换机时的显示信息 |

header [ incoming | legal | login | shell ] text |

可选 缺省情况下,没有配置显示信息 |

|

配置交换机的系统名 |

sysname string |

可选 缺省情况下,系统名为H3C |

|

配置用户登录时显示版权声明提示信息 |

copyright-info enable |

可选 缺省情况下,用户登录时终端显示版权声明提示信息 |

|

进入用户界面视图 |

user-interface [ type ] first-number [ last-number ] |

- |

|

显示用户界面的使用信息 |

display users [ all ] |

可选 display命令可以在任意视图下执行 |

|

显示用户界面的物理属性和部分配置 |

display user-interface [ type number | number ] |

|

|

显示WEB用户的相关信息 |

display web users |

通过交换机Console口进行本地登录是登录交换机的最基本的方式,也是配置通过其他方式登录交换机的基础。缺省情况下,S5100-SI/EI系列以太网交换机只能通过Console口进行本地登录。

交换机Console口的缺省配置如下。

表2-1 交换机Console口缺省配置

|

属性 |

缺省配置 |

|

传输速率 |

9600bit/s |

|

流控方式 |

不进行流控 |

|

校验方式 |

不进行校验 |

|

停止位 |

1 |

|

数据位 |

8 |

用户终端的通信参数配置要和交换机Console口的配置保持一致,才能通过Console口登录到以太网交换机上。

用户登录到交换机上后,可以对AUX用户界面进行相关的配置,请参见2.3 配置Console口登录方式的属性。

第一步:如图2-1所示,建立本地配置环境,只需将PC机(或终端)的串口通过配置电缆与以太网交换机的Console口连接。

图2-1 通过Console口搭建本地配置环境

第二步:在PC机上运行终端仿真程序(如Windows 3.X的Terminal或Windows 9X/Windows 2000/Windows XP的超级终端等,以下配置以Windows XP为例),选择与交换机相连的串口,设置终端通信参数:传输速率为9600bit/s、8位数据位、1位停止位、无校验和无流控,如图2-2至图2-4所示。

第三步:以太网交换机上电,终端上显示设备自检信息,自检结束后提示用户键入回车,之后将出现命令行提示符(如<H3C>),如图2-5所示。

第四步:键入命令,配置以太网交换机或查看以太网交换机运行状态。需要帮助可以随时键入“?”,具体的配置命令请参考本手册中相关部分的内容。

Console口登录方式的公共属性配置,如表2-2所示。

表2-2 Console口登录方式公共属性配置

|

Console口登录方式属性配置 |

说明 |

|

|

配置Console口属性 |

传输速率 |

可选 缺省情况下,Console口使用的传输速率为9600bit/s |

|

校验方式 |

可选 缺省情况下,Console口的校验方式为none,即不进行校验 |

|

|

停止位 |

可选 缺省情况下,Console口的停止位为1 |

|

|

数据位 |

可选 缺省情况下,Console口支持的数据位为8位 |

|

|

AUX用户界面配置 |

AUX界面登录的用户可以访问的命令级别 |

可选 缺省情况下,AUX界面登录的用户可以访问的命令级别为3级 |

|

终端属性配置 |

启动终端服务功能 |

可选 缺省情况下,所有用户界面上启动终端服务 |

|

终端屏幕一屏显示的行数 |

可选 缺省情况下,一屏可显示24行 |

|

|

历史命令缓冲区大小 |

可选 缺省情况下,可存放10条历史命令 |

|

|

用户界面的超时时间 |

可选 缺省情况下,用户超时断开连接的时间为10分钟 |

|

![]() 注意:

注意:

改变Console口属性后会立即生效,所以通过Console口登录来配置Console口属性可能在配置过程中发生连接中断,建议通过其他登录方式来配置Console口属性。若用户需要通过Console口再次登录交换机,需要改变PC机上运行的终端仿真程序的相应配置,使之与交换机上的配置保持一致,如图2-4所示。

不同的认证方式下,Console口登录方式需要进行的配置不同,具体配置如表2-3所示。

表2-3 不同认证方式下Console口登录方式的属性配置

|

认证方式 |

Console口登录方式的属性配置 |

说明 |

|

|

None |

配置公共属性 |

配置Console口登录方式的公共属性 |

可选 具体内容参见表2-2 |

|

Password |

配置口令 |

配置本地验证口令 |

必选 |

|

配置公共属性 |

配置Console口登录方式的公共属性 |

可选 具体内容参见表2-2 |

|

|

Scheme |

配置采用本地认证或者到远端RADIUS服务器上认证 |

通过交换机的AAA配置可以设置对用户采用本地认证还是到RADIUS服务器上认证 |

可选 缺省情况下,交换机采用本地认证的方式 具体配置请参见“AAA”部分 |

|

配置用户名和密码 |

配置本地或RADIUS端用户名和口令认证 |

必选 l 本地用户名和口令的设置在交换机上完成 l RADIUS端用户名和口令的设置在RADIUS服务器上进行,详细内容请参见RADIUS服务器的随机指导书 |

|

|

AUX用户管理 |

设置AUX用户的服务类型 |

必选 |

|

|

配置公共属性 |

配置Console口登录方式的公共属性 |

可选 具体内容参见表2-2 |

|

& 说明:

改变Console口登录方式的认证方式后,该认证方式的设置不会立即生效。用户需要退出命令行接口后重新登录,该设置才会生效。

表2-4 认证方式为None时Console口登录方式的配置

|

操作 |

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

|

进入AUX用户界面视图 |

user-interface aux 0 |

- |

|

|

设置登录用户的认证方式为不认证 |

authentication-mode none |

必选 缺省情况下,用户通过Console口(AUX用户界面)登录不需要进行认证 |

|

|

配置Console口的属性 |

配置传输速率 |

speed speed-value |

可选 缺省情况下,Console口使用的传输速率为9600bit/s |

|

配置校验方式 |

parity { even | none | odd } |

可选 缺省情况下,Console口的校验方式为none,即不进行校验 |

|

|

配置停止位 |

stopbits { 1 | 1.5 | 2 } |

可选 缺省情况下,Console口的停止位为1 |

|

|

配置数据位 |

databits { 7 | 8 } |

可选 缺省情况下,Console口的数据位为8位 |

|

|

设置从用户界面登录后可以访问的命令级别 |

user privilege level level |

可选 缺省情况下,从AUX用户界面登录后可以访问的命令级别为3级,从VTY用户界面登录后可以访问的命令级别为0级 |

|

|

启动终端服务 |

shell |

可选 缺省情况下,在所有的用户界面上启动终端服务 |

|

|

设置终端屏幕一屏显示的行数 |

screen-length screen-length |

可选 缺省情况下,终端屏幕一屏显示的行数为24行 screen-length 0表示关闭分屏显示功能 |

|

|

设置历史命令缓冲区大小 |

history-command max-size

value |

可选 缺省情况下,历史缓冲区的大小为10,即可存放10条历史命令 |

|

|

设置用户界面的超时时间 |

idle-timeout minutes [ seconds ] |

可选 缺省情况下,所有的用户界面的超时时间为10分钟 如果10分钟内某用户界面没有用户进行操作,则该用户界面将自动断开 idle-timeout 0表示关闭用户界面的超时功能 |

|

交换机已经被配置为允许用户通过Telnet方式登录,且用户级别为管理级(3级)。当前登录用户需要对通过Console口(AUX用户界面)登录的用户进行如下限定:

l

设置通过Console口登录交换机的用户不需要进行认证

l

设置从AUX用户界面登录后可以访问的命令级别为2级

l

设置Console口使用的传输速率为19200bit/s

l

设置终端屏幕的一屏显示30行命令

l

设置历史命令缓冲区可存放20条命令

l

设置AUX用户界面的超时时间为6分钟

图2-6 配置认证方式为None的AUX用户界面属性的组网图

# 进入系统视图。

<H3C> system-view

# 进入AUX用户界面视图。

[H3C] user-interface aux 0

# 设置通过Console口登录交换机的用户不需要进行认证。

[H3C-ui-aux0] authentication-mode none

# 设置从AUX用户界面登录后可以访问的命令级别为2级。

[H3C-ui-aux0] user privilege level 2

# 设置Console口使用的传输速率为19200bit/s。

[H3C-ui-aux0] speed 19200

# 设置终端屏幕的一屏显示30行命令。

[H3C-ui-aux0] screen-length 30

# 设置历史命令缓冲区可存放20条命令。

[H3C-ui-aux0] history-command max-size 20

# 设置AUX用户界面的超时时间为6分钟。

[H3C-ui-aux0] idle-timeout 6

完成上述配置后,用户需要改变PC机上运行的终端仿真程序的相应配置,如图2-4所示,使之与交换机上的配置保持一致,才能确保正常登录。

表2-5 认证方式为Password时Console口登录方式的配置

|

操作 |

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

|

进入AUX用户界面视图 |

user-interface aux 0 |

- |

|

|

设置登录用户的认证方式为本地口令认证 |

authentication-mode password |

必选 缺省情况下,用户通过Console口(AUX用户界面)登录不需要进行验证 |

|

|

设置本地验证的口令 |

set authentication password { cipher

| simple

} password |

必选 |

|

|

配置Console口的属性 |

配置传输速率 |

speed speed-value |

可选 缺省情况下,Console口使用的传输速率为9600bit/s |

|

配置校验方式 |

parity { even | none | odd } |

可选 缺省情况下,Console口的校验方式为none,即不进行校验 |

|

|

配置停止位 |

stopbits { 1 | 1.5 | 2 } |

可选 缺省情况下,Console口的停止位为1 |

|

|

配置数据位 |

databits { 7 | 8 } |

可选 缺省情况下,Console口支持的数据位为8位 |

|

|

设置从用户界面登录后可以访问的命令级别 |

user privilege level level |

可选 缺省情况下,从Console口登录后可以访问的命令级别为3级 |

|

|

启动终端服务 |

shell |

可选 缺省情况下,在所有的用户界面上启动终端服务 |

|

|

设置终端屏幕一屏显示的行数 |

screen-length screen-length |

可选 缺省情况下,终端屏幕一屏显示的行数为24行 screen-length 0表示关闭分屏显示功能 |

|

|

设置历史命令缓冲区大小 |

history-command max-size

value |

可选 缺省情况下,历史缓冲区的大小为10,即可存放10条历史命令 |

|

|

设置用户界面的超时时间 |

idle-timeout minutes [ seconds ] |

可选 缺省情况下,所有的用户界面的超时时间为10分钟 如果10分钟内某用户界面没有用户进行操作,则该用户界面将自动断开 idle-timeout 0表示关闭用户界面的超时功能 |

|

交换机已经被配置为允许用户通过Telnet方式登录,且用户级别为管理级(3级)。当前登录用户需要对通过Console口(AUX用户界面)登录的用户进行如下限定:

l

设置通过Console口登录交换机的用户进行Password认证

l

设置用户的认证口令为明文方式,口令为123456

l

设置从AUX用户界面登录后可以访问的命令级别为2级

l

设置Console口使用的传输速率为19200bit/s

l

设置终端屏幕的一屏显示30行命令

l

设置历史命令缓冲区可存放20条命令

l

设置AUX用户界面的超时时间为6分钟

图2-7 配置认证方式为Password的AUX用户界面属性的组网图

# 进入系统视图。

<H3C> system-view

# 进入AUX用户界面视图。

[H3C] user-interface aux 0

# 设置通过Console口登录交换机的用户进行Password认证。

[H3C-ui-aux0] authentication-mode password

# 设置用户的认证口令为明文方式,口令为123456。

[H3C-ui-aux0] set authentication password simple 123456

# 设置从AUX用户界面登录后可以访问的命令级别为2级。

[H3C-ui-aux0] user privilege level 2

# 设置Console口使用的传输速率为19200bit/s。

[H3C-ui-aux0] speed 19200

# 设置终端屏幕的一屏显示30行命令。

[H3C-ui-aux0] screen-length 30

# 设置历史命令缓冲区可存放20条命令。

[H3C-ui-aux0] history-command max-size 20

# 设置AUX用户界面的超时时间为6分钟。

[H3C-ui-aux0] idle-timeout 6

完成上述配置后,用户需要改变PC机上运行的终端仿真程序的相应配置,如图2-4所示,使之与交换机上的配置保持一致,才能确保正常登录。

表2-6 认证方式为Scheme时Console口登录方式的配置

|

操作 |

命令 |

说明 |

||

|

进入系统视图 |

system-view |

- |

||

|

配置交换机采用的认证方案 |

进入ISP域视图 |

domain domain-name |

可选 缺省情况下,系统使用的AAA方案为local 如果采用local认证,则必须进行后续的本地用户配置;如果采用radius或者hwtacacs方式认证,则需进行如下配置: l 交换机上的配置请参见“AAA”部分 l AAA服务器上需要配置相关的用户名和密码,具体请参见服务器的指导书 |

|

|

配置域使用的AAA方案 |

scheme { local | none | radius-scheme radius-scheme-name

[ local ] | hwtacacs-scheme hwtacacs-scheme-name

[ local ] } |

|||

|

退出至系统视图 |

quit |

|||

|

创建本地用户(进入本地用户视图) |

local-user user-name |

必选 缺省情况下,无本地用户 |

||

|

设置本地用户认证口令 |

password { cipher | simple } password |

必选 |

||

|

设置AUX用户的服务类型 |

service-type terminal [ level level ] |

必选 |

||

|

退出至系统视图 |

quit |

- |

||

|

进入AUX用户界面视图 |

user-interface aux 0 |

- |

||

|

设置登录用户的认证方式为本地或远端用户名和口令认证 |

authentication-mode scheme [ command-authorization ] |

必选 采用本地认证还是远端认证视用户的AAA方案配置而定 缺省情况下,用户通过Console口(AUX用户界面)登录不需要进行验证 |

||

|

配置Console口的属性 |

配置传输速率 |

speed speed-value |

可选 缺省情况下,Console口支持的传输速率为9600bit/s |

|

|

配置校验方式 |

parity { even | none | odd } |

可选 缺省情况下,Console口的校验方式为none,即不进行校验 |

||

|

配置停止位 |

stopbits { 1 | 1.5 | 2 } |

可选 缺省情况下,Console口的停止位为1 |

||

|

配置数据位 |

databits { 7 | 8 } |

可选 缺省情况下,Console口支持的数据位为8位 |

||

|

设置从用户界面登录后可以访问的命令级别 |

user privilege level level |

可选 缺省情况下,从Console口登录后可以访问的命令级别为3级 |

||

|

启动终端服务 |

shell |

可选 缺省情况下,在所有的用户界面上启动终端服务 |

||

|

设置终端屏幕一屏显示的行数 |

screen-length screen-length |

可选 缺省情况下,终端屏幕一屏显示的行数为24行 screen-length 0表示关闭分屏显示功能 |

||

|

设置历史命令缓冲区大小 |

history-command max-size

value |

可选 缺省情况下,历史缓冲区的大小为10,即可存放10条历史命令 |

||

|

设置用户界面的超时时间 |

idle-timeout minutes [ seconds ] |

可选 缺省情况下,所有的用户界面的超时时间为10分钟 如果10分钟内某用户界面没有用户进行操作,则该用户界面将自动断开idle-timeout 0表示关闭用户界面的超时功能 |

||

需要注意的是,用户采用Scheme认证方式登录以太网交换机时,其所能访问的命令级别由service-type terminal [ level level ]命令中定义的用户级别决定。

交换机已经被配置为允许用户通过Telnet方式登录,且用户级别为管理级(3级)。当前登录用户需要对通过Console口(AUX用户界面)登录的用户进行如下限定:

l

设置本地用户的用户名为guest

l

设置本地用户的认证口令为明文方式,口令为123456

l

设置本地用户的服务类型为Terminal且命令级别为2级

l

设置通过Console口登录交换机的用户进行Scheme认证

l

设置Console口使用的传输速率为19200bit/s

l

设置终端屏幕的一屏显示30行命令

l

设置历史命令缓冲区可存放20条命令

l

设置AUX用户界面的超时时间为6分钟

图2-8 配置认证方式为Scheme的AUX用户界面属性的组网图

# 进入系统视图。

<H3C> system-view

# 创建本地用户guest,并进入本地用户视图。

[H3C] local-user guest

# 设置本地用户的认证口令为明文方式,口令为123456。

[H3C-luser-guest] password simple 123456

# 设置本地用户的服务类型为Terminal且用户级别为2。

[H3C-luser-guest] service-type terminal level 2

[H3C-luser-guest] quit

# 进入AUX用户界面视图。

[H3C] user-interface aux 0

# 设置通过Console口登录交换机的用户进行Scheme认证。

[H3C-ui-aux0] authentication-mode scheme

# 设置Console口使用的传输速率为19200bit/s。

[H3C-ui-aux0] speed 19200

# 设置终端屏幕的一屏显示30行命令。

[H3C-ui-aux0] screen-length 30

# 设置历史命令缓冲区可存放20条命令。

[H3C-ui-aux0] history-command max-size 20

# 设置AUX用户界面的超时时间为6分钟。

[H3C-ui-aux0] idle-timeout 6

完成上述配置后,用户需要改变PC机上运行的终端仿真程序的相应配置,如图2-4所示,使之与交换机上的配置保持一致,才能确保正常登录。

S5100-SI/EI系列以太网交换机支持Telnet功能,用户可以通过Telnet方式对交换机进行远程管理和维护。

交换机和Telnet用户端都要进行相应的配置,才能保证通过Telnet方式正常登录交换机。

用户也可以采用SSH登录方式登录交换机。SSH登录方式是在Telnet的基础上封装了安全外壳,关于SSH提供的安全功能配置,请参见“SSH”部分的介绍。

表3-1 通过Telnet登录交换机需要具备的条件

|

对象 |

需要具备的条件 |

|

交换机 |

配置交换机VLAN的IP地址,交换机与Telnet用户间路由可达(具体配置请参见“IP地址-IP性能”、“路由协议”部分中的内容) |

|

Telnet用户 |

运行了Telnet程序 |

|

获取要登录交换机VLAN的IP地址 |

& 说明:

使用IPv6协议通过Telnet方式登录到交换机与使用IPv4协议类似,详细情况请参见“IPv6管理”部分的介绍。

Telnet登录方式的公共属性配置,如表3-2所示。

表3-2 Telnet登录方式的公共属性配置

|

Telnet登录方式的属性配置 |

说明 |

|

|

VTY用户界面配置 |

VTY界面登录的用户可以访问的命令级别 |

可选 缺省情况下,VTY界面登录的用户可以访问的命令级别为0级 |

|

用户界面支持的协议 |

可选 缺省情况下,支持Telnet和SSH协议 |

|

|

设置从用户界面登录后自动执行的命令 |

可选 缺省情况下,通过VTY用户界面登录后无可自动执行的命令 |

|

|

VTY用户终端属性配置 |

启动终端服务功能 |

可选 缺省情况下,所有用户界面上启动终端服务 |

|

终端屏幕的一屏行数 |

可选 缺省情况下,一屏可显示24行 |

|

|

历史命令缓冲区大小 |

可选 缺省情况下,可存放10条历史命令 |

|

|

用户界面的超时时间 |

可选 缺省情况下,用户超时断开连接的时间为10分钟 |

|

不同的认证方式下,Telnet登录方式需要进行的配置不同,具体配置如表3-3所示。

表3-3 不同认证方式下Telnet登录方式的属性配置

|

认证方式 |

Telnet登录方式的属性配置 |

说明 |

|

|

None |

配置公共属性 |

配置Telnet登录方式的公共属性 |

可选 具体内容参见表3-2 |

|

Password |

配置口令 |

配置本地验证口令 |

必选 |

|

配置公共属性 |

配置Telnet登录方式的公共属性 |

可选 具体内容参见表3-2 |

|

|

Scheme |

配置采用本地认证或者到远端RADIUS服务器上认证 |

通过交换机的AAA配置可以设置对用户采用本地认证还是到RADIUS服务器上认证 |

可选 缺省情况下,交换机采用本地认证的方式 具体配置请参见“AAA”部分 |

|

配置用户名和密码 |

配置本地或RADIUS端用户名和口令认证 |

必选 l 本地用户名和口令的设置在交换机上完成 l 远端用户名和口令的设置在RADIUS服务器上进行,详细内容请参见RADIUS服务器的随机指导书 |

|

|

VTY用户管理 |

设置VTY用户的服务类型 |

必选 |

|

|

配置公共属性 |

配置Telnet登录方式的公共属性 |

可选 具体内容参见表3-2 |

|

& 说明:

为防止恶意用户对未使用SOCKET的攻击,提高交换机的安全性,Telnet及SSH服务对应的TCP 23及TCP 22端口会在进行相应的配置后开启/关闭:

l 当认证方式为none时,TCP 23端口打开,TCP 22端口关闭;

l 当认证方式为password且已经设置了相应的密码后,TCP 23端口打开,TCP 22端口关闭;

l 当认证方式为scheme时,如果支持的协议指定为telnet,则TCP 23端口打开;如果支持的协议指定为ssh,则TCP 22端口打开;如果支持的协议指定为all,则两端口全打开。

表3-4 认证方式为None时Telnet登录方式的配置

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入一个或多个VTY用户界面视图 |

user-interface vty first-number [ last-number ] |

- |

|

设置VTY登录用户的认证方式为不认证 |

authentication-mode none |

必选 缺省情况下,VTY用户登录后需要进行终端验证 |

|

设置从VTY用户界面登录后可以访问的命令级别 |

user privilege level level |

可选 缺省情况下,从VTY用户界面登录后可以访问的命令级别为0级 |

|

配置VTY用户界面支持的协议 |

protocol inbound { all | ssh | telnet } |

可选 缺省情况下,交换机同时支持Telnet和SSH协议 |

|

设置从用户界面登录后自动执行的命令 |

auto-execute command text |

可选 缺省情况下,通过VTY用户界面登录后无可自动执行的命令 |

|

启动终端服务 |

shell |

可选 缺省情况下,在所有的用户界面上启动终端服务 |

|

设置终端屏幕一屏显示的行数 |

screen-length screen-length |

可选 缺省情况下,终端屏幕一屏显示的行数为24行 screen-length 0表示关闭分屏显示功能 |

|

设置交换机历史命令缓冲区大小 |

history-command max-size

value |

可选 缺省情况下,历史缓冲区的大小为10,即可存放10条历史命令 |

|

设置VTY用户界面的超时时间 |

idle-timeout minutes [ seconds ] |

可选 缺省情况下,所有的用户界面的超时时间为10分钟 如果10分钟内某用户界面没有用户进行操作,则该用户界面将自动断开 idle-timeout 0表示关闭用户界面的超时功能 |

需要注意的是,用户采用None认证方式登录以太网交换机时,其所能访问的命令级别取决于命令user privilege level level中level参数定义的级别。

当前用户通过Console口(AUX用户界面)登录到交换机,且用户级别为管理级(3级)。当前用户要对通过VTY0用户界面登录的Telnet用户进行如下限定:

l

设置通过VTY0口登录交换机的Telnet用户不需要进行认证

l

设置从VTY0用户界面登录后可以访问的命令级别为2级

l

设置VTY0用户界面支持Telnet协议

l

设置VTY0用户的终端屏幕的一屏显示30行命令

l

设置VTY0用户历史命令缓冲区可存放20条命令

l

设置VTY0用户界面的超时时间为6分钟

图3-1 配置认证方式为None的Telnet用户的组网图

# 进入系统视图。

<H3C> system-view

# 进入VTY0用户界面视图。

[H3C] user-interface vty 0

# 设置通过VTY0用户界面登录交换机的Telnet用户不需要进行认证。

[H3C-ui-vty0] authentication-mode none

# 设置从VTY0用户界面登录后可以访问的命令级别为2级。

[H3C-ui-vty0] user privilege level 2

# 设置VTY0用户界面支持Telnet协议。

[H3C-ui-vty0] protocol inbound telnet

# 设置VTY0用户的终端屏幕的一屏显示30行命令。

[H3C-ui-vty0] screen-length 30

# 设置VTY0用户历史命令缓冲区可存放20条命令。

[H3C-ui-vty0] history-command max-size 20

# 设置VTY0用户界面的超时时间为6分钟。

[H3C-ui-vty0] idle-timeout 6

表3-5 认证方式为Password时Telnet登录方式的配置

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入一个或多个VTY用户界面视图 |

user-interface vty first-number [ last-number ] |

- |

|

设置登录用户的认证方式为本地口令认证 |

authentication-mode password |

必选 |

|

设置本地验证的口令 |

set authentication password { cipher

| simple

} password |

必选 |

|

设置从用户界面登录后可以访问的命令级别 |

user privilege level level |

可选 缺省情况下,从VTY用户界面登录后可以访问的命令级别为0级 |

|

配置用户界面支持的协议 |

protocol inbound { all | ssh | telnet } |

可选 缺省情况下,交换机同时支持Telnet和SSH协议 |

|

设置从用户界面登录后自动执行的命令 |

auto-execute command text |

可选 缺省情况下,通过VTY用户界面登录后无可自动执行的命令 |

|

启动终端服务 |

shell |

可选 缺省情况下,在所有的用户界面上启动终端服务 |

|

设置终端屏幕一屏显示的行数 |

screen-length screen-length |

可选 缺省情况下,终端屏幕一屏显示的行数为24行 screen-length 0表示关闭分屏显示功能 |

|

设置交换机历史命令缓冲区大小 |

history-command max-size

value |

可选 缺省情况下,历史缓冲区的大小为10,即可存放10条历史命令 |

|

设置用户界面的超时时间 |

idle-timeout minutes [ seconds ] |

可选 缺省情况下,所有的用户界面的超时时间为10分钟 如果10分钟内某用户界面没有用户进行操作,则该用户界面将自动断开 idle-timeout 0表示关闭用户界面的超时功能 |

需要注意的是,用户采用Password认证方式登录以太网交换机时,其所能访问的命令级别取决于命令user privilege level level中level参数定义的级别。

当前用户通过Console口(AUX用户界面)登录到交换机,且用户级别为管理级(3级)。当前用户要对通过VTY0用户界面登录的Telnet用户进行如下限定:

l

设置通过VTY0口登录交换机的Telnet用户进行Password认证

l

设置用户的认证口令为明文方式,口令为123456

l

设置从VTY0用户界面登录后可以访问的命令级别为2级

l

设置VTY0用户界面支持Telnet协议

l

设置VTY0用户的终端屏幕的一屏显示30行命令

l

设置VTY0用户历史命令缓冲区可存放20条命令

l

设置VTY0用户界面的超时时间为6分钟

图3-2 配置认证方式为Password的Telnet用户的组网图

# 进入系统视图。

<H3C> system-view

# 进入VTY0用户界面视图。

[H3C] user-interface vty 0

# 设置通过VTY0口登录交换机的用户进行Password认证。

[H3C-ui-vty0] authentication-mode password

# 设置用户的认证口令为明文方式,口令为123456。

[H3C-ui-vty0] set authentication password simple 123456

# 设置从VTY0用户界面登录后可以访问的命令级别为2级。

[H3C-ui-vty0] user privilege level 2

# 设置VTY0用户界面支持Telnet协议。

[H3C-ui-vty0] protocol inbound telnet

# 设置VTY0用户的终端屏幕的一屏显示30行命令。

[H3C-ui-vty0] screen-length 30

# 设置VTY0用户历史命令缓冲区可存放20条命令。

[H3C-ui-vty0] history-command max-size 20

# 设置VTY0用户界面的超时时间为6分钟。

[H3C-ui-vty0] idle-timeout 6

表3-6 认证方式为Scheme时Telnet登录方式的配置

|

操作 |

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

|

配置交换机采用的认证方案 |

进入ISP域视图 |

domain domain-name |

可选 缺省情况下,系统使用的AAA方案为local 如果采用local认证,则必须进行后续的本地用户配置;如果采用radius或者hwtacacs方式认证,则需进行如下配置: l 交换机上的配置请参见“AAA”部分 l AAA服务器上需要配置相关的用户名和密码,具体请参见服务器的指导书 |

|

配置域使用的AAA方案 |

scheme { local | none | radius-scheme radius-scheme-name

[ local ] | hwtacacs-scheme hwtacacs-scheme-name

[ local ] } |

||

|

退出至系统视图 |

quit |

||

|

创建本地用户(进入本地用户视图) |

local-user user-name |

缺省情况下,无本地用户 |

|

|

设置本地认证口令 |

password { cipher | simple } password |

必选 |

|

|

设置VTY用户的服务类型 |

service-type telnet [ level level ] |

必选 |

|

|

退出至系统视图 |

quit |

- |

|

|

进入一个或多个VTY用户界面视图 |

user-interface vty first-number [ last-number ] |

- |

|

|

设置登录用户的认证方式为本地或远端用户名和口令认证 |

authentication-mode scheme [ command-authorization ] |

必选 究竟是采用本地认证还是远端认证视用户的AAA方案配置而定 缺省情况下采用本地认证方式 |

|

|

设置从用户界面登录后可以访问的命令级别 |

user privilege level level |

可选 缺省情况下,从VTY用户界面登录后可以访问的命令级别为0级 |

|

|

配置用户界面支持的协议 |

protocol inbound { all | ssh | telnet } |

可选 缺省情况下,交换机同时支持Telnet和SSH协议 |

|

|

设置从用户界面登录后自动执行的命令 |

auto-execute command text |

可选 缺省情况下,通过VTY用户界面登录后无可自动执行的命令 |

|

|

启动终端服务 |

shell |

可选 缺省情况下,在所有的用户界面上启动终端服务 |

|

|

设置终端屏幕的一屏行数 |

screen-length screen-length |

可选 缺省情况下,终端屏幕一屏行数为24行 screen-length 0表示关闭分屏功能 |

|

|

设置交换机历史命令缓冲区大小 |

history-command max-size

value |

可选 缺省情况下,历史缓冲区容量为10,即可存放10条历史命令 |

|

|

设置用户界面的超时时间 |

idle-timeout minutes [ seconds ] |

可选 缺省情况下,所有的用户界面的超时时间为10分钟 如果10分钟内某用户界面没有用户进行操作,则该用户界面将自动断开 idle-timeout 0表示关闭用户界面的超时功能 |

|

需要注意的是,用户采用Scheme认证方式登录以太网交换机时,其所能访问的命令级别取决于命令1、命令2所配置的用户登录后可访问的命令级别的组合,具体情况如表3-7所示。

l

命令1:user privilege level level

l

命令2:service-type { ftp | lan-access | { ssh | telnet | terminal }* [ level level ] }

表3-7 用户采用Scheme认证方式登录以太网交换机时可访问的命令优先级

|

前提条件 |

用户登录后可访问命令优先级 |

||

|

用户登录认证方式 |

用户类别 |

命令配置情况 |

|

|

authentication-mode scheme [ command-authorization

] |

VTY登录用户(采用AAA-RADIUS认证或者本地认证) |

未设置命令1,命令2未设置用户可访问命令级别 |

0级 |

|

未设置命令1,命令2已设置用户可访问命令级别 |

由命令2决定 |

||

|

已设置命令1,命令2未设置用户可访问命令级别 |

0级 |

||

|

已设置命令1,命令2已设置用户可访问命令级别 |

由命令2决定 |

||

|

VTY登录用户(采用SSH的RSA认证模式) |

未设置命令1,命令2未设置用户可访问命令级别 |

0级 |

|

|

未设置命令1,命令2已设置用户可访问命令级别 |

|||

|

已设置命令1,命令2未设置用户可访问命令级别 |

由命令1决定 |

||

|

已设置命令1,命令2已设置用户可访问命令级别 |

|||

|

VTY登录用户(采用SSH的password认证模式) |

未设置命令1,命令2未设置用户可访问命令级别 |

0级 |

|

|

未设置命令1,命令2已设置用户可访问命令级别 |

由命令2决定 |

||

|

已设置命令1,命令2未设置用户可访问命令级别 |

0级 |

||

|

已设置命令1,命令2已设置用户可访问命令级别 |

由命令2决定 |

||

& 说明:

有关AAA、RADIUS、SSH的详细内容,请参见“AAA”和“SSH”部分的介绍。

当前用户通过Console口(AUX用户界面)登录到交换机,且用户级别为管理级(3级)。当前用户要对通过VTY0用户界面登录的Telnet用户进行如下限定:

l

设置本地用户的用户名为guest

l

设置本地用户的认证口令为明文方式,口令为123456

l

设置VTY用户的服务类型为Telnet且命令级别为2级

l

设置通过VTY0口登录交换机的Telnet用户进行Scheme认证

l

设置VTY0用户界面仅支持Telnet协议

l

设置VTY0用户的终端屏幕的一屏显示30行命令

l

设置VTY0用户历史命令缓冲区可存放20条命令

l

设置VTY0用户界面的超时时间为6分钟

图3-3 配置认证方式为Scheme的Telnet用户的组网图

# 进入系统视图。

<H3C> system-view

# 创建本地用户guest,并进入本地用户视图。

[H3C] local-user guest

# 设置本地用户的认证口令为明文方式,口令为123456。

[H3C-luser-guest] password simple 123456

# 设置VTY用户的服务类型为Telnet且命令级别为2级。

[H3C-luser-guest] service-type telnet level 2

[H3C-luser-guest] quit

# 进入VTY0用户界面视图。

[H3C] user-interface vty 0

# 设置通过VTY0口登录交换机的Telnet用户进行Scheme认证。

[H3C-ui-vty0] authentication-mode scheme

# 设置VTY0用户界面支持Telnet协议。

[H3C-ui-vty0] protocol inbound telnet

# 设置VTY0用户的终端屏幕的一屏显示30行命令。

[H3C-ui-vty0] screen-length 30

# 设置VTY0用户历史命令缓冲区可存放20条命令。

[H3C-ui-vty0] history-command max-size 20

# 设置VTY0用户界面的超时时间为6分钟。

[H3C-ui-vty0] idle-timeout 6

第一步:通过Console口正确配置以太网交换机VLAN1接口的IP地址(VLAN1为交换机的缺省VLAN)。

l

通过Console口搭建配置环境。如图3-4所示,建立本地配置环境,只需将PC机(或终端)的串口通过配置电缆与以太网交换机的Console口连接。

图3-4 通过Console口搭建本地配置环境

l

在PC机上运行终端仿真程序(如Windows3.1的Terminal、Windows95/Windows98/Windows NT/ Windows2000/ Windows XP的超级终端),设置终端通信参数:传输速率为9600bit/s、8位数据位、1位停止位、无校验和无流控。

l

以太网交换机上电,PC机终端上将显示以太网交换机自检信息,自检结束后提示用户键入回车,之后将出现命令行提示符<H3C>,如图3-5所示。

l

通过Console口在超级终端中执行以下命令,配置以太网交换机VLAN1的IP地址为202.38.160.92/24。

<H3C> system-view

[H3C] interface Vlan-interface 1

[H3C-Vlan-interface1] ip address 202.38.160.92 255.255.255.0

第二步:在通过Telnet登录以太网交换机之前,针对用户需要的不同认证方式,在交换机上进行相应配置。请参见3.2 认证方式为None时Telnet登录方式的配置、3.3 认证方式为Password时Telnet登录方式的配置、3.4 认证方式为Scheme时Telnet登录方式的配置的相关描述。

第三步:如图3-6所示,建立配置环境,将PC机以太网口通过网络与以太网交换机VLAN1下的以太网口连接,确保PC机和VLAN1接口之间路由可达。

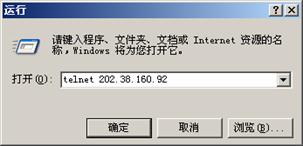

第四步:在PC机上运行Telnet程序,输入交换机VLAN1的IP地址,如图3-7所示。

第五步:如果配置验证方式为Password,则终端上显示“Login authentication”,并提示用户输入已设置的登录口令,口令输入正确后则出现命令行提示符(如<H3C>)。如果出现“All user interfaces are used, please try later!”的提示,表示当前Telnet到以太网交换机的用户过多,则请稍候再连接(H3C系列以太网交换机最多允许5个Telnet用户同时登录)。

第六步:使用相应命令配置以太网交换机或查看以太网交换机运行状态。需要帮助可以随时键入“?”,具体的配置命令请参考本手册中相关部分的内容。

& 说明:

l 通过Telnet配置交换机时,请不要删除或修改交换机上对应本Telnet连接的交换机上的VLAN接口的IP地址,否则会导致Telnet连接断开。

l Telnet用户通过口令认证登录交换机时,缺省可以访问命令级别为0级的命令。有关命令级别的描述请参见“命令行接口”中的命令行分级/命令视图部分。

用户可以从一台交换机Telnet到另一台交换机上,对其进行配置。本端交换机作为Telnet客户端,对端交换机作为Telnet服务器端。如果两台交换机相连的端口在同一局域网内,则其IP地址必须配置在同一网段;否则,两台交换机必须路由可达。

配置环境如图3-8所示,用户Telnet到一台以太网交换机后,可以输入telnet命令再登录其它以太网交换机,对其进行配置管理。

图3-8 通过交换机登录到其它交换机

第一步:针对用户需要的不同认证方式,在作为Telnet Server的交换机上进行相应配置。请参见3.2 认证方式为None时Telnet登录方式的配置、3.3 认证方式为Password时Telnet登录方式的配置、3.4 认证方式为Scheme时Telnet登录方式的配置的相关描述。

第二步:用户登录到作为Telnet Client的以太网交换机。

第三步:在Telnet Client的以太网交换机上作如下操作:

<H3C> telnet xxxx

其中xxxx是作为Telnet Server的以太网交换机的主机名或IP地址,若为主机名,则需是已通过ip host命令配置的主机名。

第四步:登录后,出现命令行提示符(如<H3C>),如果出现“All user interfaces are used, please try later!”的提示,表示当前Telnet到以太网交换机的用户过多,则请稍候再连接。

第五步:使用相应命令配置以太网交换机或查看以太网交换机运行状态。需要帮助可以随时键入“?”,具体的配置命令请参考本手册中相关部分的内容。

网络管理员可以通过远端交换机的Console口,利用一对Modem和PSTN(Public Switched Telephone Network,公共电话交换网)对远端的交换机进行远程维护。这种方式一般适用于在网络中断的情况下,利用PSTN网络对交换机进行远程管理。

交换机和网络管理员端都要进行相应的配置,才能保证通过Console口利用Modem拨号进行远程登录交换机。

表4-1 通过Console口利用Modem拨号进行远程登录需要具备的条件

|

配置对象 |

需要具备的条件 |

|

网络管理员端 |

PC终端与Modem正确连接 |

|

Modem与可正常使用的电话线正确相连 |

|

|

获取了远程交换机端Console口所连Modem上对应的电话号码 |

|

|

远程交换机端 |

Console口与Modem正确连接 |

|

在Modem上进行了正确的配置 |

|

|

Modem与可正常使用的电话线正确相连 |

|

|

远程交换机上设置了登录用户的认证方式及认证方式对应的其它设置,请参见表2-3 |

在与交换机直接相连的Modem上进行以下配置(与终端相连的Modem不需要进行如下配置)。

AT&F ----------------------- Modem恢复出厂设置

ATS0=1 ----------------------- 设置自动应答(振铃一声)

AT&D ----------------------- 忽略DTR信号

AT&K0 -----------------------

禁止流量控制

AT&R1 -----------------------

忽略RTS信号

AT&S0 -----------------------

强制DSR为高电平

ATEQ1&W ----------------------- 禁止Modem回送命令响应和执行结果并存储配置

在配置后为了观察Modem的设置是否正确,可以输入AT&V命令显示配置的结果。

& 说明:

各种Modem配置命令及显示的结果有可能不一样,具体操作请参照Modem的说明书进行。

& 说明:

通过Console口利用Modem拨号进行远程登录时,使用的是AUX用户界面,交换机上的配置与通过Console口进行本地登录时交换机的设置有如下区别:

l 通过Console口利用Modem拨号进行远程登录时,Console口传输速率要低于Modem的传输速率,否则可能会出现丢包现象。

l Console口的其它属性(Console口校验方式、Console口的停止位、Console的数据位)均采用缺省值。

交换机上具体配置与登录用户采用的认证方式有关,配置用户的认证方式请参见表2-3。

详细配置请参见“2.4 认证方式为None时Console口登录方式的配置”。

详细配置请参见“2.5 认证方式为Password时Console口登录方式的配置”。

详细配置请参见“2.6 认证方式为Scheme时Console口登录方式的配置”。

第一步:在通过Modem拨号登录以太网交换机之前,需要先在以太网交换机上为不同的登录认证方式做相应的配置。请参见2.4 认证方式为None时Console口登录方式的配置、2.5 认证方式为Password时Console口登录方式的配置、2.6 认证方式为Scheme时Console口登录方式的配置的描述。

第二步:在与以太网交换机直接相连的Modem上进行配置,请参见4.2.1 与交换机直接相连的Modem上的配置的描述。

第三步:如图4-1所示,建立远程配置环境,在PC机(或终端)的串口和以太网交换机的Console口分别挂接Modem,Modem与可正常使用的电话线正确相连。

第四步:在远端通过终端仿真程序和Modem向以太网交换机拨号(所拨号码应该是与以太网交换机相连的Modem的电话号码),与以太网交换机建立连接,如图4-2至图4-4所示。

图4-4 在远端PC机上拨号

第五步:如果配置验证方式为Password,在远端的终端仿真程序上输入已设置的登录口令,出现命令行提示符(如<H3C>),即可对以太网交换机进行配置或管理。需要帮助可以随时键入“?”,具体的配置命令请参考本手册中相关部分的内容。

& 说明:

Modem用户登录时,如果交换机上AUX用户界面未作任何设置,则缺省可以访问命令级别为3级的命令。有关命令级别的描述请参见“命令行接口”部分的介绍。

S5100-SI/EI系列以太网交换机提供内置的WEB Server,用户可以通过WEB网管终端(PC)登录到交换机上,利用内置的WEB Server以WEB方式直观地管理和维护以太网交换机。

交换机和WEB网管终端(PC)都要进行相应的配置,才能保证通过WEB网管正常登录交换机。

表5-1 通过WEB网管登录交换机需要具备的条件

|

对象 |

需要具备的条件 |

|

交换机 |

配置交换机VLAN接口的IP地址,交换机与WEB网管终端间路由可达,具体配置请参见“IP地址-IP性能”、“路由协议”部分中的内容 |

|

配置欲登录的WEB网管用户名和认证口令 |

|

|

WEB网管终端(PC) |

具有IE浏览器 |

|

获取要登录交换机的VLAN的IP地址、用户名及口令 |

第一步:在通过WEB方式登录以太网交换机之前,用户先正确配置以太网交换机VLAN1接口的IP地址(VLAN1为交换机的缺省VLAN)。请参见3.5.1 通过终端Telnet到以太网交换机。

第二步:在以太网交换机上配置欲登录的WEB网管用户名和认证口令。

# 配置WEB用户名为admin,密码为admin,用户级别设为3(管理级用户)

<H3C> system-view

[H3C] local-user admin

[H3C-luser-admin] service-type telnet level 3

[H3C-luser-admin] password simple admin

第三步:搭建WEB网管远程配置环境,如图5-1所示。

图5-1 搭建WEB网管远程运行环境

第四步:用户通过PC与交换机相连,并通过浏览器登录交换机。在WEB网管终端(PC)的浏览器地址栏内输入http://10.153.17.82(WEB网管终端和以太网交换机之间要路由可达),浏览器会显示WEB网管的登录验证页面(如图5-2所示)。

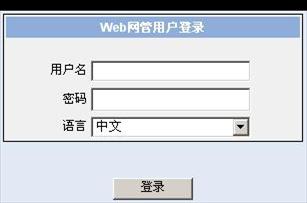

图5-2 WEB网管登录页面

第五步:输入在交换机上添加的用户名和密码,“语言”下拉列表中选择中文,点击<登录>按钮后即可登录,显示中文WEB网管主页面。

如果通过header命令设置了login banner信息,则用户使用WEB方式访问以太网交换机时,在显示用户登录验证页面之前显示banner页面,页面内容为通过header命令设置的login banner信息,在banner页面单击<继续>按钮则进入用户登录验证页面,通过登录验证后进入WEB网管主页面;如果没有通过header命令设置login banner信息,则用户使用WEB方式访问以太网交换机时,直接进入用户登录验证页面。

表5-2 WEB登录显示banner信息配置过程

|

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

配置登录以太网交换机时的login显示信息 |

header login text |

必选 缺省情况下,没有配置显示信息 |

l

用户通过WEB方式登录以太网交换机;

l

要求在用户登录以太网交换机时显示banner页面。

图5-3 通过WEB方式访问交换机时显示banner信息组网图

# 进入系统视图。

<H3C> system-view

# 设置通过WEB方式访问以太网交换机时显示的login banner信息为“Welcome”。

[H3C] header login %Welcome%

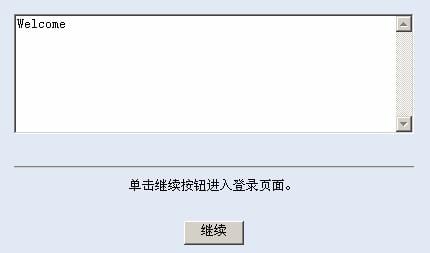

配置完成后,在用户终端(PC)的浏览器地址栏内输入以太网交换机的IP地址(用户终端和以太网交换机之间要路由可达),浏览器会显示login banner信息页面,如图5-4所示。

图5-4 通过WEB方式访问交换机时显示banner信息界面

单击<继续>按钮则进入用户登录验证页面,通过登录验证后进入WEB网管主页面。

表5-3 关闭/启动WEB Server

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

关闭WEB Server |

ip http shutdown |

必选 缺省情况下,WEB Server处于启动状态 |

|

启动WEB Server |

undo ip http shutdown |

必选 |

& 说明:

为防止恶意用户对未使用SOCKET的攻击,提高交换机的安全性,HTTP服务对应的TCP 80端口会在进行相应的配置后开启/关闭:

l 在使用undo ip http shutdown命令启动WEB Server时,打开TCP 80端口;

l 在使用ip http shutdown命令关闭WEB Server时,关闭TCP 80端口。

用户可通过NMS(Network Management Station,网管工作站)登录到交换机上,通过交换机上的Agent模块对交换机进行管理、配置。NMS和Agent之间运行的协议为SNMP(Simple Network Management Protocol,简单网络管理协议),具体介绍请参见“SNMP-RMON”部分。

NMS端和交换机上都要进行相应的配置,才能保证通过NMS正常登录交换机。

表6-1 通过NMS登录交换机需要具备的条件

|

对象 |

需要具备的条件 |

|

交换机 |

配置交换机VLAN的IP地址,交换机与NMS间路由可达,具体配置请参见“IP地址-IP性能”、“路由协议”部分中的内容 |

|

配置SNMP基本功能,请参见“SNMP-RMON”部分 |

|

|

NMS(网管工作站) |

NMS网管工作站进行了正确配置,具体配置请参见NMS附带的网管手册 |

图6-1 通过NMS方式登录组网环境

用户可以通过以下配置,对Telnet Server、Telnet Client指定源IP地址或者源接口,增加了业务的可管理性和安全性。

为Telnet业务报文指定的源IP为Loopback接口或者VLAN接口的IP。通过配置Loopback虚接口或者闲置VLAN接口的IP为Telnet业务报文的指定源IP,使Telnet Client和Telnet Server之间传输报文无论通过交换机的哪个接口都使用指定接口的源IP,隐藏了实际通信接口的IP地址,起到了防止外部攻击的作用,提高了安全性。同时,有时服务器会限制只有某些IP才可以访问它,在客户端上使用源IP特性可以避免连接不上服务器。

分为用户视图下的配置和系统视图下的配置,用户视图下的配置只对本次操作有效,而系统视图下的配置对之后的每次操作都有效。

表7-1 在用户视图下配置Telnet业务报文指定源IP

|

操作 |

命令 |

说明 |

|

为Telnet Client指定源IP地址 |

telnet { hostname | ip-address }

[ service-port ] source-ip ip-address |

可选 |

|

为Telnet Client指定源接口 |

telnet { hostname | ip-address }

[ service-port ] source-interface interface-type interface-number |

可选 |

表7-2 在系统视图下配置Telnet业务报文指定源IP

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

为Telnet Server指定源IP地址 |

telnet-server source-ip ip-address |

可选 |

|

为Telnet Server指定源接口 |

telnet-server source-interface interface-type interface-number |

可选 |

|

为Telnet Client指定源IP地址 |

telnet source-ip ip-address |

可选 |

|

为Telnet Client指定源接口 |

telnet source-interface interface-type interface-number |

可选 |

& 说明:

l

指定的ip-address必须为本设备地址,当指定的ip-address不是本设备地址时,命令提示配置不成功。

l

指定的接口必须存在,当指定接口不存在时,命令提示配置不成功。

l

如果指定了源IP或者源接口,必须保证Telnet Server和Telnet Client的指定IP或者接口之间路由可达。

在完成上述配置后,在任意视图下执行display命令可以显示配置业务报文指定源IP后的运行情况,通过查看显示信息验证配置的效果。

表7-3 配置Telnet业务报文指定源IP显示

|

操作 |

命令 |

说明 |

|

显示当前为Telnet Client设置的源IP地址 |

display telnet source-ip |

display命令可以在任意视图下执行 |

|

显示当前为Telnet Server设置的源IP地址 |

display telnet-server source-ip |

& 说明:

本章中涉及ACL的定义请参考“ACL”部分的描述。

交换机可以对不同登录方式的用户进行控制,如表8-1所示。

|

登录方式 |

控制方式 |

实现方法 |

详细说明 |

|

Telnet |

通过源IP对Telnet用户进行控制 |

通过基本ACL实现 |

|

|

通过源IP、目的IP对Telnet用户进行控制 |

通过高级ACL实现 |

||

|

通过源MAC对Telnet用户进行控制 |

通过二层ACL实现 |

||

|

SNMP |

通过源IP对SNMP网管用户进行控制 |

通过基本ACL实现 |

|

|

WEB |

通过源IP对WEB网管用户进行控制 |

通过基本ACL实现 |

|

|

强制在线WEB网管用户下线 |

通过命令行实现 |

确定对Telnet的控制策略,包括对哪些源IP、目的IP、源MAC进行控制,控制的动作是允许访问还是拒绝访问。

本配置需要通过基本访问控制列表实现。基本访问控制列表的序号取值范围为2000~2999。

表8-2 通过源IP对Telnet用户进行控制

|

配置步骤 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

创建或进入基本ACL视图 |

acl number acl-number [ match-order

{ auto | config } ] |

缺省情况下,匹配顺序为config |

|

定义子规则 |

rule [ rule-id ] { deny | permit } [ rule-string

] |

必选 |

|

退出ACL视图 |

quit |

- |

|

进入用户界面视图 |

user-interface [ type ] first-number [ last-number ] |

- |

|

引用访问控制列表,通过源IP对Telnet用户进行控制 |

acl acl-number { inbound | outbound } |

必选 inbound:对Telnet到本交换机的用户进行ACL控制 outbound:对从本交换机Telnet到其他交换机的用户进行ACL控制 |

本配置需要通过高级访问控制列表实现。高级访问控制列表的序号取值范围为3000~3999。

表8-3 通过源IP、目的IP对Telnet用户进行控制

|

配置步骤 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

创建或进入高级ACL视图 |

acl number acl-number

[ match-order { auto | config } ] |

必须 缺省情况下,匹配顺序为config |

|

定义子规则 |

rule [ rule-id ] { deny | permit } protocol [ rule-string ] |

必选 用户可以根据需要配置对相应的源IP、目的IP进行过滤的规则 |

|

退出ACL视图 |

quit |

- |

|

进入用户界面视图 |

user-interface [ type ] first-number [ last-number ] |

- |

|

引用访问控制列表,通过源IP、目的IP对Telnet用户进行控制 |

acl acl-number { inbound | outbound } |

必选 inbound:对Telnet到本交换机的用户进行ACL控制 outbound:对从本交换机Telnet到其他交换机的用户进行ACL控制 |

本配置需要通过二层访问控制列表实现。二层访问控制列表的序号取值范围为4000~4999。

表8-4 通过源MAC对Telnet用户进行控制

|

配置步骤 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

创建或进入二层ACL视图 |

acl number acl-number

|

- |

|

定义子规则 |

rule [ rule-id ] { deny | permit } [ rule-string ] |

必选 用户可以根据需要配置对相应的源MAC进行过滤的规则 |

|

退出ACL视图 |

quit |

- |

|

进入用户界面视图 |

user-interface [ type ] first-number [ last-number ] |

- |

|

引用访问控制列表,通过源MAC对Telnet用户进行控制 |

acl acl-number inbound |

必选 缺省情况下,不对Telnet用户进行ACL控制 |

通过源IP地址对Telnet登录用户进行控制,仅允许源IP为10.110.100.52的Telnet用户访问交换机。

图8-1 对Switch的Telnet用户进行ACL控制

# 定义基本访问控制列表。

<H3C> system-view

[H3C] acl number 2000

[H3C-acl-basic-2000] rule 1 permit source 10.110.100.52 0

[H3C-acl-basic-2000] quit

# 引用访问控制列表。

[H3C] user-interface vty 0 4

[H3C-ui-vty0-4] acl 2000 inbound

H3C系列以太网交换机支持通过SNMP网管软件进行远程管理。网管用户可以通过SNMP方式访问交换机。

通过源IP对SNMP网管用户进行控制需要下面两个步骤:

(2)

引用访问控制列表,对通过SNMP方式访问交换机的用户进行控制

确定对SNMP网管用户的控制策略,包括对哪些源IP进行控制,控制的动作是允许访问还是拒绝访问。

本配置需要通过基本访问控制列表实现。基本访问控制列表的序号取值范围为2000~2999。

表8-5 通过源IP对SNMP网管用户进行控制

|

配置步骤 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

创建或进入基本ACL视图 |

acl number acl-number [ match-order { auto | config } ] |

必须 缺省情况下,匹配顺序为config |

|

定义子规则 |

rule [ rule-id ] { deny | permit } [ rule-string ] |

必选 |

|

退出ACL视图 |

quit |

- |

|

在配置SNMP团体名的命令中引用访问控制列表 |

snmp-agent community { read | write } community-name

[ acl acl-number | mib-view view-name ]* |

可选 缺省情况下,SNMPv1和SNMPv2c使用团体名来进行访问 |

|

在配置SNMP组名的命令中引用访问控制列表 |

snmp-agent group { v1 | v2c } group-name [ read-view read-view ] [ write-view

write-view ] [ notify-view notify-view

] [ acl acl-number ] snmp-agent group v3 group-name [ authentication | privacy ] [ read-view

read-view ] [ write-view write-view

] [ notify-view notify-view ] [ acl acl-number ] |

可选 缺省情况下,snmp-agent group v3命令配置采用不认证、不加密方式 |

|

在配置SNMP用户名的命令中引用访问控制列表 |

snmp-agent usm-user { v1 | v2c } user-name group-name [ acl acl-number ] snmp-agent usm-user v3 user-name group-name [ cipher ] [

authentication-mode { md5 | sha } auth-password [ privacy-mode des56 priv-password ] [ acl acl-number ] |

可选 |

& 说明:

配置SNMP团体名、组名和用户名的命令中引用的访问控制列表可以是不同的访问控制列表。

SNMP团体名属性是SNMPv1、SNMPv2c版本的一个特性,因此在配置SNMP团体名的命令中引用访问控制列表对使用SNMPv1、SNMPv2c的网管系统起到了过滤作用。

SNMP组名、用户名属性是SNMPv2c及以上版本的一个特性,因此在配置SNMP组名、用户名的命令中引用访问控制列表对使用SNMPv2c及以上版本的网管系统起到过滤作用。如果同时在这两个命令中配置了ACL控制功能,则交换机会对网管用户的这两个属性都进行过滤。

通过源IP地址对SNMP网管用户进行控制,仅允许IP地址为10.110.100.52的SNMP网管用户访问交换机。

图8-2 对SNMP网管用户进行ACL控制

# 定义基本访问控制列表。

<H3C> system-view

[H3C] acl number 2000

[H3C-acl-basic-2000] rule 1 permit source 10.110.100.52 0

[H3C-acl-basic-2000] quit

# 引用访问控制列表,仅允许来自10.110.100.52的SNMP网管用户访问交换机。

[H3C] snmp-agent community read aaa acl 2000

[H3C] snmp-agent group v2c groupa acl 2000

[H3C] snmp-agent usm-user v2c usera groupa acl 2000

H3C系列以太网交换机支持通过WEB进行远程管理。WEB用户可以通过HTTP协议访问交换机。

通过源IP对WEB用户进行控制需要下面两个步骤:

(2)

引用访问控制列表,对WEB网管用户进行控制

确定对WEB网管用户的控制策略,包括对哪些源IP进行控制,控制的动作是允许访问还是拒绝访问。

本配置需要通过基本访问控制列表实现。基本访问控制列表的序号取值范围为2000~2999。

表8-6 通过源IP对WEB网管用户进行控制

|

配置步骤 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

创建或进入基本ACL视图 |

acl number acl-number

[ match-order { auto | config } ] |

必选 缺省情况下,匹配顺序为config |

|

定义子规则 |

rule [ rule-id ] { deny | permit } [ rule-string

] |

必选 |

|

退出ACL视图 |

quit |

- |

|

引用访问控制列表对WEB网管用户进行控制 |

ip http acl acl-number |

可选 缺省情况下,不对WEB网管用户进行ACL控制 |

网络管理员可以通过命令行强制在线WEB网管用户下线。

表8-7 强制在线WEB网管用户下线

|

配置步骤 |

命令 |

说明 |

|

强制在线WEB网管用户下线 |

free web-users { all

| user-id user-id | user-name user-name } |

必选 该命令在用户视图下执行 |

通过源IP地址对WEB网管用户进行控制,仅允许IP地址为10.110.100.52的WEB网管用户访问交换机。

图8-3 对WEB网管用户进行ACL控制

# 定义基本访问控制列表。

<H3C> system-view

[H3C] acl number 2030

[H3C-acl-basic-2030] rule 1 permit source 10.110.100.52 0

[H3C-acl-basic-2030] quit

# 引用编号为2030的访问控制列表,仅允许来自10.110.100.52的WEB用户访问交换机。

[H3C] ip http acl 2030

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!