66-MSR系列路由器使用PKI认证建立IPSec隧道功能的配置举例

本章节下载: 66-MSR系列路由器使用PKI认证建立IPSec隧道功能的配置举例 (1.38 MB)

MSR系列路由器使用PKI认证建立IPsec隧道功能的配置举例

|

Copyright © 2014杭州华三通信技术有限公司 版权所有,保留一切权利。 非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部, 并不得以任何形式传播。本文档中的信息可能变动,恕不另行通知。 |

|

目 录

本文档介绍MSR系列路由器使用PKI认证建立IPsec隧道功能的典型配置举例。

本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解IPsec和PKI特性。

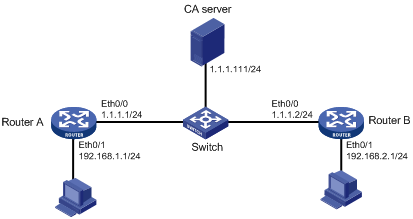

如图1所示,CA服务器为Windows Server 2003,要求:Router A 和Router B通过IKE建立IPsec隧道,IKE认证方式使用PKI证书方式。

图1 MSR系列路由器使用PKI认证建立IPsec隧道功能的配置组网图

为了使IKE认证方式支持PKI证书方式,需将IKE提议配置为使用数字签名方法的身份认证策略,并在IKE对等体中引用PKI域。

本举例是在Release 2317版本上进行配置和验证的。

· 当采用Windows Server作为CA时,需要安装SCEP插件。

· 配置PKI域时,需要指定实体从RA注册申请证书。

· 路由器配置需要与服务器保持一致。

# 配置接口Ethernet0/0的IP地址。

<RouterA> system-view

[RouterA] interface ethernet 0/0

[RouterA-Ethernet0/0] ip address 1.1.1.1 255.255.255.0

[RouterA-Ethernet0/0] quit

# 配置接口Ethernet0/1的IP地址。

[RouterA] interface ethernet 0/1

[RouterA-Ethernet0/1] ip address 192.168.1.1 255.255.255.0

[RouterA-Ethernet0/1] quit

# 指定访问对方私网的静态路由。

[RouterA] ip route-static 192.168.2.0 255.255.255.0 1.1.1.2

# 配置实体名称为msr,通用名为routera。

[RouterA] pki entity msr

[RouterA-pki-entity-msr] common-name routera

[RouterA-pki-entity-msr] quit

# 创建并进入PKI域1。

[RouterA] pki domain 1

# 配置可信任的CA名称为win2003。

[RouterA-pki-domain-1] ca identifier win2003

# 配置注册服务器URL。

[RouterA-pki-domain-1] certificate request url http://1.1.1.111/certsrv/mscep/mscep.dll

# 配置证书申请的注册受理机构为RA。

[RouterA-pki-domain-1] certificate request from ra

# 指定实体名称为msr。

[RouterA-pki-domain-1] certificate request entity msr

# 指定注册模式和密钥长度。

[RouterA-pki-domain-1] certificate request mode auto key-length 1024

# 配置验证根证书时使用的指纹。

[RouterA-pki-domain-1] root-certificate fingerprint sha1 c4cb24743e26d601f23b7618

b4e749a1061d9eb0

# 配置CRL发布点位置。

[RouterA-pki-domain-1] crl url http://1.1.1.111/certenroll/win2003.crl

[RouterA-pki-domain-1] quit

# 用RSA算法生成本地的密钥对。

[RouterA] public-key local create rsa

# 获取CA证书,可以根据提示判断是否正确获得。

[RouterA] pki retrieval-certificate ca domain 1

# 获取CA签名的本地证书。

[RouterA] pki retrieval-crl domain 1

# 获取CRL,可以检查同一个CA签名的证书是否过期。

[RouterA] pki request-certificate domain 1

# 创建ACL3000,定义需要IPsec保护的数据流。

[RouterA] acl number 3000

[RouterA-acl-adv-3000] rule 0 permit ip source 192.168.1.0 0.0.0.255 destination

192.168.2.0 0.0.0.255

[RouterA-acl-adv-3000] quit

# 配置IKE提议,使用数字签名方法为身份认证策略。

[RouterA] ike proposal 1

[RouterA-ike-proposal-1] authentication-method rsa-signature

[RouterA-ike-proposal-1] quit

# 配置IKE对等体peer,并引用PKI域的配置。

[RouterA] ike peer peer

[RouterA-ike-peer-peer] remote-address 1.1.1.2

[RouterA-ike-peer-peer] certificate domain 1

[RouterA-ike-peer-peer] quit

# 采用安全提议的缺省配置。

[RouterA] ipsec proposal def

# 配置ESP协议采用md5认证算法。

[RouterA-ipsec-transform-set-def] esp authentication-algorithm md5

[RouterA-ipsec-transform-set-def] quit

# 创建IPsec安全策略policy,其协商方式为isakmp。

[RouterA] ipsec policy policy 1 isakmp

[RouterA-ipsec-policy-isakmp-policy-1] security acl 3000

[RouterA-ipsec-policy-isakmp-policy-1] ike-peer peer

[RouterA-ipsec-policy-isakmp-policy-1] proposal def

[RouterA-ipsec-policy-isakmp-policy-1] quit

# 在接口Ethernet0/0上应用安全策略。

[RouterA] interface ethernet 0/0

[RouterA-Ethernet0/0] ipsec policy policy

[RouterA-Ethernet0/0] quit

# 配置接口Ethernet0/0的IP地址。

<RouterB> system-view

[RouterB] interface ethernet 0/0

[RouterB-Ethernet0/0] ip address 1.1.1.2 255.255.255.0

[RouterB-Ethernet0/0] quit

# 配置接口Ethernet0/1的IP地址。

[RouterB] interface ethernet 0/1

[RouterB-Ethernet0/1] ip address 192.168.2.1 255.255.255.0

[RouterB-Ethernet0/1] quit

# 指定访问对方私网的静态路由。

[RouterB] ip route-static 192.168.1.0 255.255.255.0 1.1.1.1

# 配置实体名称为msr,通用名为routerb。

[RouterB] pki entity msr

[RouterB-pki-entity-msr] common-name routerb

[RouterB-pki-entity-msr] quit

# 创建并进入PKI域1。

[RouterB] pki domain 1

# 配置可信任的CA名称为win2003。

[RouterB-pki-domain-1] ca identifier win2003

# 配置注册服务器URL。

[RouterB-pki-domain-1] certificate request url http://1.1.1.111/certsrv/mscep/mscep.dll

# 配置证书申请的注册受理机构为RA。

[RouterB-pki-domain-1] certificate request from ra

# 指定实体名称为msr。

[RouterB-pki-domain-1] certificate request entity msr

# 指定注册模式和密钥长度。

[RouterB-pki-domain-1] certificate request mode auto key-length 1024

# 配置验证根证书时使用的指纹。

[RouterB-pki-domain-1] root-certificate fingerprint sha1 c4cb24743e26d601f23b7618

b4e749a1061d9eb0

# 配置CRL发布点位置。

[RouterB-pki-domain-1] crl url http://1.1.1.111/certenroll/win2003.crl

[RouterB-pki-domain-1] quit

# 用RSA算法生成本地的密钥对。

[RouterB] public-key local create rsa

# 获取CA证书,可以根据提示判断是否正确获得。

[RouterB] pki retrieval-certificate ca domain 1

# 获取CA签名的本地证书。

[RouterB] pki retrieval-crl domain 1

# 获取CRL,可以检查同一个CA签名的证书是否过期。

[RouterB] pki request-certificate domain 1

# 创建ACL3000,定义需要IPsec保护的数据流。

[RouterB] acl number 3000

[RouterB-acl-adv-3000] rule 0 permit ip source 192.168.2.0 0.0.0.255 destination

192.168.1.0 0.0.0.255

[RouterB-acl-adv-3000] quit

# 配置IKE提议,使用数字签名方法为身份认证策略。

[RouterB] ike proposal 1

[RouterB-ike-proposal-1] authentication-method rsa-signature

[RouterB-ike-proposal-1] quit

# 配置IKE对等体peer,并引用PKI域的配置。

[RouterB] ike peer peer

[RouterB-ike-peer-peer] remote-address 1.1.1.1

[RouterB-ike-peer-peer] certificate domain 1

[RouterB-ike-peer-peer] quit

# 采用安全提议的缺省配置。

[RouterB] ipsec proposal def

# 配置ESP协议采用md5认证算法。

[RouterB-ipsec-transform-set-def] esp authentication-algorithm md5

[RouterB-ipsec-transform-set-def] quit

# 创建IPsec安全策略policy,其协商方式为isakmp。

[RouterB] ipsec policy policy 1 isakmp

[RouterB-ipsec-policy-isakmp-policy-1] security acl 3000

[RouterB-ipsec-policy-isakmp-policy-1] ike-peer peer

[RouterB-ipsec-policy-isakmp-policy-1] proposal def

[RouterB-ipsec-policy-isakmp-policy-1] quit

# 在接口Ethernet0/0上应用安全策略。

[RouterB] interface ethernet 0/0

[RouterB-Ethernet0/0] ipsec policy policy

[RouterB-Ethernet0/0] quit

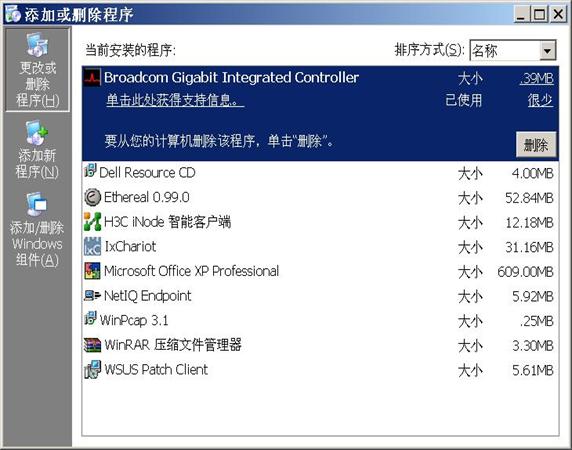

# 打开“控制面板→添加或删除程序”,选择左边的“添加/删除Windows组件(A)”。

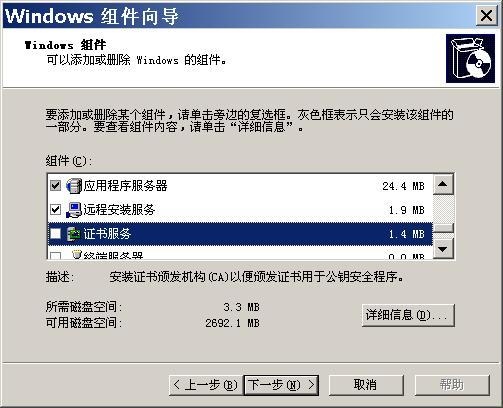

# 在Windows组件向导中勾选“证书服务”,然后点击“下一步”。

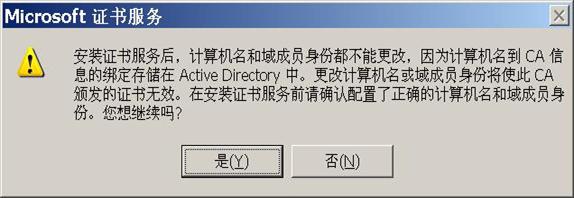

# 出现提示框,选择“是”。

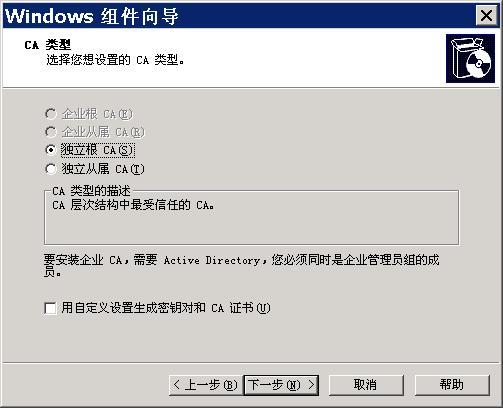

# 选择“独立根CA”,然后点击“下一步”。

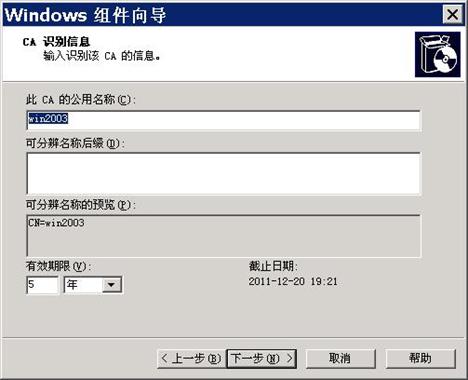

# 输入CA的标识,这里使用“win2003”。

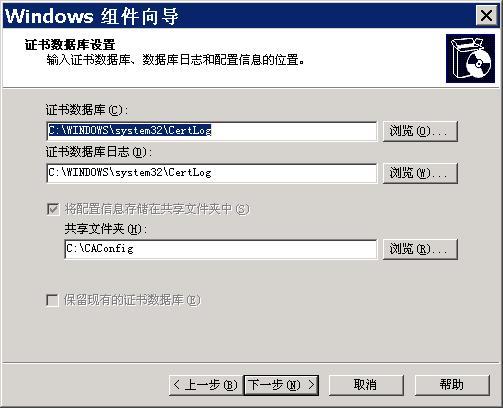

# 证书数据库设置使用默认设置,点击“下一步”完成安装。

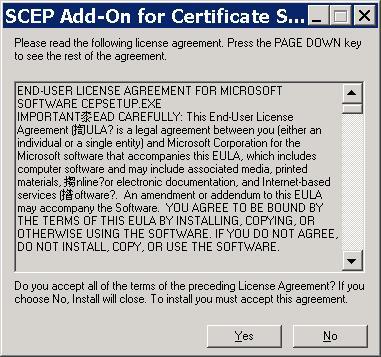

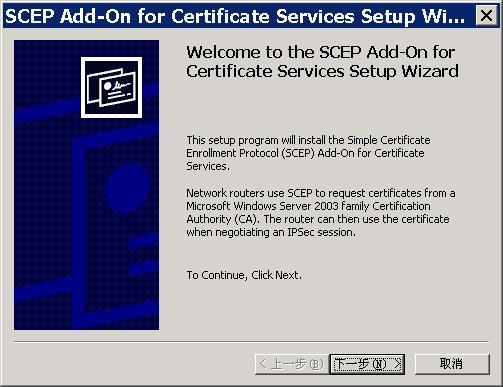

# 安装SCEP,可以从微软官方网站下载cepsetup.exe。

# 点击“下一步”,继续安装。

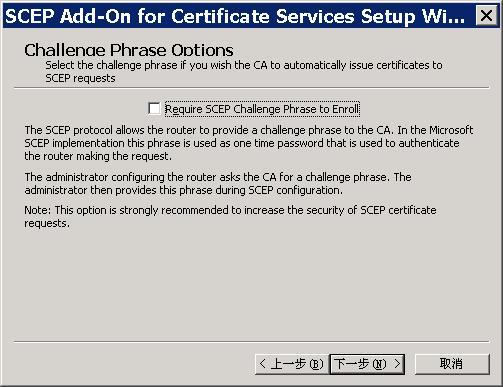

# 把“Require SCEP Challenge Phrase to Enroll”复选框取消勾选后点击“下一步”。

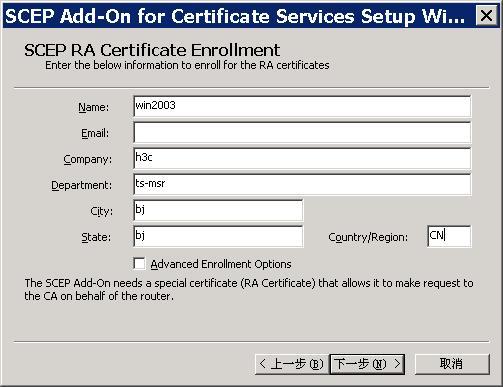

# 输入RA的信息,这里的信息和路由器申请证书时的信息相关,路由器未配置的信息可以不写。

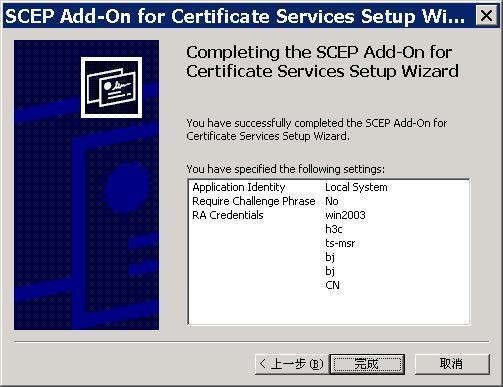

点击“完成”,SCEP就安装成功了。

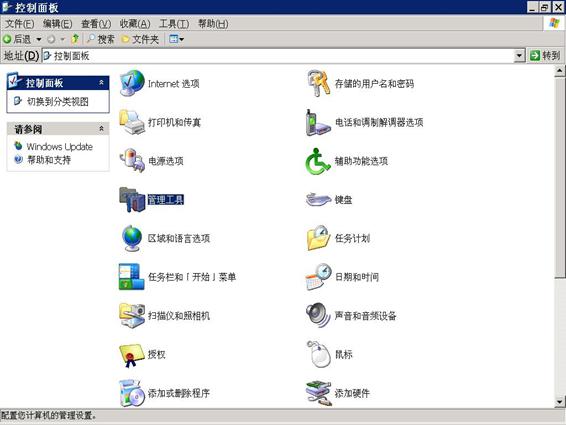

# 进入“控制面板”,选择“管理工具”。

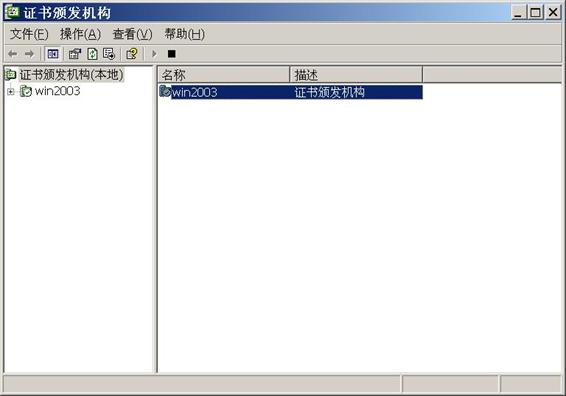

# 选择证书颁发机构。

# 在“win2003”上点击右键,选择“属性”。

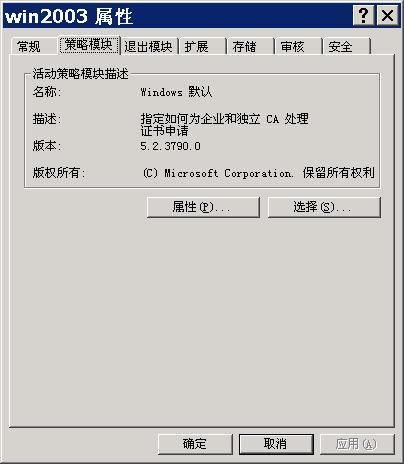

# 把属性页面切换到“策略模块”,再选择“属性”。

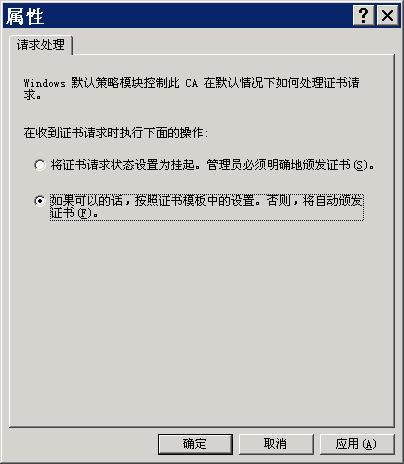

# 选择“如果可以的话……”,点击“确定”。

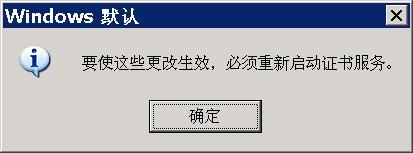

# 系统提示重启证书服务。

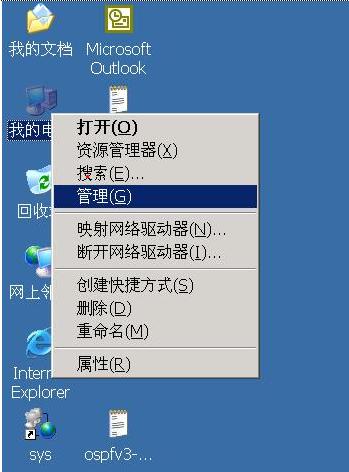

# 在桌面“我的电脑”右键选择“管理”。

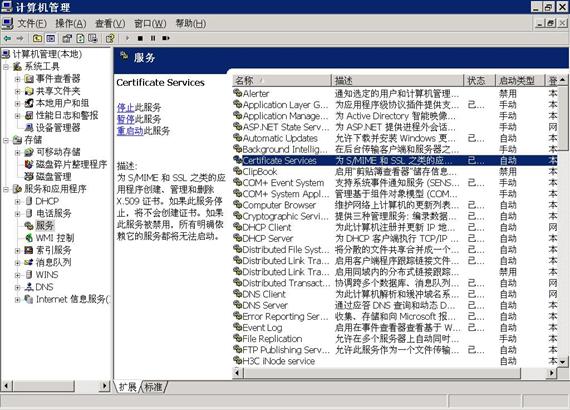

# 在目录树中选择“服务和应用程序”中的“服务”目录。

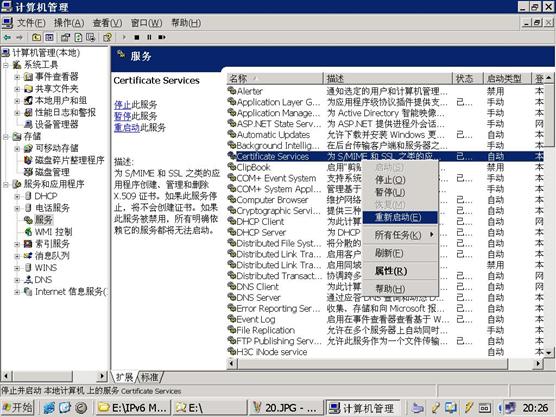

# 在右边页面选择“Certificate Services”,点击右键选择重启,Win2003证书服务配置完毕。

完成以上所有配置后,Router A和Router B的内网之间可以互相通信。在Router A和Router B上通过命令display ike sa和display ipsec sa可以查看IPsec建立的相关信息。

· Router A:

#

acl number 3000

rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

#

pki entity msr

common-name routera

#

pki domain 1

ca identifier win2003

certificate request url http://1.1.1.111/certsrv/mscep/mscep.dll

certificate request from ra

certificate request entity msr

certificate request mode auto

root-certificate fingerprint sha1 c4cb24743e26d601f23b7618b4e749a1061d9eb0

crl url http://1.1.1.111/certenroll/win2003.crl

#

ike proposal 1

authentication-method rsa-signature

#

ike peer peer

remote-address 1.1.1.2

certificate domain 1

#

ipsec transform-set def

encapsulation-mode tunnel

transform esp

esp authentication-algorithm md5

#

ipsec policy policy 1 isakmp

security acl 3000

ike-peer peer

transform-set def

#

interface Ethernet0/0

port link-mode route

ip address 1.1.1.1 255.255.255.0

ipsec policy policy

#

interface Ethernet0/1

port link-mode route

ip address 192.168.1.1 255.255.255.0

#

ip route-static 192.168.2.0 255.255.255.0 1.1.1.2

#

· Router B:

#

acl number 3000

rule 0 permit ip source 192.168.2.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

#

pki entity msr

common-name routerb

#

pki domain 1

ca identifier win2003

certificate request url http://1.1.1.111/certsrv/mscep/mscep.dll

certificate request from ra

certificate request entity msr

certificate request mode auto

root-certificate fingerprint sha1 c4cb24743e26d601f23b7618b4e749a1061d9eb0

crl url http://1.1.1.111/certenroll/win2003.crl

#

ike proposal 1

authentication-method rsa-signature

#

ike peer peer

remote-address 1.1.1.1

certificate domain 1

#

ipsec transform-set def

encapsulation-mode tunnel

transform esp

esp authentication-algorithm md5

#

ipsec policy policy 1 isakmp

security acl 3000

ike-peer peer

transform-set def

#

interface Ethernet0/0

port link-mode route

ip address 1.1.1.2 255.255.255.0

ipsec policy policy

#

interface Ethernet0/1

port link-mode route

ip address 192.168.2.1 255.255.255.0

#

ip route-static 192.168.1.0 255.255.255.0 1.1.1.1

#

· H3C MSR 系列路由器 命令参考(V5)-R2311

· H3C MSR 系列路由器 配置指导(V5)-R2311

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!