23-AAA典型配置举例

本章节下载: 23-AAA典型配置举例 (360.61 KB)

目 录

1.3 Telnet用户通过RADIUS服务器认证、授权典型配置举例

1.4 SSH用户通过RADIUS服务器认证、授权典型配置举例

1.5 多类型用户通过RADIUS服务器进行认证、授权典型配置举例

为了便于对不同接入方式的用户进行区分管理,AAA将用户划分为以下几个类型:

· lan-access用户:LAN接入用户,如802.1X认证、MAC地址认证用户。

· login用户:登录设备用户,如SSH、Telnet、FTP、终端接入用户。

· Portal接入用户。本系列以太网交换机不支持Portal接入用户认证。

本章介绍了在不同的组网环境下,对于不同接入方式的用户,进行认证、授权的典型配置案例。

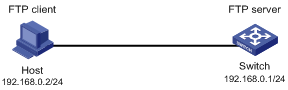

如图1所示,通过在Switch上配置本地认证、授权功能,实现FTP用户发起连接后,输入正确的用户名和密码才可成功连接交换机。

图1 FTP用户本地认证、授权配置组网图

· 缺省情况下,系统缺省的ISP域为system。

· 指定的缺省ISP域要必须存在,否则会导致用户名中未携带域名的用户无法进行认证。

· 设备将按照如下先后顺序选择认证域:接入模块指定的认证域-->用户名中指定的ISP域-->系统缺省的ISP域。其中,仅部分接入模块支持指定认证域,例如MAC地址认证。

# 配置Switch的VLAN接口1的IP地址为192.168.0.1,FTP用户将通过该地址连接交换机。

<Switch> system-view

[Switch] interface vlan-interface 1

[Switch–Vlan-interface1] ip address 192.168.0.1 255.255.255.0

[Switch-Vlan-interface1] quit

# 开启设备的FTP服务器功能。

[Switch] ftp server enable

# 创建名称为“ftp”的本地用户,并设置用户密码为“pwd”和用户接入类型为ftp。

[Switch] local-user ftp

New local user added.

[Switch-luser-ftp] password simple pwd

[Switch-luser-ftp] service-type ftp

[Switch-luser-ftp] quit

# 配置ISP域内Login用户的AAA方案为本地认证、授权。

[Switch] domain system

[Switch-isp-system] authentication login local

[Switch-isp-system] authorization login local

[Switch-isp-system] quit

完成上述配置后,在Host以FTP方式登录FTP服务器,输入正确的用户名“ftp@system”和密码“pwd”,可以建立FTP连接。

c:\> ftp 192.168.0.1

Connected to 192.168.0.1.

220 FTP service ready.

User(192.168.0.1:(none)):ftp@system

331 Password required for ftp@system.

Password:

230 User logged in.

ftp>

#

ftp server enable

#

domain default enable system

#

domain system

authentication login local

authorization login local

access-limit disable

state active

idle-cut disable

self-service-url disable

#

local-user ftp

password cipher $c$3$05fBix1tIUftQUq3Ya+xWoF9J6dBSg==

service-type ftp

#

interface Vlan-interface1

ip address 192.168.0.1 255.255.255.0

#

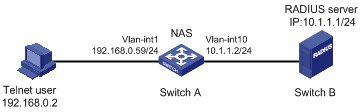

如图2所示,通过在作为NAS的SwitchA上配置远程RADIUS认证、授权功能,实现Telnet用户的安全登录。

图2 配置Telnet用户的RADIUS认证、授权

· 对于Login用户,只有配置登录用户界面的认证方式为scheme(通过命令authentication-mode设置),这类用户登录设备才会采用AAA处理,且用户登录系统后所能访问的命令级别由用户被授权的级别确定;如果配置登录设备的认证方式为不认证(none)或采用密码认证(password),则用户登录系统后所能访问的命令级别由用户界面所能访问的命令级别确定。

· 在标准的RADIUS协议中,RADIUS服务器的认证端口为UDP端口1812,我司设备作为RADIUS服务器时认证端口为UDP端口1645。因此,本举例中需要在SwitchA上配置RADIUS方案时,需要指定认证服务器的认证端口号为1645。

· 本系列以太网交换机不支持RADIUS Server功能。

· 按照组网图配置设备各接口的IP地址,保证各主机、服务器和设备之间的路由可达。

· 如下服务器配置以H3C S5500-HI系列交换机作为RADIUS server为例,详细信息可参考相关产品手册。

# 开启Switch的Telnet服务器功能。

<SwitchA> system-view

[SwitchA] telnet server enable

# 配置Telnet用户登录采用AAA认证方式。

[SwitchA] user-interface vty 0 15

[SwitchA-ui-vty0-15] authentication-mode scheme

[SwitchA-ui-vty0-15] quit

# 创建RADIUS方案rad。

[SwitchA] radius scheme rad

New Radius scheme

# 配置主认证服务器的IP地址为10.1.1.1,认证端口号为1645,共享密钥为abc。(使用H3C S5500-HI系列交换机作为RADIUS服务器对用户进行认证时,认证端口号需要设置为1645)

[SwitchA-radius-rad] primary authentication 10.1.1.1 1645 key abc

# 配置发送给RADIUS服务器的用户名不带ISP域名。

[SwitchA-radius-rad] user-name-format without-domain

# 配置发送RADIUS报文使用的源IP地址为10.1.1.2。

[SwitchA-radius-rad] nas-ip 10.1.1.2

# 配置RADIUS服务器的服务类型为standard。(使用H3C S5500-HI系列交换机作为RADIUS服务器对login用户进行认证时,RADIUS服务器类型应配置为standard。)

[SwitchA-radius-rad] server-type standard

[SwitchA-radius-rad] quit

# 创建ISP域domain1。

[SwitchA] domain domain1

# 配置Telnet用户使用的RADIUS认证方案为rad,备选方案为本地认证。

[SwitchA-isp-domain1] authentication login radius-scheme rad local

# 配置Telnet用户使用的RADIUS授权方案为rad,备选方案为本地授权。

[SwitchA-isp-domain1] authorization login radius-scheme rad local

# 配置Telnet用户的计费方案为none。

[SwitchA-isp-domain1] accounting login none

[SwitchA-isp-domain1] quit

# 配置系统缺省ISP域为domain1,使得用户名中未携带域名的用户可使用domain1域进行认证。

[SwitchA] domain default enable domain1

# 创建本地用户telnet1,并配置用户类型为Telnet,密码为“123456”。

[SwitchA] local-user telnet1

[SwitchA-luser-telnet1] service-type telnet

[SwitchA-luser-telnet1] password simple 123456

[SwitchA-luser-telnet1] quit

# 创建名称为“telnet1”的RADIUS用户,并进入该用户视图。

<SwitchB> system-view

[SwitchB] radius-server user telnet1

# 指定用户“telnet1”的密码为明文123456。

[SwitchB-rdsuser-telnet1] password simple 123456

[SwitchB-rdsuser-telnet1] quit

# 配置RADIUS客户端IP为10.1.1.2,共享密钥为明文abc。

[SwitchB] radius-server client-ip 10.1.1.2 key simple abc

用户telnet1向Switch A发起Telnet连接,按照提示输入用户名telnet1@domain1(或不携带域名的telnet1)及密码123456后,可成功通过认证,并进入Switch A的用户界面。

******************************************************************************

* Copyright (c) 2004-2017 New H3C Technologies Co., Ltd. All rights reserved.*

* Without the owner's prior written consent, *

* no decompiling or reverse-engineering shall be allowed. *

******************************************************************************

Login authentication

Username:telnet1@domain1

Password:

<SwitchA>

用户登录后,在Switch A上也可查看到已在线Telnet用户的连接情况。

<SwitchA> display connection

Slot: 1

Index=1 ,Username=telnet1@domain1

IP=192.168.0.2

IPv6=N/A

Total 1 connection(s) matched on slot 1.

Total 1 connection(s) matched.

· SwitchA:

#

telnet server enable

#

radius scheme rad

primary authentication 10.1.1.1 1645 key cipher $c$3$A5ng5y1DclDYJiLkhovxImB09cAe3w==

user-name-format without-domain

nas-ip 10.1.1.2

#

domain domain1

authentication login radius-scheme rad local

authorization login radius-scheme rad local

accounting login none

access-limit disable

state active

idle-cut disable

self-service-url disable

#

local-user telnet1

password cipher $c$3$albKG13b86oIx1t+U1YIbKe9R4fJufa35Q==

service-type telnet

#

user-interface vty 0 15

authentication-mode scheme

#

· SwitchB:

#

radius-server client-ip 10.1.1.2 key cipher $c$3$EEKWoSNy6Om3tZ0PhUbTPLuWMY2+aw==

#

radius-server user telnet1

password cipher $c$3$4rJuGA/vjrZHO+o33+/NPkcVZWuY8nnDzw==

#

interface Vlan-interface10

ip address 10.1.1.1 255.255.255.0

#

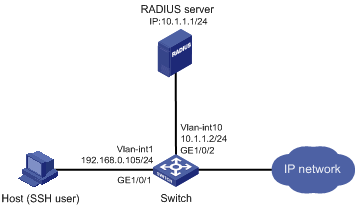

如图3所示,通过在Switch上配置远程RADIUS认证、授权功能,实现SSH用户的安全登录。

图3 SSH用户RADIUS认证、授权配置组网图

(1) 在服务器端,为实现对用户的远程RADIUS认证、授权,首先需要通过增加接入设备,建立iMC服务器和接入设备Switch之间的联动关系;其次要通过增加设备管理用户,完成服务器端用户名、用户密码、用户类型和用户认证成功后的授权信息的配置。

(2) 在Switch上,需要配置RADIUS客户端功能和SSH服务器相关功能。

由于iMC安装的版本、组件不同或设置的系统参数不同,可能导致配置界面有所差异,本举例中的iMC配置界面仅供参考。有关iMC配置的更多详细介绍请参见《iMC UAM管理员指导书》。

![]()

· 按照组网图配置设备各接口的IP地址,保证各主机、服务器和设备之间的路由可达。

· 下面以iMC PLAT 5.2 (E0401)、iMC UAM 5.2 (E0402)版本为例,说明RADIUS server的基本配置。

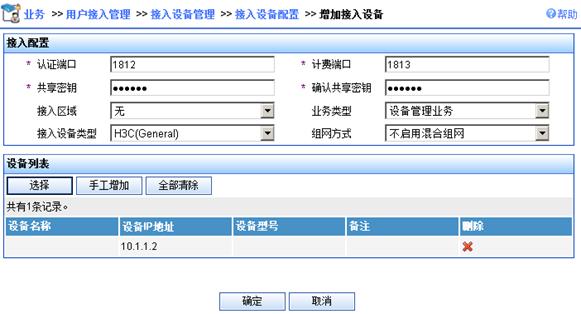

(1) 增加接入设备

登录进入iMC管理平台,选择“业务”页签,单击左侧导航树中的[接入设备管理/接入设备配置]菜单项,进入“接入设备配置”页面;在该页面中单击“增加”按钮,进入“增加接入设备”页面。

· 设置认证端口和计费端口分别为“1812”和“1813”;

· 设置服务器与Switch交互报文时的共享密钥为“aabbcc”,并确认该共享密钥;

· 选择业务类型为“设备管理业务”;

· 选择接入设备类型为“H3C(General)”;

· 选择或手工增加接入设备,添加IP地址为10.1.1.2的接入设备。

· 其它参数采用缺省值,单击<确定>按钮完成操作。

图4 增加接入设备

(2) 增加设备管理用户

选择“用户”页签,单击导航树中的[接入用户视图/设备管理用户]菜单项,进入“设备管理用户”列表页面;在该页面中单击<增加>按钮,进入“增加设备管理用户”页面。

· 添加账号名“hello@bbb”和用户密码“123456”,并进行密码确认;

· 选择服务类型为“SSH”;

· 设置EXEC权限级别为“3”,该值为SSH用户登录系统后的用户级别(缺省为0);

· 在“所管理设备IP地址列表”部分,单击<增加>按钮,设置所管理设备的IP地址范围(本例中所管理设备为Switch,起始和结束IP地址均为10.1.1.2),单击<确定>按钮;

· 单击<确定>按钮完成操作。

图5 增加设备管理用户

# 配置VLAN接口1的IP地址,SSH客户端将通过该地址连接SSH服务器。

<Switch> system-view

[Switch] interface vlan-interface 1

[Switch-Vlan-interface1] ip address 192.168.0.105 255.255.255.0

[Switch-Vlan-interface1] quit

# 配置VLAN接口10的IP地址,Switch将通过该地址与RADIUS服务器通信。

[Switch] vlan 10

[Switch-vlan10] port gigabitethernet1/0/2

[Switch-vlan10] quit

[Switch] interface vlan-interface 10

[Switch-Vlan-interface10] ip address 10.1.1.2 255.255.255.0

[Switch-Vlan-interface10] quit

# 生成RSA及DSA密钥对,并启动SSH服务器。

[Switch] public-key local create rsa

The range of public key size is (512 ~ 2048).

NOTES: If the key modulus is greater than 512,

It will take a few minutes.

Press CTRL+C to abort.

Input the bits of the modulus[default = 1024]:2048

Generating Keys...

+++.+++++++++++++

++++++++

++++

+++++++

[Switch] public-key local create dsa

The range of public key size is (512 ~ 2048).

NOTES: If the key modulus is greater than 512,

It will take a few minutes.

Press CTRL+C to abort.

Input the bits of the modulus[default = 1024]:2048

Generating Keys...

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++*

++++++++++++

[Switch] ssh server enable

Info: Enable SSH server.

# 配置SSH用户登录采用AAA认证方式。

[Switch] user-interface vty 0 15

[Switch-ui-vty0-15] authentication-mode scheme

# 配置用户远程登录Switch的协议为SSH。

[Switch-ui-vty0-15] protocol inbound ssh

[Switch-ui-vty0-15] quit

# 配置RADIUS方案。

[Switch] radius scheme rad

New Radius scheme

# 配置主认证服务器的IP地址为10.1.1.1,认证端口号为1812。

[Switch-radius-rad] primary authentication 10.1.1.1 1812

# 配置与认证服务器交互报文时的共享密钥为aabbcc。

[Switch-radius-rad] key authentication aabbcc

# 配置向RADIUS服务器发送的用户名携带域名。

[Switch-radius-rad] user-name-format with-domain

# 配置RADIUS服务器的服务类型(使用iMC服务器时,RADIUS服务器类型应选择extended)。

[Switch-radius-rad] server-type extended

[Switch-radius-rad] quit

# 配置ISP域的AAA方案。

[Switch] domain bbb

[Switch-isp-bbb] authentication login radius-scheme rad

[Switch-isp-bbb] authorization login radius-scheme rad

[Switch-isp-bbb] quit

SSH客户端的配置,因使用不同的客户端软件而有所差异,具体配置可参考“SSH典型配置指导”。

用户向Switch发起SSH连接,在SSH客户端按照提示输入用户名“hello@bbb”及密码“123456”后,可成功进入Switch的用户界面,并可以使用级别为0、1、2、3的命令。

# 可以在Switch上通过如下命令查看到AAA用户的连接信息。

[Switch] display connection

Slot: 1

Index=1 , Username=hello@bbb

IP=192.168.0.58

IPv6=N/A

Total 1 connection(s) matched on slot 1.

Total 1 connection(s) matched.

#

vlan 10

#

radius scheme rad

server-type extended

primary authentication 10.1.1.1

key authentication cipher $c$3$LAV0oGNaM9Z/CuVcWONBH4xezu48Agh5aQ==

#

domain bbb

authentication login radius-scheme rad

authorization login radius-scheme rad

access-limit disable

state active

idle-cut disable

self-service-url disable

#

interface Vlan-interface1

ip address 192.168.0.105 255.255.255.0

#

interface Vlan-interface10

ip address 10.1.1.2 255.255.255.0

#

interface GigabitEthernet1/0/2

port access vlan 10

#

ssh server enable

#

user-interface vty 0 15

authentication-mode scheme

protocol inbound ssh

#

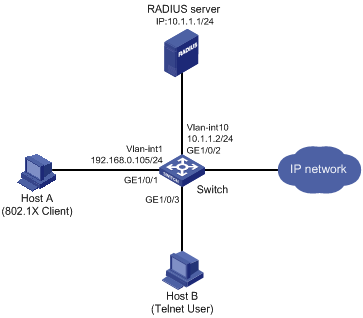

如图6所示,Host A和Host B分别通过Switch端口GE1/0/1、GE1/0/3接入网络。具体应用需求如下:

· Host A上安装了802.1X客户端软件,要求Host A通过远程RADIUS认证/授权才能接入网络;

· Host B为Telnet客户端,要求Host B通过Switch的本地认证/授权即可接入网络。

图6 多类型用户通过RADIUS服务器进行认证、授权组网图

由于iMC安装的版本、组件不同或设置的系统参数不同,可能导致配置界面有所差异,本举例中的iMC配置界面仅供参考。有关iMC配置的更多详细介绍请参见《iMC UAM管理员指导书》。

![]()

· 按照组网图配置设备各接口的IP地址,保证各主机、服务器和设备之间的路由可达。

· 下面以iMC PLAT 5.2 (E0401)、iMC UAM 5.2 (E0402)版本为例,说明RADIUS server的基本配置。

(1) 增加接入设备

登录进入iMC管理平台,选择“业务”页签,单击左侧导航树中的[接入设备管理/接入设备配置]菜单项,进入“接入设备配置”页面,在该页面中单击“增加”按钮,进入“增加接入设备”页面。

· 设置认证端口和计费端口分别为“1812”和“1813”;

· 设置与Switch交互报文时的共享密钥为“aabbcc”,并确认该共享密钥;

· 分别选择业务类型为“LAN接入业务”;

· 选择接入设备类型为“H3C(General)”;

· 选择或手工增加接入设备,添加IP地址为10.1.1.2的接入设备。

· 其它参数采用缺省值,并单击<确定>按钮完成操作。

图7 增加接入设备-LAN接入业务

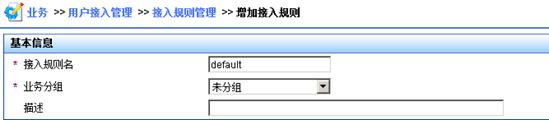

(2) 增加接入规则

选择“业务”页签,单击导航树中的[用户接入管理/接入规则管理]菜单项,进入“接入规则管理”页面,在该页面中单击“增加”按钮,进入“增加接入规则”页面。

· 输入接入规则名“default”;

· 其它参数采用缺省值;

· 点击<确定>按钮完成操作。

图8 增加接入规则

(3) 增加服务

选择“业务”页签,单击导航树中的[用户接入管理/服务配置管理]菜单项,进入“服务配置管理”页面,在该页面中单击“增加”按钮,进入“增加服务配置”页面。

· 输入服务名“service1”,服务后缀“test”;

· 缺省接入规则选择“default”;

· 其它参数采用缺省值;

· 点击<确定>按钮。

图9 增加服务配置

(4) 增加接入用户

选择“用户”页签,单击导航树中的[接入用户视图/所有接入用户]菜单项,进入“所有接入用户”列表页面,在该页面中单击<增加>按钮,进入“增加接入用户”页面。

· 单击<增加用户>按钮,添加用户信息;

· 输入帐号名“guest”(该帐号为802.1X用户接入网络时使用的标识),密码“123456”;

· 在接入服务部分选中“service1”;

· 其它参数采用缺省值;

· 点击<确定>按钮。

图10 增加接入用户

# 开启Telnet服务器功能。

<Switch> system-view

[Switch] telnet server enable

配置Telnet用户登录采用AAA认证方式。

[Switch] user-interface vty 0 15

[Switch-ui-vty0-15] authentication-mode scheme

[Switch-ui-vty0-15] protocol inbound telnet

[Switch-ui-vty0-15] quit

# 添加本地接入用户,用户名为telnet,密码为123456。

[Switch] local-user telnet

New local user added.

[Switch-luser-telnet] service-type telnet

[Switch-luser-telnet] password simple 123456

[Switch-luser-telnet] quit

# 配置RADIUS方案。

[Switch] radius scheme radius1

[Switch-radius-radius1] primary authentication 10.1.1.1 1812

[Switch-radius-radius1] key authentication aabbcc

[Switch-radius-radius1] server-type extended

[Switch-radius-radius1] quit

# 在test域中配置802.1X用户使用radius1方案进行认证,Telnet用户使用本地认证。

[Switch] domain test

[Switch-isp-test] authentication lan-access radius-scheme radius1

[Switch-isp-test] authorization lan-access radius-scheme radius1

[Switch-isp-test] authentication login local

[Switch-isp-test] authorization login local

[Switch-isp-test] quit

# 配置域test为默认域。

[Switch] domain default enable test

# 开启指定端口GE1/0/1的802.1X功能。

[Switch] interface gigabitethernet 1/0/1

[Switch-GigabitEthernet1/0/1] dot1x

[Switch-GigabitEthernet1/0/1] quit

# 设置接入控制方式(该命令可以不配置,因为端口的接入控制在缺省情况下就是基于MAC地址的)。

[Switch] dot1x port-method macbased interface gigabitethernet 1/0/1

# 开启全局802.1 X功能。

[Switch] dot1x

Host A通过802.1X客户端软件(如iNode客户端)发起802.1X连接,输入正确的用户名“guest@test”和密码“123456”,可以成功访问Internet。

Host B通过Telnet方式登录交换机,输入用户名“telnet@test”和密码“123456”,可成功登录。

#

domain default enable test

#

telnet server enable

#

dot1x

#

radius scheme radius1

server-type extended

primary authentication 10.1.1.1

key authentication cipher $c$3$LAV0oGNaM9Z/CuVcWONBH4xezu48Agh5aQ==

#

domain test

authentication login local

authorization login local

authentication lan-access radius-scheme radius1

authorization lan-access radius-scheme radius1

access-limit disable

state active

idle-cut disable

self-service-url disable

#

local-user telnet

password cipher $c$3$h9XubfNGPUajFnOqaj8bXlVgB3jlPh+qRA==

service-type telnet

#

interface GigabitEthernet1/0/1

dot1x

#

user-interface vty 0 15

authentication-mode scheme

protocol inbound telnet

#

如图11所示,研发部所有员工均能以Telnet方式登录网关设备Switch,登录时需要输入用户名和密码,身份认证通过后,仅拥有监控级的命令权限,可执行简单的系统维护与业务故障诊断功能(例如debugging)。通过配置本地用户级别切换功能,使所有用户在不断开当前连接的情况下,只需要输入级别切换密码,密码正确就能临时切换自身用户级别到管理级。

· 用户登录时要求提供用户名和密码,因此用户登录采用AAA认证方式。

· 由于该组网环境中未部署远程AAA服务器,所以登录认证采用本地认证方案,使用设备上配置的本地用户信息(local-user)来验证用户身份。用户登录后的用户级别由本地用户的授权属性决定。

· 所有用户切换级别使用相同的切换密码,不需要输入用户名,因此级别切换认证采用本地用户级别切换认证(也可称为本地Super认证),即:使用设备上配置的本地级别切换密码来认证切换行为。

# 配置Vlan-interface1接口的IP 地址,Telnet用户将通过该地址连接Switch。

<Switch> system-view

[Switch] interface vlan-interface 1

[Switch-Vlan-interface1] ip address 192.168.1.1 255.255.255.0

[Switch-Vlan-interface1] quit

# 开启Telnet 服务器功能。

[Switch] telnet server enable

# 配置Telnet 用户登录采用AAA 认证方式。

[Switch] user-interface vty 0 15

[Switch-ui-vty0-15] authentication-mode scheme

[Switch-ui-vty0-15] quit

# 创建ISP 域bbb。

[Switch] domain bbb

# 配置Login 用户的认证/授权方案为local。(可选,ISP 域的缺省认证/授权方案为local)

[Switch-isp-bbb] authentication login local

[Switch-isp-bbb] authorization login local

[Switch-isp-bbb] quit

# 创建本地用户test,服务器类型为Telnet,密码为123456。

[Switch] local-user test

[Switch-luser-test] service-type telnet

[Switch-luser-test] password simple 123456

# 指定Telnet 用户登录系统后所能访问的命令级别为1 级。

[Switch-luser-test] authorization-attribute level 1

[Switch-luser-test] quit

# 配置Super 认证方式为local。

[Switch] super authentication-mode local

# 配置可切换到级别3 的本地级别切换密码为localpass。(level 参数可选,缺省为3)

[Switch] super password level 3 simple localpass

(1) Telnet用户建立与Switch 的连接

在Telnet客户端上按照提示输入用户名“test@bbb”及密码“123456”,即可进入Switch的用户界面,且只能访问级别为1的命令。

C:\>telnet 192.168.1.1

******************************************************************************

* Copyright (c) 2004-2017 New H3C Technologies Co., Ltd. All rights reserved.*

* Without the owner's prior written consent, *

* no decompiling or reverse-engineering shall be allowed. *

******************************************************************************

Login authentication

Username:test@bbb

Password: <——此处输入登录密码:123456

<Switch>?

User view commands:

cluster Run cluster command

debugging Enable system debugging functions

display Display current system information

ipc Interprocess communication

ping Ping function

quit Exit from current command view

reset Reset operation

screen-length Specify the lines displayed on one screen

send Send information to other user terminal interface

ssh2 Establish a secure shell client connection

super Set the current user priority level

telnet Establish one TELNET connection

terminal Set the terminal line characteristics

tracert Trace route function

undo Cancel current setting

![]()

监控级的用户登录后可执行的命令行级别为1(监控级),具体包含哪些命令与设备类型和版本有关,请以实际情况为准。

(2) 切换用户级别

# 在当前的用户界面下执行切换用户级别到3级的命令,按照提示输入本地级别切换密码“localpass”,即可将当前Telnet用户的级别切换到3级。

<Switch> super 3

Please input the password to change the privilege level. Press CTRL_C to abort.

Password: <——此处输入本地级别切换密码:localpass

User privilege level is 3, and only those commands can be used

whose level is equal or less than this.

Privilege note: 0-VISIT, 1-MONITOR, 2-SYSTEM, 3-MANAGE

级别切换后,当前登录用户可以执行的命令行级别为3级(管理级)。

#

super password level 3 cipher $c$3$S34PVJf2BXjuwDK4dBtL8qXhlCH5fC6g/B3ulQ==

#

telnet server enable

#

domain bbb

authentication login local

authorization login local

access-limit disable

state active

idle-cut disable

self-service-url disable

#

local-user test

password cipher $c$3$vUJAYBY38nmYwTftAMdn5HvryYWG/7Ti9Q==

authorization-attribute level 1

service-type telnet terminal

#

interface Vlan-interface1

ip address 192.168.1.1 255.255.255.0

#

user-interface vty 0 15

authentication-mode scheme

user privilege level 3<——此处以切换后的用户级别为例

#

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!