17-Portal操作

本章节下载 (312.48 KB)

目 录

Portal在英语中是入口的意思。Portal认证通常也称为Web认证,一般将Portal认证网站称为门户网站。

未认证用户上网时,设备强制用户登录到特定站点,用户可以免费访问其中的服务。当用户需要使用互联网中的其它信息时,必须在门户网站进行认证,只有认证通过后才可以使用互联网资源。

用户可以主动访问已知的Portal认证网站,输入用户名和密码进行认证,这种开始Portal认证的方式称作主动认证。反之,如果用户试图通过HTTP访问其他外网,将被强制访问Portal认证网站,从而开始Portal认证过程,这种方式称作强制认证。

Portal业务可以为运营商提供方便的管理功能,门户网站可以开展广告、社区服务、个性化的业务等,使宽带运营商、设备提供商和内容服务提供商形成一个产业生态系统。

Portal认证方式也支持EAD,通过强制接入终端实施补丁和防病毒策略,加强网络终端对病毒攻击的主动防御能力:

l 在Portal身份认证的基础上增加了安全认证机制,可以检测接入终端上是否安装防病毒软件、是否更新病毒库、是否安装了非法软件、是否更新操作系统补丁等;

l 用户通过身份认证后仅仅获得访问部分互联网资源(受限资源)的权限,如病毒服务器、操作系统补丁更新服务器等;当用户通过安全认证后便可以访问更多的互联网资源(非受限资源)。

Portal的典型组网方式如图1-1所示,它由五个基本要素组成:认证客户端、接入设备、Portal服务器、认证/计费服务器和安全策略服务器。

图1-1 Portal系统组成示意图

安装于用户终端的客户端系统。为运行HTTP/HTTPS协议的浏览器或运行Portal客户端软件的Host。如果需要支持EAD认证,那么必须使用Portal客户端软件才可以,并且该客户端软件也必须支持EAD。

交换机、路由器等宽带接入设备的统称,主要有三方面的作用:

l 在认证之前,如果不采用Portal客户端,用户直接使用IE上网浏览,那么设备将用户的HTTP请求重定向到Portal服务器;如果采用Portal客户端,那么在用户创建连接的时候,设备将会返回给客户端Portal服务器的IP地址、服务端口等信息。

l 与Portal服务器、认证/计费服务器、安全策略服务器交互,完成身份认证、安全认证、计费等功能。

l 在认证通过后,允许用户访问被管理员授权的部分互联网资源。

接受Portal客户端认证请求的服务器端系统,提供免费门户服务和基于Web认证的界面,与接入设备交互认证客户端的认证信息。

与接入设备进行交互,完成对用户的认证和计费。

与Portal客户端、接入设备进行交互,完成对用户的安全认证,并对用户进行授权操作。

以上五个基本要素的交互过程为:

(1) 对于一个未认证用户访问网络的情况

l 对于不使用Portal客户端的方式:用户在IE地址栏中输入一个互联网的地址,那么此HTTP请求在经过接入设备时会被重定向到Portal服务器的Web认证主页上;

l 对于使用Portal客户端的方式:接入设备检测到来自用户的TCP/UDP请求报文时,向Portal客户端发送强制认证报文。客户端弹出认证对话框等待用户输入。

(2) 用户在认证主页/认证对话框中输入认证信息后提交,Portal服务器会将用户的认证信息传递给接入设备;

(3) 然后接入设备再与认证/计费服务器通信进行认证和计费;

(4) 认证通过后

l 对于不使用Portal客户端的方式:接入设备会打开用户与互联网的通路,允许用户访问互联网;

l 对于使用Portal客户端的方式:Portal客户端、接入设备与安全策略服务器交互,对用户的安全检测通过之后,安全策略服务器根据用户的安全性授权用户访问非受限资源。

![]() 注意:

注意:

l 由于Portal客户端以IP地址为身份标识,因此使用Portal业务时,在认证客户端、接入设备、Portal服务器、认证/计费服务器之间不能有配置NAT(Network Address Translation,网络地址转换)特性的设备,避免地址转换导致认证失败。

l 目前支持Portal认证的认证/计费服务器为RADIUS(Remote Authentication Dial-In User Service,远程认证拨号用户服务)服务器。

Portal的认证方式分为两种:非三层认证方式和三层认证方式。

非三层认证方式分为两种:直接认证方式和二次地址分配认证方式。

l 直接认证方式

用户在认证前通过手工配置或DHCP直接获取一个公网IP地址,只能访问Portal服务器,以及设定的免费访问地址;认证通过后即可访问Internet。认证流程相对二次地址较为简单。

l 二次地址分配认证方式

用户在认证前通过DHCP获取一个私网IP地址,只能访问Portal服务器,以及设定的免费访问地址;认证通过后,用户会申请到一个公网IP地址,即可访问Internet。该认证方式解决了IP地址规划和分配问题,对未认证通过的用户不分配公网IP地址。例如运营商对于小区宽带用户只在访问小区外部资源时才分配公网IP。

和直接认证方式基本相同,但是这种认证方式允许认证客户端和接入设备之间跨越三层转发设备。

l 组网方式不同

三层认证方式的认证客户端和接入设备之间可以跨接三层转发设备;非三层认证方式则要求认证客户端和接入设备之间没有三层转发。

l 用户标识不同

由于三层认证可以跨接三层设备,而接入设备不会学习认证客户端的MAC地址信息,所以是以IP地址唯一标识用户;而非三层认证方式中的接入设备则可以学习到认证客户端的MAC地址,所以是以IP和MAC地址的组合来唯一标识用户。

以上不同的组网方式和用户标识特点使得认证客户端的MAC地址不变、IP地址改变时,在三层认证方式下会激发新的Portal认证,而在非三层认证方式下不会激发新的Portal认证。只有认证客户端的MAC地址和IP地址同时改变时,非三层认证方式下才会激发新的Portal认证。

直接认证和三层Portal认证流程相同。二次地址分配认证流程因为有两次地址分配过程,所以其认证流程和另外两种认证方式有所不同。

图1-2 直接认证/三层Portal认证流程图

直接认证/三层Portal认证流程步骤:

如果做EAD安全认证,那么增加了步骤(8)、(9)。

(1) Portal用户通过HTTP协议发起认证请求。HTTP报文经过接入设备时,对于访问Portal服务器或设定的免费访问地址的HTTP报文,接入设备允许其通过;对于访问其它地址的HTTP报文,接入设备将其重定向到Portal服务器。Portal服务器提供Web页面供用户输入用户名和密码来进行认证。

(2) Portal服务器与接入设备之间进行CHAP(Challenge Handshake Authentication Protocol,质询握手验证协议)认证交互。若采用PAP(Password Authentication Protocol,密码验证协议)认证则直接进入下一步骤。

(3) Portal服务器将用户输入的用户名和密码组装成认证请求报文发往接入设备,同时开启定时器等待认证应答报文。

(4) 接入设备与RADIUS服务器之间进行RADIUS协议报文的交互。

(5) 接入设备向Portal服务器发送认证应答报文。

(6) Portal服务器向客户端发送认证通过报文,通知客户端认证(上线)成功。

(7) Portal服务器向接入设备发送认证应答确认。

(8) 客户端和安全策略服务器之间进行安全信息交互。安全策略服务器检测接入终端的安全性是否合格,包括是否安装防病毒软件、是否更新病毒库、是否安装了非法软件、是否更新操作系统补丁等。

(9) 安全策略服务器根据用户的安全性授权用户访问非受限资源,授权信息保存到接入设备中,接入设备将使用该信息控制用户的访问。

图1-3 二次地址分配认证方式流程图

二次地址分配认证流程步骤:

如果做EAD安全认证,那么增加了步骤(12)、(13)。

(1)~(6)同直接/三层Portal认证中步骤(1)~(6)。

(7) 客户端收到认证通过报文后,通过DHCP请求获得新的公网IP地址,并通知Portal服务器用户已获得新IP地址。

(8) Portal服务器通知接入设备客户端获得新公网IP地址。

(9) 接入设备通过检测ARP协议报文发现了用户IP变化,并通告Portal服务器已检测到用户IP变化。

(10) Portal服务器通知客户端上线成功。

(11) Portal服务器向接入设备发送IP变化确认报文。

(12) 客户端和安全策略服务器之间进行安全信息交互。安全策略服务器检测接入终端的安全性是否合格,包括是否安装防病毒软件、是否更新病毒库、是否安装了非法软件、是否更新操作系统补丁等。

(13) 安全策略服务器根据用户的安全性授权用户访问非受限资源,授权信息保存到接入设备中,接入设备将使用该信息控制用户的访问。

表1-1 Portal配置任务简介

|

配置任务 |

说明 |

详细配置 |

|

Portal的基本配置 |

必选 |

|

|

配置免认证规则 |

可选 |

|

|

配置认证网段 |

可选 |

|

|

配置强制用户下线 |

可选 |

Portal提供了一个用户身份认证和安全认证的实现方案,但是仅仅依靠Portal不足以实现该方案。接入设备的管理者需选择使用RADIUS认证方法,以配合Portal完成用户的身份认证。Portal认证的配置前提:

l 使能Portal的接口已配置或者获取了合法的IP地址。

l Portal服务器、RADIUS服务器已安装并配置成功。

l 若采用二次地址分配认证方式,接入设备需启动DHCP中继的安全地址匹配检查功能,另外需要安装并配置好DHCP服务器。

l 如果通过远端RADIUS服务器进行认证,则需要在RADIUS服务器上配置相应的用户名和密码,然后在接入设备端进行RADIUS客户端的相关设置。RADIUS客户端的具体配置请参见本手册“AAA-RADIUS-HWTACACS”模块的介绍。

l 如果做EAD安全认证,需要安装并配置安全策略服务器。同时保证在接入设备上的ACL配置和安全策略服务器上配置的受限资源ACL号、非受限资源ACL号对应。

& 说明:

l 安全策略服务器的相关配置请参考《CAMS综合访问管理服务器EAD安全策略组件 用户手册》。

l 受限资源ACL、非受限资源ACL分别代表安全策略服务器中的隔离ACL与安全ACL。

表1-2 配置Portal

|

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

配置Portal服务器 |

portal server server-name ip ip-address [ key key-string | port port-id | url url-string ] * |

必选 缺省情况下,没有配置Portal服务器 |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

在接口上使能Portal |

portal server server-name method { direct | layer3 | redhcp } |

必选 缺省情况下,没有使能Portal |

![]() 注意:

注意:

l 设备向Portal服务器主动发送报文时使用的目的端口号必须与远程Portal服务器实际使用的端口号保持一致。

l 用户可以对已配置的Portal服务器参数进行修改。如果已经在接口上引用了Portal服务器,则不能删除或修改Portal服务器的参数。

l 使能Portal的接口上所引用的Portal服务器必须已经存在。

l 对于跨三层设备支持Portal认证的应用只能配置layer3方式,但三层Portal认证方式不要求接入设备和Portal用户之间必需跨越三层设备。

l 在二次地址分配认证方式下,允许用户在未通过Portal认证时以公网地址向外发送报文,但相应的回应报文则受限制。

通过配置免认证规则(free-rule)可以让特定的用户访问外网特定资源,这是由免认证规则中配置的源信息以及目的信息决定的。符合免认证规则的报文不会触发Portal认证,而是直接访问网络资源。

表1-3 配置免认证规则

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置Portal的免认证规则 |

portal free-rule rule-number { destination { any | ip { ip-address mask { mask-length | netmask } | any } } | source { any | [ interface interface-type interface-number | ip { ip-address mask { mask-length | mask } | any } | mac mac-address | vlan vlan-id ] * } } * |

必选 |

& 说明:

l 如果免认证规则中同时配置了vlan和interface项,则要求interface属于该VLAN,否则该规则无效。

l 相同内容的免认证规则不能重复配置,否则提示免认证规则已存在或重复。

通过配置认证网段只允许在认证网段范围内的用户IP才会触发Portal强制认证。如果非主动认证的用户IP既不满足免认证规则又不在认证网段内,则丢弃该报文。

表1-4 配置认证网段

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

配置认证网段 |

portal auth-network network-address { mask-length | mask } |

可选 缺省情况下,认证网段为0.0.0.0/0,表示对任意源IP都进行认证 |

& 说明:

认证网段配置仅对三层Portal认证有效。直接认证方式的认证网段为任意源IP,二次地址分配方式的认证网段为由接口私网IP决定的私网网段。

通过配置强制用户下线可以终止对指定IP地址用户的认证过程,或者将已经通过认证的指定IP地址的用户删除。

表1-5 配置强制用户下线

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

强制接入设备上的用户下线 |

portal delete-user { ip-address | all | interface interface-type interface-number } |

必选 |

在完成上述配置后,在任意视图下执行display命令可以显示配置后Portal的运行情况,通过查看显示信息验证配置的效果。

在用户视图下执行reset命令可以清除Portal统计信息。

表1-6 Portal显示和维护

|

操作 |

命令 |

|

显示接口上Portal的ACL信息 |

display portal acl { all | dynamic | static } interface interface-type interface-number |

|

显示接口上Portal的连接统计信息 |

display portal connection statistics { all | interface interface-type interface-number } |

|

显示Portal的免认证规则信息 |

display portal free-rule [ rule-number ] |

|

显示指定接口的Portal配置信息 |

display portal interface interface-type interface-number |

|

显示Portal服务器信息 |

display portal server [ server-name ] |

|

显示接口上Portal服务器的统计信息 |

display portal server statistics { all | interface interface-type interface-number } |

|

显示TCP仿冒统计信息 |

display portal tcp-cheat statistics |

|

显示Portal用户的信息 |

display portal user { all | interface interface-type interface-number } |

|

清除接口上Portal的连接统计信息 |

reset portal connection statistics {all | interface interface-type interface-number } |

|

清除接口上Portal服务器的统计信息 |

reset portal server statistics { all | interface interface-type interface-number } |

|

清除TCP仿冒统计信息 |

reset portal tcp-cheat statistics |

l 配置交换机采用直接方式的Portal认证。用户在未通过Portal认证前,只能访问Portal服务器;用户通过Portal认证后,可以访问外部网络。

l 采用RADIUS服务器作为认证/计费服务器。

图1-4 配置Portal直接认证组网图

& 说明:

按照组网图配置设备各接口的IP地址,保证在不启动Portal的前提下各设备之间的路由可达。

在接入设备上进行以下配置。

(1) 配置RADIUS方案

# 创建名字为rs1的RADIUS方案并进入该方案视图。

<Switch> system-view

[Switch] radius scheme rs1

# 配置RADIUS方案的服务器类型为extended。

[Switch-radius-rs1] server-type extended

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Switch-radius-rs1] primary authentication 192.168.0.112

[Switch-radius-rs1] primary accounting 192.168.0.112

[Switch-radius-rs1] key authentication radius

[Switch-radius-rs1] key accounting radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Switch-radius-rs1] user-name-format without-domain

[Switch-radius-rs1] quit

(2) 配置认证域

# 创建并进入名字为dm1的ISP域。

[Switch] domain dm1

# 配置ISP域的RADIUS方案rs1。

[Switch-isp-dm1] authentication portal radius-scheme rs1

[Switch-isp-dm1] authorization portal radius-scheme rs1

[Switch-isp-dm1] accounting portal radius-scheme rs1

[Switch-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方式。

[Switch] domain default enable dm1

(3) 配置Portal认证

# 配置Portal服务器:名称为newpt,IP地址为192.168.0.111,密钥为portal,端口为50100,URL为http://192.168.0.111/portal。

[Switch] portal server newpt ip 192.168.0.111 key portal port 50100 url http://192.168.0.111/portal

# 在与用户Host相连的接口上使能Portal认证。

[Switch] interface vlan-interface 100

[Switch–Vlan-interface100] ip address 2.2.2.1 255.255.255.0

[Switch–Vlan-interface100] portal server newpt method direct

[Switch] quit

# 配置与服务器通信的接口IP地址。

[Switch] interface vlan-interface 2

[Switch–Vlan-interface2] ip address 192.168.0.100 255.255.255.0

[Sysname–Vlan-interface2] quit

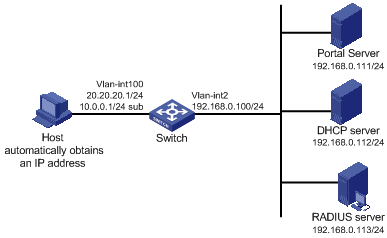

l 配置交换机采用二次地址分配方式的Portal认证。用户通过DHCP服务器获取IP地址,Portal认证前分配一个私网地址;通过Portal认证后,用户申请到一个公网地址,才可以访问外部网络。

l 采用RADIUS服务器作为认证/计费服务器。

图1-5 配置Portal二次地址分配认证组网图

& 说明:

l Portal二次地址分配认证方式应用中,DHCP服务器上需创建公网地址池(20.20.20.0/24)及私网地址池(10.0.0.0/24),具体配置略。关于DHCP的详细配置请参见本手册“DHCP”模块的介绍。

l Portal二次地址分配认证方式应用中,接入设备必须配置为DHCP中继(不能配置为Server),且启动Portal的接口需要配置主IP地址(公网IP)及从IP地址(私网IP)。

l 按照组网图配置设备各接口的IP地址,保证在不启动Portal的前提下各设备之间的路由可达。

l 以下仅列出与Portal二次地址分配认证方式有关的配置,RADIUS方案、ISP域的配置请参见1.8.1 Portal直接认证方式配置举例。

在接入设备上进行以下配置。

# 配置Portal服务器:名称为newpt,IP地址为192.168.0.111,密钥为portal,端口为50100,URL为http://192.168.0.111/portal。

<Sysname> system-view

[Switch] portal server newpt ip 192.168.0.111 key portal port 50100 url http://192.168.0.111/portal

# 配置DHCP中继,并启动DHCP中继的安全地址匹配检查功能。

[Switch] dhcp enable

[Switch] dhcp relay server-group 0 ip 192.168.0.112

[Switch] interface vlan-interface 100

[Switch–Vlan-interface100] ip address 20.20.20.1 255.255.255.0

[Switch–Vlan-interface100] ip address 10.0.0.1 255.255.255.0 sub

[Switch-Vlan-interface100] dhcp select relay

[Switch-Vlan-interface100] dhcp relay server-select 0

[Switch-Vlan-interface100] dhcp relay address-check enable

# 在与用户Host相连的接口上使能Portal认证。

[Switch–Vlan-interface100] portal server newpt method redhcp

[Switch–Vlan-interface100] quit

# 配置与服务器通信的接口IP地址。

[Switch] interface vlan-interface 2

[Switch–Vlan-interface2] ip address 192.168.0.100 255.255.255.0

[Sysname–Vlan-interface2] quit

Switch A支持Portal认证功能。用户Host通过Switch B接入到Switch A。

l 配置Switch A采用三层Portal认证。用户在未通过Portal认证前,只能访问Portal服务器;用户通过Portal认证后,可以访问外部网络。

l 采用RADIUS服务器作为认证/计费服务器。

图1-6 配置三层Portal认证组网图

& 说明:

l 按照组网图配置设备各接口的IP地址,保证在不启动Portal的前提下各设备之间的路由可达。

l 以下仅列出跨三层设备支持Portal认证的主要配置,RADIUS方案、ISP域的配置请参见1.8.1 Portal直接认证方式配置举例。

在Switch A上进行以下配置。

# 配置Portal服务器:名称为newpt,IP地址为192.168.0.111,密钥为portal,端口为50100,URL为http://192.168.0.111/portal。

<SwitchA> system-view

[SwitchA] portal server newpt ip 192.168.0.111 key portal port 50100 url http://192.168.0.111/portal

# 在与Switch B相连的接口上使能Portal认证。

[SwitchA] interface vlan-interface 4

[SwitchA–Vlan-interface4] ip address 20.20.20.1 255.255.255.0

[SwitchA–Vlan-interface4] portal server newpt method layer3

[SwitchA–Vlan-interface4] quit

# 配置与服务器通信的接口IP地址。

[SwitchA] interface vlan-interface 2

[SwitchA–Vlan-interface2] ip address 192.168.0.100 255.255.255.0

[Sysname–Vlan-interface2] quit

Switch B上需要配置到192.168.0.0/24网段的缺省路由,下一跳为20.20.20.1,具体配置略。

l 配置交换机采用直接方式的Portal认证,开启EAD认证。用户在通过身份认证而没有通过安全认证时可以访问192.168.0.0/24网段;用户通过安全认证后,可以随意访问外部网络。

l 采用RADIUS服务器作为认证/计费服务器。

l 需要配置安全策略服务器。

图1-7 配置Portal直接认证(支持EAD)组网图

& 说明:

按照组网图配置设备各接口的IP地址,保证在不启动Portal的前提下各设备之间的路由可达。

在接入设备上进行以下配置。

(1) 配置RADIUS方案

# 创建名字为rs1的RADIUS方案并进入该方案视图。

<Switch> system-view

[Switch] radius scheme rs1

# 配置RADIUS方案的服务器类型为extended。

[Switch-radius-rs1] server-type extended

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Switch-radius-rs1] primary authentication 192.168.0.112

[Switch-radius-rs1] primary accounting 192.168.0.112

[Switch-radius-rs1] key accounting radius

[Switch-radius-rs1] key authentication radius

[Switch-radius-rs1] user-name-format without-domain

# 配置RADIUS方案的安全策略服务器。

[Switch-radius-rs1] security-policy-server 192.168.0.113

[Switch-radius-rs1] quit

(2) 配置认证域

# 创建并进入名字为dm1的ISP域。

[Switch] domain dm1

# 配置ISP域的RADIUS方案rs1。

[Switch-isp-dm1] authentication portal radius-scheme rs1

[Switch-isp-dm1] authorization portal radius-scheme rs1

[Switch-isp-dm1] accounting portal radius-scheme rs1

[Switch-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方式。

[Switch] domain default enable dm1

(3) 配置受限资源对应的ACL为3000,非受限资源对应的ACL为3001

[Switch] acl number 3000

[Switch-acl-adv-3000] rule permit ip destination 192.168.0.0 0.0.0.255

[Switch-acl-adv-3000] quit

[Switch] acl number 3001

[Switch-acl-adv-3001] rule permit ip

[Switch-acl-adv-3001] quit

& 说明:

安全策略服务器上需要将ACL 3000和ACL 3001分别指定为隔离ACL和安全ACL。

(4) 配置Portal认证

# 配置Portal服务器:名称为newpt,IP地址为192.168.0.111,密钥为portal,端口为50100,URL为http://192.168.0.111/portal。

[Switch] portal server newpt ip 192.168.0.111 key portal port 50100 url http://192.168.0.111/portal

# 在与用户Host相连的接口上使能Portal认证。

[Switch] interface vlan-interface 100

[Switch–Vlan-interface100] ip address 2.2.2.1 255.255.255.0

[Switch–Vlan-interface100] portal server newpt method direct

[Switch] quit

# 配置与服务器通信的接口IP地址。

[Switch] interface vlan-interface 2

[Switch–Vlan-interface2] ip address 192.168.0.100 255.255.255.0

用户被强制去访问Portal服务器时没有弹出Portal认证页面,也没有错误提示,登录的Portal认证服务器Web页面为空白。

接入设备上配置的Portal密钥和Portal服务器上配置的密钥不一致,导致Portal服务器报文验证出错,Portal服务器拒绝弹出认证页面。

使用display portal server命令查看接入设备上配置的Portal服务器密钥,并在系统视图中使用portal server命令修改密钥,或者在Portal服务器上查看对应接入设备的密钥并修改密钥,直至两者的密钥设置一致。

用户通过Portal认证后,在接入设备上使用portal delete-user命令强制用户下线失败,但是使用客户端的“断开”属性可以正常下线。

在Portal上使用portal delete-user命令强制用户下线时,由接入设备主动发送下线请求报文到Portal服务器,Portal服务器默认的报文监听端口为50100,但是因为接入设备上配置的服务器监听端口错误(不是50100),即其发送的下线请求报文的目的端口和Portal服务器真正的监听端口不一致,故Portal服务器无法收到下线请求报文,Portal服务器上的用户无法下线。

当使用客户端的“断开”属性让用户下线时,由Portal服务器主动向接入设备发送下线请求,其源端口为50100,接入设备的下线应答报文的目的端口使用请求报文的源端口,避免了其配置上的错误,使得Portal服务器可以收到下线应答报文,从而Portal服务器上的用户成功下线。

使用display portal server命令查看接入设备对应服务器的端口,并在系统视图中使用portal server命令修改服务器的端口,使其和Portal服务器上的监听端口一致。

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!