欢迎user

802.11网络很容易受到各种网络威胁的影响,如未经授权的AP用户、Ad-hoc网络、拒绝服务型攻击等;Rogue设备对于企业网络安全来说更是一个很严重的威胁。WIDS(Wireless Intrusion Detection System)可以对有恶意的用户攻击和入侵行为进行早期检测,保护企业网络和用户不被无线网络上未经授权的设备访问。WIDS可以在不影响网络性能的情况下对无线网络进行监测,从而提供对各种攻击的实时防范。

l Rogue AP:网络中未经授权或者有恶意的AP,它可以是私自接入到网络中的AP、未配置的AP、邻居AP或者攻击者操作的AP。如果在这些AP上存在安全漏洞,黑客就有机会危害无线网络安全。

l Rogue Client:非法客户端,网络中未经授权或者有恶意的客户端,类似于Rogue AP。

l Rogue Wireless Bridge:非法无线网桥,网络中未经授权或者有恶意的网桥。

l Monitor AP:这种AP在无线网络中通过扫描或监听无线介质,检测无线网络中的Rogue设备。一个AP可以同时做接入AP和Monitor AP,也可以只做Monitor AP。

l Ad-hoc mode:把无线客户端的工作模式设置为Ad-hoc模式,Ad-hoc终端可以不需要任何设备支持而直接进行通讯。

Rogue设备检测比较适合于大型的WLAN网络。通过在已有的WLAN网络中制定非法设备检测规则,可以对整个WLAN网络中的异常设备进行监视。

Rogue设备检测可以检测WLAN网络中的多种设备,例如Rogue AP,Rogue client,无线网桥,Ad-hoc终端等等。根据实际的无线环境,可以通过设定不同的模式来对Rogue设备进行检测。

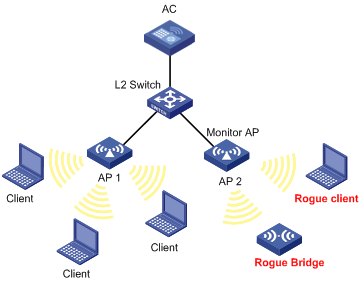

l Monitor模式:在这种模式下,AP需要扫描WLAN中的设备,此时AP仅做监测AP,不做接入AP。当AP工作在Monitor模式时,该AP提供的所有WLAN服务都将关闭。如图1中,AP 1做接入AP,AP 2做为Monitor AP,监听所有Dot11帧,检测无线网络中的非法设备,但不能提供无线接入服务。

图1 对Rogue设备进行检测(Monitor模式)

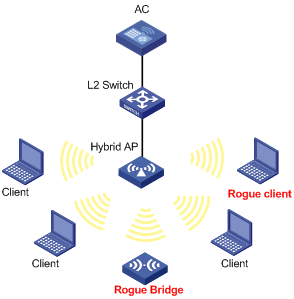

l Hybrid模式:在这种模式下,AP可以在监测无线环境中设备的同时传输WLAN数据。

图2 对Rogue设备进行检测(Hybrid模式)

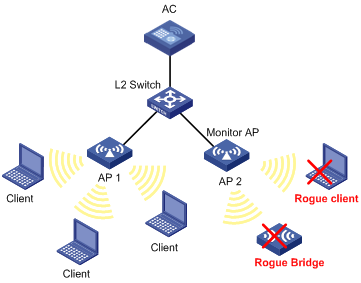

在检测到Rogue设备后,根据选用不同的反制模式,Monitor AP从AC下载攻击列表,并对指定的Rogue设备进行攻击防范。对于不同的非法设备,使能反制功能后的效果如下:

l 如果Rogue设备为Rogue Client,则该Rogue Client会被强行下线;

l 如果Rogue设备为Rogue AP,那么合法客户端不会接入Rogue AP;

l 如果Rogue设备为Ad-hoc,那么Ad-Hoc客户端之间不能正常通信。

图3 对Rogue设备进行防攻击

主要为了及时发现WLAN网络中的恶意或者无意的攻击,通过记录信息或者发送日志信息的方式通知网络管理者。目前设备支持的IDS攻击检测主要包括802.11报文泛洪攻击检测、AP Spoof检测以及Weak IV检测。

泛洪攻击(Flooding攻击)是指WLAN设备会在短时间内接收了大量的同种类型的报文。此时WLAN设备会被泛洪的攻击报文淹没而无法处理真正的无线终端的报文。

IDS攻击检测通过持续的监控每台设备的流量大小来预防这种泛洪攻击。当流量超出可容忍的上限时,该设备将被认为要在网络内泛洪从而被锁定,此时如果使能了动态黑名单,检查到的攻击设备将被加入动态黑名单。

IDS支持下列报文的泛洪攻击检测。

l 认证请求/解除认证请求(Authentication / De-authentication);

l 关联请求/解除关联请求/重新关联请求(Association / Disassociation / Reassociation);

l 探查请求(Probe request);

l 空数据帧;

l Action帧;

在使用WEP加密的时候,对于每一个报文都会使用初始化向量(IV,Initialization Vector),IV和Key一起作为输入来生成Key Stream,使相同密钥产生不同加密结果。当一个WEP报文被发送时,用于加密报文的IV也作为报文头的一部分被发送。如果客户端使用不安全的方法生成IV,例如始终使用固定的IV,就可能会暴露共享的密钥,如果潜在的攻击者获得了共享的密钥,攻击者将能够控制网络资源。

检测IDS攻击可以通过识别每个WEP报文的IV来预防这种攻击,当一个有弱初始化向量的报文被检测到时,这个检测将立刻被记录到日志中。

这种攻击的潜在攻击者将以其他设备的名义发送攻击报文。例如:一个欺骗的解除认证的报文会导致无线客户端下线。Spoofing攻击检测也支持对广播解除认证和广播解除关联报文进行检测。当接收到这种报文时将立刻被定义为欺骗攻击并被记录到日志中。

![]()

AC和FAT AP支持无线用户接入控制技术,为方便描述,这里以AC为例。

在WLAN环境中,可以通过指定的规则过滤是否允许指定无线客户端的报文通过,实现了对无线终端用户的接入控制。

l 白名单列表:该列表包含允许接入的无线客户端的MAC地址。如果使用了白名单,则只有白名单中指定的无线用户可以接入到WLAN网络中,其他的无线用户的所有报文将被AP直接丢弃。

l 静态黑名单列表:该列表包含拒绝接入的无线客户端的MAC地址。

l 动态黑名单列表:当WLAN检测到来自某一设备的非法攻击时,可以选择将该设备动态加入到黑名单中,禁止接收任何来自于该设备的报文,实现WLAN网络的安全保护。

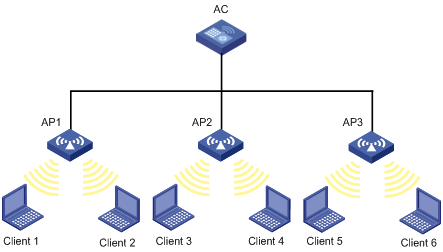

图4所示有三个AP连接到AC。在AC上配置白名单列表和黑名单列表,白名单列表和黑名单列表将被发送到所有与之相连的无线接入点上(AP1、AP2和AP3)。假设Client 1的MAC地址存在于黑名单列表中,则Client 1不能与任何一个AP发生关联。当Client 1的MAC地址存在于白名单列表中时,该客户端可以和任何一个AP发生关联。