PKI Web配置举例

关键词:PKI、CA、RA、IKE、IPSec、SSL

摘 要:PKI是一个用公开密钥原理和技术来实现并提供安全服务的具有通用性的安全基础设施。本文主要介绍应用PKI实现的基于数字签名认证的IKE典型配置过程及SSL典型配置应用。

缩略语:

缩略语 | 英文全名 | 中文解释 |

CA | Certificate Authority | 认证机构 |

CRL | Certificate Revocation List | 证书吊销列表 |

HTTP | Hypertext Transfer Protocol | 超文本传输协议 |

HTTPS | Hypertext Transfer Protocol Secure | 安全超文本传输协议 |

IIS | Internet Information Service | Internet信息服务 |

IKE | Internet Key Exchange | Internet密钥交互 |

IPSec | Internet Protocol Security | IP安全 |

LDAP | Light-weight Directory Access Protocol | 轻量级目录访问协议 |

PKC | Public Key Certificate | 公开密钥证书 |

| PKI | Public Key Infrastructure | 公钥基础设施 |

RA | Registration Authority | 注册机构 |

S/MIME | Secure/Multipurpose Internet Mail Extensions | 安全/多用途Internet邮件扩充协议 |

SCEP | Simple Certification Enrollment Protocol | 简单证书注册协议 |

SSL | Secure Sockets Layer | 安全套接层 |

VPN | Virtual Private Network | 虚拟专用网络 |

目 录

PKI是一组服务和策略,提供了一个将公钥和用户身份唯一绑定的机制,以及如何实施并维护这个绑定相关信息的框架;是一个通过使用公开密钥技术和数字证书来确保系统信息安全,并负责验证数字证书持有者身份的体系。

PKI的主要功能是通过签发数字证书来绑定证书持有者的身份和相关的公开密钥;为用户获取证书、访问证书和吊销证书提供途径;利用数字证书及相关的各种服务(证书发布、黑名单发布等)实现通信过程中各实体的身份认证,保证了通信数据的完整性和不可否认性。

PKI技术的广泛应用能满足人们对网络交易安全保障的需求。作为一种基础设施,PKI的应用范围非常广泛,并且在不断发展之中,以下是PKI的典型应用场景。

VPN是一种构建在公用通信基础设施上的专用数据通信网络,利用网络层安全协议(如IPSec)和建立在PKI上的加密与数字签名技术来获得机密性保护。

为了透明地解决Web的安全问题,在两个实体进行通信之前,先要建立SSL连接,以此实现对应用层透明的安全通信。SSL协议允许在浏览器和服务器之间进行加密通信,并且利用PKI技术使用基于数字签名的方法对服务器和浏览器端进行身份验证。

在配置过程中,请注意以下几点:

l 证书中包含有效时间,只有设备与CA服务器的时间同步,设备才能成功获取证书。

l 若使用Windows 2003 server作为CA服务器,则服务器上需要安装并启用IIS用于控制和管理CA服务器。其它CA服务器上是否需要安装特殊的插件,请以实际情况为准。

l 为了避免与已有的Web服务冲突,建议修改CA服务器默认网站的TCP端口号。

作为VPN主要协议的IPSec,为IP层的通信安全提供了有利的保障。在实施IPSec的过程中,可以使用IKE协议来建立SA。但IKE协议在复杂的网络环境中仍然可能因为身份认证机制简单而产生一定的安全隐患。如果将IKE与PKI技术相结合,由基于PKI数字证书的身份认证机制实现强认证,则可以提高VPN网关的安全性。

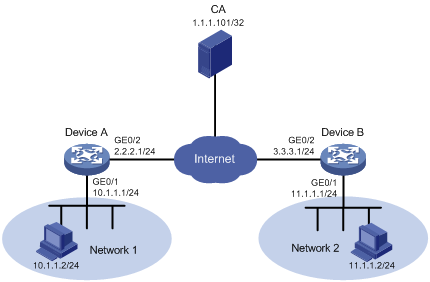

两个子网通过各自的网关设备与外部网络互联,希望使用IPSec隧道构建数据流的安全通道,具体需求如下:

l 在Device A和Device B之间建立一个IPSec安全隧道对Network 1(10.1.1.0/24)与Network 2(11.1.1.0/24)之间的数据流进行安全保护。

l 在Device A和Device B之间使用IKE自动协商建立安全通道,IKE自动协商采用基于PKI证书的身份认证方式。

图1 基于证书认证的IKE典型配置组网图

(1) 完成CA服务器的相关配置(本文以Windows 2003 server作为CA服务器)

(2) 分别在Device A和Device B上完成以下配置:

l 配置PKI,定义证书实体及设置PKI域的相关属性

l 配置IKE,使用数字签名进行身份认证

l 配置IPSec,保护两个子网之间的数据流

l 申请证书,并将证书下载到本地

![]()

l 以下配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下配置不冲突。

l 以下对配置Device A和Device B的描述均以SecPath F1000-E产品为示例,其他产品的页面可能有所不同。

l 进行下面的配置之前,需要确保Device A、Device B和CA服务器之间的路由可达。

l 进行下面的配置之前,需要确保Device A、Device B的系统时间与CA服务器的系统时间一致,否则可能无法申请或导入证书。

l 下面配置步骤中的各页面或窗口的配置项,如果没有特殊说明,均采用其默认设置。

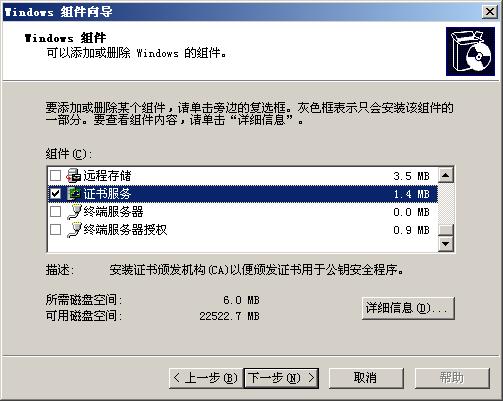

(1) 打开[控制面板]/[添加或删除程序],选择[添加/删除Windows组件]。在[Windows组件向导]中,选中“证书服务”,并单击<下一步>按钮。

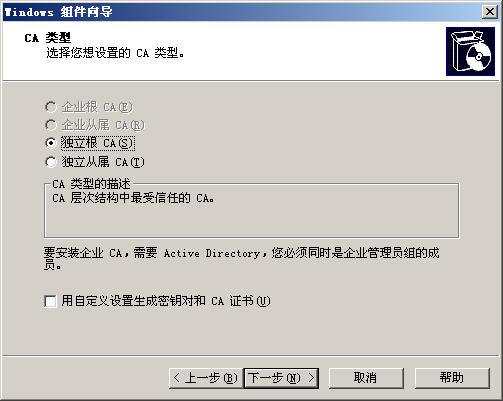

(2) 选择CA类型为独立根CA,并单击<下一步>按钮。

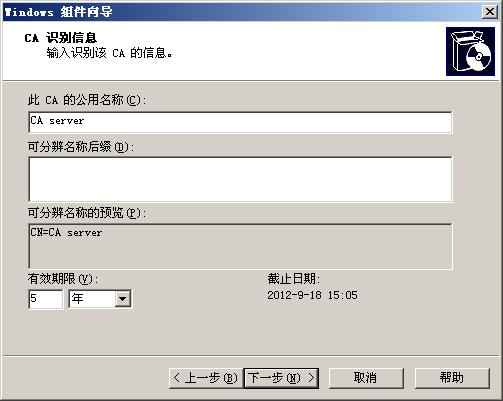

(3) 输入CA的名称为CA server,并单击<下一步>按钮。

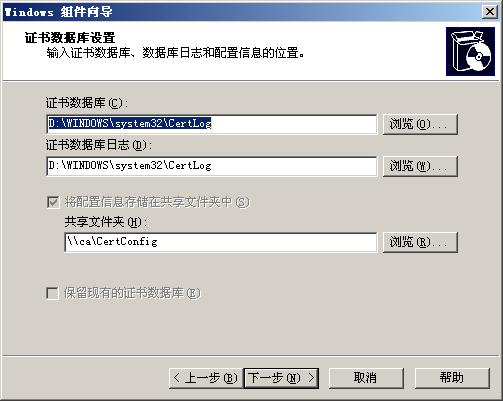

(4) 选择CA证书数据库、数据库日志和共享文件夹的存储位置,并单击<下一步>按钮。这里采用缺省设置。

![]()

安装证书服务组件时,界面上会出现CA证书数据库、数据库日志和共享文件夹的缺省存放路径。本配置举例中使用了缺省存放路径,其中共享文件夹存放路径中的“ca”为CA服务器的主机名。

(5) 证书组件安装成功后,单击<完成>按钮,退出[Windows组件向导]窗口。

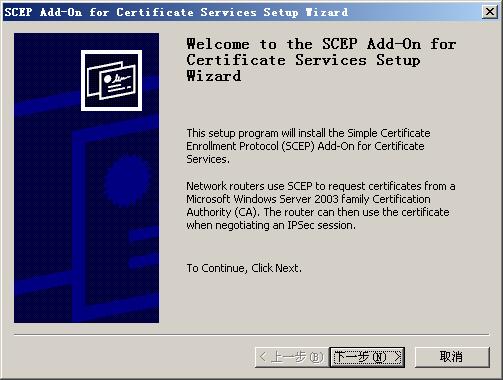

(1) 双击运行SCEP的安装文件,在弹出的窗口中,单击<下一步>按钮。

![]()

SCEP的安装文件可以从Microsoft网站免费下载。

图6 安装SCEP插件1

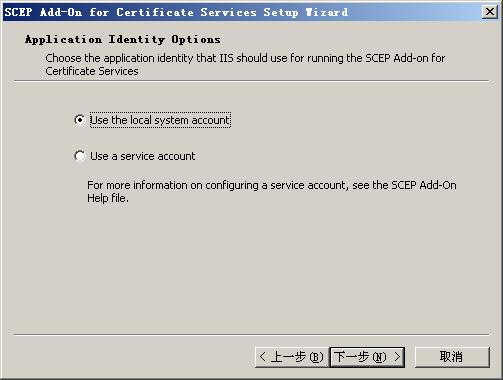

(2) 选择使用本地系统帐户作为标识,并单击<下一步>按钮。

图7 安装SCEP插件2

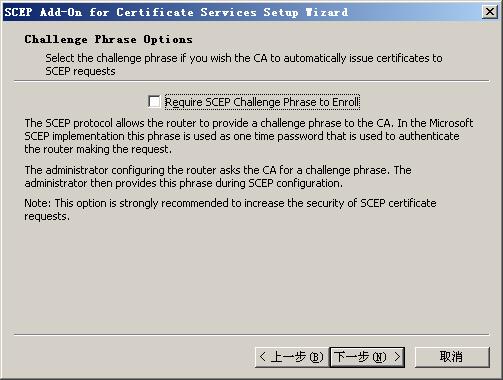

(3) 去掉“Require SCEP Challenge Phrase to Enroll”选项,单击<下一步>按钮。

图8 安装SCEP插件3

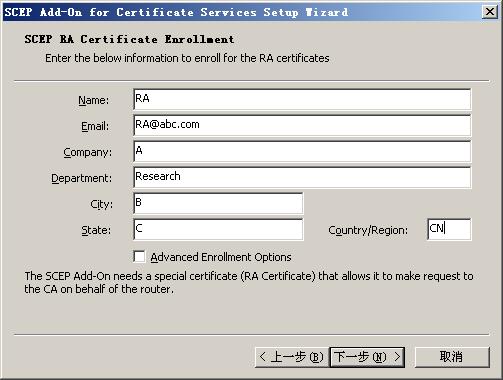

(4) 输入RA向CA服务器登记时使用的RA标识信息,单击<下一步>按钮。RA的功能包括个人身份审核、CRL管理、密钥对产生和密钥对备份等。RA是CA的延伸,可以作为CA的一部分。

![]()

RA的标识信息“Name”和CA的名称不能相同,否则相关功能可能无法正常工作。

图9 安装SCEP插件4

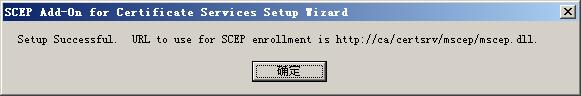

(5) 完成上述配置后,单击<完成>按钮,弹出如图10所示的提示框。记录该URL地址,并单击<确定>按钮。

图10 安装SCEP插件5

![]()

配置Device A和Device B时,需要将注册服务器地址配置为提示框中的URL地址,其中的主机名ca可以替换为CA服务器的IP地址。

完成上述配置后,打开[控制面板/管理工具]中的[证书颁发机构],如果安装成功,在[颁发的证书]中将存在两个CA服务器颁发给RA的证书。

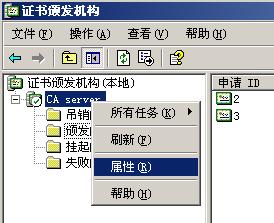

(1) 右键单击[CA server],选择[属性]。

图11 修改证书服务的属性

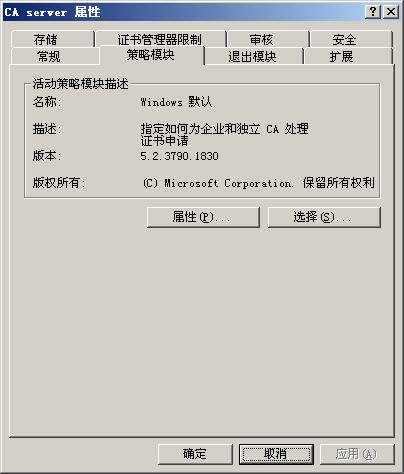

(2) 在[CA server 属性]窗口选择“策略模块”页签,单击<属性>按钮。

图12 证书服务属性窗口

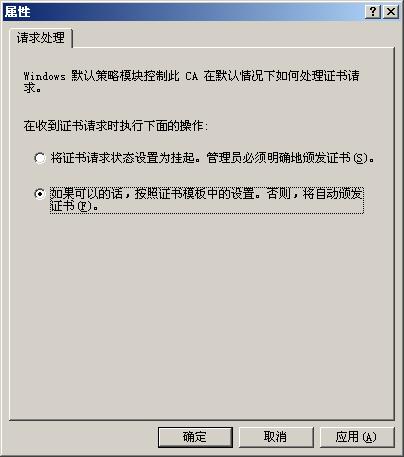

(3) 选择策略模块的属性为“如果可以的话,按照证书模板中的设置。否则,将自动颁发证书(F)。”,单击<确定>按钮。

图13 策略模块的属性

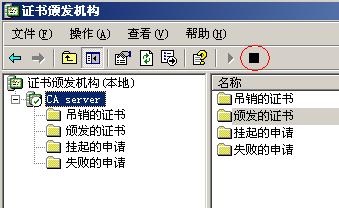

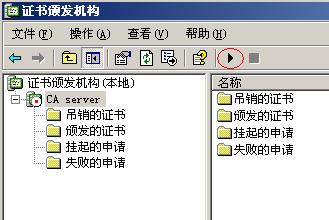

(4) 单击图14中的停止服务和图15中的启动服务按钮,重启证书服务。

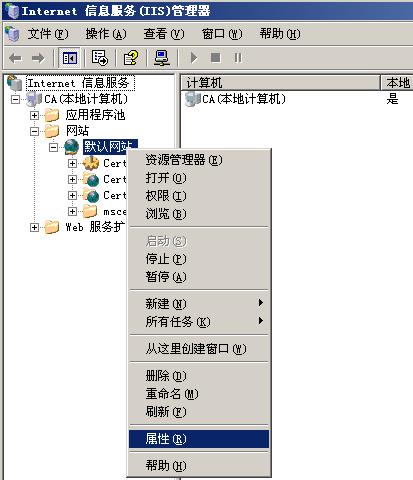

(1) 打开[控制面板/管理工具]中的[Internet 信息服务(IIS)管理器],右键单击[默认网站],选择[属性]。

图16 IIS管理器

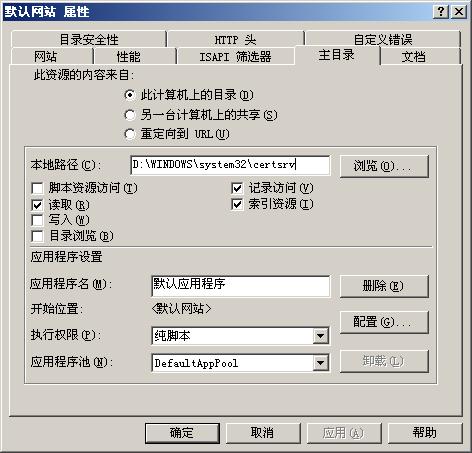

(2) 选择[默认网站 属性]窗口中的“主目录”页签,将本地路径修改为证书服务保存的路径。

图17 修改默认网站的主目录

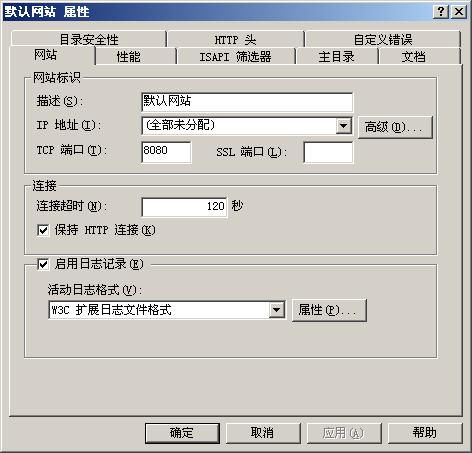

(3) 选择[默认网站 属性]窗口中的“网站”页签,将TCP端口改为8080。

![]()

为了避免与已有的服务冲突,默认网站的TCP端口号不能与已有服务的端口号相同,且建议不要使用默认端口号80。

图18 修改默认网站的TCP端口号

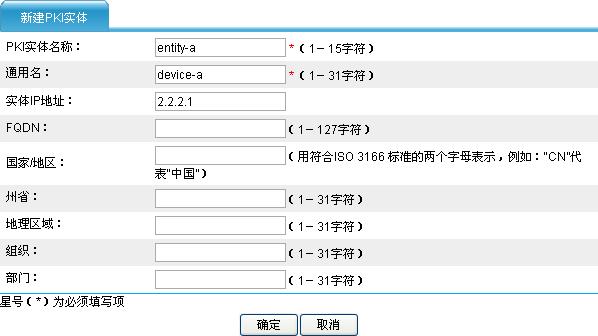

(1) 配置PKI实体entity-a。

l 在导航栏中选择“VPN > 证书管理 > PKI实体”,单击<新建>按钮。

l 输入PKI实体名称为“entity-a”。

l 输入通用名为“device-a”。

l 输入实体IP地址为“2.2.2.1”。

l 单击<确定>按钮完成操作。

图19 配置PKI实体entity-a

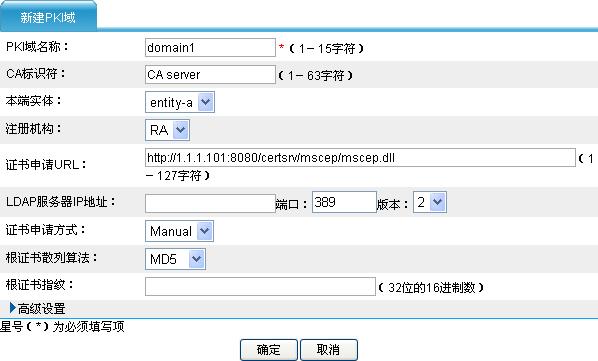

(2) 配置PKI域domain1。

l 在导航栏中选择“VPN > 证书管理 > PKI域”,单击<新建>按钮。

l 输入PKI域名称为“domain1”。

l 输入CA标识符为“CA server”。

l 选择本端实体为“entity-a”。

l 选择注册机构为“RA”。

l 输入证书申请URL为“http://1.1.1.101:8080/certsrv/mscep/mscep.dll”(为安装SCEP插件时弹出的URL地址,格式为“http://host:port/certsrv/mscep/mscep.dll”,其中的“host”和“port”分别为CA服务器的主机地址和端口号)。

l 选择证书申请方式为“Manual”。

l 单击<确定>按钮,弹出的对话框提示“未指定根证书指纹,在获取CA证书时将不对根证书指纹进行验证,确认要继续吗?”,再次单击<确定>按钮完成操作。

图20 配置PKI域domain1

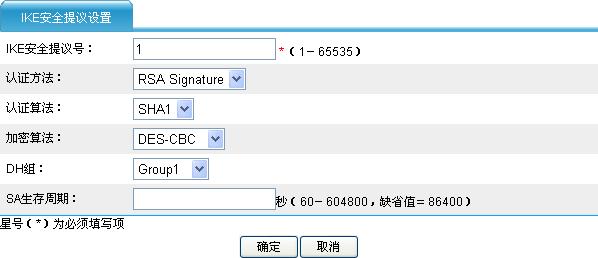

(1) 配置IKE安全提议1,使用RSA密钥签名。

l 在导航栏中选择“VPN > IKE > 安全提议”,单击<新建>按钮。

l 输入IKE安全提议号为“1”。

l 选择认证方法为“RSA Signature”。

l 单击<确定>按钮完成操作。

图21 配置IKE安全提议1

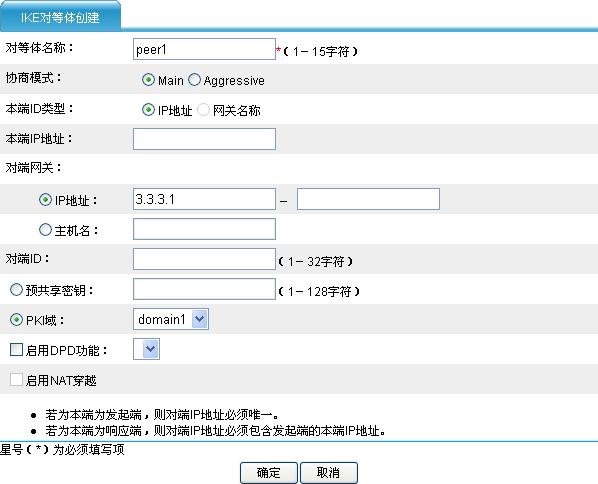

(2) 配置IKE对等体peer1,引用PKI域domain1。

l 输入对等体名称为“peer1”。

l 输入对端网关IP地址为“3.3.3.1”。

l 选中“PKI域”前的单选按钮,选择PKI域为“domain1”。

l 单击<确定>按钮完成操作。

图22 配置IKE对等体peer1

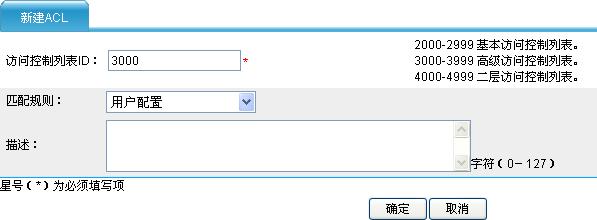

(1) 配置ACL 3000,匹配Network 1(10.1.1.0/24)到Network 2(11.1.1.0/24)的报文。

l 在导航栏中选择“防火墙 > ACL”,单击<新建>按钮。

l 输入访问控制列表ID为“3000”。

l 单击<确定>按钮完成操作。

图23 新建ACL 3000

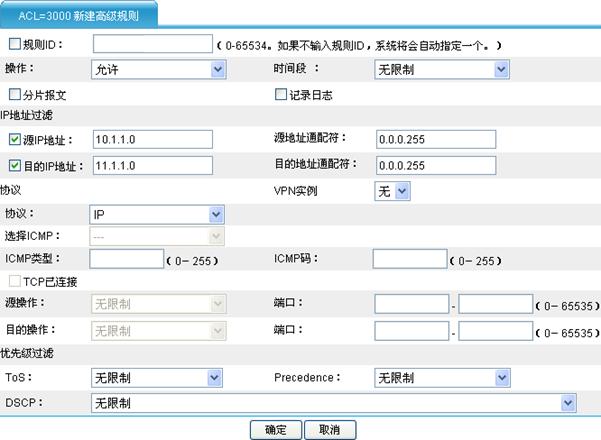

l 在ACL的显示页面单击ACL 3000对应的![]() 图标,单击<新建>按钮。

图标,单击<新建>按钮。

l 选择操作为“允许”。

l 选中“源IP地址”前的复选框,输入源IP地址为“10.1.1.0”,输入源地址通配符为“0.0.0.255”。

l 选中“目的IP地址”前的复选框,输入源IP地址为“11.1.1.0”,输入源地址通配符为“0.0.0.255”。

l 单击<确定>按钮完成操作。

图24 配置ACL 3000的规则

(2) 配置IPSec安全提议ipsprop1。

l 在导航栏中选择“VPN > IPSec > 安全提议”,单击<新建>按钮。

l 在安全提议配置向导页面单击“套件方式”。

图25 IPSec安全提议配置向导

l 输入安全提议名称为“ipsprop1”。

l 选择加密套件为“Tunnel-ESP-DES-MD5”(表示采用隧道模式封装报文,安全协议为ESP,ESP加密算法为DES,ESP认证算法为MD5)。

l 单击<确定>按钮完成操作。

图26 配置IPSec安全提议ipsprop1

(3) 配置IPSec安全策略policy1。

l 在导航栏中选择“VPN > IPSec > 策略”,单击<新建>按钮。

l 输入策略名称为“policy1”。

l 输入策略序号为“1”。

l 选择IKE对等体为“peer1”。

l 在可选安全提议列表框中选中“ipsprop1”,单击“<<”按钮将其添加到左边的已选安全提议列表框中。

l 输入ACL为“3000”。

l 单击<确定>按钮完成操作。

图27 配置IPSec安全策略policy1

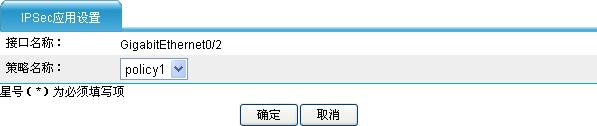

(4) 接口GigabitEthernet0/2上应用IPSec安全策略policy1。

l 在导航栏中选择“VPN > IPSec > 应用”,单击接口GigabitEthernet0/2对应的![]() 图标。

图标。

l 选择策略名称为“policy1”。

l 单击<确定>按钮完成操作。

图28 接口GigabitEthernet0/2上应用IPSec安全策略policy1

证书申请有两种方式:在线方式和离线方式。请根据实际情况选择其中一种配置。

(1) 在线方式申请

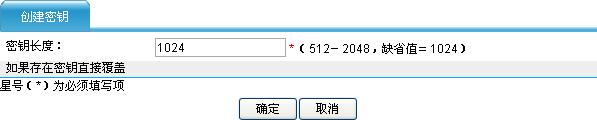

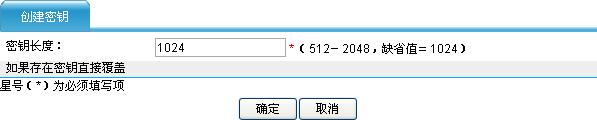

# 生成本地RSA密钥对。

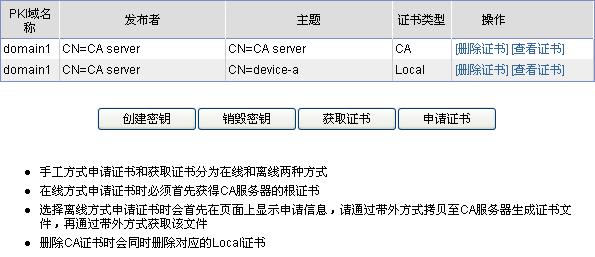

l 在导航栏中选择“VPN > 证书管理 > 证书”,单击<创建密钥>按钮。

l 输入密钥长度为“1024”。

l 单击<确定>按钮完成操作。

图29 生成本地RSA密钥对

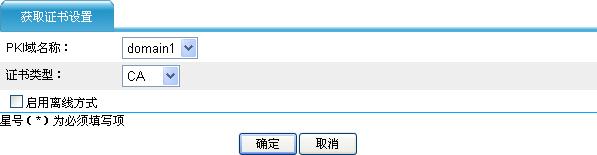

# 手动在线获取CA证书。

l 在证书显示页面单击<获取证书>按钮。

l 选择PKI域名称为“domain1”。

l 选择证书类型为“CA”。

l 单击<确定>按钮完成操作。页面跳转回证书显示页面,可以看到已获取到的CA证书。

图30 获取CA证书

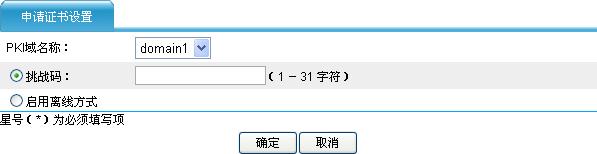

# 手动在线申请本地证书。

l 在证书显示页面单击<申请证书>按钮。

l 选择PKI域名称为“domain1”。

l 单击<确定>按钮完成操作。

图31 申请本地证书

l 弹出提示框“证书申请已提交。”,再次单击<确定>按钮。页面跳转回证书显示页面,可以看到已申请到的本地证书。

图32 完成证书申请后的证书显示页面

(2) 离线方式申请

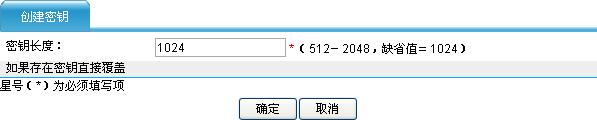

# 生成本地RSA密钥对。

l 在导航栏中选择“VPN > 证书管理 > 证书”,单击<创建密钥>按钮。

l 输入密钥长度为“1024”。

l 单击<确定>按钮完成操作。

图33 生成本地RSA密钥对

# 获得本地证书请求信息。

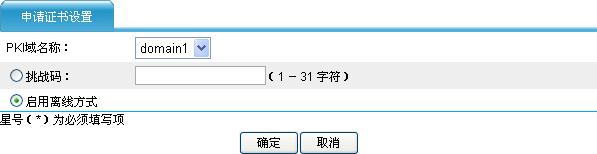

l 在证书显示页面单击<申请证书>按钮。

l 选择PKI域名称为“domain1”。

l 选中“启用离线方式”前的单选按钮。

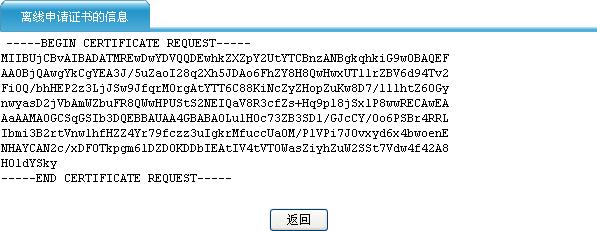

l 单击<确定>按钮完成操作,可以看到离线申请证书的信息。

图34 获得本地证书请求信息

图35 离线申请证书的信息

# 通过带外方式向CA申请证书。

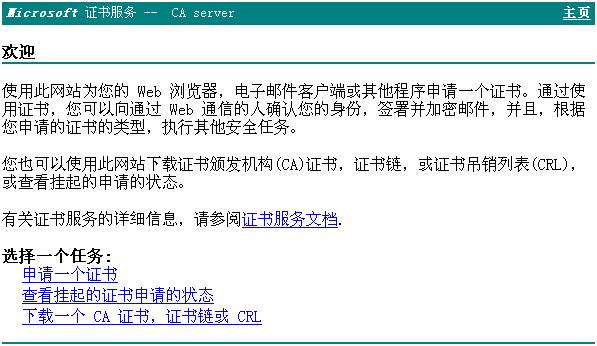

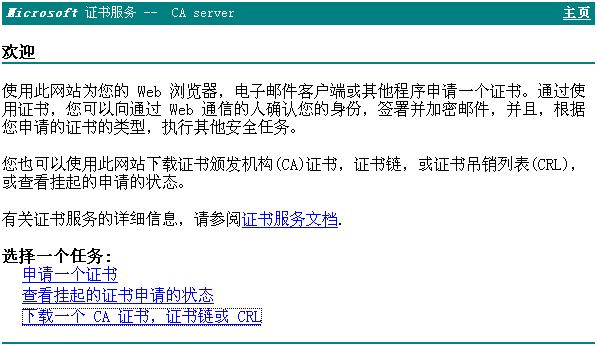

l 打开证书服务器申请证书主页“http://1.1.1.101:8080/certsrv”。

l 在证书服务主页单击“申请一个证书”。

图36 证书服务器申请证书主页

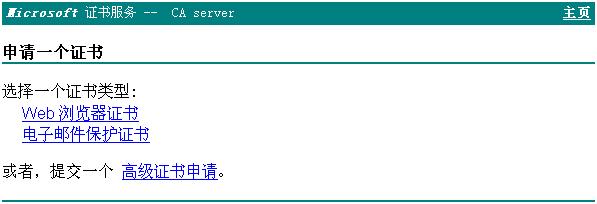

l 单击“高级证书申请”。

图37 提交证书申请

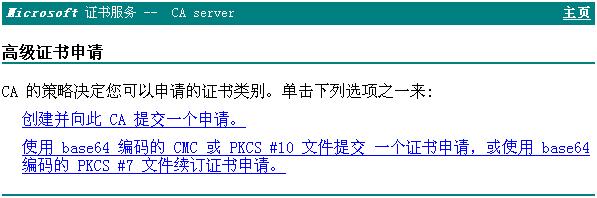

l 单击“使用base64编码的CMC或PKCS#10文件提交一个证书申请,或使用base64编码的PKCS#7文件续订证书申请”。

图38 高级证书申请

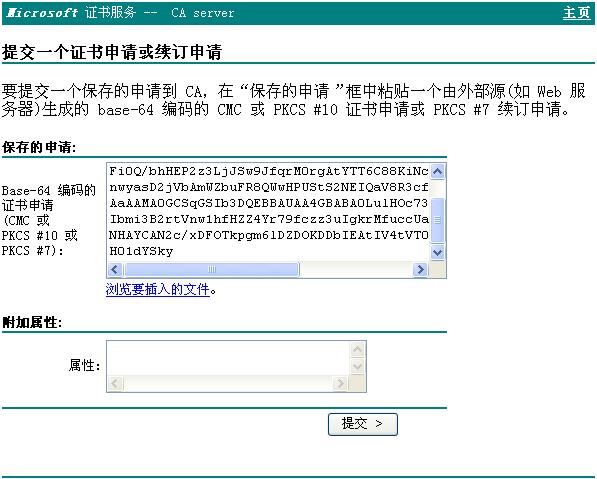

l 将获得的离线申请证书的信息(BEGIN与END分割线之间的内容)添加到“保存的申请”文本框中,单击<提交>按钮。

图39 添加证书请求信息

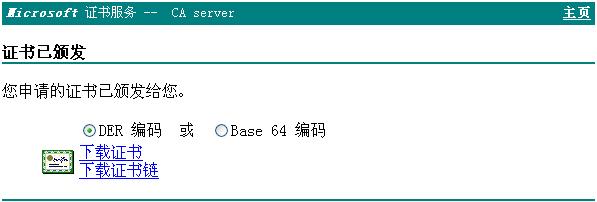

l 本地证书申请成功后进入下面的页面,在页面中选择证书编码格式“DER编码”,然后单击“下载证书”。

图40 选择证书编码格式

l 在弹出的文件下载对话框中将申请到的本地证书保存在本地路径,文件名称修改为“local_cert.cer”。

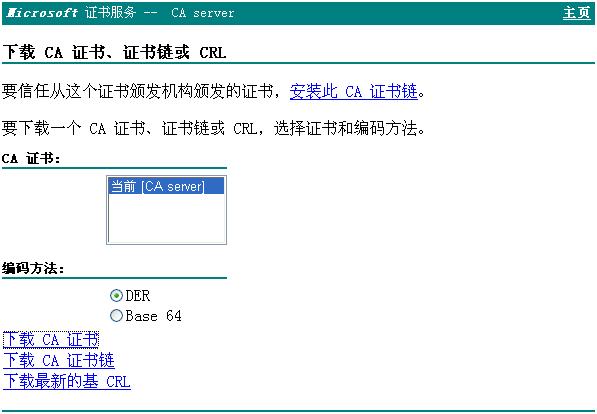

# 通过带外方式下载CA证书。

l 单击页面右上方的“主页”链接返回证书服务主页,单击“下载一个CA证书,证书链或CRL”。

图41 证书服务器申请证书主页

l 选择编码方法“DER”,单击“下载CA证书”。

图42 下载CA证书

l 在弹出的文件下载对话框中将CA证书保存在本地主机,文件名称修改为“ca_cert.cer”,此处略。

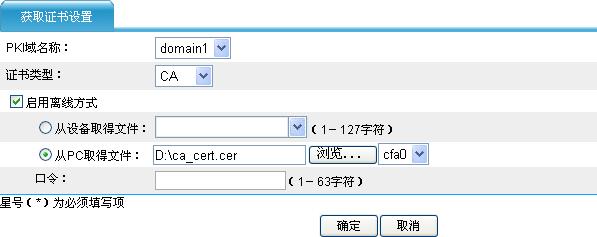

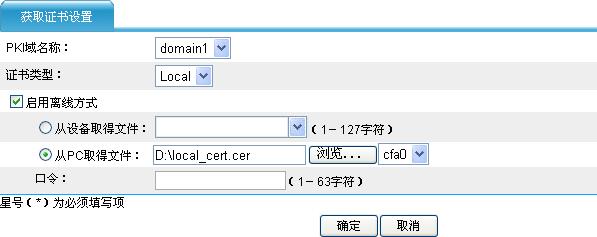

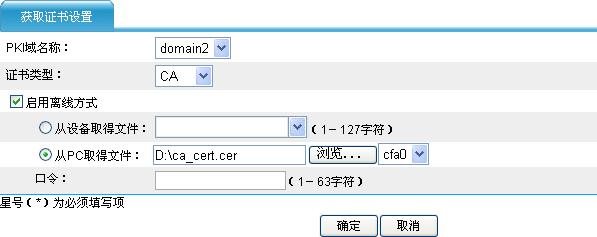

# 将CA证书导入到Device A。

l 在“离线申请证书的信息”页面单击<返回>按钮回到证书的显示页面,单击<获取证书>按钮。

l 选择PKI域名称为“domain1”。

l 选择证书类型为“CA”。

l 选中“启用离线方式”前的复选框。

l 选中“从PC取得文件”前的单选按钮。

l 通过单击<浏览>按钮选择保存在本地主机上的CA证书ca_cert.cer。

l 单击<确定>按钮完成操作。

图43 导入CA证书

# 将本地证书导入到Device A。

l 在证书的显示页面单击<获取证书>按钮。

l 选择PKI域名称为“domain1”。

l 选择证书类型为“Local”。

l 选中“启用离线方式”前的复选框。

l 选中“从PC取得文件”前的单选按钮。

l 通过单击<浏览>按钮选择保存在本地主机上的本地证书local_cert.cer。

l 单击<确定>按钮完成操作。

图44 导入本地证书

图45 完成证书申请后的证书显示页面

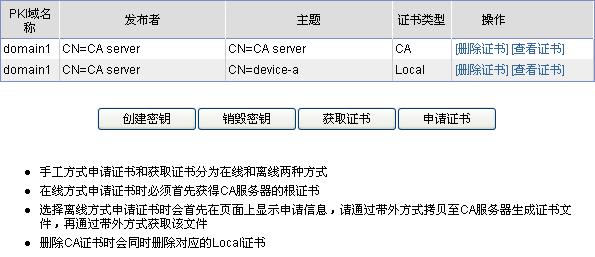

(1) 配置PKI实体entity-b。

l 在导航栏中选择“VPN > 证书管理 > PKI实体”,单击<新建>按钮。

l 输入PKI实体名称为“entity-b”。

l 输入通用名为“device-b”。

l 输入实体IP地址为“3.3.3.1”。

l 单击<确定>按钮完成操作。

图46 配置PKI实体entity-b

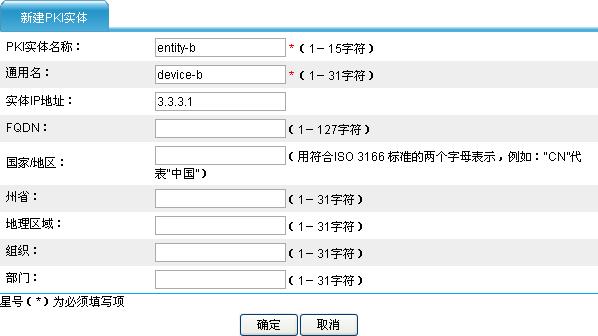

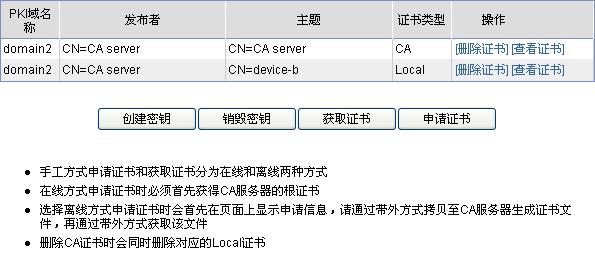

(2) 配置PKI域domain2。

l 在导航栏中选择“VPN > 证书管理 > PKI域”,单击<新建>按钮。

l 输入PKI域名称为“domain2”。

l 输入CA标识符为“CA server”。

l 选择本端实体为“entity-b”。

l 选择注册机构为“RA”。

l 输入证书申请URL为“http://1.1.1.101:8080/certsrv/mscep/mscep.dll”(为安装SCEP插件时弹出的URL地址,格式为“http://host:port/certsrv/mscep/mscep.dll”,其中的“host”和“port”分别为CA服务器的主机地址和端口号)。

l 选择证书申请方式为“Manual”。

l 单击<确定>按钮,弹出的对话框提示“未指定根证书指纹,在获取CA证书时将不对根证书指纹进行验证,确认要继续吗?”,再次单击<确定>按钮完成操作。

图47 配置PKI域domain1

(1) 配置IKE安全提议2,使用RSA密钥签名。

l 在导航栏中选择“VPN > IKE > 安全提议”,单击<新建>按钮。

l 输入IKE安全提议号为“2”。

l 选择认证方法为“RSA Signature”。

l 单击<确定>按钮完成操作。

图48 配置IKE安全提议2

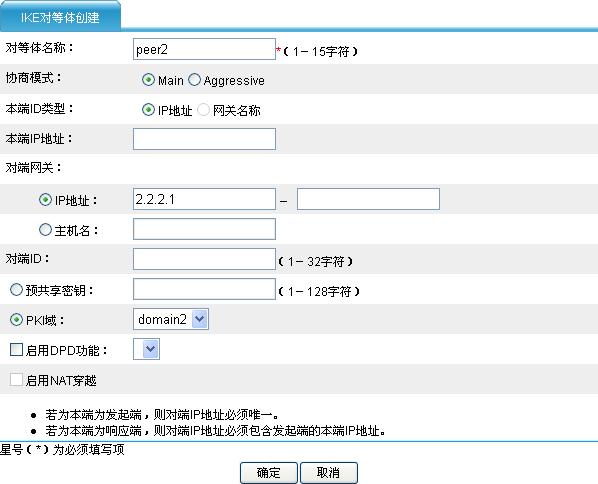

(2) 配置IKE对等体peer2,引用PKI域domain2。

l 输入对等体名称为“peer2”。

l 输入对端网关IP地址为“2.2.2.1”。

l 选中“PKI域”前的单选按钮,选择PKI域为“domain2”。

l 单击<确定>按钮完成操作。

图49 配置IKE对等体peer2

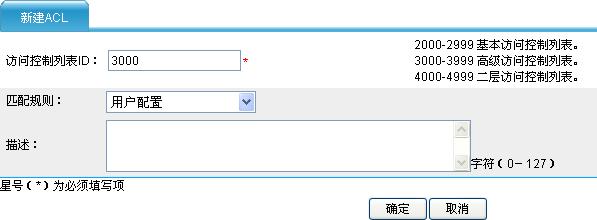

(1) 配置ACL 3000,匹配Network 2(11.1.1.0/24)到Network 1(10.1.1.0/24)的报文。

l 在导航栏中选择“防火墙 > ACL”,单击<新建>按钮。

l 输入访问控制列表ID为“3000”。

l 单击<确定>按钮完成操作。

图50 新建ACL 3000

l 在ACL的显示页面单击ACL 3000对应的![]() 图标,单击<新建>按钮。

图标,单击<新建>按钮。

l 选择操作为“允许”。

l 选中“源IP地址”前的复选框,输入目的IP地址为“11.1.1.0”,输入目的地址通配符为“0.0.0.255”。

l 选中“目的IP地址”前的复选框,输入目的IP地址为“10.1.1.0”,输入目的地址通配符为“0.0.0.255”。

l 单击<确定>按钮完成操作。

图51 配置ACL 3000的规则

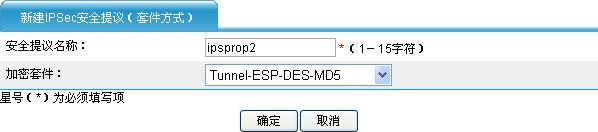

(2) 配置IPSec安全提议ipsprop2。

l 在导航栏中选择“VPN > IPSec > 安全提议”,单击<新建>按钮。

l 在安全提议配置向导页面单击“套件方式”。

图52 IPSec安全提议配置向导

l 输入安全提议名称为“ipsprop2”。

l 选择加密套件为“Tunnel-ESP-DES-MD5”(表示采用隧道模式封装报文,安全协议为ESP,ESP加密算法为DES,ESP认证算法为MD5)。

l 单击<确定>按钮完成操作。

图53 配置IPSec安全提议ipsprop2

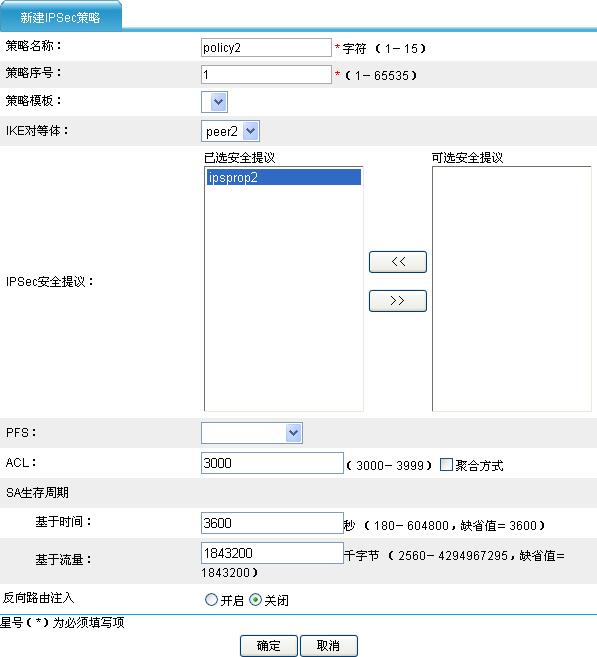

(3) 配置IPSec安全策略policy2。

l 在导航栏中选择“VPN > IPSec > 策略”,单击<新建>按钮。

l 输入策略名称为“policy2”。

l 输入策略序号为“1”。

l 选择IKE对等体为“peer2”。

l 在可选安全提议列表框中选中“ipsprop2”,单击“<<”按钮将其添加到左边的已选安全提议列表框中。

l 输入ACL为“3000”。

l 单击<确定>按钮完成操作。

图54 配置IPSec安全策略policy2

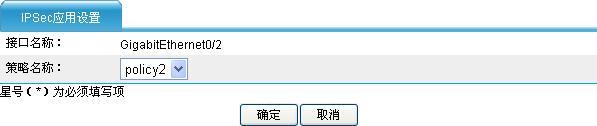

(4) 接口GigabitEthernet0/2上应用IPSec安全策略policy2。

l 在导航栏中选择“VPN > IPSec > 应用”,单击接口GigabitEthernet0/2对应的![]() 图标。

图标。

l 选择策略名称为“policy2”。

l 单击<确定>按钮完成操作。

图55 接口GigabitEthernet0/2上应用IPSec安全策略policy2

证书申请有两种方式:在线方式和离线方式。请根据实际情况选择其中一种配置。

(1) 在线方式申请

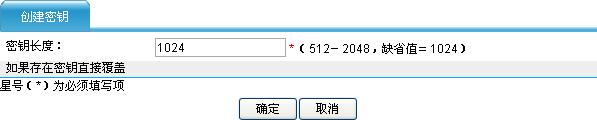

# 生成本地RSA密钥对。

l 在导航栏中选择“VPN > 证书管理 > 证书”,单击<创建密钥>按钮。

l 输入密钥长度为“1024”。

l 单击<确定>按钮完成操作。

图56 生成本地RSA密钥对

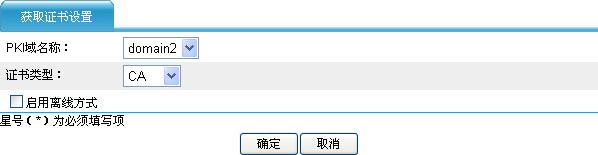

# 手动在线获取CA证书。

l 在证书显示页面单击<获取证书>按钮。

l 选择PKI域名称为“domain2”。

l 选择证书类型为“CA”。

l 单击<确定>按钮完成操作。页面跳转回证书显示页面,可以看到已获取到的CA证书。

图57 获取CA证书

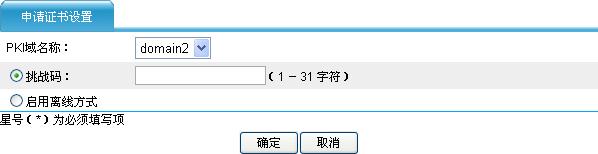

# 手动在线申请本地证书。

l 在证书显示页面单击<申请证书>按钮。

l 选择PKI域名称为“domain2”。

l 单击<确定>按钮完成操作。

图58 申请本地证书

l 弹出提示框“证书申请已提交。”,再次单击<确定>按钮。页面跳转回证书显示页面,可以看到已申请到的本地证书。

图59 完成证书申请后的证书显示页面

(2) 离线方式申请

# 生成本地RSA密钥对。

l 在导航栏中选择“VPN > 证书管理 > 证书”,单击<创建密钥>按钮。

l 输入密钥长度为“1024”。

l 单击<确定>按钮完成操作。

图60 生成本地RSA密钥对

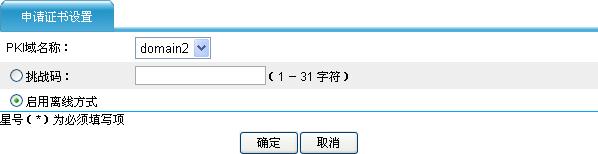

# 获得本地证书请求信息。

l 在证书显示页面单击<申请证书>按钮。

l 选择PKI域名称为“domain2”。

l 选中“启用离线方式”前的单选按钮。

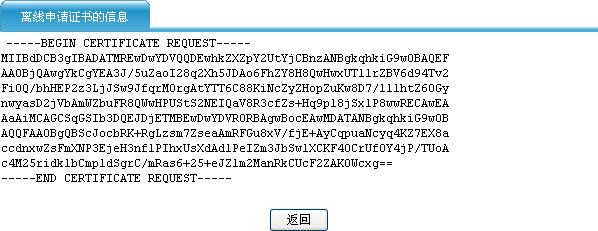

l 单击<确定>按钮完成操作,可以看到离线申请证书的信息。

图61 获得本地证书请求信息

图62 离线申请证书的信息

# 通过带外方式向CA申请证书,并下载CA证书。(带外证书申请和下载CA证书的操作过程与Device A的相同,此处略)

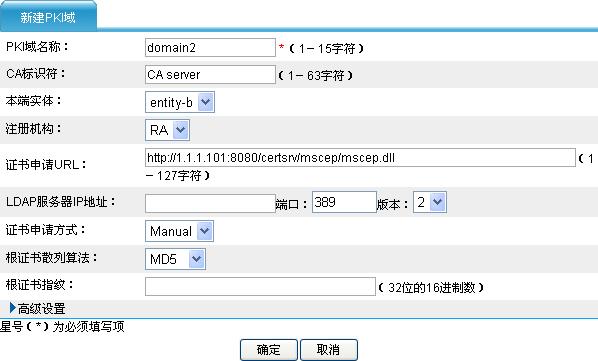

# 将CA证书导入到Device B。

l 在“离线申请证书的信息”页面单击<返回>按钮回到证书的显示页面,单击<获取证书>按钮。

l 选择PKI域名称为“domain2”。

l 选择证书类型为“CA”。

l 选中“启用离线方式”前的复选框。

l 选中“从PC取得文件”前的单选按钮。

l 通过单击<浏览>按钮选择保存在本地主机上的CA证书ca_cert.cer。

l 单击<确定>按钮完成操作。

图63 导入CA证书

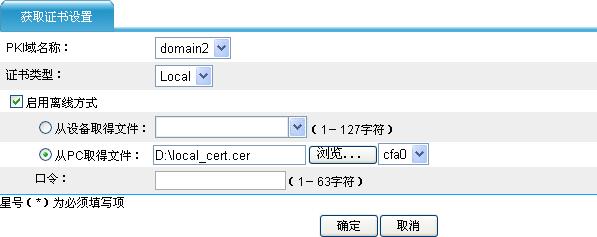

# 将本地证书导入到Device B。

l 在证书的显示页面单击<获取证书>按钮。

l 选择PKI域名称为“domain2”。

l 选择证书类型为“Local”。

l 选中“启用离线方式”前的复选框。

l 选中“从PC取得文件”前的单选按钮。

l 通过单击<浏览>按钮选择保存在本地主机上的本地证书local_cert.cer。

l 单击<确定>按钮完成操作。

图64 导入本地证书

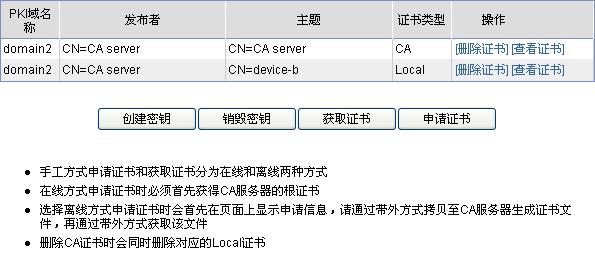

图65 完成证书申请后的证书显示页面

(1) 配置完成后,分别在Device A和Device B的导航栏中选择“VPN > IKE > 安全联盟”查看IKE SA,发现还未协商生成IKE SA。

(2) 在Network 1内的主机上Ping Network 2内的主机,可以Ping通对端。

(3) 再次在Device A和Device B上查看IKE SA,发现已经建立起IKE SA。

![]()

如果在触发IKE协商的时候,Device A和Device B还未获得CA证书和本地证书,那么就会出现IKE初次协商失败,建立临时SA的情况;下面的显示信息为Device A和Device B已经获得了CA证书和本地证书的情况下,协商成功的IKE SA信息。

图66 Device A上的IKE SA信息

图67 Device B上的IKE SA信息

(4) 在Device A的导航栏中选择“VPN > IPSec > 安全联盟”,查看IPSec SA的信息。

图68 Device A上的IPSec SA信息

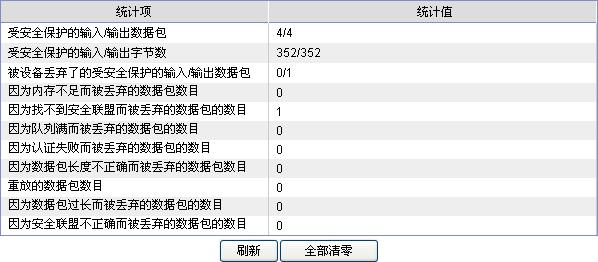

(5) 在Device A的导航栏中选择“VPN > IPSec > 统计信息”,查看IPSec处理报文的统计信息。

图69 Device A上的IPSec统计信息

SSL是一个安全协议,为基于TCP的应用层协议提供安全连接,如SSL可以为HTTP协议提供安全连接。SSL协议广泛应用于电子商务、网上银行等领域,为网络上数据的传输提供安全性保证。SSL协议允许在浏览器和服务器之间进行加密通信,并且利用PKI技术使用基于数字签名的方法对服务器和浏览器进行身份验证。

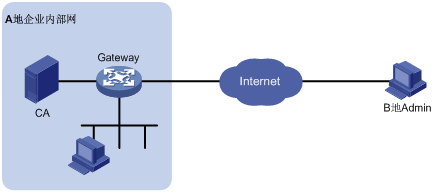

如图70所示,位于B地的某公司网络管理员无法直接配置位于A地的企业内部网络的网关设备Gateway。为了实现网络管理员远程安全登录网关设备进行管理,对管理员主机Admin和网关设备Gateway之间的HTTP通信采用SSL加密,通过建立HTTPS连接保证数据在互联网上的安全传输。

图70 基于证书认证的SSL典型配置组网图

l SSL基于证书对服务器进行身份验证,因此需要配置CA服务器,为网关设备颁发证书。

l 配置网关设备作为SSL服务器,并使能HTTPS服务。

关于PKI和SSL组合应用的典型配置请参考“HTTPS Web配置举例”,本文不再描述。

HTTPS Web配置举例

Copyright ©2010 杭州华三通信技术有限公司 版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。