08-Guard路由配置

本章节下载: 08-Guard路由配置 (201.23 KB)

Guard设备用来对引起网络异常的流量进行流量过滤和流量清洗,将引起网络异常的攻击流量从正常流量里过滤出来。

Guard路由是在Guard设备上配置的,它的主要作用是将引起网络异常的流量牵引到Guard设备上来,既可以由管理员手工配置,也可以根据收到的信息触发Guard设备上的脚本自动配置,其中,第二种方式更为常用。

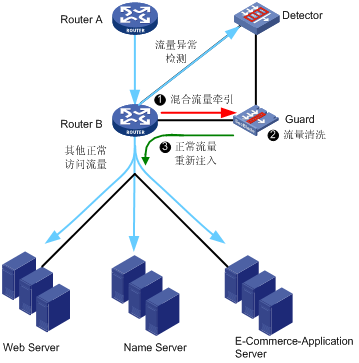

Guard路由的出接口为Null0,配置后不会加入到FIB表里,不会用于指导IP报文转发,需要与BGP协议配合使用;通过BGP协议引入到BGP路由表并向BGP对等体发布,从而将BGP对等体本来要发给其它设备的网络流量牵引到Guard设备上来,继而在Guard上对流量进行流量过滤、流量清洗等操作。典型应用如图1-1所示:

图1-1 Guard路由典型应用

配置了Guard路由的设备称之为Guard,检测网络异常的设备称之为Detector:

· Router A通过Router B与Web Server、Name Server和E-Commerce-Application Server进行通信;

· Router B与Guard设备都使能BGP路由协议,并且创建了对等体关系;在Guard设备的BGP视图下配置import-route guard命令,使能Guard路由引入功能。

· 在Router B上将Router A发送给Web Server、Name Server和E-Commerce-Application的流量镜像到Detector上,Detector对这些流量进行检测;

· 如果Detector没有检测到任何异常,经过Router B的网络报文将执行正常的转发,Guard设备不处于报文转发路径中;

· 如果Detector检测到去往某个目的地址的流量出现异常,将通知Guard设备,触发Guard设备创建Guard路由;或者Detector向网络管理员报警,网络管理员通过命令行配置Guard路由。Guard路由的目的地址为异常流量报文的目的地址,Guard设备将该路由发布给它的BGP对等体Router B。

· Router B学到该路由后,将发往异常目的地址的报文发送给Guard设备,相当于把异常流量牵引到Guard设备上;

· Guard设备对这些异常流量进行处理,丢弃攻击流量,而正常流量会通过在Router B和Guard设备上配置策略路由重新注入网络并正确送达目的地址。

表1-1 配置Guard路由

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置Guard路由 |

ip route-guard ip-address mask |

必选 缺省情况下,没有配置Guard路由 |

![]()

在路由器上配置的Guard路由不会加入到FIB表,不用于指导当前路由器的IP报文的转发;必须与BGP协议配合使用,通过BGP协议引入到BGP路由表并向BGP对等体发布,关于BGP引入Guard路由的配置过程,请参考“三层技术-IP路由配置指导”中的“BGP”。

在完成上述配置后,在任意视图下执行display命令查看Guard路由配置的运行情况并检验配置结果。

表1-2 Guard路由显示和维护

|

操作 |

命令 |

|

查看Guard路由表信息 |

display ip routing-table protocol guard [ inactive | verbose ] [ | { begin | exclude | include } regular-expression ] |

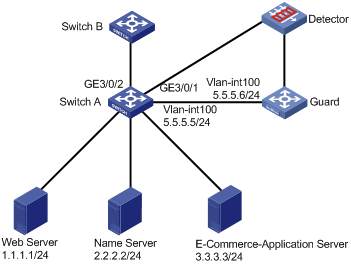

· Switch B通过Switch A与Web Server、Name Server和E-Commerce-Application-Server相连。

· 在Switch A上配置端口镜像,通过Detector对Switch A发送往Web Server、Name Server和E-Commerce-Application-Server的报文进行监控。

· 当网络管理员通过Detector发现去往目的地址1.1.1.1的报文有异常,对Guard设备和Switch A进行配置,将去往目的地址1.1.1.1的流量牵引到Guard设备上来。

图1-2 Guard路由配置组网图

(1) 配置各接口的IP地址(略)

(2) 在Switch A上配置端口镜像

<SwitchA> system-view

[SwitchA] mirroring-group 1 local

[SwitchA] mirroring-group 1 mirroring-port GigabitEthernet 3/0/2 inbound

[SwitchA] mirroring-group 1 monitor-port GigabitEthernet 3/0/1

(3) 在Switch A上配置BGP路由协议以及路由策略

# 配置ACL 2000的过滤规则,拒绝所有路由。

[SwitchA] acl number 2000

[SwitchA-acl-basic-2000] rule 0 deny

[SwitchA-acl-basic-2000] quit

# 配置团体属性列表1,匹配团体属性1:1的路由在收到后不能被通告给任何其他的BGP对等体也不能被发布到本地AS之外。

[SwitchA] ip community-list 1 permit 1:1 no-export no-advertise

# 配置路由策略guard-in,匹配团体属性列表1。

[SwitchA] route-policy guard-in permit node 0

[SwitchA-route-policy] if-match community 1

[SwitchA-route-policy] quit

# 使能BGP,并与Guard设备建立邻居关系。

[SwitchA] bgp 100

[SwitchA-bgp] peer 5.5.5.6 as-number 200

# 配置发往对等体5.5.5.6的路由使用基于ACL 2000的过滤策略,即过滤掉所有路由。

[SwitchA-bgp] peer 5.5.5.6 filter-policy 2000 export

# 配置从对等体5.5.5.6接收的路由使用基于路由策略guard-in的过滤策略,即匹配团体属性1:1的路由在收到后不能被通告给任何其他的BGP对等体也不能被发布到本地AS之外。

[SwitchA-bgp] peer 5.5.5.6 route-policy guard-in import

[SwitchA-bgp] quit

(4) 在Guard设备上配置BGP路由协议和路由策略并配置BGP引入Guard路由

# 配置ACL 2000的过滤规则,拒绝所有路由。

<Guard> system-view

[Guard] acl number 2000

[Guard-acl-basic-2000] rule 0 deny

[Guard-acl-basic-2000] quit

# 配置路由策略guard-out,匹配团体属性1:1的路由在收到后将不向任何对等体发送也不会向自治系统外部通告。

[Guard] route-policy guard-out permit node 0

[Guard-route-policy] apply community 1:1 no-export no-advertise

[Guard-route-policy] quit

# 使能BGP,与Switch A建立邻居关系并引入Guard路由。

[Guard] bgp 200

[Guard-bgp] peer 5.5.5.5 as-number 100

[Guard-bgp] import-route guard

# 配置从对等体5.5.5.5接收的路由使用基于ACL 2000的过滤策略,即过滤掉所有路由。

[Guard-bgp] peer 5.5.5.5 filter-policy 2000 import

# 配置发往对等体5.5.5.5的路由使用基于guard-out路由策略的过滤策略,并发布团体属性。

[Guard-bgp] peer 5.5.5.5 route-policy guard-out export

[Guard-bgp] peer 5.5.5.5 advertise-community

[Guard-bgp] quit

![]()

Guard设备主要是用来对引起网络异常的报文进行过滤,它的路由能力即报文转发能力有限,因此需要在Guard设备上配置路由策略,禁止Guard设备接收和发布非Guard路由的其它正常路由,从而减少Guard设备的系统损耗。关于配置路由策略的详细过程,请参考“三层技术-IP路由配置指导”中的“路由策略”。

(5) 网络管理员通过Detector发现去往目的地址1.1.1.1的报文有异常,在Guard设备上配置Guard路由

# 配置Guard路由。

[Guard] ip route-guard 1.1.1.1 255.255.255.255

(6) 查看配置结果

# 查看Guard设备上配置的Guard路由。

[Guard] display ip routing-table protocol guard

Public Routing Table : Guard

Summary Count : 1

Guard Routing table Status : < Active>

Summary Count : 1

Destination/Mask Proto Pre Cost NextHop Interface

1.1.1.1/32 Guard 40 0 0.0.0.0 NULL0

Guard Routing table Status : < Inactive>

Summary Count : 0

# 查看Switch A上的通过BGP学到的Guard路由。

[SwitchA] display ip routing-table 1.1.1.1

Routing Table : Public

Summary Count : 1

Destination/Mask Proto Pre Cost NextHop Interface

1.1.1.1/32 BGP 255 0 5.5.5.6 Vlan100

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!