01-正文

本章节下载: 01-正文 (3.15 MB)

目 录

7.2.2 Isolate-user-vlan技术优点及应用场景

7.2.7 设置Isolate-user-vlan和Secondary VLAN间的映射关系

11.7.2 建立Isolate-user-vlan和Secondary VLAN间的映射关系

11.10.2 在VLAN内开启/关闭IGMP Snooping

11.10.7 开启/关闭全局IGMP Snooping查询器功能

11.10.8 在VLAN内开启/关闭IGMP Snooping查询器功能

|

如果您想? |

您可以查看 |

|

初识产品的大致形态、业务特性或者它在实际网络应用中的定位 |

“产品介绍” |

|

通过搭建Web环境来管理设备,同时想进一步熟悉其设置页面 |

|

|

通过Web设置页面来实现端口的基本功能,比如:端口属性、端口镜像、端口链路聚合等 |

“端口管理” |

|

通过Web设置页面来实现设备的高级业务功能,比如:VLAN规划、管理MAC地址表、SNMP、信息中心等 |

“设备管理” |

|

通过Web设置页面来实现设备根据特定的规则对数据包进行过滤 |

“ACL控制” |

|

通过Web设置页面来实现设备及网络环境的安全性,比如:防攻击、三元/四元绑定、802.1X等 |

“安全专区” |

|

通过Web设置页面来设置系统相关信息,比如:软件升级、用户管理、保存和恢复配置等 |

“系统管理” |

|

通过具体的举例来进一步理解设备的关键特性 |

“典型配置举例” |

|

通过命令行来统一管理设备(推荐您使用简单易用的Web设置页面来进行管理,命令行相对会比较的复杂) |

|

|

定位或排除使用设备过程中遇到的问题 |

|

|

获取设备重要的缺省出厂配置信息 |

本章节主要包含以下内容:

· 产品简介

· 业务特性

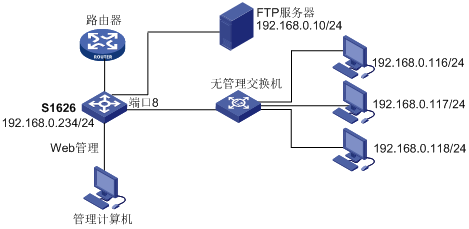

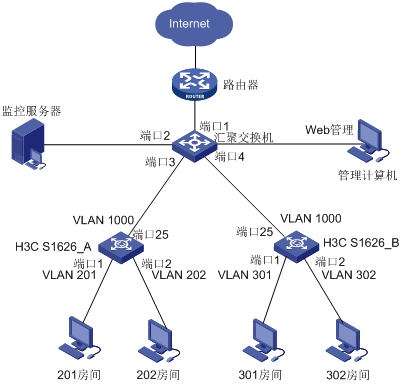

H3C S1600系列以太网交换机(以下简称S1600)是H3C公司自主开发研制的二层以太网交换机产品,具备丰富的业务特性和安全特性,主要定位于企业、酒店、智能楼宇等细分行业,可为用户提供高性能、低成本、可网管的安全解决方案。

S1600目前包含如下型号:

· S1626:提供24个10/100BASE-TX自协商的以太网端口、2个Combo口和一个Console口;

· S1626-PWR:提供24个10/100BASE-TX自协商的以太网端口、2个Combo口和一个Console口。24个以太网端口支持PoE功能;

· S1650:提供48个10/100BASE-T自协商的以太网端口、2个Combo口和一个Console口。

![]()

· 对于Combo口,光口(千兆SFP光模块接口)和电口(10/100/1000Base-T自适应以太网端口)不能同时使用。若同时使用,由于电口的优先级较高,电口有效,光口无效。

· 为简化描述,本手册以S1626为例进行介绍,S1626-PWR/S1650的页面显示请以实际为准。若S1626和S1626-PWR、S1650存在特性差异,则会在该特性描述处给出具体的说明。

表2-1 业务特性

|

项目 |

描述 |

|

VLAN |

· 最多支持512个符合IEEE 802.1q标准的VLAN · 最多支持26(S1626/S1626-PWR)/50(S1650)个基于端口的VLAN |

|

QoS |

· 支持802.1p、DSCP优先级 · 支持每端口4个优先级队列 · 支持WRR、HQ-WRR队列调度 |

|

端口 |

· 支持广播风暴抑制 · 支持端口流量控制 · 支持LLDP功能 · 支持端口节能 |

|

端口汇聚 |

· 支持6组端口汇聚组、每组最多8个端口 · 支持手工和静态LACP汇聚 |

|

端口镜像 |

支持基于端口的镜像 |

|

端口统计 |

支持端口报文流量和类型的统计 |

|

端口限速 |

支持对出入端口的报文流量进行限速 |

|

端口监控 |

支持WEB图表方式监控流量 |

|

PoE |

支持为对端设备远程供电(仅S1626-PWR) |

|

MAC地址表 |

· 支持MAC地址自动学习 · 支持手工设置MAC地址老化时间 · 最多支持8K MAC地址 |

|

组播 |

支持IGMP Snooping |

|

STP |

支持STP/RSTP |

|

SNMP |

支持SNMP代理 |

|

AAA |

· 支持Local认证 · 支持Radius |

|

ACL |

· 支持基于MAC的ACL · 支持基于IP的ACL · 支持将ACL应用到端口 · 支持将ACL应用到VLAN(S1626/S1626-PWR支持) |

|

设备管理 |

· 支持Web设置页面管理 · 支持Console口管理 · 支持Telnet远程管理 · 支持SNMP远程管理 · 支持管理PC控制 |

|

设备维护 |

· 支持调试信息输出 · 支持配置文件导入导出 · 支持Syslog(系统日志) · 支持Ping · 支持电缆诊断 |

|

设备IP地址分配 |

· 支持在管理VLAN接口上配置IP地址 · 支持在管理VLAN接口上通过DHCP方式获取IP地址 |

|

安全特性 |

· 支持isolate-user-vlan · 支持高级用户密码保护 · 支持防ARP欺骗 · 支持防ARP攻击 · 支持防MAC地址攻击 · 支持端口和MAC地址绑定 · 支持防蠕虫病毒 · 支持防DoS攻击 · 支持802.1x · 支持DHCP-Snooping · S1626/S1626-PWR支持IP/MAC/PORT/VLAN四元绑定,S1650支持IP/MAC/PORT三元绑定 |

本章节主要包含以下内容:

· 准备工作

完成硬件安装后(安装过程可参见《H3C S1600系列以太网交换机 快速入门》),在登录S1600的Web设置页面前,您需要确保管理计算机和网络满足一些基本要求。

请确认管理计算机已安装了以太网卡。

![]()

· 您需要将管理计算机的IP地址与S1600的IP地址(缺省为192.168.0. 234/255.255.255.0)设置在同一子网中。如果采用远程配置,请确保管理计算机和S1600路由可达。

· 请确认S1600的Http功能开启(缺省情况下开启Http服务器,具体配置请参见“11.14.5 2. 开启/关闭TELNET服务器”)。

· 请确认管理计算机能通过Http方式访问交换机(缺省情况下允许所有终端通过Http方式访问交换机,具体配置请参见“5.9 设置管理PC控制”或“11.14.6 设置管理PC控制”)。

· 请确认连接管理计算机进行Web设置的端口必须属于管理VLAN。缺省情况下,管理VLAN为VLAN 1,且S1600的每个端口均属于VLAN 1。

· 下文以Windows XP系统为例进行介绍,文中所示界面为示意图,请以实际界面为准。

操作步骤如下:

|

1. 单击屏幕左下角<开始>按钮进入[开始]菜单,选择[控制面板]。双击“网络连接”图标,再双击弹出的“本地连接”图标,弹出“本地连接 状态”窗口 |

|

|

2. 单击<属性>按钮,进入“本地连接属性”窗口 |

|

|

3. 选中“Internet协议(TCP/IP)”,单击<属性>按钮,进入“Internet协议(TCP/IP)属性”窗口。选择“使用下面的IP地址”单选按钮,输入IP地址(在192.168.0.1~192.168.0.254中选择除192.168.0.234之外的任意值)、子网掩码(255.255.255.0)及默认网关,确定后即可完成操作(此处假设S1600当前使用缺省IP地址) |

|

操作步骤如下:

|

1. 单击屏幕左下角<开始>按钮进入[开始]菜单,选择[运行],弹出“运行”对话框 |

|

|

2. 输入“ping 192.168.0.234(此处是S1600的IP地址)”,单击<确定>按钮。如果在弹出的对话框中显示了从S1600侧返回的回应,则表示网络连通;否则请检查网络连接 |

|

如果当前管理计算机使用代理服务器访问因特网,则必须禁止代理服务,操作步骤如下:

|

1. 在浏览器窗口中,选择[工具/Internet 选项]进入“Internet 选项”窗口 |

|

|

2. 选择“连接”页签,并单击<局域网(LAN)设置>按钮,进入“局域网(LAN)设置”页面。请确认未选中“为LAN使用代理服务器”选项;若已选中,请取消并单击<确定>按钮 |

|

S1600 Web设置页面有两种类型的用户:普通用户和管理员。

· 普通用户:您可以查看数据,但不能对S1600进行任何配置。

· 管理员:您既可以查看数据,也可对S1600进行功能配置。

![]()

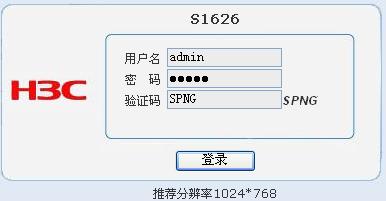

运行Web浏览器,在地址栏中输入http://192.168.0.234。回车后,输入用户名、密码(缺省均为admin,区分大小写),单击<登录>按钮或直接回车即可进入Web设置页面。

图3-1 登录Web设置页面

![]()

S1600提供非常简便的Web设置页面,您可以通过该设置页面快速地完成所需功能的配置。本章将带领您先了解和熟悉Web设置页面。

本章节主要包含以下内容:

· 常用页面控件介绍

成功登录后,进入Web设置页面,如图4-1所示。

图4-1 Web设置页面示意图

![]()

当您想要设置某项功能时,可以单击导航栏中的菜单项,并选择相应的页签,即可开始设置。

|

控件 |

描述 |

|

|

文本框,用于输入文本 |

|

|

单选按钮,用于从多个选项中选择一项 |

|

|

复选框,用于选中指定的列表项。当您双击某复选框时,可选中所有的列表项 |

|

|

下拉列表框,用于选择相应的列表项 |

|

|

在“刷新速率”列表框中选择刷新频率后,页面的数据会自动根据该刷新频率进行更新 |

|

|

打开Web设置页面的在线帮助页面,提供当前页面操作时的帮助信息 |

|

|

提交输入的信息以及对当前系统提供信息的确认 |

|

|

取消当前的配置输入 |

|

|

新建当前页面的一个项目 |

|

|

选中当前页面的所有端口 |

|

|

刷新当前页面的配置 |

|

|

删除当前页面中所选择的项目 |

|

|

删除所对应的列表项 |

|

|

对指定的某些端口进行批量化配置 |

|

|

对指定的某些配置项进行批量化删除 |

|

|

删除所有当前页面已配置的项目 |

当您长时间没有操作Web设置页面时,系统超时并将注销本次登录,并返回到Web设置登录对话框(如图3-1所示)。

![]()

Web设置页面的超时时间缺省为5分钟。如果您需要修改该超时时间,相关操作请参见“5.3 设置Web参数及Telnet用户认证方式”。

本章节主要包含以下内容:

· 设置系统时间

· 恢复缺省配置

· 升级软件

· 故障维护

![]()

当您在设置页面上配置完所有项目后,请务必保存配置,否则未保存的配置信息会因为重新启动等操作而丢失。

页面向导:保存配置→保存配置

本页面为您提供如下主要功能:

|

· 单击<保存>按钮,确认后,您可保存当前S1600的配置信息 · 单击<备份>按钮,选择配置文件备份路径后,您可将S1600当前的配置保存到计算机,方便日后通过该文件(*.cfg)恢复配置 · 单击<浏览>按钮,选择之前备份过的文件(*.cfg),单击<恢复>按钮,确定后,您可将S1600恢复到之前的配置(S1600自动重新启动后,配置生效) |

|

页面向导:系统管理→系统信息

本页面为您提供如下主要功能:

|

· 查看系统相关信息,例如:S1600当前运行的软件版本、MAC地址、管理VLAN等 · 设置系统相关参数,例如:重新设置S1600 IP地址获取方式(静态设置或DHCP动态获取)、设置MAC地址老化时间等 |

|

表5-1 页面关键项描述

|

页面关键项 |

描述 |

|

软件版本/硬件版本/引导器版本 |

显示S1600当前运行软件的版本号、硬件版本号及引导器版本号 说明: 页面中的软件版本信息仅作参考,请以S1600加载软件版本后的最终显示为准 |

|

MAC地址 |

显示S1600的MAC地址 |

|

运行时间 |

显示S1600自上电后持续运行的时间 |

|

生产序列号 |

显示S1600的生产序列号。同时,您可单击“条码防伪查询”链接登录到H3C网站验证产品的真伪 |

|

管理VLAN |

显示S1600管理VLAN ID |

|

系统名称 |

自定义S1600的设备名称,便于您通过该名称对设备进行快速地定位 |

|

DHCP获取地址 |

DHCP采用“客户端/服务器”通信模式,由客户端(DHCP Client)向服务器(DHCP Server)提出配置申请,服务器返回为客户端分配的IP地址等配置信息,以实现网络资源的动态配置。在DHCP的典型应用中,一般包含一台服务器和多台客户端(如PC和便携机) 如果您想让S1600从网络上自动获取IP地址(若DHCP Server存在且网络正常连接),则可以开启DHCP Client功能 说明: · 开启DHCP Client功能后,您需要通过Console口下的display ip命令来查看自动分配到的IP地址 · 关闭DHCP Client功能后,您需要手动设置S1600的静态IP地址 |

|

本地IP地址 |

设置S1600的静态IP地址 |

|

本地子网掩码 |

设置S1600静态IP地址的子网掩码 |

|

网关IP地址 |

设置S1600的网关IP地址 |

|

MAC地址老化时间 |

设置S1600中动态MAC地址表项的老化时间 |

页面向导:系统管理→用户管理

本页面为您提供如下主要功能:

|

· 设置Web用户超时时间 · 开启/关闭Web登录验证码功能 · 管理Telnet用户登录 |

|

页面中关键项的含义如下表所示。

表5-2 页面关键项描述

|

页面关键项 |

描述 |

|

超时时间 |

设置Web设置页面的超时时间,缺省为5分钟 |

|

WEB登录验证码 |

当您关闭了Web登录验证码功能后,用户登录Web设置页面时则不再需要输入验证码 |

|

telnet管理 |

如果您想通过Telnet方式登录到S1600进行命令行管理,则必须选中“开启”选项,并设置相应的认证方式,单击<确定>按钮生效 S1600支持三种Telnet用户认证方式,如表5-3所示,您可以根据实际需求进行选择 |

表5-3 Telnet用户认证方式

|

认证方式 |

描述 |

|

none |

不认证,即Telnet登录到S1600时不提示验证,直接进入命令行管理 |

|

password |

本地认证,即Telnet登录到S1600时需要进行本地密码验证,验证成功后,方可进入命令行管理。最多允许创建2个Telnet用户(分别对应VTY0用户界面和VTY1用户界面)。用户创建后,您可尝试通过Telnet搭建配置环境来进行验证 说明: · 当您想创建1个Telnet用户时,可在“VTY0用户界面”或“VTY1用户界面”的“配置”下拉框中选择“开启”,并设置Telnet用户登录密码,确认后即可完成创建 · 当您想删除已创建的Telnet用户时,可在“VTY0用户界面”或“VTY1用户界面”的“配置”下拉框中选择“关闭”,确认后即可删除 · 当您想修改已创建Telnet用户的密码时,可在“VTY0用户界面”或“VTY1用户界面”的“配置”下拉框中选择“修改密码”,并设置新密码,确认后即可完成修改 |

|

scheme |

S1600支持通过NTP服务器来自动获取系统时间和手工设置系统时间两种方式。

NTP是由RFC 1305定义的时间同步协议,用来在分布式时间服务器和客户端之间进行时间同步。NTP基于UDP报文进行传输,使用的UDP端口号为123。

使用NTP的目的是对网络内所有具有时钟的设备进行时钟同步,使网络内所有设备的时钟保持一致,从而使设备能够提供基于统一时间的多种应用。对于运行NTP的本地系统,既可以接受来自其他时钟源的同步,又可以作为时钟源同步其他的时钟。

对于网络中的各台设备来说,如果单依靠管理员手工修改系统时间,不但工作量巨大,而且也不能保证时钟的精确性。通过NTP,可以很快将网络中设备的时钟同步,同时也能保证很高的精度。

当S1600通过NTP成功获取到系统时间后,该时间会根据您选择的时区做相应的调整。

手工设置的系统时间不会与其他设备进行同步。当交换机重新启动后,手工设置的系统时间会恢复为缺省值(2000年1月1日0时0分0秒)。

页面向导:系统管理→系统时间

本页面为您提供如下主要功能:

|

· 手动设置S1600的当前时间或通过NTP服务器来保持时间自动同步 |

|

页面中关键项的含义如下表所示。

表5-4 页面关键项描述

|

页面关键项 |

描述 |

|

服务器设置 |

通过设置NTP服务器来保持S1600的当前时间与其同步 设置步骤: 1. 在“时区”下拉列表中选择相应的时区 2. 单击“服务器设置”单选按钮,输入正确的NTP服务器IP地址及自动更新间隔 3. 单击<确定>按钮完成设置 |

|

手动配置日期和时间 |

通过手动方式来设置S1600的当前时间 设置步骤: 1. 在“时区”下拉列表中选择相应的时区 2. 单击“手动配置日期和时间”单选按钮,设置当前的时间 3. 单击<确定>按钮完成设置 |

![]()

· 恢复出厂缺省配置后,当前的配置将会丢失。如果您希望保存当前配置信息,请进行备份。

· 恢复出厂缺省配置的过程中,请您不要对S1600进行其他操作,否则可能造成S1600不能正常工作。

页面向导:系统管理→恢复缺省配置

本页面为您提供如下主要功能:

|

· 将S1600恢复为出厂缺省配置(请慎用) |

|

![]()

当您选择<恢复配置,但保留管理IP>按钮来恢复S1600出厂缺省配置后,则可以继续使用当前的IP地址重新登录S1600进行设置和管理;当您选择<恢复缺省配置>按钮,则需要使用缺省的IP地址重新登录S1600进行设置和管理。

![]()

重新启动S1600之前,请您先保存当前配置。否则重新启动后,未保存的配置信息将会丢失。

页面向导:系统管理→重启动

本页面为您提供如下主要功能:

|

· 重新启动S1600 |

|

![]()

在升级过程中,请勿将S1600断电。

页面向导:系统管理→软件升级

本页面为您提供如下主要功能:

|

· 将S1600软件升级到最新版本,可使您的设备性能更稳定、功能更优越(单击<浏览>按钮,选择最新的版本文件,单击<确定>按钮,即可开始升级) |

|

页面向导:系统管理→故障维护

当S1600运行出现异常时,您可以分别单击页面中的<故障收集>和<配置导出>按钮,确认后,S1600可以自动把当前故障定位所需的各种信息及配置信息压缩成定位信息文件下载到本地。H3C技术支持人员可以根据该文件快速、准确地定位问题,从而可以更好地为您解决S1600的使用问题。

管理PC控制主要用于授权指定IP地址或者IP网段的主机按照特定的服务类型访问设备。

![]()

·

服务类型分为Telnet、Http和SNMP。

Telnet:是指可以通过支持Telnet协议的工具访问设备。

Http:是指可以通过Web管理页面访问设备。

SNMP:是指可以通过SNMP管理站访问设备。

· 如果不配置管理PC控制,所有路由可达的主机均可以通过Telnet、Http或SNMP方式连接并管理设备。

页面向导:系统管理→管理PC控制→管理PC控制

本页面为您提供如下主要功能:

|

· 显示所有管理PC的配置记录(主页面) · 删除单条管理PC的配置记录(单击主页面上待删除记录后面的<删除>按钮生效) · 批量删除管理PC的配置记录(在主页面勾选多条配置记录,单击<批量删除>按钮生效) |

|

|

· 新建管理PC配置(单击主页面上的<新建>按钮,进入相应页面。输入起始IP地址、结束IP地址并且勾选服务类型,单击<确定>按钮生效) |

|

|

· 修改管理PC配置(单击主页面上待修改管理PC的配置记录,进入相应页面。修改起始IP地址、结束IP地址或者重新勾选服务类型,单击<确定>按钮生效) |

|

如果您已经完成了所有配置项的设置以及保存操作,需要退出Web设置页面,可单击导航栏中的![]() ,确认后即可退出。

,确认后即可退出。

本章节主要包含以下内容:

· 设置端口基本功能

· 设置PoE

· 设置链路聚合

· 诊断端口电缆

页面向导:端口管理→端口设置→端口设置

本页面为您提供如下主要功能:

|

· 显示S1600当前端口的属性状态(主页面) |

|

|

· 设置单个端口的属性(单击主页面上端口对应的表项,进入相应的设置页面) |

|

|

· 批量地设置指定端口的属性(单击主页面上的<批量配置>按钮,进入相应的设置页面) |

|

页面中关键项的含义如下表所示。

|

页面关键项 |

描述 |

|

链接状态 |

端口的实际工作速率和模式,若未连接显示为“--” |

|

速率/双工 |

端口的双工模式存在三种情况: · 当您希望端口在发送报文的同时可以接收报文,可以将端口设置为全双工(full)属性; · 当您希望端口同一时刻只能发送报文或接收报文时,可以将端口设置为半双工(half)属性; · 当您设置端口为自协商(auto)状态时,端口的双工状态由本端口和对端端口自动协商而定 缺省情况下,端口的速率和双工模式均为自协商 |

|

优先级 |

端口的优先级别共0~7级,0为最低,7为最高 对于不带有802.1Q标签头的报文,S1600将使用端口的优先级作为该端口接收报文的802.1p优先级,然后根据该优先级查找本地优先级映射表,为报文标记本地优先级 缺省情况下,端口的优先级为0 |

|

流控 |

当S1600和对端交换机都开启了流量控制功能后,如果S1600发生拥塞: 1. S1600将向对端交换机发送流控帧,通知对端交换机暂时停止发送报文 2. 对端交换机在接收到该流控帧后,将暂停向S1600发送报文,从而避免了报文丢失现象的发生,保证了网络业务的正常运行 缺省情况下,端口流控处于关闭状态 |

|

开启/关闭 |

开启/关闭端口。如果某端口显示关闭,则不能转发数据 缺省情况下,端口处于开启状态 |

|

风暴抑制比 |

您可以在端口下设置其允许通过的最大广播/组播/未知单播报文流量。当端口上的广播/组播/未知单播流量超出您设置的值后,S1600将丢弃超出广播/组播/未知单播流量限制的报文,从而使端口广播/组播/未知单播流量所占的比例降低到限定的范围,保证网络业务的正常运行 缺省情况下为100%,表示不抑制 |

|

隔离状态(隔离) |

通过端口隔离特性,您可以将需要进行控制的端口加入到一个隔离组中(“开启”表示加入到隔离组;“关闭”表示退出隔离组),实现隔离组中的端口之间二层数据的隔离,既增强了网络的安全性,也为用户提供了灵活的组网方案 缺省情况下,端口未加入到隔离组 说明: · 只有隔离组内各个端口之间的报文不能互通,隔离组内端口与隔离组外端口的通信不会受到影响 · 当聚合组中的某个端口加入或离开隔离组时,该聚合组中的其它端口,均会自动加入或离开该隔离组 · 当聚合组中的某个端口离开聚合组时,该聚合组中的其他端口仍将处于隔离组中,即该聚合组中端口的隔离属性不受影响 · 当未隔离端口加入到已隔离的聚合组时,该端口为自动加入隔离组 · 端口隔离特性与以太网端口所属的VLAN无关 |

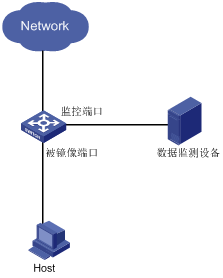

端口镜像是将被镜像端口的报文复制一份到监控端口,监控端口会与数据监测设备相连,用户利用这些数据监测设备来分析复制到监控端口的报文,进行网络监控和故障排除。

S1600提供本地端口镜像功能,即被镜像端口和监控端口在同一台设备上。

图6-1 本地端口镜像示意图

页面向导:端口管理→端口设置→端口镜像

本页面为您提供如下主要功能:

|

· 通过设置被镜像端口和监控端口实现S1600本地端口镜像 |

|

页面中关键项的含义如下表所示。

|

页面关键项 |

描述 |

|

监控端口(镜像端口) |

选择监控端口,“不镜像”表明关闭S1600的端口镜像功能 说明: · 若某端口被设为监控端口后,不能再设置为被镜像端口 · 仅当您设置了监控端口后,才能设置被镜像端口 · 对于已加入某个汇聚组的端口不允许设置为监控端口 |

|

镜像方向 |

选择被镜像端口,“不镜像”表明该端口不被镜像 镜像方向含义如下: · 镜像入端口:只有该端口接收的报文才被镜像到监控端口 · 镜像出端口:只有该端口发送的报文才被镜像到监控端口 · 镜像入和出端口:出入该端口的报文均被镜像到监控端口 |

页面向导:端口管理→端口设置→端口统计

本页面为您提供如下主要功能:

|

· 查看S1600各端口接收/发送的总数据包信息(主页面) |

|

|

· 查看S1600指定端口的接收/发送的各类错误包个数(单击主页面上端口对应的表项,即可进入相应的统计信息页面) |

|

页面中关键项的含义如下表所示。

表6-3 页面关键项描述

|

页面关键项 |

描述 |

|

刷新速率 |

您可选择刷新速率来定时自动更新当前页面的统计数据 |

|

清零/统计清零 |

您可单击该按钮来清空当前页面的统计数据 |

|

刷新/统计刷新 |

您可单击该按钮来立即更新当前页面的统计数据 |

表6-4 端口接收/发送的数据包描述

|

报文 |

描述 |

|

接收统计 |

|

|

总数据包 |

接收报文的总数量 |

|

总字节数 |

接收报文的总字节数 |

|

广播包 |

接收广播报文的总数量 |

|

多播包 |

接收多播报文的总数量 |

|

接收错误包 |

接收错误报文的总数量 |

|

Runts错误包 |

CRC正确,且数据帧长度小于64字节的报文数量 |

|

Giants错误包 |

CRC正确,且数据帧长度大于1518字节的报文数量 |

|

CRC错误包 |

CRC错误,且数据帧长度处于64~1518字节的报文数量 |

|

Frame错误包 |

数据帧长度处于64~1518字节,且报文的FCS(帧校验序列)的字节数为非整数的报文数量 |

|

Aborts错误包 |

接收到的非法报文总数,非法报文包括: · 报文碎片:长度小于64字节(长度可以为整数或非整数)且CRC校验错误的帧 · jabber帧:大于1518或1522字节,且CRC校验错误(报文字节可以为整数或非整数) · 符号错误帧:报文中至少包含1个错误的符号 · 长度错误帧:报文中802.3长度字段与报文实际长度(46~1500字节)不匹配 |

|

Ignored错误包 |

由于端口接收缓冲区不足等原因而丢弃的报文数量 |

|

发送统计 |

|

|

总数据包 |

发送报文的总数量 |

|

总字节数 |

发送报文的总字节数 |

|

广播包 |

发送广播报文的总数量 |

|

多播包 |

发送多播报文的总数量 |

|

发送错误包 |

发送错误报文的总数量 |

|

Aborts错误包 |

发送失败的报文总数,即报文已经开始发送,但由于各种原因(如冲突)而导致发送失败 |

|

Deferred错误包 |

第一次传输请求由于网络忙而延迟的报文数量 |

|

Collisions错误包 |

端口在报文传输过程中所产生冲突的报文数量 |

|

Late collisions错误包 |

延迟冲突帧的数量,延迟冲突帧是指帧的前512 bits已经被发送,由于检测到冲突,该帧被延迟发送 |

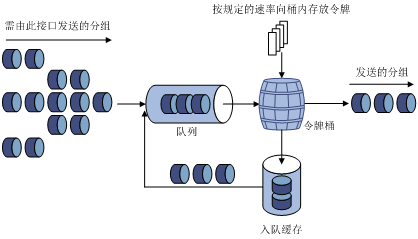

端口限速是指基于端口的速率限制,它采用令牌桶进行报文流量的控制。令牌桶可以看作是一个存放一定数量令牌的容器。系统按设定的速度向桶中放置令牌,当桶中令牌满时,多出的令牌溢出,桶中令牌不再增加。

端口限速支持入/出两个方向,为了方便描述,此处以出端口限速处理过程为例:

所有经由该端口发送的报文首先要经过令牌桶进行处理。当令牌桶中存有令牌时,报文可以根据该令牌进行发送;否则,报文将进入端口缓存进行拥塞管理。这样,就可以对通过该端口的报文流量进行控制,如图6-2所示。

页面向导:端口管理→端口设置→端口限速

本页面为您提供如下主要功能:

|

· 查看S1600各端口入/出端口限速状态(主页面。“--”表示未进行限速) |

|

|

· 设置单个端口的入/出端口限速(单击主页面上端口对应的表项,进入相应的页面) |

|

|

· 批量地设置指定端口的入/出端口限速(单击主页面上的<批量配置>按钮,进入相应的页面) |

|

用户通过端口流量监控,能够以图形的方式来监控设备每个端口的当前流量以及指定端口一段时间内的流量变化。

流量监控由流量监控柱状图和流量监控折线图组成:

· 流量监控柱状图:用柱状图来显示各端口当前接收速率和发送速率的状态。

· 流量监控折线图:用折线波动方式显示指定端口的一段时间内的流量变化。

![]()

流量监控柱状图的高度是当前端口接收/发送速率相对于流量上限的比重乘以柱状图的最大高度。

流量监控折线图中最多显示120个抽样点。

页面向导:端口管理→端口设置→流量监控

本页面为您提供如下主要功能:

|

· 通过速率柱状图监控端口流量 · 在“流量上限”下拉框中选择柱状图的上限值,便可观察各端口接收/发送速率相对于该上限值所占的比重,当比重超过95%,柱状图边框会有红色预警 · 在“抽样间隔”下拉框中选择时间间隔,便可使页面按照该时间间隔刷新 · 鼠标滑到某端口柱状图上,便可出现黄色文本框,显示端口号,接收速率和发送速率。单击该柱状图,便可观察该端口速率折线图 · 单击页面上的<停止监控>按钮,流量监控暂停;单击<恢复监控>按钮,流量监控功能恢复 |

|

|

· 通过速率折线图监控端口流量 · 单击柱状图中的端口号或在“端口号”下拉框中选择指定的端口,便可实时观察该端口的速率变化 · 折线图底部显示接收速率和发送速率的当前值,峰值和均值 |

|

![]()

本配置仅S1626-PWR支持。

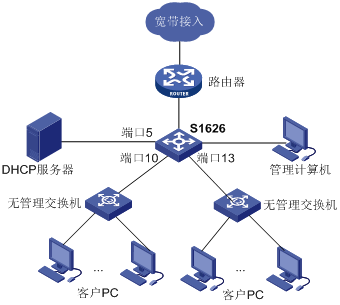

PoE是指设备通过以太网电口,利用双绞线对网络远端下挂的受电设备进行远程供电,实现供电和数据传输并行的机制。

PoE系统由PSE、PD、和PI三部分组成:

· PSE:由电源和PSE功能模块构成。可实现PD检测、PD功率信息获取、远程供电、供电监控、设备断电功能;

· PD:接受PSE供电的设备。分为标准PD和非标准PD,标准的PD是指符合802.3at标准的PD设备。常见的PD有IP电话、无线AP、网络摄像头等;

· PI:PSE/PD与网线的接口,也就是RJ-45接口。

· 可靠:集中式电源供电,备份方便,电源统一管理,安全性高;

· 连接简捷:网络终端不需要外接电源,只需要一根网线;

· 标准:符合802.3at标准,使用全球统一的电源接口;

· 应用前景广泛:可以用于IP电话、无线AP(Access Point)、便携设备充电器、刷卡机、网络摄像头、数据采集系统等。

表6-5 PoE机型供电特性参数

|

机型 |

输入电源 |

对外供电的电口数目 |

最长供电距离 |

每个电口提供的最大功率 |

整机最大PoE输出功率 |

|

S1626-PWR |

交流 |

24(端口1~端口24) |

100m |

30W |

154W |

设备PoE机型特点:

· 作为供电方设备,支持IEEE802.3at线路供电标准,也可以对一部分不符合802.3at标准的设备供电;

· 可通过3/5类双绞线的数据线(1、2、3、6)同时传递数据和电流;

· 可对每个PoE端口以及整个设备的供电情况进行统计,通过WEB进行显示;

· 在电源设备功率过载时,提供两种方式(自动方式和手动方式)对端口供电进行管理。

![]()

若S1626-PWR的受电设备支持LLDP功能并希望获取S1626-PWR的供电信息,可通过开启双方设备的LLDP功能实现。

页面向导:端口管理→PoE配置→PoE设置

本页面为您提供如下主要功能:

|

· 选择待配置的PoE端口(端口25、26不支持PoE配置) |

|

|

· 设置端口PoE供电的最大功率 |

|

|

· 设置端口PoE功能开启或关闭 |

|

|

· 设置端口PoE供电方式和端口供电优先级 |

|

页面中关键项的含义如下表所示。

表6-6 页面关键项描述

|

页面关键项 |

描述 |

|

供电级别 |

选择端口PoE供电的最大功率,选择中功率则端口最大提供25瓦的功率输出,选择高功率则端口提供最大30瓦的功率输出 |

|

PoE状态 |

选择开启或关闭端口PoE功能,缺省端口PoE处于开启状态 |

|

PoE模式 |

如果端口选择自动供电模式,则设备优先满足端口号小的端口供电 如果端口选择保证供电模式,则设备优先保证该端口的供电 |

页面向导:端口管理→PoE配置→PoE显示

本页面为您提供如下主要功能:

|

· 显示PoE设备软件版本及设备PoE供电状态信息 |

|

|

· 显示全部端口供电状态图示信息 |

|

|

· 显示选择端口供电状态信息 |

|

页面中关键项的含义如下表所示。

表6-7 页面关键项描述

|

页面关键项 |

描述 |

|

设备显示 |

显示PoE软件版本、设备PoE供电状态,当前设备最大功率、受电设备占用功率及设备剩余功率等 |

|

全部端口状态显示 |

显示端口PoE输出功率状态,根据颜色显示端口状态,绿色水线表示已使用功率占端口最大功率的比例 |

|

选择端口状态显示 |

选择指定端口显示端口PoE的供电状态,端口供电模式,最大功率和已使用功率 |

链路聚合是将多个物理以太网端口聚合在一起形成一个逻辑上的聚合组,使用链路聚合服务的上层实体把同一聚合组内的多条物理链路视为一条逻辑链路。

链路聚合可以实现出负荷在聚合组中各个成员端口之间分担,以增加带宽。同时,同一聚合组的各个成员端口之间彼此动态备份,提高了连接可靠性。

如图6-3所示,Device A与Device B之间通过三条以太网物理链路相连,将这三条链路捆绑在一起,就成为了一条逻辑链路Link aggregation 1,这条逻辑链路的带宽等于原先三条以太网物理链路的带宽总和,从而达到了增加链路带宽的目的;同时,这三条以太网物理链路相互备份,有效地提高了链路的可靠性。

聚合组

聚合组是一组以太网端口的集合。聚合组是随着聚合端口的创建而自动生成的,其编号与聚合端口编号相同。

聚合组中的成员端口在稳定时有下面两种状态:

· Selected状态:处于此状态的端口可以参与转发用户业务流量;在一个聚合组中,处于Selected状态的端口中的最小端口是聚合组的主端口,其他的作为成员端口。

· Standby状态:处于此状态的端口不能转发用户业务流量。

在聚合过程中可能会有短暂的unselected状态,只是一个中间状态,可以不关心。

聚合端口的速率、双工状态由其Selected成员端口决定:聚合端口的速率是Selected成员端口的速率之和,聚合端口的双工状态与Selected成员端口的双工状态一致。

LACP协议

基于IEEE802.3ad标准的LACP是一种实现链路动态汇聚与解汇聚的协议。LACP协议通过LACPDU与对端交互信息。

启动某端口的LACP协议后,该端口将通过发送LACPDU向对端通告自己的系统LACP优先级、系统MAC、端口优先级、端口号和操作Key。对端接收到这些信息后,将这些信息与其它端口所保存的信息比较以选择能够汇聚的端口,从而双方可以对端口加入或退出某个动态汇聚组达成一致。

![]()

操作Key是在链路聚合时,聚合控制根据成员端口的某些配置自动生成的一个配置组合,包括端口速率、双工模式和链路状态的配置(统称为端口属性配置)。

S1600支持以下两种链路聚合模式:

· 手工聚合

· 静态LACP聚合

链路聚合后,成员端口的基本配置和主端口的基本配置保持一致,即在同一个汇聚组中,能进行出/入负荷分担的成员端口具有相同的基本配置。基本配置包括:

· STP配置一致,包括:端口的STP开启/关闭、STP优先级、STP开销、是否开启环路保护和根保护、是否为边缘端口等。

· QoS配置一致。

· ACL配置一致。S1650不支持ACL配置同步。

· VLAN配置一致,包括:端口上允许通过的VLAN、端口缺省VLAN ID。

· 端口的链路类型一致。

手工聚合简介

手工聚合由用户手工配置,不允许系统自动添加或删除聚合组中的端口。聚合组中必须至少包含一个端口。

手工聚合端口的LACP协议处于关闭状态。

手工聚合组中的端口状态

在手工聚合组中,加入到聚合组中的端口将处于Selected状态。

![]()

手工聚合时,系统对端口的速率和双工设置未作限制。

静态LACP聚合简介

静态LACP模式由用户手工配置,不允许系统自动添加或删除聚合组中的端口。

静态LACP聚合端口的LACP协议为开启状态。

静态LACP聚合组中的端口状态

在静态聚合组中,系统按照以下原则设置端口处于Selected或者Standby状态:

· 当聚合组内有处于up状态的端口时,系统按照端口全双工/高速率、全双工/低速率、半双工/高速率、半双工/低速率的优先次序,选择优先次序最高的端口作为该组的主端口。只有与主端口的速率、双工属性和链路状态一致的端口才允许成为Selected状态,其他端口均处于Standby状态。

· 与处于Selected状态的最小端口所连接的对端设备不同,或者连接的是同一个对端设备但端口在不同的聚合组内的将处于Standby状态。

· 因存在硬件限制而无法与主端口聚合的端口将处于Standby状态。

· 与主端口基本配置不同的端口将处于Standby状态。

![]()

页面向导:端口管理→链路聚合→链路聚合

本页面为您提供如下主要功能:

|

· 查看当前的链路聚合状态及设置聚合算法(主页面) |

|

|

· 创建新的链路聚合,有手工和静态LACP两种模式供您选择(单击主页面上的<新建>按钮,进入相应的页面) |

|

|

· 修改已创建的链路聚合(选中主页面上的某表项,双击它或单击<修改>按钮,进入相应的页面) |

|

页面中关键项的含义如下表所示。

|

页面关键项 |

描述 |

|

聚合算法 |

端口汇聚一般有三种物理链路的分配算法: · 基于源MAC地址:表示汇聚组中各成员端口根据源MAC地址进行负荷分担 · 基于目的MAC地址:表示汇聚组中各成员端口根据目的MAC地址进行负荷分担 · 基于源MAC地址和目的MAC地址:表示汇聚组中各成员端口根据源MAC地址和目的MAC地址进行负荷分担 缺省情况下,S1600汇聚组中各成员端口根据源MAC地址、目的MAC地址进行负荷分担 |

页面向导:端口管理→链路聚合→LACP端口设置

本页面为您提供如下主要功能:

|

· 显示当前所有端口的LACP参数状态(主页面) |

|

|

· 设置单个端口的LACP参数(单击主页面上端口对应的表项,进入相应的页面) |

|

|

· 批量地设置指定端口的LACP参数(单击主页面上的<批量配置>按钮,进入相应的页面) |

|

页面中关键项的含义如下表所示。

|

页面关键项 |

描述 |

|

优先级(LACP端口优先级) |

缺省情况下,LACP端口优先级为32768 |

|

聚合组 |

端口所属的聚合组,“--”表示该端口未加入聚合组 |

页面向导:端口管理→链路聚合→LACP全局设置

本页面为您提供如下主要功能:

|

· 设置系统LACP优先级,缺省为32768 |

|

![]()

在电缆诊断过程中,请不要插拔端口网线。

页面向导:端口管理→电缆诊断→电缆诊断

本页面为您提供如下主要功能:

|

· 当线路出现故障时,您可对端口所连接的电缆进行诊断,便于您检查网络中电缆的工作情况(在“端口”文本框中输入需要诊断的端口号,单击<确定>按钮,即可完成该端口的电缆诊断) |

|

诊断结果说明如下表所示。

表6-10 诊断结果描述

|

诊断信息 |

描述 |

|

状态 |

显示端口的连接状态 说明: 显示为“正常”表明端口已连接;显示为“开路”表明端口未连接;显示为“短路”表明某对差分线发生了短路 |

|

长度 |

· 当电缆状态为“正常”时,显示信息中不体现连接电缆的长度 · 当电缆状态为“短路”时,显示信息中的长度是指从本接口到异常位置的长度 |

本章节主要包含以下内容:

· 设置VLAN

· 设置QoS

· 设置STP

· 设置SNMP

· 设置信息中心

· 设置LLDP

传统的以太网是广播型网络,网络中的所有主机通过HUB或交换机相连,处在同一个广播域中。HUB和交换机作为网络连接的基本设备,在转发功能方面有一定的局限性:

· HUB是物理层设备,没有交换功能,接收到的报文会向除接收端口外的所有端口转发;

· 交换机是数据链路层设备,具备根据报文的目的MAC地址进行转发的能力,但在收到广播报文或未知单播报文(报文的目的MAC地址不在交换机MAC地址表中)时,也会向除接收端口之外的所有端口转发。

上述情况会造成以下的网络问题:

· 网络中可能存在着大量广播和未知单播报文,浪费网络资源。

· 网络中的主机收到大量并非以自身为目的地的报文,引起了严重的安全隐患。

解决以上网络问题的根本方法就是隔离广播域。传统的方法是使用路由器,因为路由器是依据目的IP地址对报文进行转发,不会转发链路层的广播报文。但是路由器的成本较高,而且端口较少,无法细致地划分网络,所以使用路由器隔离广播域有很大的局限性。

为了解决以太网交换机在局域网中无法限制广播的问题,VLAN技术应运而生。

VLAN的组成不受物理位置的限制,因此同一VLAN内的主机也无须放置在同一物理空间里。

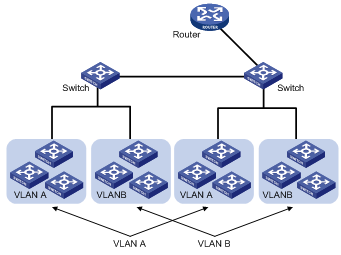

如图7-1所示,VLAN把一个物理上的LAN划分成多个逻辑上的LAN,每个VLAN是一个广播域。同一VLAN内的主机间通过传统的以太网通信方式即可进行报文的交互,而处在不同VLAN内的主机之间如果需要通信,则必须通过路由器或三层交换机等网络层设备才能够实现。

图7-1 VLAN组网示意图

与传统以太网相比,VLAN具有如下的优点:

· 控制广播域的范围:局域网内的广播报文被限制在VLAN内,节省了带宽,提高了网络处理能力。

· 增强了LAN的安全性:由于报文在数据链路层被VLAN划分的广播域所隔离,因此各个VLAN内的主机间不能直接通信,需要通过路由器或三层交换机等网络层设备对报文进行三层转发。

· 灵活构建虚拟工作组:用VLAN可以划分不同的用户到不同的工作组,同一工作组的用户也不必局限于某一固定的物理范围,网络构建和维护更方便灵活。

S1600支持以下两种VLAN功能模式:

· 802.1Q VLAN模式:由IEEE 802.1Q协议定义,通过识别报文中的Tag标记(包括802.1p优先级和VLAN ID等信息)来对报文进行处理。

· 基于端口的VLAN模式:根据端口所属的用户组来对报文进行处理,即属于同一个用户组的端口能互相通信,不同用户组的端口二层隔离。比如:一台网络服务器供4个用户访问使用,用户1和其他三个用户能互通但其他三个用户之间均隔离。此时,您就可以通过此模式来划分不同的用户组进行实现,即将用户1分别和其他三个用户划分到不同的用户组。

![]()

VLAN功能模式改变之后,之前所做的VLAN配置将丢失。

页面向导:设备管理→VLAN设置→高级

本页面为您提供如下主要功能:

|

· 选择S1600的VLAN功能模式(缺省情况下,VLAN功能模式为802.1Q VLAN) |

|

![]()

您需要先将S1600的VLAN功能模式设置为802.1Q VLAN模式,相关操作请参见“7.1.2 选择VLAN功能模式”。

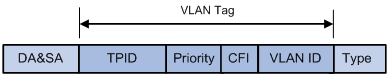

(1) VLAN Tag

为使交换机能够分辨不同VLAN的报文,需要在报文中添加标识VLAN的字段。由于交换机工作在OSI模型的数据链路层(三层交换机不在本章节讨论范围内),只能对报文的数据链路层封装进行识别。因此,识别字段需要添加到数据链路层封装中。

IEEE于1999年颁布了用以标准化VLAN实现方案的IEEE 802.1Q协议标准草案,对带有VLAN Tag的报文结构进行了统一规定。

传统的以太网数据帧在目的MAC地址和源MAC地址之后封装上层协议的类型字段。如图7-2所示。

![]()

其中DA表示目的MAC地址,SA表示源MAC地址,Type表示报文上层协议的类型字段,Data表示报文的具体内容。

IEEE 802.1Q协议规定,在目的MAC地址和源MAC地址之后封装4个字节的VLAN Tag,用以标识VLAN的相关信息。

图7-3 VLAN Tag的组成字段

如图7-3所示,VLAN Tag包含四个字段,分别是TPID、Priority、CFI和VLAN ID。

· TPID:用来标识本数据帧是带有VLAN Tag的数据帧。该字段长度为16bit,缺省取值为协议规定的0x8100。

· Priority:用来表示802.1p的优先级。该字段长度为3bit。

· CFI:用来标识MAC地址是否以标准格式进行封装。该字段长度为1bit,取值为0表示MAC地址以标准格式进行封装,为1表示以非标准格式封装,缺省取值为0。

· VLAN ID:用来标识该报文所属VLAN的编号。该字段长度为12bit,取值范围为0~4095。由于0和4095通常不使用,所以VLAN ID的取值范围一般为1~4094。

(2) 端口链路类型

S1600支持的端口链路类型有三种:

· Access:端口只能属于1个VLAN,一般用于连接用户设备。缺省情况下,所有端口都属于Access端口;

· Trunk:端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,一般用于网络设备之间连接;

· Hybrid:端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,可以用于网络设备之间连接,也可以用于连接用户设备。

Hybrid端口和Trunk端口的不同之处在于:

· Hybrid端口允许多个VLAN的报文发送时不带Tag标签;

· Trunk端口只允许缺省VLAN的报文发送时不带Tag标签。

缺省情况下,所有端口的缺省VLAN均为VLAN 1,但用户可以根据需要进行配置。

· Access端口的缺省VLAN就是它所属的VLAN;

· Trunk端口和Hybrid端口属于多个VLAN,需要配置缺省VLAN。

![]()

三种类型的端口可以共存在一台S1600上,但Trunk端口和Hybrid端口之间不能直接切换,只能先设为Access端口,再设置为其他类型端口。例如:将Trunk切换为Hybrid端口时,需要先将Trunk端口设置为Access端口,再设置为Hybrid端口。

在配置了端口链路类型和缺省VLAN后,端口对报文的接收和发送的处理有几种不同情况,具体情况请参见下表。

|

端口类型 |

对接收报文的处理 |

对发送报文的处理 |

|

|

当接收到的报文不带Tag时 |

当接收到的报文带有Tag时 |

||

|

Access |

为报文打上端口缺省VLAN ID所对应的VLAN Tag |

· 当报文VLAN ID与端口缺省VLAN ID相同时,接收该报文 · 当报文VLAN ID与端口缺省VLAN ID不同时,丢弃该报文 |

删除报文的Tag后再转发 |

|

Trunk |

对比端口缺省VLAN ID是否在允许通过的VLAN ID中:是,给报文打上端口缺省VLAN ID所对应的VLAN Tag;否,丢弃该报文 |

· 当报文VLAN ID在允许通过的VLAN ID中时,则接收该报文 · 当报文VLAN ID不在允许通过的VLAN ID中时,则丢弃该报文 |

· 当报文VLAN ID与端口缺省VLAN ID相同时:去掉Tag,发送该报文 · 当报文VLAN ID与端口缺省VLAN ID不同,且是该端口允许通过的VLAN ID时:保持原有Tag,发送该报文 |

|

Hybrid |

当报文中携带的VLAN ID是该端口允许通过的VLAN ID时,发送该报文,并可以通过“4. 设置Hybrid端口”配置端口在发送该VLAN的报文时是否携带Tag |

||

页面向导:设备管理→VLAN设置→802.1Q VLAN

本页面为您提供如下主要功能:

|

· 显示和查询S1600的VLAN信息及其所包含的端口(主页面。VLAN 1缺省包含所有的端口) |

|

|

· 新建VLAN(单击主页面上的<新建>按钮,进入相应的页面。在“VLAN ID”文本框中输入所需创建的VLAN,单击<确定>按钮生效) |

|

|

· 新建Access端口(单击主页面上的<新建>按钮,进入相应的页面。在“VLAN ID”文本框中输入VLAN,并选择需要加入该VLAN的端口,单击<确定>按钮生效) |

|

|

· 修改VLAN中的Access端口(单击主页面上VLAN对应的表项,进入相应的页面。重新指定需要加入该VLAN中端口,单击<确定>按钮生效) |

|

页面向导:设备管理→VLAN设置→Trunk端口

本页面为您提供如下主要功能:

|

· 显示S1600当前的Trunk端口信息(主页面) |

|

|

· 新建Trunk端口(单击主页面上的<新建>按钮,进入相应的页面。指定Trunk端口,并设置PVID和端口允许通过VLAN,单击<确定>按钮生效) |

|

|

· 修改Trunk端口(单击主页面上端口对应的表项,进入相应的页面。修改PVID和端口允许通过VLAN,单击<确定>按钮生效) |

|

![]()

端口缺省VLAN ID及允许通过的VLAN都须为已存在的VLAN,VLAN的创建请参见“2. 创建/显示/维护VLAN”。

页面向导:设备管理→VLAN设置→Hybrid端口

本页面为您提供如下主要功能:

|

· 显示S1600当前的Hybrid端口信息(主页面) |

|

|

· 新建Hybrid端口(单击主页面上的<新建>按钮,进入相应的页面。指定Hybrid端口,并设置PVID和端口允许通过VLAN,单击<确定>按钮生效) |

|

|

· 修改Hybrid端口(单击主页面上端口对应的表项,进入相应的页面。修改PVID和端口允许通过VLAN,单击<确定>按钮生效) |

|

![]()

· 在“Tagged VLAN”文本框中输入VLAN ID,则端口允许这些VLAN的报文通过,且出端口时报文带VLAN Tag;在“Untagged VLAN”文本框中输入VLAN ID,则端口允许这些VLAN的报文通过,且出端口时报文不带VLAN Tag。

· 端口缺省的VLAN ID及允许通过的VLAN都须为已存在的VLAN,VLAN的创建请参见“2. 创建/显示/维护VLAN”。

![]()

您需要先将S1600的VLAN功能模式设置为基于端口VLAN模式,相关操作请参见“7.1.2 选择VLAN功能模式”。

页面向导:设备管理→VLAN设置→基于端口VLAN

本页面为您提供如下主要功能:

|

· 显示和查询S1600当前的用户组信息(主页面) |

|

|

· 新建用户组(单击主页面上的<新建>按钮,进入相应的页面。设置用户组ID,即VLAN ID,并根据实际需求选择需要加入该用户组的端口,单击<确定>按钮生效) |

|

|

· 修改用户组(单击主页面上VLAN对应的表项,进入相应的页面。修改需要加入该用户组的端口,单击<确定>按钮生效) |

|

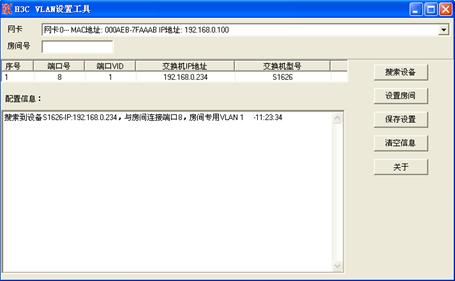

VLAN自动设置功能主要是配合H3C提供的VLAN设置工具使用的。当S1600的VLAN自动设置功能开启后,您可以通过VLAN设置工具来设置并获取酒店房间与S1600端口的对应关系,便于排查酒店布线结构。

![]()

· VLAN自动设置功能只允许在802.1Q VLAN模式下操作。

· 您可以在H3C网站下载VLAN设置工具,具体的操作请参见“12 附录 - VLAN设置工具”。

页面向导:设备管理→VLAN设置→VLAN自动设置

本页面为您提供如下主要功能:

|

· 开启/关闭S1600的VLAN自动设置功能、显示端口对应的房间号 |

|

页面中关键项的含义如下表所示。

表7-2 页面关键项描述

|

页面关键项 |

描述 |

|

VLAN自动设置功能 |

选择开启/关闭VLAN自动设置功能。仅当该功能开启后,您才可以通过酒店VLAN设置工具进行设置 缺省情况下,VLAN自动设置功能处于关闭状态 |

|

端口描述 |

显示端口对应的房间号。当您通过酒店VLAN设置工具进行设置后,端口描述将显示为“room+房间号” 缺省情况下,端口描述显示为“port+端口号” |

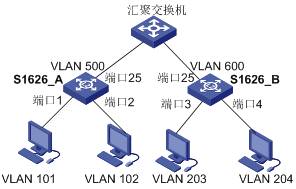

在园区网中,基于用户安全和管理计费等方面的考虑,运营商一般要求接入用户互相二层隔离。VLAN是天然的隔离手段,于是很自然的想法是每个用户一个VLAN。如图7-4所示,Switch B和Switch C上分别接入三个用户,如果给每个用户划分一个VLAN,则需要占用Device A上的六个VLAN资源。

根据IEEE 802.1Q协议规定,设备最大可使用VLAN资源为4094个。对于核心层设备来说,如果每个用户一个VLAN,4094个VLAN远远不够。为解决VLAN资源紧缺的问题,Isolate-user-vlan应运而生。

支持Isolate-user-vlan功能后,可以将图7-4中的用户所在的VLAN(VLAN 10~15)配置为Secondary VLAN,将VLAN 2和VLAN 3配置为Isolate-user-vlan(如图7-5)。这样,Device A上只需配置VLAN 2和VLAN 3,节省了四个VLAN资源。

Isolate-user-vlan采用二层VLAN结构,它在同一台设备上设置Isolate-user-vlan和Secondary VLAN两类VLAN。

· Isolate-user-vlan用于上行,不同的Secondary VLAN关联到同一个Isolate-user-vlan。上行连接的设备只知道Isolate-user-vlan,而不必关心Secondary VLAN,简化了网络配置,节省了VLAN资源。

· Secondary VLAN用于连接用户,Secondary VLAN之间二层报文互相隔离。

· 一个Isolate-user-vlan可以和多个Secondary VLAN相对应。Isolate-user-vlan下面的Secondary VLAN对上行设备不可见。

Isolate-user-vlan主要应用在在园区网或企业网接入中,实现二层报文隔离的同时节省VLAN资源。

配置Isolate-user-vlan功能后,系统会自动对Isolate-user-vlan和Secondary VLAN所包含的端口进行配置同步。

· 对于上行端口,会将端口类型修改为Hybrid,并允许来自Secondary VLAN的报文以untagged方式通过。

· 对于下行端口,会将端口类型修改为Hybrid,并允许来自Isolate-user-vlan的报文以untagged方式通过。

Secondary VLAN到Isolate-user-vlan的同步,即下行端口在Secondary VLAN内学习到的动态MAC地址都同步至Isolate-user-vlan内。

Isolate-user-vlan设置主要包括三个步骤:

(1) 设置Isolate-user-vlan。

(2) 设置Secondary VLAN。

(3) 设置Isolate-user-vlan和Secondary VLAN间的映射关系。

![]()

· 不允许VLAN1、设置Guest VLAN或开启IGMP Snooping功能的VLAN为Isolate-user-vlan或Secondary VLAN。

· 不允许设置存在Trunk端口的VLAN为Isolate-user-vlan或Secondary VLAN。

页面向导:设备管理→用户隔离VLAN→用户隔离VLAN配置

本页面为您提供如下主要功能:

|

· 创建Isolate-user-vlan(选中“创建Isolate user vlan”单选框,并输入相应的VLAN值,单击<创建>按钮生效) · 删除Isolate-user-vlan(选中“删除Isolate user vlan”单选框,并选择需要删除的列表项,单击<删除>按钮生效) · 显示Isolate-user-vlan和Secondary VLAN的设置状态 |

|

页面向导:设备管理→用户隔离VLAN→用户隔离VLAN端口配置

本页面为您提供如下主要功能:

|

· 在Isolate-user-vlan中添加指定端口(选择已创建的Isolate-user-vlan,并指定相应的端口,单击<确定>按钮生效) |

|

页面向导:设备管理→VLAN设置→802.1Q VLAN

相关操作请参见“7.1.3 2. 创建/显示/维护VLAN”。

页面向导:设备管理→用户隔离VLAN→用户隔离VLAN端口配置

本页面为您提供如下主要功能:

|

· 在Secondary VLAN中添加指定端口(选择已创建的Secondary VLAN,并指定相应的端口,单击<确定>按钮生效) |

|

页面向导:设备管理→用户隔离VLAN→用户隔离VLAN关联配置

本页面为您提供如下主要功能:

|

· 建立Isolate-user-vlan和Secondary VLAN关联(选择相应的Isolate-user-vlan,并在列表框中选中需建立关联的Secondary VLAN,单击<建立关联>按钮生效) · 解除Isolate-user-vlan和Secondary VLAN关联(选择相应的Isolate-user-vlan,并在列表框中选中需解除关联的Secondary VLAN,单击<解除关联>按钮生效) |

|

S1600支持以下三种类型的MAC地址表项:

· 静态:手动添加,且该MAC地址表项不会被老化。当您添加后,该表项即为“已绑定”状态(组播MAC地址表项不支持绑定操作)。

· 动态:自动学习或手动添加,且该MAC地址表项会被老化。当您添加后,该表项处于“未绑定”状态;如果您对其执行了绑定操作,即成为静态表项(组播MAC地址表项不支持绑定操作)。

· 黑洞:手动添加,所有目的地址为该MAC地址的报文都会被丢弃(比如,处于安全考虑,可以屏蔽某个用户接收报文),且不支持绑定操作。

![]()

当您开启了指定端口的MAC地址过滤功能后,S1600会根据该端口下处于“绑定”状态的表项对报文进行过滤(即系统会丢弃和绑定表项不匹配的报文),从而可以有效地控制网络访问。

页面向导:设备管理→MAC设置→MAC显示

本页面为您提供如下主要功能:

|

· 显示和查询(通过MAC地址和VLAN的条件组合)设备所有的MAC地址表项信息(主页面) · 将指定的MAC地址表项进行绑定(选中主页面中需要绑定的表项,单击<绑定>按钮生效) |

|

|

· 添加新的MAC地址表项(单击主页面中的<添加>按钮,在弹出的对话框中设置MAC地址表项相关参数,单击<确认>按钮生效) |

|

|

· 修改静态或黑洞MAC地址表项(单击主页面中的相应MAC地址表项,即可对该表项进行修改操作) |

|

页面向导:设备管理→MAC设置→端口MAC显示

本页面为您提供如下主要功能:

|

· 显示指定端口下的MAC地址表项信息(主页面) · 将端口下未绑定的MAC地址表项进行绑定(选择相应的端口号,并选中该端口下未绑定的MAC地址表项,单击<绑定>按钮生效) |

|

|

· 修改端口下的静态或黑洞MAC地址表项(单击端口下相应的MAC地址表项,即可对该表项进行修改操作) |

|

页面向导:设备管理→MAC设置→端口MAC过滤

本页面为您提供如下主要功能:

|

· 显示各端口MAC地址过滤功能状态(主页面) |

|

|

· 开启指定端口的MAC地址过滤功能(单击主页面上端口对应的表项,选中“MAC过滤使能”复选框,单击<确定>按钮生效) · 添加指定端口的静态MAC地址表项(单击主页面上端口对应的表项,在“MAC地址”和“VLAN”文本框中输入相应的参数后,单击<添加>按钮生效) |

|

S1600支持简单的QoS功能,在网络拥塞发生时,系统会根据您设置的报文优先级信任模式和队列调度算法来控制报文的转发次序。

S1600支持两种报文优先级信任:802.1p优先级(COS)和DSCP。S1600会根据您选择的信任优先级将报文映射到指定的队列(共支持4个队列,队列1为最低优先级,队列4为最高优先级)。

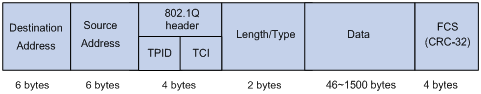

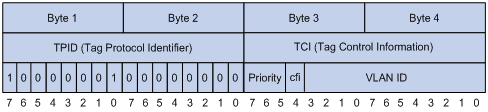

802.1p优先级位于二层报文头部,适用于不需要分析三层报文头,而需要在二层环境下保证QoS的场合。

图7-6 带有802.1Q标签头的以太网帧

如图7-6所示,4个字节的802.1Q标签头包含了2个字节的TPID和2个字节的TCI,图7-7显示了802.1Q标签头的详细内容。

图7-7 802.1Q标签头

如图7-7所示,TCI中Priority字段就是802.1p优先级,也称为CoS优先级。它由3个bit组成,取值范围为0~7。

表7-3 802.1p优先级说明

|

802.1p优先级(十进制) |

802.1p优先级(二进制) |

关键字 |

|

0 |

000 |

best-effort |

|

1 |

001 |

background |

|

2 |

010 |

spare |

|

3 |

011 |

excellent-effort |

|

4 |

100 |

controlled-load |

|

5 |

101 |

video |

|

6 |

110 |

voice |

|

7 |

111 |

network-management |

表7-4 802.1p优先级与队列的映射关系

|

802.1p优先级 |

队列 |

|

1、2 |

1 |

|

0、3 |

2 |

|

4、5 |

3 |

|

6、7 |

4 |

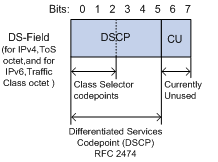

图7-8 DS域和ToS字节

RFC2474重新定义了IP报文头部的ToS域,称之为DS域,其中DSCP优先级用该域的前6个bit(0~5bit)表示,取值范围为0~63,后2个bit(6、7bit)是保留位。

表7-5 DSCP优先级说明

|

DSCP优先级(十进制) |

DSCP优先级(二进制) |

关键字 |

|

46 |

101110 |

ef |

|

10 |

001010 |

af11 |

|

12 |

001100 |

af12 |

|

14 |

001110 |

af13 |

|

18 |

010010 |

af21 |

|

20 |

010100 |

af22 |

|

22 |

010110 |

af23 |

|

26 |

011010 |

af31 |

|

28 |

011100 |

af32 |

|

30 |

011110 |

af33 |

|

34 |

100010 |

af41 |

|

36 |

100100 |

af42 |

|

38 |

100110 |

af43 |

|

8 |

001000 |

cs1 |

|

16 |

010000 |

cs2 |

|

24 |

011000 |

cs3 |

|

32 |

100000 |

cs4 |

|

40 |

101000 |

cs5 |

|

48 |

110000 |

cs6 |

|

56 |

111000 |

cs7 |

|

0 |

000000 |

be(default) |

表7-6 DSCP优先级与队列的映射关系

|

DSCP优先级 |

队列 |

|

0~15 |

1 |

|

16~31 |

2 |

|

32~47 |

3 |

|

48~63 |

4 |

S1600支持两种队列调算法:WRR和HQ-WRR。

![]()

HQ-WRR队列调度算法:建立在WRR的基础上,当4个队列占用的带宽超过了端口的转发能力,设备首先保证高优先级队列的报文优先转发出去,然后对其余3个队列实行WRR调度。下面仅以WRR队列调度为例进行描述。

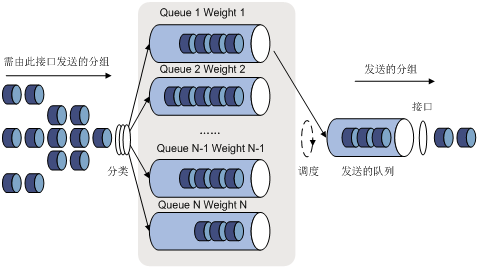

图7-9 WRR队列调度示意图

WRR队列调度算法在队列之间进行轮流调度,保证每个队列都得到一定的服务时间。

以端口有4个输出队列为例,WRR可为每个队列配置一个加权值(queue4~queue1对应的加权值依次为w4、w3、w2、w1)。对于一个100M的端口,如果配置它的WRR队列调度算法的加权值为8、4、2、1(依次对应w4、w3、w2、w1),这样可以保证最低优先级队列至少获得100Mbps*1/(8+4+2+1)的带宽,避免了低优先级队列中的报文可能长时间得不到服务的缺点。

页面向导:设备管理→QoS设置→QoS

本页面为您提供如下主要功能:

|

· 设置S1600报文优先级信任模式和队列调度算法 |

|

页面中关键项的含义如下表所示。

表7-7 页面关键项描述

|

页面关键项 |

描述 |

|

优先级类型选择 |

选择报文优先级信任模式 · COS:根据802.1p优先级将报文放入对应优先级的端口输出队列 · DSCP:根据DSCP优先级将报文放入对应优先级的端口输出队列 缺省情况下,S1600根据802.1p优先级将报文放入对应优先级的端口输出队列 |

|

调度模式 |

选择队列调度模式 缺省情况下,S1600采用WRR调度算法 举例:若队列1、队列2、队列3、队列4的权重比为1:2:4:8,且队列调度模式为WRR。那么,队列1、2、3、4的数据报文在某个端口发生拥塞的时,该端口会按照1:2:4:8的流量比例来发送报文;如果调度模式选择为HQ-WRR,S1600会首先保证队列4的报文优先发送出去,然后对其余3个队列实行WRR调度 |

|

权重 |

设置队列的优先级权重 |

S1600支持STP和RSTP两种模式来消除数据链路层物理环路。

STP是根据IEEE协会制定的802.1D标准建立的,用于在局域网中消除数据链路层物理环路的协议。运行该协议的设备通过彼此交互报文发现网络中的环路,并有选择地对某些端口进行阻塞,最终将环路网络结构修剪成无环路的树型网络结构,从而防止报文在环路网络中不断增生和无限循环,避免主机由于重复接收相同的报文造成的报文处理能力下降的问题发生。

STP包含了两个含义,狭义的STP是指IEEE 802.1D中定义的STP协议,广义的STP是指包括IEEE 802.1D定义的STP协议以及各种在它的基础上经过改进的生成树协议(如RSTP协议)。

STP采用的协议报文是BPDU,也称为配置消息。

STP通过在设备之间传递BPDU来确定网络的拓扑结构。BPDU中包含了足够的信息来保证设备完成生成树的计算过程。

BPDU在STP协议中分为两类:

· 配置BPDU:用于进行生成树计算和维护生成树拓扑的报文。

· TCN BPDU:当拓扑结构发生变化时,用于通知相关设备网络拓扑结构发生变化的报文。

(1) 根桥

树形的网络结构,必须要有树根,于是STP引入了根桥(Root Bridge)的概念。

根桥在全网中只有一个,而且根桥会根据网络拓扑的变化而改变,因此根桥并不是固定的。

(2) 路径开销

路径开销是STP协议用于选择链路的参考值。STP协议通过计算路径开销,选择较为“强壮”的链路,阻塞多余的链路,将网络修剪成无环路的树型网络结构。

(3) 端口角色

· Root(根端口):负责向根桥方向转发数据的端口。

· Designated(指定端口):负责向下游网段或交换机转发数据的端口。

· Blocking(阻塞端口):被对方的指定端口抑制的端口。

(4) 端口状态

· Forwarding:该状态下的端口可收发BPDU,也转发用户流量。

· Learning:这是一种过渡状态。在这种状态下,设备会根据收到的用户流量(但仍然不转发流量)构建MAC地址表。

· Listening:这是一种过渡状态。在这种状态下,完成根桥、根端口和指定端口的选择。

· Blocking:仅接收并处理BPDU报文,不转发用户流量。

· Disabled:STP处于关闭状态或物理链路断路。

STP通过在设备之间传递BPDU来确定网络的拓扑结构。配置消息中包含了足够的信息来保证设备完成生成树的计算过程,其中包含的几个重要信息如下:

· 根桥ID:由根桥的优先级和MAC地址组成;

· 指定桥ID:由指定桥的优先级和MAC地址组成;

· 指定端口ID:由指定端口的优先级和端口名称组成;

· Message Age:配置消息在网络中传播的生存期;

· Max Age:配置消息在交换机中能够保存的最大生存期;

· Hello Time:配置消息发送的周期;

· Forward Delay:端口状态迁移的延时。

![]()

为描述方便,在下面的描述及举例中仅考虑配置消息的其中四项内容:

· 根桥ID(以设备的优先级表示);

· 根路径开销;

· 指定桥ID(以设备的优先级表示);

· 指定端口ID(以端口名称表示)。

(1) STP算法实现的具体过程

· 初始状态

各台设备在初始时会生成以自己为根桥的BPDU报文消息,根路径开销为0,指定桥ID为自身设备ID,指定端口为本端口。

· 最优配置消息的选择

各台设备都向外发送自己的配置消息,同时也会收到其他设备发送的配置消息。

最优配置消息的选择过程如表7-8所示。

|

步骤 |

内容 |

|

1 |

每个端口收到配置消息后的处理过程如下: · 当端口收到的配置消息比本端口配置消息的优先级低时,设备会将接收到的配置消息丢弃,对该端口的配置消息不作任何处理 · 当端口收到的配置消息比本端口配置消息的优先级高时,设备就用接收到的配置消息中的内容替换该端口的配置消息中的内容 |

|

2 |

设备将所有端口的配置消息进行比较,选出最优的配置消息 |

![]()

配置消息的比较原则如下:

· 根桥ID较小的配置消息优先级高;

· 若根桥ID相同,则比较根路径开销,比较方法为:用配置消息中的根路径开销加上本端口对应的路径开销,假设两者之和为S,则S较小的配置消息优先级较高;

· 若根路径开销也相同,则依次比较以下配置消息优先级,优先级较高的为根桥:指定桥ID、指定端口ID、接收该配置消息的端口ID等。

· 根桥的选择

网络初始化时,网络中所有的STP设备都认为自己是“根桥”,根桥ID为自身的桥ID。通过交换配置消息,设备之间比较根桥ID,网络中根桥ID最小的设备被选为根桥。

· 根端口、指定端口的选择

根端口、指定端口的选择过程如表7-9所示。

表7-9 根端口和指定端口的选择过程

|

步骤 |

内容 |

|

1 |

非根桥设备将接收最优配置消息的那个端口定为根端口 |

|

2 |

设备根据根端口的配置消息和根端口的路径开销,为每个端口计算一个指定端口配置消息: · 根桥ID替换为根端口的配置消息的根桥ID · 根路径开销替换为根端口配置消息的根路径开销加上根端口对应的路径开销 · 指定桥ID替换为自身设备的ID · 指定端口ID替换为自身端口ID |

|

3 |

设备使用计算出来的配置消息和需要确定端口角色的端口上的配置消息进行比较,并根据比较结果进行不同的处理: · 如果计算出来的配置消息优,则设备就将该端口定为指定端口,端口上的配置消息被计算出来的配置消息替换,并周期性向外发送 · 如果端口上的配置消息优,则设备不更新该端口配置消息并将此端口阻塞,该端口将不再转发数据,只接收但不发送配置消息 |

![]()

在拓扑稳定状态,只有根端口和指定端口转发流量,其他的端口都处于阻塞状态,它们只接收STP协议报文而不转发用户流量。

一旦根桥、根端口、指定端口选举成功,则整个树形拓扑就建立完毕了。

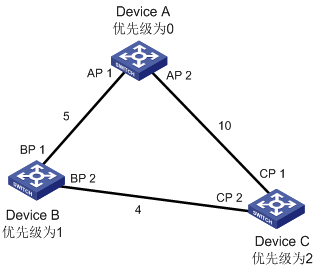

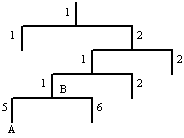

下面结合例子说明STP算法的计算过程。具体的组网如图7-10所示,Device A的优先级为0,Device B的优先级为1,Device C的优先级为2,各个链路的路径开销分别为5、10、4。

图7-10 STP算法计算过程组网图

各台设备的初始状态如表7-10所示。

|

设备 |

端口名称 |

端口的配置消息 |

|

Device A |

AP1 |

{0,0,0,AP1} |

|

AP2 |

{0,0,0,AP2} |

|

|

Device B |

BP1 |

{1,0,1,BP1} |

|

BP2 |

{1,0,1,BP2} |

|

|

Device C |

CP1 |

{2,0,2,CP1} |

|

CP2 |

{2,0,2,CP2} |

· 各台设备的比较过程及结果

各台设备的比较过程及结果如表7-11所示。

表7-11 各台设备的比较过程及结果

|

设备 |

比较过程 |

比较后端口的配置消息 |

|

Device A |

· 端口AP1收到Device B的配置消息{1,0,1,BP1},Device A发现本端口的配置消息{0,0,0,AP1}优于接收到的配置消息,就把接收到的配置消息丢弃 · 端口AP2收到Device C的配置消息{2,0,2,CP1},Device A发现本端口的配置消息{0,0,0,AP2}优于接收到的配置消息,就把接收到的配置消息丢弃 · Device A发现自己各个端口的配置消息中根桥和指定桥都是自己,则认为自己是根桥,各个端口的配置消息都不作任何修改,以后周期性的向外发送配置消息 |

AP1:{0,0,0,AP1} AP2:{0,0,0,AP2} |

|

Device B |

· 端口BP1收到来自Device A的配置消息{0,0,0,AP1},Device B发现接收到的配置消息优于本端口的配置消息{1,0,1,BP1},于是更新端口BP1的配置消息 · 端口BP2收到来自Device C的配置消息{2,0,2,CP2},Device B发现本端口的配置消息{1,0,1,BP2}优于接收到的配置消息,就把接收到的配置消息丢弃 |

BP1:{0,0,0,AP1} BP2:{1,0,1,BP2} |

|

· Device B对各个端口的配置消息进行比较,选出端口BP1的配置消息为最优配置消息,然后将端口BP1定为根端口,它的配置消息不作改变。 · Device B根据根端口BP1的配置消息和根端口的路径开销5,为BP2端口计算一个指定端口配置消息{0,5,1,BP2} · Device B使用计算出来的配置消息{0,5,1,BP2}和端口BP2上的配置消息进行比较,比较的结果是计算出来的配置消息较优,则Device B将端口BP2定为指定端口,它的配置消息被计算出来的配置消息替换,并周期性向外发送 |

根端口BP1: {0,0,0,AP1} 指定端口BP2: {0,5,1,BP2} |

|

|

Device C |

· 端口CP1收到来自Device A的配置消息{0,0,0,AP2},Device C发现接收到的配置消息优于本端口的配置消息{2,0,2,CP1},于是更新端口CP1的配置消息 · 端口CP2收到来自Device B端口BP2更新前的配置消息{1,0,1,BP2},Device C发现接收到的配置消息优于本端口的配置消息{2,0,2,CP2},于是更新端口CP2的配置消息 |

CP1:{0,0,0,AP2} CP2:{1,0,1,BP2} |

|

经过比较: · 端口CP1的配置消息被选为最优的配置消息,端口CP1就被定为根端口,它的配置消息不作改变 · 将计算出来的指定端口配置消息{0,10,2,CP2}和端口CP2的配置消息进行比较后,端口CP2转为指定端口,它的配置消息被计算出来的配置消息替换 |

根端口CP1: {0,0,0,AP2} 指定端口CP2: {0,10,2,CP2} |

|

|

· 接着端口CP2会收到Device B更新后的配置消息{0,5,1,BP2},由于收到的配置消息比原配置消息优,则Device C触发更新过程 · 同时端口CP1收到Device A周期性发送来的配置消息,比较后Device C不会触发更新过程 |

CP1:{0,0,0,AP2} CP2:{0,5,1,BP2} |

|

|

经过比较: · 端口CP2的根路径开销9(配置消息的根路径开销5+端口CP2对应的路径开销4)小于端口CP1的根路径开销10(配置消息的根路径开销0+端口CP1对应的路径开销10),所以端口CP2的配置消息被选为最优的配置消息,端口CP2就被定为根端口,它的配置消息就不作改变 · 将端口CP1的配置消息和计算出来的指定端口配置消息比较后,端口CP1被阻塞,端口配置消息不变,同时不接收从Device A转发的数据,直到新的情况触发生成树的计算,比如:从Device B到Device C的链路出现故障 |

阻塞端口CP1: {0,0,0,AP2} 根端口CP2: {0,5,1,BP2} |

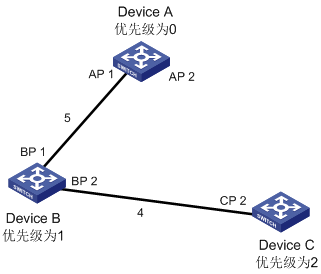

经过上表的比较过程,此时以Device A为根桥的生成树就确定下来了,形状如图7-11所示。

![]()

为了便于描述,本例简化了生成树的计算过程,实际的过程要更加复杂。

(2) STP的配置消息传递机制

· 当网络初始化时,所有的设备都将自己作为根桥,生成以自己为根的配置消息,并以Hello Time为周期定时向外发送。

· 接收到配置消息的端口如果是根端口,且接收的配置消息比该端口的配置消息优先级高,则设备将配置消息中携带的Message Age按照一定的原则递增,并启动定时器为这条配置消息计时,同时将此配置消息从设备的指定端口转发出去。

· 如果某条路径发生故障,则这条路径上的根端口不会再收到新的配置消息,旧的配置消息将会因为超时而被丢弃,设备重新生成以自己为根的配置消息并向外发送BPDU,从而引发生成树的重新计算,得到一条新的通路替代发生故障的链路,恢复网络连通性。

(3) STP定时器

STP计算中,需要使用三个重要的时间参数:Forward Delay、Hello Time和Max Age。

· Forward Delay为交换机状态迁移的延迟时间。

链路故障会引发网络重新进行生成树的计算,生成树的结构将发生相应的变化。不过重新计算得到的新配置消息无法立刻传遍整个网络,如果新选出的根端口和指定端口立刻就开始数据转发的话,可能会造成暂时性的环路。

为此,生成树协议采用了一种状态迁移的机制,根端口和指定端口重新开始数据转发之前要经历一个中间状态,中间状态经过2倍的Forward Delay的延时后才能进入Forwarding状态,这个延时保证了新的配置消息已经传遍整个网络。

· Hello Time用于交换机检测链路是否存在故障。

交换机每隔Hello Time时间会向周围的交换机发送hello报文,以确认链路是否存在故障。

· Max Age是用来判断配置消息在交换机内保存时间是否“过时”的参数,交换机会将过时的配置消息丢弃。

RSTP是STP协议的优化版。其“快速”体现在,当一个端口被选为根端口和指定端口后,其进入转发状态的延时在某种条件下大大缩短,从而缩短了网络最终达到拓扑稳定所需要的时间。

![]()

· RSTP中,根端口的端口状态快速迁移的条件是:本设备上旧的根端口已经停止转发数据,而且上游指定端口已经开始转发数据。

· RSTP中,指定端口的端口状态快速迁移的条件是:指定端口是边缘端口或者指定端口与点对点链路相连。如果指定端口是边缘端口,则指定端口可以直接进入转发状态;如果指定端口连接着点对点链路,则设备可以通过与下游设备握手,得到响应后即刻进入转发状态。

(1) 端口角色

RSTP的端口角色相对STP增加了Alternate端口、Backup端口,并取消了Blocking端口。

· Alternate端口:是根端口用于快速切换的替换端口。当根端口被阻塞后,Alternate端口将成为新的根端口。

· Backup端口:是被本设备指定端口阻塞的端口。

(2) 端口状态

RSTP的端口状态相对STP,把原来的五种状态减少为三种状态。

· Forwarding状态:既转发用户流量又接收/发送BPDU报文。

· Learning状态:不转发用户流量,只接收/发送BPDU报文。

· Discarding状态:不转发用户流量,只接收BPDU报文。

页面向导:设备管理→STP设置→STP全局设置

本页面为您提供如下主要功能:

|

· 设置S1600 STP的全局参数(比如:生成树功能状态、桥协议数据单元处理方式、STP端口默认的路径开销、STP定时器等) |

|

页面中关键项的含义如下表所示。

表7-12 页面关键项描述

|

页面关键项 |

描述 |

|

生成树状态 |

选择生成树功能全局状态 缺省情况下,生成树功能处于关闭状态 |

|

生成树模式 |

选择哪种模式来消除数据链路层物理环路,建议您使用缺省的RSTP模式 |

|

桥协议数据单元处理 |

选择BPDU报文处理方式 · 广播:当全局的STP功能处于关闭的状态时,则广播BPDU报文 · 过滤:当全局的STP功能处于关闭的状态时,则过滤BPDU报文 缺省情况下,BPDU报文处理方式为广播 |

|

默认路径开销 |

选择采用哪种路径开销标准来计算端口的缺省路径开销,采用不同的路径开销标准,端口的路径开销取值范围也不一样 · IEEE 802.1D-1998:端口的路径开销取值范围为1~65535 · IEEE 802.1T:端口的路径开销取值范围为1~200000000 缺省情况下,默认路径开销采用的是IEEE 802.1T 端口速率、路径开销标准及路径开销值对应表如表7-13所示 |

|

优先级 |

桥优先级的大小决定了本设备是否能够被选作生成树的树根。您可通过配置较小的桥优先级,可以达到指定某台设备成为生成树树根的目的 缺省情况下,桥优先级为32768 |

|

Hello Time |

选中Hello Time单选框,并在文本框中设置该定时器值 缺省情况下,Hello Time为2s |

|

Max Age |

选中Max Age单选框,并在文本框中设置该定时器值 缺省情况下,最大老化时间为20s |

|

Forward Delay |

选中Forward Delay单选框,并在文本框中设置该定时器值 缺省情况下,迁移延时为15s |

|

链路速率 |

双工状态 |

802.1D-1998 |

802.1t |

|

0 |

- |

65535 |

200000000 |

|

10 Mbit/s |

Half-Duplex/Full-Duplex Aggregated Link 2 Ports Aggregated Link 3 Ports Aggregated Link 4 Ports |

100 95 95 95 |

2000000 1000000 666666 500000 |

|

100 Mbit/s |

Half-Duplex/Full-Duplex Aggregated Link 2 Ports Aggregated Link 3 Ports Aggregated Link 4 Ports |

19 15 15 15 |

200000 100000 66666 50000 |

|

1000Mbit/s |

Full-Duplex Aggregated Link 2 Ports Aggregated Link 3 Ports Aggregated Link 4 Ports |

4 3 3 3 |

20000 10000 6666 5000 |

页面向导:设备管理→STP设置→STP端口设置

本页面为您提供如下主要功能:

|

· 显示当前S1600所有端口的STP状态及相关参数(主页面) |

|

|

· 设置单个端口的STP状态及相关参数(单击主页面上端口对应的表项,进入相应的页面) |

|

|

· 批量设置端口的STP状态及相关参数(单击主页面上的<批量配置>按钮,进入相应的页面) |

|

页面中关键项的含义如下表所示。

表7-14 页面关键项描述

|

页面关键项 |

描述 |

|

STP使能(STP) |

端口的STP功能状态 · 不改变:保持当前状态 · 关闭:关闭端口STP功能 · 开启:开启端口STP功能 缺省情况下,端口STP功能处于关闭状态 说明: |

|

边缘端口 |

边缘端口是指不直接与任何交换机连接,也不通过端口所连接的网络间接与任何交换机相连的端口。用户如果将某个端口指定为边缘端口,那么当该端口由阻塞状态向转发状态迁移时,这个端口可以实现快速迁移,而无需等待延迟时间 · 不改变:保持当前状态 · 关闭:不设置端口为边缘端口 · 开启:设置端口为边缘端口 缺省情况下,不设置端口为边缘端口 |

|

根保护 |

网络中的合法根桥可能会由于维护人员的错误配置或网络中的恶意攻击,收到优先级更高的配置消息,这样当前根桥会失去根桥的地位,引起网络拓扑结构的错误变动。这种不合法的变动,会导致原来应该通过高速链路的流量被牵引到低速链路上,导致网络拥塞 设置了根保护功能的端口,一旦这种端口上收到了优先级高的配置消息,即其将被选择为非指定端口时,这些端口的状态将被设置为Discarding状态,不再转发报文(相当于将与此端口相连的链路断开)。当在足够长的时间内没有收到更优的配置消息时,端口会恢复原来的正常状态 · 不改变:保持当前状态 · 关闭:不设置端口根保护功能 · 开启:设置端口根保护功能 缺省情况下,端口的根保护功能处于关闭状态 |

|

默认路径开销 |

开启/关闭端口默认路径开销 · 不改变:保持当前状态 · 关闭:关闭端口默认路径开销后,您可以在本页面的“端口路径开销”文本框中指定端口路径开销 · 开启:开启端口默认路径开销后,不能手工设置端口路径开销值,则与“STP全局设置”页面中的默认路径开销相关,相关描述请参见“7.5.3 设置STP全局参数” 缺省情况下,端口默认路径开销处于开启状态 |

|

端口开销(端口路径开销) |

缺省情况下,端口路径开销为200,000,000 说明: 仅当端口默认路径开销处于关闭状态时,才可设置 |

|

优先级(端口优先级) |

缺省情况下,端口优先级为128 |

|

点对点 |

与所指定端口相连的链路类型 · 不改变:保持当前状态 · Force true:设置端口与一条点到点链路相连 · Force false:设置端口与一条共享链路相连 · Auto:设置端口自动建立链路 缺省情况下,端口自动建立链路 |

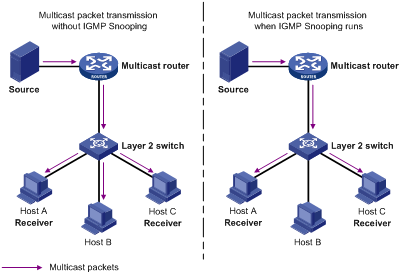

IGMP Snooping是运行在二层以太网交换机上的组播约束机制,用于管理和控制组播组。

IGMP Snooping运行在数据链路层。当二层以太网交换机收到主机和路由器之间传递的IGMP报文时,IGMP Snooping分析IGMP报文所带的信息。当监听到主机发出的IGMP主机报告报文(IGMP host report message)时,交换机就将该主机加入到相应的组播MAC地址表中;当监听到主机发出的IGMP离开报文(IGMP leave message)时,交换机将在相应的组播表中删除该主机端口。通过不断地监控IGMP报文,交换机就可以在二层建立和维护组播MAC地址表。之后,交换机就可以根据该组播MAC地址表转发来自路由器的组播报文。

如图7-12所示,当二层交换机没有运行IGMP Snooping时,组播数据在二层被广播;当二层交换机运行了IGMP Snooping后,已知组播组的组播数据不会在二层被广播,而在二层被组播给指定的接收者。

图7-12 二层交换机运行IGMP Snooping前后的对比

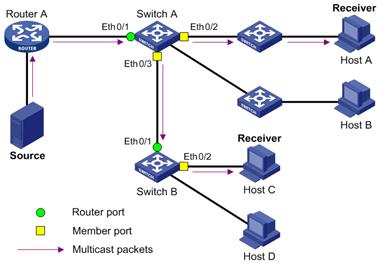

如图7-13所示,Router A连接组播源,在Switch A和Switch B上分别运行IGMP Snooping,Host A和Host C为接收者主机(即组播组成员)。

结合图7-13,介绍一下IGMP Snooping相关的端口概念:

· 路由器端口(Router Port):交换机上靠近三层组播设备一侧的端口,如Switch A和Switch B各自的Ethernet0/1端口。交换机将本设备上的所有路由器端口都记录在路由器端口列表中。

· 成员端口(Member Port):又称组播组成员端口,表示交换机上靠近组播组成员一侧的端口,如Switch A的Ethernet0/2和Ethernet0/3端口,以及Switch B的Ethernet0/2端口。交换机将本设备上的所有成员端口都记录在组播转发表中。

表7-15 IGMP Snooping端口老化定时器

|

定时器 |

说明 |

超时前应收到的报文 |

超时后交换机的动作 |

|

路由器端口老化定时器 |

交换机为其上的每个路由器端口都启动一个定时器,其超时时间为路由器端口老化时间 |

IGMP通用查询报文或PIM Hello报文 |

将该端口从路由器端口列表中删除 |

|

成员端口老化定时器 |

当一个端口加入某组播组时,交换机为该端口启动一个定时器,其超时时间为成员端口老化时间 |

IGMP成员关系报告报文 |

将该端口从组播组的转发表中删除 |

运行了IGMP Snooping的交换机对不同IGMP动作的具体处理方式如下:

IGMP查询器定期向本地网段内的所有主机与路由器发送IGMP通用查询报文,以查询该网段有哪些组播组的成员。

在收到IGMP通用查询报文时,交换机会将其通过VLAN内除收到该查询报文端口以外的其它所有端口转发出去,并对该报文的接收端口做如下处理:

· 如果该端口是路由器端口列表中已有的路由器端口,则重置该路由器端口的老化定时器。

· 如果该端口不是路由器端口列表中已有的路由器端口,则将其加入路由器端口列表,并启动该路由器端口的老化定时器。

以下情况,主机会向组播路由器发送IGMP成员关系报告报文:

· 当组播组的成员主机收到IGMP查询报文后,会回复IGMP成员关系报告报文。

· 如果主机要加入某个组播组,它会主动向组播路由器发送IGMP成员关系报告报文以声明加入该组播组。

在收到IGMP成员关系报告报文时,交换机将其通过VLAN内的所有路由器端口转发出去,从该报文中解析出主机要加入的组播组地址,并对该报文的接收端口做如下处理:

· 如果该端口已存在于组播组转发表中,则重置该端口的成员端口老化定时器;

· 如果该端口不在组播组转发表中,则在组播组转发表中为该端口增加转发表项,并启动该端口的成员端口老化定时器。

运行IGMPv1的主机离开组播组时不会发送IGMP离开组报文,因此交换机无法立即获知主机离开的信息。但是,由于主机离开组播组后不会再发送IGMP成员关系报告报文,因此当其对应的成员端口的老化定时器超时后,交换机就会将该端口对应的转发表项从转发表中删除。

运行IGMPv2的主机离开组播组时,会通过发送IGMP离开组报文,以通知组播路由器自己离开了某个组播组。

当从一个成员端口上收到IGMP离开组报文时,交换机会将该报文通过VLAN内的所有路由器端口转发出去,由于并不知道该报文的接收端口下是否还有该组播组的其它成员,所以交换机不会立刻把该端口对应的转发表项从转发表中删除,而是重置该成员端口的老化定时器。

当IGMP查询器收到IGMP离开组报文后,从中解析出主机要离开的组播组的地址,并通过接收端口向该组播组发送IGMP特定组查询报文。交换机在收到IGMP特定组查询报文后,将其通过VLAN内的所有路由器端口和该组播组的所有成员端口转发出去。

对于IGMP离开组报文的接收端口,交换机在该成员端口的老化时间内:

· 如果从该端口收到了主机发送的响应该组播组的IGMP成员关系报告报文,则表示该端口下还有该组播组的成员,于是重置该成员端口的老化定时器;

· 如果没有从该端口收到主机发送的响应该组播组的IGMP成员关系报告报文,则表示该端口下已没有该组播组的成员,则在该成员端口老化时间超时后,将转发表中该端口对应该组播组的转发表项删除。

页面向导:设备管理→IGSP设置→IGMP Snooping

本页面为您提供如下主要功能:

|

· 设置S1600 IGMP Snooping功能状态及相关的定时器等 |

|

页面中关键项的含义如下表所示。

表7-16 页面关键项描述

|

页面关键项 |

描述 |

|

当前状态 |

开启或关闭全局IGMP Snooping功能 缺省情况下,全局IGMP Snooping功能处于关闭状态 |

|

IGMP Querier状态 |

在运行了IGMP的组播网络中,会有一台三层组播设备充当IGMP查询器,负责发送IGMP查询报文,使三层组播设备能够在网络层建立并维护组播转发表项,从而在网络层正常转发组播数据 但是,在一个没有三层组播设备的网络中,由于二层设备并不支持IGMP,因此无法实现IGMP查询器的相关功能。为了解决这个问题,可以在二层设备上使能IGMP Snooping查询器,使二层设备能够在数据链路层建立并维护组播转发表项,从而在数据链路层正常转发组播数据 缺省情况下,IGMP Snooping查询器功能处于关闭状态 |

|

路由端口老化时间 |

缺省情况下,路由端口老化时间为105秒 |

|

普遍组查询最大响应时间 |

您可以根据网络的实际情况来修改发送IGMP组查询报文的时间间隔。 在收到IGMP查询报文(包括普遍组查询和特定组查询)后,主机会为其所加入的每个组播组都启动一个定时器,定时器的值在0到最大响应时间(该时间值由主机从所收到的IGMP查询报文的最大响应时间字段获得)中随机选定,当定时器的值减为0时,主机就会向该定时器对应的组播组发送IGMP成员关系报告报文 合理配置IGMP查询的最大响应时间,既可以使主机对IGMP查询报文做出快速响应,又可以减少由于定时器同时超时,造成大量主机同时发送报告报文而引起的网络拥塞: · 对于IGMP普遍组查询报文来说,通过配置IGMP普遍组查询的最大响应时间来填充其最大响应时间字段 · 对于IGMP特定组查询报文来说,所配置的发送IGMP特定组查询报文的时间间隔将被填充到其最大响应时间字段。也就是说,IGMP特定组查询的最大响应时间从数值上与发送IGMP特定组查询报文的时间间隔相同 缺省情况下,普遍组查询最大响应时间为10秒;特定组查询最大响应时间为2秒 |

|

特定组查询最大响应时间 |

|

|

主机端口老化时间 |

缺省情况下,主机端口老化时间为260秒 |

|

未知组播丢弃 |

未知组播数据报文是指在组播转发表中不存在对应转发表项的那些组播数据报文。当S1600收到发往未知组播组的报文时,数据报文会在未知组播数据报文所属的VLAN内广播,这样会占用大量的网络带宽,影响转发效率。您可以通过开启交换机的未知组播丢弃功能来解决此问题 缺省情况下,未知组播丢弃功能处于关闭状态,即对未知组播数据报文进行广播 说明: 此功能在IGMP Snooping关闭的情况下也生效 |

当您在指定的VLAN内开启了IGMP Snooping之后,该功能只在属于该VLAN的端口上生效。且在VLAN内开启IGMP Snooping之前,必须先开启全局IGMP Snooping。

页面向导:设备管理→IGSP设置→IGMP Snooping

本页面为您提供如下主要功能:

|

· 设置指定VLAN内的IGMP Snooping及IGMP Snooping查询器功能状态 |

|

页面中关键项的含义如下表所示。

表7-17 页面关键项描述

|

页面关键项 |

描述 |

|

选择VLAN ID |

选择需要开启IGMP Snooping功能或IGMP Snooping查询器功能对应的VLAN |

|

IGMP Snooping状态 |

开启或关闭指定VLAN的IGMP Snooping功能 缺省情况下,VLAN下的IGMP Snooping功能处于关闭状态 |

|

IGMP Querier状态 |

若您想在指定的VLAN内生效IGMP Snooping查询器功能,需要先开启全局IGMP Snooping查询器功能 缺省情况下,IGMP Snooping查询器功能处于关闭状态 |

当启动快速删除功能后,S1600从某端口收到离开某组播组的IGMP离开报文时,直接把该端口从对应转发表项的出端口列表中删除。此后,当S1600收到对该组播组的IGMP特定组查询报文时,S1600将不再向该端口转发。

比如:当端口下只有一个用户时,您可以通过开启端口从组播组中快速删除功能来节约带宽和资源。而在连接有多个接收者的端口上,如果未知组播报文丢弃功能同时开启的情况下,则不要再开启端口从组播组中快速删除功能。否则,一个接收者的离开将导致该端口下属于同一组播组的其它接收者无法收到组播数据。

页面向导:设备管理→IGSP设置→Fast Leave

本页面为您提供如下主要功能:

|

· 显示S1600所有端口的快速删除功能状态(主页面) |

|

|

· 设置单个端口的快速删除功能状态(单击主页面上端口对应的表项,进入相应的页面) |

|

|

· 批量设置端口的快速删除功能状态(单击主页面上的<批量配置>按钮,进入相应的页面) |

|

SNMP用于保证管理信息在任意两点间传送,便于网络管理员在网络上的任何节点检索信息、修改信息、寻找故障、完成故障诊断、进行容量规划和生成报告。

SNMP只提供最基本的功能集,使得管理任务分别与被管设备的物理特性和下层的联网技术相对独立,从而实现对不同厂商设备的管理,特别适合在小型、快速和低成本的环境中使用。

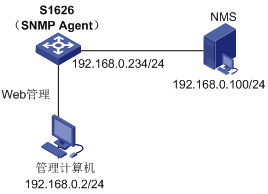

SNMP分为NMS和Agent两部分:

· NMS是运行客户端程序的工作站。

· Agent是运行在网络设备(比如:交换机)上的服务器端软件。

NMS可以向Agent发出GetRequest、GetNextRequest和SetRequest报文,Agent接收到NMS的这些请求报文后,根据报文类型对MIB进行Read或Write操作,生成Response报文,并将报文返回给NMS。

Agent在设备发生异常情况或状态改变时(比如:设备重新启动),也会主动向NMS发送Trap报文,向NMS汇报所发生的事件。

目前,S1600中的SNMP Agent支持SNMP v1版本和SNMP v2c版本。

SNMP v1、SNMP v2c采用团体名(Community Name)认证,非交换机认可团体名的SNMP报文将被丢弃。SNMP团体名用来定义SNMP NMS和SNMP Agent的关系。团体名起到了类似于密码的作用,可以限制SNMP NMS访问交换机上的SNMP Agent。

在SNMP报文中用管理变量来描述交换机中的管理对象。为了唯一标识交换机中的管理对象,SNMP用层次结构命名方案来识别管理对象。整个层次结构就像一棵树,树的节点表示管理对象,如图7-14所示。每一个节点,都可以用从根开始的一条路径唯一地标识。

图7-14 MIB树结构

MIB的作用就是用来描述树的层次结构,它是所监控网络设备的标准变量定义的集合。在图7-14中,管理对象B可以用一串数字{1.2.1.1}唯一确定,这串数字是管理对象的对象标识符。

![]()

页面向导:设备管理→SNMP设置→SNMP代理设置

本页面为您提供如下主要功能:

|

· 设置SNMP Agent的状态、系统信息等 · 设置团体名及访问模式 |

|

页面中关键项的含义如下表所示。

表7-18 页面关键项描述

|

页面关键项 |

描述 |

|

SNMP状态 |

开启/关闭SNMP Agent功能 缺省情况下,SNMP Agent功能处于关闭状态 |

|

最大包长度 |

设置SNMP Agent能接收/发送的SNMP消息包的大小 缺省情况下,SNMP Agent能接收/发送的SNMP消息包长度的最大值为1500字节 |

|

联系信息 |

如果交换机发生故障,维护人员可以利用系统维护联系信息,及时与生产厂商取得联系,便于快速地定位和解决问题 缺省情况下,系统维护联系信息为“R&D Hangzhou, Hangzhou H3C Technologies Co., Ltd.”;设备的物理位置信息为“Hangzhou China” |

|

物理位置信息 |

|

|

SNMP版本 |

只有开启了相应的SNMP版本,S1600才会处理对应版本的SNMP数据报文 缺省情况下,S1600同时开启SNMP v1版本和SNMP v2c版本 |

|

新建团体 |

选中“新建团体”复选框后,即可新建团体名和设置团体访问模式 · 团体名:您可以采用标准的团体名(public或private)或自定义团体名 · 访问模式:团体访问MIB对象的读写(read-write)或者只读(read-only)权限。具有只读权限的团体只能对设备信息进行查询,而具有读写权限的团体还可以对设备进行配置 |

Trap是被管理设备不经请求,主动向NMS发送的信息,用于报告一些紧急的重要事件(比如:被管理设备重新启动等)。

![]()

在设置SNMP Trap功能前必须先完成SNMP Agent的相关配置。

页面向导:设备管理→SNMP设置→SNMP Trap设置

本页面为您提供如下主要功能:

|

· 设置S1600允许发送的Trap报文和Linkup、Linkdown Trap端口的状态(主页面) |

|

|

· 新建Trap目标主机(在主页面上单击<新建>按钮,进入相应的设置页面) |

|

表7-19 页面关键项描述

|

页面关键项 |

描述 |

|

SNMP Trap功能 |

开启/关闭SNMP Trap功能,缺省情况下处于开启状态 · Coldstart Trap:当设备重新启动时,发送冷启动Trap信息 · Warmstart Trap:当SNMP模块重新启动时,发送热启动Trap信息 · Linkup Trap:当端口由down状态变为up状态时,发送链路up的Trap信息 · Linkdown Trap:当端口由up状态变为down状态时,发送链路down的Trap信息 · Authentication Trap:SNMP模块认证失败时,发送认证失败的Trap信息 说明: 当“Linkup Trap”复选框选中时,表示允许所有端口发送Linkup Trap信息;当“Linkup Trap”复选框未选中时,表示禁止所有端口发送Linkup Trap信息。同理,“Linkdown Trap”复选框也一样 |

|

Linkup、Linkdown Trap端口使能设置 |

指定端口允许/禁止发送Linkup、Linkdown Trap信息 · 使能端口:允许端口发送Linkup、Linkdown Trap信息 · 未使能端口:禁止端口发送Linkup、Linkdown Trap信息 缺省情况下,允许所有端口发送Linkup、Linkdown Trap信息 |

|

目标主机IP地址 |

设置接收Trap消息的目标主机IP地址 |

|

端口号 |

设置接收Trap消息的UDP端口号 缺省情况下,接收Trap消息的UDP端口号为162 |

|

团体名 |

设置S1600与NMS交互时所使用的团体名 |

|

Trap版本 |

设置S1600与NMS交互时所使用SNMP版本号 · v1:代表SNMP v1版本 · v2c:代表SNMP v2c版本 缺省情况下,S1600与NMS交互时所使用SNMP版本号为SNMP v1版本 |

![]()

您可以通过SNMP典型组网配置举例来进一步加深理解。

信息中心是系统的信息枢纽,它能够对所有的系统信息进行分类、管理,从而为网络管理员监控网络运行情况和诊断网络故障提供了强有力的支持。

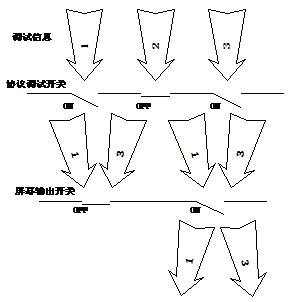

信息中心共有三类信息:

· log类:日志类信息

· trap类:告警类信息

· debug类:调试类信息

![]()

S1600的Web设置页面支持log类和trap类信息的显示,便于您更直观地查看。

系统信息的信息级别值越小,紧急程度越高。

|

信息级别 |

数值 |

描述 |

|

Emergency |

0 |

极其严重的错误,需要立即采取措施解决 |

|

Alert |

1 |

需要立即采取措施解决的错误 |

|

Critical |

2 |

关键性错误,需要尽快采取措施解决 |

|

Error |

3 |

需关注但不关键的错误 |

|

Warning |

4 |

系统运行存在某种差错,某项功能会受到影响 |

|

Notice |

5 |

需要适当关注的事件信息 |

|

Informational |

6 |

不需要关注的提示信息 |

|

Debug |

7 |

调试过程产生的信息 |

表7-21 告警类信息级别列表

|

信息级别 |

数值 |

描述 |

|

Critical |

0 |

紧急信息 |

|

Major |

1 |

重要信息 |

|

Minor |

2 |

次要信息 |

|

Warning |

3 |

警告信息 |

|

Cleared |

5 |

告警恢复信息 |

|

Indeterminate |

6 |

不确定信息 |

页面向导:设备管理→LOG设置→日志设置

本页面为您提供如下主要功能:

|

· 开启/关闭信息中心 · 设置日志主机 |

|

页面中关键项的含义如下表所示。

表7-22 页面关键项描述

|

页面关键项 |

描述 |

|

日志使能 |

开启/关闭信息中心。缺省情况下,信息中心处于开启状态 说明: 只有开启了信息中心(选中“日志使能”复选框),系统才会向日志主机、控制台等方向输出系统信息 |

|

发送日志等级 |

仅不高于指定级别的日志信息才可发送到日志主机,日志等级的具体描述请参见表7-20 |

|

日志主机IP地址 |

设置日志主机的IP地址 |

页面向导:设备管理→LOG设置→日志信息

本页面为您提供如下主要功能:

|

· 通过“显示日志信息等级”下拉框来筛选您需要关注的日志信息 · 通过单击<下载>按钮将所有的日志信息保存到本地,方便查看 · 通过单击<清除>按钮删除所有的日志信息 |

|

页面向导:设备管理→LOG设置→告警信息

本页面为您提供如下主要功能:

|

· 通过“显示告警信息等级”下拉框来筛选您需要关注的告警信息 · 通过单击<下载>按钮将所有的告警信息保存到本地,方便查看 · 通过单击<清除>按钮删除所有的告警信息 |

|

目前,网络设备的种类日益繁多且各自的配置错综复杂,为了使不同厂商的设备能够在网络中相互发现并交互各自的系统及配置信息,需要有一个标准的信息交流平台。

LLDP就是在这样的背景下产生的,它提供了一种标准的链路层发现方式,可以将本端设备的主要能力、管理地址、设备标识、接口标识等信息组织成不同的TLV,并封装在LLDPDU中发布给与自己直连的邻居,邻居收到这些信息后将其以标准MIB的形式保存起来,以供网络管理系统查询及判断链路的通信状况。

(1) LLDP报文

封装有LLDPDU的报文称为LLDP报文,其封装格式有两种:Ethernet II和SNAP。

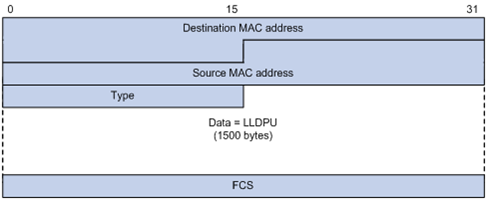

· Ethernet II格式封装的LLDP报文

图7-15 Ethernet II格式封装的LLDP报文

如图7-15所示,是以Ethernet II格式封装的LLDP报文,其中各字段的含义如下表所示。

表7-23 Ethernet II格式封装的LLDP报文字段含义

|

字段 |

描述 |

|

Destination MAC address |

目的MAC地址,为固定的组播MAC地址0x0180-C200-000E |

|

Source MAC address |

源MAC地址,为端口MAC地址或设备桥MAC地址(如果有端口地址则使用端口MAC地址,否则使用设备桥MAC地址) |

|

Type |

报文类型,为0x88CC |

|

Data |

数据内容,为LLDPDU |

|

FCS |

帧检验序列,用来对报文进行校验 |

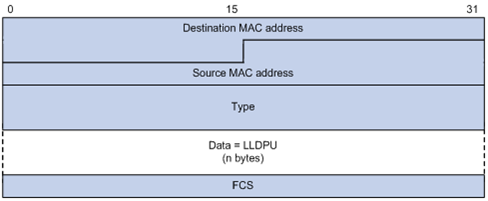

· SNAP格式封装的LLDP报文

图7-16 SNAP格式封装的LLDP报文

如图7-16所示,是以SNAP格式封装的LLDP报文,其中各字段的含义如下表所示。

表7-24 SNAP格式封装的LLDP报文字段含义

|

字段 |

描述 |

|

Destination MAC address |

目的MAC地址,为固定的组播MAC地址0x0180-C200-000E |

|

Source MAC address |

源MAC地址,为端口MAC地址或设备桥MAC地址(如果有端口地址则使用端口MAC地址,否则使用设备桥MAC地址) |

|

Type |

报文类型,为0xAAAA-0300-0000-88CC |

|

Data |

数据内容,为LLDPDU |

|

FCS |

帧检验序列,用来对报文进行校验 |

(2) LLDPDU

LLDPDU就是封装在LLDP报文数据部分的数据单元。在组成LLDPDU之前,设备先将本地信息封装成TLV格式,再由若干个TLV组合成一个LLDPDU封装在LLDP报文的数据部分进行传送。

图7-17 LLDPDU的封装格式

![]()

如图7-17所示,深蓝色的Chasis ID TLV、Port ID TLV、Time To Live TLV和End of LLDPDU TLV这四种TLV是每个LLDPDU都必须携带的,其余的TLV则为可选携带。每个LLDPDU最多可携带28种TLV

(3) TLV

TLV是组成LLDPDU的单元,每个TLV都代表一个信息。LLDP可以封装的TLV包括基本TLV、802.1组织定义TLV、802.3组织定义TLV和LLDP-MED TLV。

基本TLV是网络设备管理基础的一组TLV,802.1组织定义TLV、802.3组织定义TLV和LLDP-MED TLV则是由标准组织或其他机构定义的TLV,用于增强对网络设备的管理,可根据实际需要选择是否在LLDPDU中发送。

· 基本TLV

在基本TLV中,有几种TLV对于实现LLDP功能来说是必选的,即必须在LLDPDU中发布,如下表所示。

|

TLV名称 |

说明 |

是否必须发布 |

|

Chassis ID |

发送设备的桥MAC地址 |

是 |

|

Port ID |

标识LLDPDU发送端的端口。如果LLDPDU中携带有LLDP-MED TLV,其内容为端口的MAC地址,没有端口MAC时使用桥MAC;否则,其内容为端口的名称 |

是 |

|

Time To Live |

本设备信息在邻居设备上的存活时间 |

是 |

|

End of LLDPDU |

LLDPDU的结束标识,是LLDPDU的最后一个TLV |

是 |

|

Port Description |

端口的描述 |

否 |

|

System Name |

设备的名称 |

否 |

|

System Description |

系统的描述 |

否 |

|

System Capabilities |

系统的主要功能以及已使能的功能项 |

否 |

|

Management Address |

管理地址,以及该地址所对应的接口号和OID |

否 |

· 802.1组织定义TLV

IEEE 802.1组织定义TLV的内容如下表所示。

表7-26 IEEE 802.1组织定义的TLV

|

TLV名称 |

说明 |

|

Port VLAN ID |

端口的PVID,一个LLDPDU中最多携带一个该类型TLV |

|

Port And Protocol VLAN ID |

端口的PPVID,一个LLDPDU中可携带多个互不重复的该类型TLV |

|

VLAN Name |

端口所属VLAN的名称,一个LLDPDU中可携带多个互不重复的该类型TLV |

|

Protocol Identity |

端口所支持的协议类型,一个LLDPDU中可携带多个互不重复的该类型TLV |

![]()

目前,H3C设备不支持发送Protocol Identity TLV,但可以接收该类型的TLV。

· 802.3组织定义TLV

IEEE 802.3组织定义TLV的内容如下表所示。

表7-27 IEEE 802.3组织定义的TLV

|

TLV名称 |

说明 |

|

MAC/PHY Configuration/Status |

端口支持的速率和双工状态、是否支持端口速率自动协商、是否已使能自动协商功能以及当前的速率和双工状态 |

|

Power Via MDI |

端口的供电能力,包括PoE的类型(PSE或PD)、PoE端口的远程供电模式、是否支持PSE供电、是否已使能PSE供电以及供电方式是否可控 |

|

Link Aggregation |

端口是否支持链路聚合以及是否已使能链路聚合 |

|

Maximum Frame Size |

端口支持的最大帧长度,取端口配置的MTU |

· LLDP-MED TLV

LLDP-MED TLV为VoIP提供了许多高级的应用,包括基本配置、网络策略配置、地址信息以及目录管理等,满足了语音设备的不同生产厂商在成本有效、易部署、易管理等方面的要求,并解决了在以太网中部署语音设备的问题,为语音设备的生产者、销售者以及使用者提供了便利。LLDP-MED TLV的内容如下表所示。

|

TLV名称 |

说明 |

|

LLDP-MED Capabilities |

网络设备所支持的LLDP-MED TLV类型 |

|

Network Policy |

网络设备或终端设备上端口的VLAN类型、VLAN ID以及二三层与具体应用类型相关的优先级等 |

|

Extended Power-via-MDI |

网络设备或终端设备的扩展供电能力,对Power Via MDI TLV进行了扩展 |

|

Hardware Revision |

终端设备的硬件版本 |

|

Firmware Revision |

终端设备的固件版本 |

|

Software Revision |

终端设备的软件版本 |

|

Serial Number |

终端设备的序列号 |

|

Manufacturer Name |

终端设备的制造厂商名称 |

|

Model Name |

终端设备的模块名称 |

|

Asset ID |

终端设备的资产标识符,以便目录管理和资产跟踪 |

|

Location Identification |

网络设备的位置标识信息,以供终端设备在基于位置的应用中使用 |

(4) 管理地址

管理地址是供网络管理系统标识网络设备并进行管理的地址。管理地址可以明确地标识一台设备,从而有利于网络拓扑的绘制,便于网络管理。管理地址被封装在LLDP报文的Management Address TLV中向外发布。

![]()

S1600不支持选择LLDPDU报文的TLV,默认支持以上所有TLV(仅不支持发送Protocol Identity TLV)。

LLDP有以下四种工作模式:

· TxRx:既发送也接收LLDP报文。

· Tx:只发送不接收LLDP报文。

· Rx:只接收不发送LLDP报文。

· Disable:既不发送也不接收LLDP报文。

当端口的LLDP工作模式发生变化时,端口将对协议状态机进行初始化操作。为了避免端口工作模式频繁改变而导致端口不断执行初始化操作,可配置端口初始化延迟时间,当端口工作模式改变时延迟一段时间再执行初始化操作。

当端口工作在TxRx或Tx模式时,设备会周期性地向邻居设备发送LLDP报文。如果设备的本地配置发生变化则立即发送LLDP报文,以将本地信息的变化情况尽快通知给邻居设备。但为了防止本地信息的频繁变化而引起LLDP报文的大量发送,每发送一个LLDP报文后都需延迟一段时间后再继续发送下一个报文。

当设备的工作模式由Disable/Rx切换为TxRx/Tx,或者发现了新的邻居设备(即收到一个新的LLDP报文且本地尚未保存发送该报文设备的信息)时,该设备将自动启用快速发送机制,即将LLDP报文的发送周期缩短为1秒,并连续发送指定数量的LLDP报文后再恢复为正常的发送周期。

当端口工作在TxRx或Rx模式时,设备会对收到的LLDP报文及其携带的TLV进行有效性检查,通过检查后再将邻居信息保存到本地,并根据Time To Live TLV中TTL的值来设置邻居信息在本地设备上的老化时间,若该值为零,则立刻老化该邻居信息。

与LLDP 相关的协议规范有:

· IEEE 802.1AB-2005:Station and Media Access Control Connectivity Discovery

· ANSI/TIA-1057:Link Layer Discovery Protocol for Media Endpoint Devices

设备管理→LLDP设置→LLDP全局设置

本页面为您提供如下主要功能:

|

· 设置LLDP的全局参数(开启/关闭LLDP功能,设置LLDP报文发送周期) |

|

页面中关键项的含义如下表所示。

表7-29 页面关键项描述

|

页面关键项 |

描述 |

|

全局LLDP使能 |

开启或关闭LLDP全局功能 缺省情况下,LLDP处于全局开启状态 |

|

LLDP报文发送周期 |

LLDP报文发送的间隔时间 缺省情况下,每30秒发送1个LLDP报文 |

页面向导:设备管理→LLDP设置→LLDP端口设置

本页面为您提供如下主要功能:

|

· 选择待设置LLDP的端口 |

|

|

· 设置端口的LLDP状态及相关参数(LLDP收发模式,Trap发送功能,LLDP报文封装格式及端口轮询时间) |

|

页面中关键项的含义如下表所示。

表7-30 页面关键项描述

|

页面关键项 |

描述 |

|

端口LLDP状态 |

开启或关闭端口的LLDP功能 缺省情况下,端口LLDP处于开启状态 |

|

收发模式 |

LLDP报文的收发模式: · 不改变:保持当前状态 · 关闭:关闭端口LLDP功能 · TxRx:既发送也接收LLDP报文 · Tx:只发送不接收LLDP报文 · Rx:只接收不发送LLDP报文 缺省情况下,LLDP报文的收发模式为TxRx |

|

Trap发送功能 |

开启或关闭当端口邻居变化时发送Trap功能 · 不改变:保持当前状态 · 关闭:关闭发送Trap功能 · 开启:开启发送Trap功能 缺省情况下,关闭当端口邻居变化时发送Trap功能 |

|

LLDP报文封装格式 |

LLDP报文封装的格式 · 不改变:保持当前状态 · Ethernet II:端口按照Ethernet II发送LLDP报文 · SNAP:端口SNAP格式发送LLDP报文 缺省情况下,端口按照Ethernet II发送LLDP报文 |

|

端口轮询时间 |

开启或关闭端口轮询功能,开启后可设置轮询周期时间(1~30秒) 在使能了轮询功能后,端口将以轮询时间间隔周期性地查询本端口的相关配置是否发生改变,如果发生改变将触发LLDP报文的发送,以将本端口的配置变化迅速通知给其它设备 缺省情况下,关闭端口轮询功能 |

页面向导:设备管理→LLDP设置→LLDP全局显示

本页面为您提供如下主要功能:

|

· 显示LLDP全局统计信息 |

|

Chassis类型、Chassis ID等显示LLDP邻居发送的LLDP报文中的主要字段的信息。

页面向导:设备管理→LLDP设置→LLDP端口显示

本页面为您提供如下主要功能:

|

· 显示LLDP端口信息 |

|

当您希望某些端口在一些特殊的时间段(如晚上)被关闭或降低速率从而达到节能目的,那么您可以通过设置端口节能功能实现。端口节能功能是通过在特定的时间段内降低端口的功耗来实现,主要包括时间段设置和端口节能方案设置。

页面向导:设备管理→节能设置→时间段设置

本页面为您提供如下主要功能:

|

· 可显示所有已创建的时间段及它所包含的子时间段(主页面) · 删除已创建的时间段(在“时间段”下拉框中选择待删除的时间段,单击<删除时间段>按钮生效) · 删除全部已创建的时间段(单击<全部删除>按钮生效) · 删除当前被选中的时间段下的一条子时间段(单击待删除的子时间段后面的<删除>按钮生效) |

|

|

· 创建新的时间段(单击主页面上的<创建时间段>按钮,进入相应的页面。设置时间段相关参数,单击<确定>按钮生效) |

|

|

· 为指定的时间段添加子时间段(在主页面上的“时间段”下拉框中选择需要添加子时间段的时间段,单击<添加子时间段>按钮,进入相应的页面。设置相关参数,单击<确定>按钮生效) |

|

|

· 修改子时间段(在主页面上的“时间段”下拉框中选择待修改的时间段,单击要修改的子时间段表项进入修改子时间段页面,设置相关参数,单击<确定>按钮生效) |

|

页面中关键项的含义如下表所示。

表7-31 页面关键项描述

|

页面关键项 |

描述 |

|

|

时间段名称 |

输入时间段的名称,两条时间段名称不能相同(不区分大小写) |

|

|

周期时间段 |

起始时间 |

周期时间段的开始时间,格式为hh:mm,范围00:00~24:00 |

|

终止时间 |

周期时间段的结束时间,格式为hh:mm,范围00:00~24:00,终止时间必须大于起始时间 |

|

|

星期 |

表示该周期时间在每周几生效,可以设置星期一到星期日中的任意一天或多天 |

|

|

绝对时间段 |

起始时间 |

绝对时间段的开始时间,格式为YYYY-MM-DD hh:mm,默认起始时间为系统当前时间 起始时间和终止时间不能同时为空,当设置起始时间为空时,系统自动赋予起始时间值为1970-01-01 00:00 |

|

终止时间 |

绝对时间段的结束时间,格式为YYYY-MM-DD hh:mm,终止时间必须大于起始时间,终止时间默认为空 起始时间和终止时间不能同时为空,当设置终止时间为空时,系统自动赋予终止时间值为2035-12-31 23:59 |

|

![]()

· 只有当系统时钟在有效的周期时间段或绝对时间段内时,预定义的节能方案才进入激活状态。

· 如果一个时间段下定义了多个周期时间段,则有效时间段为这些周期时间段之和。

· 如果一个时间段下定义了多个绝对时间段,则有效时间段为这些绝对时间段之和。

· 如果一个时间段同时定义了绝对时间段和周期时间段,则有效时间段为同时满足绝对时间段和周期时间段的时间。例如,一个时间段定义了绝对时间段:从2004-01-01 00:00到2004-12-31 23:59,同时定义了周期时间段:每周三的12:00到14:00。则有效时间段为2004年内每周三的12:00到14:00。

![]()

设置端口节能功能后,若要使节能配置生效需要先配置系统时间,且每次设备重启后,必须在NTP成功获取到时间或者手动配置过系统时间后,节能配置才会生效。

页面向导:设备管理→节能设置→节能设置

本页面为您提供如下主要功能:

|

· 查看单个端口的节能配置,并设置该端口的节能方案(单击待设置的端口,选择时间段和节能配置项,单击<确定>按钮生效) |

|

|

· 批量设置指定端口的节能方案(单击主页面上的<批量配置>按钮,进入相应的设置页面) |

|

页面中关键项的含义如下表所示。

表7-32 页面关键项描述

|

页面关键项 |

描述 |

|

选择时间段 |

选择一条已创建的时间段。选择了时间段后会显示该时间段下的子时间段信息。创建时间段的操作请参见“7.10.1 设置时间段” |

|

关闭端口 |

关闭端口,使端口链路断开 说明: 在一个节能方案中,如果配置“关闭端口”,那么其他的节能配置项就不能再配置了 |

|

最低速率(10Mbps) |

设置端口的速率为10Mbps 说明: 如果端口不支持10Mbps速率(如只支持1000Mbps的光口),则该配置不会生效 |

|

解除绑定 |

单击<解除绑定>按钮,即可将当前端口与节能方案解除绑定 说明: 如果该条节能方案已生效,解除绑定操作会恢复该端口的相关配置为生效前的配置值 |

|

批量配置 |

单击<批量配置>按钮,进入端口批量配置页面,可批量设置端口的节能方案或解除端口的节能方案绑定 |

|

批量绑定 |

单击<批量绑定>按钮,即可将当前节能方案绑定到选中的端口上 说明: 如果被选中的端口已经绑定了该条时间段,那么新的节能方案会覆盖原来的方案 |

|

批量解绑 |

单击<批量解绑>按钮,即可将当前节能方案与选中的端口解除绑定 |

本章节主要包含以下内容:

· ACL简介

· 应用ACL到端口

随着网络规模的扩大和流量的增加,对网络安全的控制成为网络管理的重要内容。通过对报文进行过滤,可以有效防止非法用户对网络的访问,同时也可以控制流量,节约网络资源。ACL是通过配置对报文的匹配规则和处理操作来实现包过滤的功能。

当S1600接收到报文后,它会根据当前端口上应用的ACL规则对报文的字段进行分析,在识别出特定的报文之后,根据预先设定的操作(允许/禁止通过、限速、镜像等)来进行相应的处理。

S1600支持以下两种ACL:

· 基于MAC的ACL:根据报文的源MAC地址、目的MAC地址、802.1p优先级、二层协议类型等二层信息来制定规则,对数据进行相应的处理。

· 基于IP的ACL:根据报文的源IP地址、目的IP地址、IP承载的协议类型、针对协议的特性(例如:TCP或UDP的源端口、目的端口等)来制定规则,对数据进行相应的处理。

一条ACL中可以包含多个规则,而每个规则都指定不同的报文范围。这样,在匹配报文时就会出现匹配顺序的问题。

S1600支持以下两种ACL规则优先级模式,即ACL匹配顺序。

表8-1 ACL匹配顺序

|

匹配顺序 |

描述 |

|

自定义排序 |

根据您设置规则的优先级进行匹配,数值越小,则优先级越高 |

|

自动排序 |

根据“深度优先”的顺序进行匹配: 1. 先比较规则中参数的个数,参数个数多的规则优先 2. 如果规则中参数个数相同,则比较源IP地址/源MAC地址范围,源IP地址/源MAC地址范围小(反掩码中“0”位的数量多)的规则优先 3. 如果规则中参数个数、源IP地址/源MAC地址范围相同,则比较目的IP地址/目的MAC地址范围,目的IP地址/目的MAC地址范围小(反掩码中“0”位的数量多)的规则优先 4. 如果规则中参数个数、源IP地址/源MAC地址、目的IP地址/目的MAC地址范围均相同,则先设置的规则优先 |

页面向导:ACL控制→基于MAC→基于MAC ACL

本页面为您提供如下主要功能:

|

· 显示所有已创建的基于MAC的ACL及ACL中的规则(主页面) · 删除已创建的基于MAC的ACL(在“ACL”下拉框中选择待删除的ACL,单击<删除ACL>按钮生效) · 批量删除某ACL下的规则(在“ACL”下拉框中选择相应的ACL,并选择需要删除的ACL规则,单击<删除规则>按钮生效) · 修改某ACL的描述信息(在“ACL”下拉框中选择相应的ACL,单击<修改描述>按钮即可进行修改) |

|

|

· 创建新的基于MAC的ACL(单击主页面上的<创建ACL>按钮,进入相应的页面。设置ACL相关参数,单击<确定>按钮生效) |

|

|

· 为指定的ACL添加规则(在主页面上的“ACL”下拉框中选择需要添加规则的ACL,单击<添加规则>按钮进入相应的页面。设置规则相关参数,单击<确定>按钮生效) |

|

|

· 在已创建的ACL基础上快速复制出新的ACL(单击主页面上<拷贝ACL>按钮,进入相应的页面。在“ACL”下拉框中选择拷贝源,然后设置新的ACL优先级和描述,单击<拷贝ACL>按钮生效) |

|

页面中关键项的含义如下表所示。

|

页面关键项 |

描述 |

|

|

创建ACL |

ACL优先级 |

输入新ACL的优先级。输入的值越小,则优先级越高 说明: 基于MAC的ACL序号范围为4001~4100,最后三位为该ACL的优先级,且不能与基于IP的ACL的优先级重复 |

|

规则优先级模式 |

· 自定义:即自定义排序 · 自动:即自动排序 缺省情况下,S1600采用自定义排序 |

|

|

ACL描述 |

输入ACL的描述信息 |

|

|

添加规则 |

选择ACL |

选择已创建的ACL,并针对该ACL设置规则 |

|

优先级 |

设置规则的优先级,决定哪个已定义的规则优先匹配 当某ACL中存在多条规则时,优先匹配优先级编号小的规则 说明: 该优先级设置仅适用于“规则优先级模式”为“自定义”的模式下 |

|

|

源MAC地址/目的MAC地址 |

设置用于匹配报文的源MAC地址/目的MAC地址 说明: 若选中“任意”单选按钮,表示匹配任意源MAC地址/目的MAC地址的报文 |

|

|

反掩码 |

设置报文源MAC地址/目的MAC地址的哪些位匹配、哪些位忽略(比如:如果源MAC地址设置为00AB-2211-3300,且源MAC地址反掩码设置为0000-0000-00FF。那么,该源MAC地址的前5个字节是可用的,最后一个字节被忽略,即匹配范围为00AB-2211-3300~00AB-2211-33FF) |

|

|

VLAN ID |

设置用于匹配报文的VLAN ID |

|

|

CoS |

设置用于匹配报文的802.1p优先级 |

|

|

CoS反掩码 |

设置报文的802.1p优先级的哪些位匹配、哪些位忽略(比如:CoS为5,二进制表示为101;反掩码为3,二进制表示为011。那么,该CoS的最前位是可用的,后两位被忽略,即当报文的CoS为4、5、6、7时均被匹配) |

|

|

报文类型 |

设置用于匹配报文的数据帧类型,以十六进制表示,对应Ethernet_II类型和Ethernet_SNAP类型帧中的type-code域。您输入时不需要输入0x前导符号 |

|

|

操作 |

设置报文的处理方式: · 允许通过:允许匹配规则的报文通过 · 禁止通过:丢弃匹配规则的报文 · 重置优先级:将匹配规则的报文放入指定的优先级队列,分为最低、低、高和最高四种 · 限速:设置匹配规则的报文的转发速率 · 镜像:将匹配规则的报文镜像到指定端口 缺省情况下,报文的处理方式为禁止通过 |

|

页面向导:ACL控制→基于IP→基于IP ACL

本页面为您提供如下主要功能:

|

· 显示所有已创建的基于IP的ACL及ACL中的规则(主页面) · 删除已创建的基于IP的ACL(在“ACL”下拉框中选择待删除的ACL,单击<删除ACL>按钮即生效) · 批量删除某ACL下的规则(在“ACL”下拉框中选择相应的ACL,并选择需要删除的ACL规则,单击<删除规则>按钮生效) · 修改某ACL的描述信息(在“ACL”下拉框中选择相应的ACL,单击<修改描述>按钮即可进行修改) |

|

|

· 创建新的基于IP的ACL(单击主页面上的<创建ACL>按钮,进入相应的页面。设置ACL相关参数,单击<确定>按钮生效) |

|

|

· 为指定的ACL添加规则(在主页面上的“ACL”下拉框中选择需要添加规则的ACL,单击<添加规则>按钮进入相应的页面。设置规则相关参数,单击<确定>按钮生效) |

|

|

· 在已创建的ACL基础上快速复制出新的ACL(单击主页面上<拷贝ACL>按钮,进入相应的页面。在“ACL名称”下拉框中选择拷贝源,然后设置新的ACL名称及其优先级、描述,单击<拷贝ACL>按钮生效) |

|

|

页面关键项 |

描述 |

|

|

创建ACL |

ACL优先级 |

输入新ACL的优先级。输入的值越小,则优先级越高 说明: 基于IP的ACL序号范围为3001~3100,最后三位为该ACL的优先级,且不能与基于MAC的ACL的优先级重复 |

|

规则优先级模式 |

· 自定义:即自定义排序 · 自动:即自动排序 缺省情况下,S1600采用自定义排序 |

|

|

ACL描述 |

输入ACL的描述信息 |

|

|

添加规则 |

选择ACL |

选择已创建的ACL,并针对该ACL设置规则 |

|

优先级 |

设置规则的优先级,决定哪个已定义的规则先被匹配 当某ACL中存在多条规则时,优先匹配优先级编号小的规则 说明: 该优先级设置仅适用于“规则优先级模式”为“自定义”的模式下 |

|

|

协议 |

选择用于匹配的协议 |

|

|

源端口 |

设置用于匹配TCP/UDP报文的源端口号 说明: · 若选中“任意”单选按钮,表示匹配任意源端口 · 仅当您选择TCP或UDP协议时,才可设置源端口 |

|

|

目的端口 |

设置用于匹配TCP/UDP报文的目的端口号 说明: · 若选中“任意”单选按钮,表示匹配任意目的端口 · 仅当您选择TCP或UDP协议时,才可设置目的端口 |

|

|

TCP Flags |

设置用于匹配TCP报文中的标志字段: · Urg:表示紧急数据序列号标志 · Ack:表示确认标志 · Psh:表示急迫标志 · Rst:表示复位标志 · Syn:表示同步序列号标志 · Fin:表示完成发送数据标志 说明: 仅当您选择TCP协议时,才可设置标志字段 |

|

|

源IP地址/目的IP地址 |

设置用于匹配报文的源IP地址/目的IP地址 说明: 若选中任意单选按钮,表示匹配任意源IP地址/目的IP地址的报文 |

|

|

反掩码 |

设置报文源IP地址/目的IP地址的哪些位匹配、哪些位忽略(比如:源IP地址为192.168.1.200,反掩码为0.0.0.255,表示仅匹配IP地址的前24位,后8位忽略。即匹配范围为192.168.1.0~192.168.1.255) |

|

|

符合IP优先级 |

设置用于匹配报文IP优先级 说明: IP报文头的ToS字段有8个bit,其中前3个bit表示的就是IP优先级,取值范围为0~7 |

|

|

符合DSCP |

设置用于匹配报文DSCP优先级 |

|

|

操作 |

设置报文的处理方式: · 允许:允许匹配规则的报文通过 · 禁止:丢弃匹配规则的报文 · 优先级:将匹配规则的报文放入指定的优先级队列,分为最低、低、高和最高四种 · 限速:设置匹配规则的报文的转发速率 · 镜像:将匹配规则的报文镜像到指定端口 缺省情况下,报文的处理方式为禁止通过 |

|

![]()

在进行本操作之前,请先创建相应的ACL,相关操作请参见“8.2 设置基于MAC的ACL”和“8.3 设置基于IP的ACL”。

页面向导:ACL控制→端口绑定→创建端口ACL绑定

本页面为您提供如下主要功能:

|

· 将已定义的ACL应用到指定的端口(选择需要应用ACL的端口及相应的ACL,单击<确定>按钮生效) |

|

![]()

S1650不支持将一个ACL应用到多个端口(包括已形成聚合的端口),您需要使用拷贝ACL或手工方式创建相同的ACL,并将其一一应用到相应端口。

页面向导:ACL控制→端口绑定→删除端口ACL绑定

本页面为您提供如下主要功能:

|

· 删除指定端口的ACL绑定(选择相应的端口,在“ACL名称”列表框中选择需要删除绑定的ACL,单击<确定>按钮生效) |

|

|

· 删除所有端口上已应用了指定ACL的绑定(在“ACL名称”列表框中选择相应的ACL,单击<删除>按钮生效) |

|

页面向导:ACL控制→端口绑定→显示端口ACL绑定

本页面为您提供如下主要功能:

|

· 显示端口上ACL的应用情况(选择指定的端口后,即可在“基于MAC ACL”和“基于IP ACL”列表框中显示该端口上的ACL应用) |

|

![]()

· 在进行本操作之前,请先创建相应的ACL,相关操作请参见“8.2 设置基于MAC的ACL”和“8.3 设置基于IP的ACL”。

· 系统仅在802.1Q VLAN模式下才支持此特性,且当您在该模式下将ACL应用到VLAN 1后,如果此时将系统切换到基于端口的VLAN模式时,应用仍然生效。

· S1650不支持此特性。

页面向导:ACL控制→VLAN绑定→创建VLAN ACL绑定

本页面为您提供如下主要功能:

|

· 将已定义的ACL应用到指定的VLAN(选择需要应用ACL的VLAN及相应的ACL,单击<确定>按钮生效) |

|

页面向导:ACL控制→VLAN绑定→删除VLAN ACL绑定

本页面为您提供如下主要功能:

|

· 删除指定VLAN的ACL绑定(选择相应的VLAN,在“ACL名称”列表框中选择需要删除绑定的ACL,单击<确定>按钮生效) |

|

页面向导:ACL控制→VLAN绑定→显示VLAN ACL绑定

本页面为您提供如下主要功能:

|

· 显示VLAN上ACL的应用情况(选择指定的VLAN后,即可在“基于MAC ACL”和“基于IP ACL”列表框中显示该VLAN上的ACL应用) |

|

本章节主要包含以下内容:

· 设置防攻击

· 设置IP过滤

· 设置AAA

· 设置802.1X

ARP限速主要防止局域网内大量的ARP报文发往S1600的某一端口,导致交换机CPU负担过重,从而造成其他功能无法正常运行甚至设备瘫痪。

开启ARP限速后,如果端口通过的ARP报文超过了您设定的阈值,那么端口将会进入保护状态,并丢弃通过端口的所有ARP报文。在保护时间结束之后,端口会恢复ARP报文的转发,从而可以避免此类攻击对交换机正常工作造成影响。

页面向导:安全专区→防攻击→ARP限速

本页面为您提供如下主要功能:

|

· 显示端口的ARP限速功能状态和ARP报文的接收速率(主页面) |

|

|

· 设置单个端口的ARP限速功能状态和ARP报文的接收速率(单击主页面上端口对应的表项,进入相应的页面) |

|

|

· 批量设置端口的ARP限速功能状态和ARP报文的接收速率(单击主页面上的<批量配置>按钮,进入相应的页面) |

|

页面中关键项的含义如下表所示。

|

页面关键项 |

描述 |

|

端口ARP限速功能(保护功能) |

缺省情况下,端口ARP限速功能处于关闭状态 说明: 开启ARP限速功能后,缺省保护时间为5分钟,该时间不可更改,可通过保护操作恢复正常 |

|

端口ARP接收速率(速率) |

缺省情况下,端口接收ARP报文的速率为100 pps |

|

保护状态 |

显示端口对ARP报文的接收状态: · ----:未开启端口ARP限速功能 · 正常:未检测到ARP攻击,正常转发ARP报文 · 丢弃ARP:已检测到ARP攻击,丢弃这些ARP报文,并且显示剩余多少时间后,自动恢复正常转发ARP报文 |

|

保护操作 |

当端口受到ARP攻击时,手动恢复该端口正常转发ARP报文 · ----:端口未受到ARP攻击 · 恢复正常:端口正受到ARP攻击。单击“恢复正常”,则恢复该端口正常转发ARP报文 |

防蠕虫病毒攻击用于防止感染蠕虫病毒的计算机通过扫描其他正常计算机的漏洞,攻击并感染其他计算机,并在网络内大量传播,导致计算机或网络瘫痪。

开启防蠕虫病毒攻击功能后,S1600直接丢弃符合病毒特征信息的报文,从而保护正常计算机及网络设备。S1600缺省为用户定义了7种蠕虫病毒的特征信息,您也可以根据自己的需要定义新的蠕虫病毒。

页面向导:安全专区→防攻击→防蠕虫病毒攻击

本页面为您提供如下主要功能:

|

· 显示和设置所有防蠕虫病毒攻击项(包括系统缺省的和用户自定义的蠕虫病毒)的状态(主页面。缺省情况下,所有系统缺省的防蠕虫病毒攻击项均处于关闭状态) · 统计蠕虫病毒攻击的次数(仅当该蠕虫病毒防攻击功能开启后才会统计) |

|

|

· 添加新的防蠕虫病毒攻击项(单击主页面上的<新建>按钮,进入相应的页面。添加完成后,该新的蠕虫病毒防攻击功能自动开启) |

|

|

· 修改防蠕虫病毒攻击项(单击主页面上的某表项,进入相应的页面。重新设置相关参数后,单击<确定>按钮生效) |

|

![]()

S1600支持最多20条系统自带和用户自定义的病毒特征信息。

防DoS攻击功能用于防止某些计算机通过发送大量的服务请求,恶意消耗有限的服务器资源,导致其他计算机无法使用网络服务的情况。

页面向导:安全专区→防攻击→防DoS攻击

本页面为您提供如下主要功能:

|

· 显示和设置防DoS攻击项的状态(缺省情况下,所有防DoS攻击项都处于关闭状态。各类防DoS攻击项具体的含义可参考交换机的联机帮助) |

|

![]()

开启防DoS攻击选项,可能会造成局域网部分业务运行异常,请慎用。

防MAC地址攻击功能主要防止设备不断地学习局域网中大量无效的报文源MAC地址,使设备的MAC地址转发表过于庞大,导致其转发性能急剧下降。

S1600通过限制端口MAC地址学习数限制,从而达到防MAC地址攻击功能。

页面向导:安全专区→防攻击→防MAC地址攻击

本页面为您提供如下主要功能:

|

· 显示当前所有端口可学习的MAC地址数(主页面) |

|

|

· 设置单个端口可学习的MAC地址数(单击主页面上端口对应的表项,进入相应的页面) |

|

|

· 批量设置指定端口可学习的MAC地址数(单击主页面上的<批量配置>按钮,进入相应的页面) |

|

设置了四元绑定并生效后,S1600会根据报文的源MAC地址、源IP地址、VLAN及接收报文的交换机端口号进行严格过滤,进一步加强了网络的安全性。

页面向导:安全专区→IP过滤→添加绑定

本页面为您提供如下主要功能:

|

· 通过搜索网络主机,获取四元绑定项(主页面。选中“搜索网络主机”单选框,并设置搜索条件,单击<确定>按钮进行搜索) |

|

|

· 通过搜索结果判断四元绑定项是否正确,最终将所有正确的绑定项一键绑定(搜索完毕后会自动跳转或单击主页面上的<查看搜索结果>按钮,选择相应的显示搜索结果单选框。单击<智能绑定>按钮,可绑定所有的表项,同时系统会将这些表项添加到四元绑定表中;单击<取消绑定>按钮,可取消所有表项的绑定,同时系统会将对应的表项从四元绑定表中删除) |

|

![]()

· 显示最近一次搜索结果:显示当前您所搜索到的四元绑定项信息;显示全部搜索结果:显示S1600学习到的和您所搜索到的所有四元绑定项信息。

· 如果搜索结果中出现了冲突项(比如:在同一VLAN内,相同的IP地址对应了不同的MAC地址或者端口号),系统会将该冲突项以红色显示,便于您快速地定位出冲突项的原因并可以及时做出相应的操作。

页面向导:安全专区→IP过滤→添加绑定

本页面为您提供如下主要功能:

|

· 手动添加四元绑定项(选中“手动添加绑定配置”单选框,并设置四元绑定相应的参数,单击<确定>按钮生效) |

|

![]()

一个MAC地址可以和多个IP地址绑定,但一个IP地址只能和一个MAC地址绑定。

页面向导:安全专区→IP过滤→添加绑定

本页面为您提供如下主要功能:

|

· 通过设备的DHCP Snooping功能来监听DHCP报文,获取四元绑定项(选中“自动添加”单选框,单击<确定>按钮跳转到“端口过滤”设置页面,设置相应端口连接到DHCP服务器,监听DHCP报文) |

|

页面向导:安全专区→IP过滤→四元绑定列表

本页面为您提供如下主要功能:

|

· 显示当前所有的四元绑定项(主页面) · 从所有的四元绑定项中过滤出您所需的绑定项(设置搜索条件,单击<查询>按钮即可) |

|

|

· 修改静态四元绑定项(单击需要修改的绑定表项,进入相应的页面) |

|

|

· 实现将四元绑定项导出为一个脚本文件供编辑(.cfg格式,您可以用记事本进行打开)、备份或导入一个已更新好的四元绑定脚本以快速完成设置(单击主页面上的<配置脚本>按钮,进入相应的页面) |

|

页面向导:安全专区→IP过滤→端口过滤设置

本页面为您提供如下主要功能:

|

· 设置端口过滤功能状态(包括端口IP过滤、ARP过滤等功能),并同时可查看该端口下的四元绑定项 |

|

页面中关键项的含义如下表所示。

表9-2 页面关键项描述

|

页面关键项 |

描述 |

|

连接DHCP服务器 |

设置端口是否连接DHCP服务器 · 是:表示此端口为信任端口,同时开启了设备的DHCP Snooping功能,它会通过监听DHCP报文,获取四元绑定项,并且生成的绑定项均为动态类型 · 否:表示此端口为非信任端口,它会直接丢弃DHCP报文 说明: 信任端口是与合法的DHCP服务器直接或间接连接的端口。信任端口对接收到的DHCP报文正常转发,从而保证了DHCP客户端获取正确的IP地址 |

|

连接网关 |

设置端口是否连接到网关 · 是:表示此端口用于连接网关设备,且不能设置IP过滤功能 · 否:表示此端口不用于连接网关设备,同时可以设置IP过滤功能 说明: · 对于特殊的应用端口,例如路由器端口,建议开启连接网关功能 · 当您指定某端口用于连接网关时,则该端口的ARP限速功能将自动关闭 |

|

过滤IP |

设置端口过滤IP报文功能 · 是:表示此端口为非信任端口,仅当IP报文符合该端口下已生效的四元绑定项才允许通过,否则端口直接丢弃该报文 · 否:表示此端口为信任端口,不对IP报文进行检查 说明: · 开启端口IP过滤功能后,最多允许380条四元绑定项生效 · 页面表格中的IP区段显示“通过”表示该绑定项已生效;显示“丢弃”表示该绑定项未生效;显示“--”表示未开启端口过滤IP报文功能 |

|

过滤ARP |

设置端口过滤ARP报文功能 · 是:表示此端口为非信任端口,设备会严格按照该端口下已生效的四元绑定项进行ARP欺骗检查,除了发送给交换机的ARP报文外,所有和绑定项不匹配的ARP报文都被丢弃 · 否:表示此端口为信任端口,不进行ARP欺骗检查 说明: · 页面表格中ARP区段显示“通过”表示该绑定项已生效;显示“--”表示未开启端口过滤ARP报文功能 · 开启端口ARP过滤功能后,您可以通过“ARP欺骗定位”页面来查看设备所拦截到的攻击源信息(页面向导:安全专区→IP过滤→ARP欺骗定位) |

|

重绑定 |

在设置端口过滤IP报文功能时,如果当前某端口下存在未生效的四元绑定项且已生效的四元绑定项总数未超过380条时,您可以通过单击<重绑定>按钮来使该绑定项生效 |

|

解除绑定 |

在设置端口过滤IP报文功能时,您可以通过单击<解除绑定>按钮来使相应的绑定项不生效 |

|

删除 |

删除列表中被选中的一条或多条四元绑定表项 |

|

批量配置 |

单击<批量配置>按钮,即可批量设置端口的IP过滤和ARP过滤功能 |

AAA是Authentication、Authorization、Accounting(认证、授权、计费)的简称,是网络安全的一种管理机制,提供了认证、授权、计费三种安全功能。

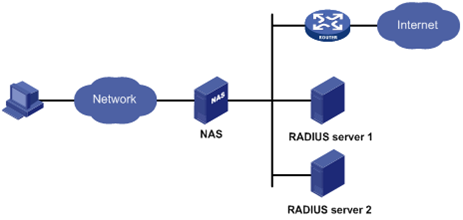

AAA一般采用客户机/服务器结构,客户端运行于NAS上,服务器上则集中管理用户信息。NAS对于用户来讲是服务器端,对于服务器来说是客户端。AAA的基本组网结构如图9-1所示。

图9-1 AAA基本组网结构示意图

当用户想要通过某网络与NAS建立连接,从而获得访问其它网络的权利或取得某些网络资源的权利时,NAS起到了验证用户或对应连接的作用。NAS负责把用户的认证、授权、计费信息透传给服务器(如RADIUS服务器),RADIUS协议规定了NAS与服务器之间如何传递用户信息。

图9-1的AAA基本组网结构中有两台服务器,用户可以根据实际组网需求来决定认证、授权、计费功能分别由哪台服务器来承担。例如,可以选择RADIUS server 1实现认证和授权,RADIUS server 2实现计费。

这三种安全服务功能的具体作用如下:

· 认证:确认远端访问用户的身份,判断访问者是否为合法的网络用户;

· 授权:对不同用户赋予不同的权限,限制用户可以使用的服务。例如用户成功登录服务器后,管理员可以授权用户对服务器中的文件进行访问和打印操作;

· 计费:记录用户使用网络服务中的所有操作,包括使用的服务类型、起始时间、数据流量等,它不仅是一种计费手段,也对网络安全起到了监视作用。

当然,用户可以只使用AAA提供的一种或两种安全服务。例如,公司仅仅想让员工在访问某些特定资源的时候进行身份认证,那么网络管理员只要配置认证服务器就可以了。但是若希望对员工使用网络的情况进行记录,那么还需要配置计费服务器。

如上所述,AAA是一种管理框架,它提供了授权部分实体去访问特定资源,同时可以记录这些实体操作行为的一种安全机制,因其具有良好的可扩展性,并且容易实现用户信息的集中管理而被广泛使用。

![]()

· S1600支持通过AAA对Telnet用户、Console用户以及Web用户信息进行统一管理。

· 目前,S1600的计费功能只适用于802.1x用户。

页面向导:安全专区→AAA→用户认证方案设置

本页面为您提供如下主要功能:

|

· 设置Telnet用户、Console用户(即Terminal用户)以及Web用户的认证方案 |

|

页面中关键项的含义如下表所示。

表9-3 页面关键项描述

|

页面关键项 |

描述 |

|

Telnet用户认证方案 / Terminal用户认证方案 / Web用户认证方案 |

· 不认证:访问S1600时,不需要认证便可以进行管理 · 本地认证:访问S1600时,需要本地认证成功后方可进行管理,且您需要通过“本地用户设置”页面对本地用户的配置和管理 · radius远程认证:访问S1600时,需要远程认证成功后方可进行管理。该认证方式相对于本地认证来说,便于对所有设备的登录用户进行统一管理和维护 · radius远程认证+本地认证:实现两种认证方案互为备份,即Radius远程认证为主认证,本地认证为从认证。当Radius Server未响应时,则系统会自动切换到本地认证方案 说明: · 当采用radius远程认证方案或radius远程认证+本地认证方案时,您需要架设Radius Server来进行用户名和密码的维护,同时需要在S1600上设置对应的Radius Client。有关Radius Client的相关描述和操作,可参见“9.3.4 设置Radius Client” · Web用户认证不支持radius远程认证方案或radius远程认证+本地认证方案 |

页面向导:安全专区→AAA→本地用户设置

本页面为您提供如下主要功能:

|

· 显示已创建的本地用户信息(主页面) |

|

|

· 新建本地用户(单击主页面中的<新建>按钮,在“添加本地用户”页面中设置新用户相关信息,单击<确定>按钮生效) |

|

|

· 修改本地用户(单击主页面中需要修改的本地用户表项,即可进入“修改本地用户”页面进行维护) |

|

Radius是一种分布式的、客户端/服务器结构的信息交互协议,能保护网络不受未授权访问的干扰,常应用在既要求较高安全性、又允许远程用户访问的各种网络环境中。该协议定义了基于UDP的Radius帧格式及其消息传输机制,并规定UDP端口1812、1813分别作为认证、计费端口。

· S1600支持Radius Client功能,负责传输用户信息到指定的Radius Server,然后根据从Radius Server返回的信息进行相应处理(比如:接受/拒绝用户接入)。

· Radius Server运行在中心计算机或工作站上,维护相关的用户认证和网络服务访问信息,负责接收用户连接请求并认证用户,然后给Radius Client返回所有需要的信息(比如:接受/拒绝认证请求)。

Radius Client和Radius Server之间认证消息的交互是通过共享密钥的参与来完成的,并且共享密钥不能通过网络来传输,增强了信息交互的安全性。另外,为防止用户密码在不安全的网络上传递时被窃取,在传输过程中对密码进行了加密。

![]()

当您配合iMC实现用户包月认证时,需要开启802.1X重认证功能,便于定时检测用户的有效状况。

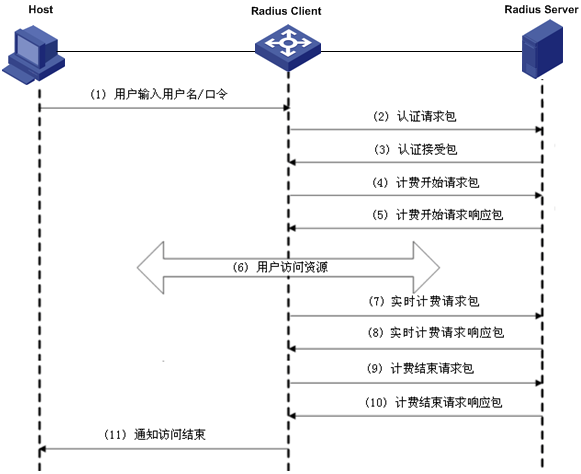

Radius Client和Radius Server之间通过共享密钥来认证交互的消息,增强了安全性。Radius协议合并了认证和授权过程,即响应报文中携带了授权信息。用户(Host)、Radius Client、Radius Server之间一种简要的交互流程如图9-2所示。

图9-2 Radius的基本消息交互流程(认证+计费)

![]()

当您想通过Radius方案来远程认证Telnet用户和Console用户时,Radius的基本消息交互流程中仅为认证步骤,即当Radius Server认证通过后,Radius Client会向Host返回认证成功信息,从而Host可以正常地登录设备进行配置和管理。

基本交互步骤如下:

(1) 用户输入用户名和口令。

(2) Radius Client根据获取的用户名和口令,向Radius Server发送认证请求包(Access-Request)。

(3) Radius Server将该用户信息与Users数据库信息进行对比分析,如果认证成功,则将用户的授权信息以认证响应包(Access-Accept)的形式发送给Radius Client;如果认证失败,则返回Access-Reject响应包。

(4) Radius Client根据接收到的认证结果接入/拒绝用户。如果可以接入用户,则Radius Client向Radius Server发送计费开始请求包(Accounting-Request),Status-Type取值为start。

(5) Radius Server返回计费开始响应包(Accounting-Response)。

(6) 用户开始访问资源。

(7) Radius Client按实时计费间隔循环的向Radius Server发送实时计费请求包(Accounting-Request),Status-Type取值为interim-update。

(8) Radius Server返回实时计费响应包(Accounting-Response)。

(9) Radius Client向Radius Server发送计费结束请求包(Accounting-Request),Status-Type取值为stop。

(10) Radius Server返回计费结束响应包(Accounting-Response)。