03-DHCP配置

本章节下载: 03-DHCP配置 (649.02 KB)

目 录

2.3 配置DHCP客户端发送的DHCP报文的DSCP优先级

4.1.3 DHCP Snooping支持Option 82功能

4.4 配置DHCP Snooping支持Option 82功能

4.9.2 DHCP Snooping支持Option 82配置举例

DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)用来为网络设备动态地分配IP地址等网络配置参数。

DHCP采用客户端/服务器通信模式,由客户端向服务器提出配置申请,服务器返回为客户端分配的IP地址等相应的配置信息,以实现IP地址等信息的动态配置。

在DHCP的典型应用中,一般包含一台DHCP服务器和多台客户端(如PC和便携机),如图1-1所示。

图1-1 DHCP典型应用

![]()

DHCP客户端和DHCP服务器处于不同物理网段时,客户端可以通过DHCP中继与服务器通信,获取IP地址及其他配置信息。

针对客户端的不同需求,DHCP提供三种IP地址分配策略:

· 手工分配地址:由管理员为少数特定客户端(如WWW服务器等)静态绑定固定的IP地址。通过DHCP将配置的固定IP地址发给客户端。

· 自动分配地址:DHCP为客户端分配租期为无限长的IP地址。

· 动态分配地址:DHCP为客户端分配具有一定有效期限的IP地址,到达使用期限后,客户端需要重新申请地址。绝大多数客户端得到的都是这种动态分配的地址。

图1-2 IP地址动态获取过程

如图1-2所示,DHCP客户端从DHCP服务器动态获取IP地址,主要通过四个阶段进行:

(1) 发现阶段,即DHCP客户端寻找DHCP服务器的阶段。客户端以广播方式发送DHCP-DISCOVER报文。

(2) 提供阶段,即DHCP服务器提供IP地址的阶段。DHCP服务器接收到客户端的DHCP-DISCOVER报文后,根据IP地址分配的优先次序选出一个IP地址,与其他参数一起通过DHCP-OFFER报文发送给客户端。DHCP-OFFER报文的发送方式由DHCP-DISCOVER报文中的flags字段决定,具体请参见“1.3 DHCP报文格式”的介绍。

(3) 选择阶段,即DHCP客户端选择IP地址的阶段。如果有多台DHCP服务器向该客户端发来DHCP-OFFER报文,客户端只接受第一个收到的DHCP-OFFER报文,然后以广播方式发送DHCP-REQUEST报文,该报文中包含DHCP服务器在DHCP-OFFER报文中分配的IP地址。

(4) 确认阶段,即DHCP服务器确认IP地址的阶段。DHCP服务器收到DHCP客户端发来的DHCP-REQUEST报文后,只有DHCP客户端选择的服务器会进行如下操作:如果确认将地址分配给该客户端,则返回DHCP-ACK报文;否则返回DHCP-NAK报文,表明地址不能分配给该客户端。

![]()

· 客户端收到服务器返回的DHCP-ACK确认报文后,会以广播的方式发送免费ARP报文,探测是否有主机使用服务器分配的IP地址,如果在规定的时间内没有收到回应,客户端才使用此地址。否则,客户端会发送DHCP-DECLINE报文给DHCP服务器,并重新申请IP地址。

· 如果网络中存在多个DHCP服务器,除DHCP客户端选中的服务器外,其他DHCP服务器中本次未分配出的IP地址仍可分配给其他客户端。

如果采用动态地址分配策略,则DHCP服务器分配给客户端的IP地址有一定的租借期限,当租借期满后服务器会收回该IP地址。如果DHCP客户端希望继续使用该地址,需要更新IP地址租约。

在DHCP客户端的IP地址租约期限达到一半时间时,DHCP客户端会向为它分配IP地址的DHCP服务器单播发送DHCP-REQUEST报文,以进行IP租约的更新。如果客户端可以继续使用此IP地址,则DHCP服务器回应DHCP-ACK报文,通知DHCP客户端已经获得新IP租约;如果此IP地址不可以再分配给该客户端,则DHCP服务器回应DHCP-NAK报文,通知DHCP客户端不能获得新的租约。

如果在租约的一半时间进行的续约操作失败,DHCP客户端会在租约期限达到7/8时,广播发送DHCP-REQUEST报文进行续约。DHCP服务器的处理方式同上,不再赘述。

DHCP有8种类型的报文,每种报文的格式相同,只是某些字段的取值不同。DHCP报文格式基于BOOTP的报文格式,具体格式如图1-3所示(括号中的数字表示该字段所占的字节)。

图1-3 DHCP报文格式

各字段的解释如下:

· op:报文的操作类型,分为请求报文和响应报文,1为请求报文;2为响应报文。具体的报文类型在option字段中标识。

· htype、hlen:DHCP客户端的硬件地址类型及长度。

· hops:DHCP报文经过的DHCP中继的数目。DHCP请求报文每经过一个DHCP中继,该字段就会增加1。

· xid:客户端发起一次请求时选择的随机数,用来标识一次地址请求过程。

· secs:DHCP客户端开始DHCP请求后所经过的时间。目前没有使用,固定为0。

· flags:第一个比特为广播响应标识位,用来标识DHCP服务器响应报文是采用单播还是广播方式发送,0表示采用单播方式,1表示采用广播方式。其余比特保留不用。

· ciaddr:DHCP客户端的IP地址。

· yiaddr:DHCP服务器分配给客户端的IP地址。

· siaddr:DHCP客户端获取IP地址等信息的服务器IP地址。

· giaddr:DHCP客户端发出请求报文后经过的第一个DHCP中继的IP地址。

· chaddr:DHCP客户端的硬件地址。

· sname:DHCP客户端获取IP地址等信息的服务器名称。

· file:DHCP服务器为DHCP客户端指定的启动配置文件名称及路径信息。

· options:可选变长选项字段,包含报文的类型、有效租期、DNS服务器的IP地址、WINS服务器的IP地址等配置信息。

为了与BOOTP(Bootstrap Protocol,自举协议)兼容,DHCP保留了BOOTP的消息格式。DHCP和BOOTP消息的不同主要体现在选项(Option)字段。DHCP在BOOTP基础上增加的功能,通过Option字段来实现。

DHCP利用Option字段传递控制信息和网络配置参数,实现地址的动态分配,为客户端提供更加丰富的网络配置信息。

DHCP选项的格式如图1-4所示。

图1-4 DHCP选项格式

常见的DHCP选项有:

· Option 3:路由器选项,用来指定为客户端分配的网关地址。

· Option 6:DNS服务器选项,用来指定为客户端分配的DNS服务器地址。

· Option 33:静态路由选项。该选项中包含一组有分类静态路由(即目的地址的掩码固定为自然掩码,不能划分子网),客户端收到该选项后,将在路由表中添加这些静态路由。如果Option 33和Option 121同时存在,则忽略Option 33。

· Option 51:IP地址租约选项。

· Option 53:DHCP消息类型选项,标识DHCP消息的类型。

· Option 55:请求参数列表选项。客户端利用该选项指明需要从服务器获取哪些网络配置参数。该选项内容为客户端请求的参数对应的选项值。

· Option 60:厂商标识选项。客户端利用该选项标识自己所属的厂商;DHCP服务器可以根据该选项区分客户端所属的厂商,并为其分配特定范围的IP地址。

· Option 66:TFTP服务器名选项,用来指定为客户端分配的TFTP服务器的域名。

· Option 67:启动文件名选项,用来指定为客户端分配的启动文件名。

· Option 121:无分类路由选项。该选项中包含一组无分类静态路由(即目的地址的掩码为任意值,可以通过掩码来划分子网),客户端收到该选项后,将在路由表中添加这些静态路由。如果Option 33和Option 121同时存在,则忽略Option 33。

· Option 150:TFTP服务器地址选项,用来指定为客户端分配的TFTP服务器的地址。

更多DHCP选项的介绍,请参见RFC 2132和RFC 3442。

有些选项的内容,RFC 2132中没有统一规定,例如Option 43。下面将介绍设备上定义的几种选项格式。

Option 43称为厂商特定信息选项。DHCP服务器和DHCP客户端通过Option 43交换厂商特定的信息。

设备作为DHCP客户端时,可以通过Option 43获取:

· ACS(Auto-Configuration Server,自动配置服务器)的参数,包括URL地址、用户名和密码。

· 服务提供商标识,CPE(Customer Premises Equipment,用户侧设备)从DHCP服务器获取该信息后,将该信息通告给ACS,以便ACS选择服务提供商特有的配置和参数等。

· PXE(Preboot eXecution Environment,预启动执行环境)引导服务器地址,以便客户端从PXE引导服务器获取启动文件或其他控制信息。

(1) Option 43格式

为了提供可扩展性,通过Option 43为客户端分配更多的信息,Option 43采用子选项的形式,通过不同的子选项为用户分配不同的网络配置参数,如图1-5所示。子选项中各字段的含义为:

· Sub-option type:子选项类型。目前,子选项类型值可以为0x01表示ACS参数子选项,0x02表示服务提供商标识子选项,0x80表示PXE引导服务器地址子选项。

· Sub-option length:子选项的长度,不包括子选项类型和子选项长度字段。

· Sub-option value:子选项的取值。不同类型的子选项,取值格式有所不同,详细介绍请参见下文。

(2) Option 43子选项取值字段的格式

· ACS参数子选项的取值字段格式如图1-6所示。ACS的URL地址、用户名和密码长度可变,每个参数之间用空格(十六进制数为0x20)隔开。

图1-6 ACS参数子选项格式

· 服务提供商标识子选项的取值字段内容为服务提供商的标识。

· PXE引导服务器地址子选项的取值字段格式如图1-7所示。其中,PXE服务器类型目前取值只能为0;Server number为子选项中包含的PXE服务器地址的数目;Server IP addresses为PXE服务器的IP地址。

图1-7 PXE引导服务器地址子选项格式

Option 82称为中继代理信息选项,该选项记录了DHCP客户端的位置信息。DHCP 中继或DHCP Snooping设备接收到DHCP客户端发送给DHCP服务器的请求报文后,在该报文中添加Option 82,并转发给DHCP服务器。

管理员可以从Option 82中获得DHCP客户端的位置信息,以便定位DHCP客户端,实现对客户端的安全和计费等控制。支持Option 82的服务器还可以根据该选项的信息制定IP地址和其他参数的分配策略,提供更加灵活的地址分配方案。

Option 82最多可以包含255个子选项。若定义了Option 82,则至少要定义一个子选项。目前,DHCP中继支持两个子选项:sub-option 1(Circuit ID,电路ID子选项)和sub-option 2(Remote ID,远程ID子选项);DHCP Snooping设备支持三个子选项:sub-option 1(Circuit ID,电路ID子选项)、sub-option 2(Remote ID,远程ID子选项)和sub-option 9(子选项9)。

由于Option 82的内容没有统一规定,不同厂商通常根据需要进行填充。

设备上,可以通过两种方式配置Option 82的内容:

· 用户自定义方式:用户手工指定Option 82的内容;

· 非用户自定义方式:采用默认的normal模式、verbose模式、private模式或者standard模式填充Option 82。

![]()

目前,只有DHCP Snooping设备支持填充sub-option 9、支持private模式和standard模式。

normal和verbose填充模式中,子选项内容的填充格式可以是ASCII格式和HEX格式。

采用不同的填充模式时,各种子选项的内容如下:

(1) 采用normal模式填充

· sub-option 1的内容是接收到DHCP客户端请求报文的接口所属的VLAN ID以及接口编号。如图1-8所示,子选项类型值为1,电路ID类型值为0。

图1-8 normal模式填充的sub-option 1

· sub-option 2的内容是接收到DHCP客户端请求报文的接口MAC地址(DHCP中继)或设备的桥MAC地址(DHCP Snooping设备)。如图1-9所示,子选项类型值为2,远程ID类型值为0。

图1-9 normal模式填充的sub-option 2

(2) 采用verbose模式填充

· sub-option 1的内容包括用户配置的接入节点标识(在报文中添加Option 82的设备的标识)、接收到DHCP客户端请求报文的接口类型、接口编号和VLAN ID,如图1-10所示。

图1-10 verbose模式填充的sub-option 1

![]()

图1-10中除VLAN ID固定为两字节外,其他sub-option 1的填充内容均为可变长度。

· sub-option 2的内容是接收到DHCP客户端请求报文的接口MAC地址(DHCP中继)或设备的桥MAC地址(DHCP Snooping设备)。verbose和normal填充模式的sub-option 2内容相同,如图1-9所示。

(3) 采用private模式填充

· sub-option 1的内容是接收到DHCP客户端请求报文的接口所属的VLAN ID、Module(接口的子卡号)和Port(该接口的编号)。如图1-11所示,子选项类型值为1。

图1-11 private模式填充的sub-option 1

· sub-option 2的内容是接收到DHCP客户端请求报文的DHCP Snooping设备的桥MAC地址。如图1-12所示,子选项类型值为2。

图1-12 private模式填充的sub-option 2

· sub-option 9的内容是Sysname和Loopback0接口的主IP地址。如图1-13所示,子选项类型值为9。

图1-13 private模式填充的sub-option 9

(4) 采用standard模式填充

· sub-option 1的内容是接收到DHCP客户端请求报文的接口所属的VLAN ID、Module(接口的子卡号)和Port(该接口的编号)。如图1-14所示,子选项类型值为1,电路ID类型值为0。

图1-14 standard模式填充的sub-option 1

· sub-option 2的内容是接收到DHCP客户端请求报文的DHCP Snooping设备的桥MAC地址。子选项类型值为2,远程ID类型值为0,格式跟normal模式的sub-option 2相同,如图1-9所示。

Option 184是RFC中规定的保留选项,用户可以自定义该选项中携带的信息。设备上,Option 184携带了语音呼叫所需的信息。通过Option 184,可以实现在为具有语音功能的DHCP客户端分配IP地址的同时,为客户端提供语音呼叫相关信息。

目前Option 184支持四个子选项,承载的内容如下:

· sub-option 1,网络呼叫处理器的IP地址:用来标识作为网络呼叫控制源及应用程序下载的服务器。

· sub-option 2,备用服务器的IP地址:当sub-option 1中携带的网络呼叫处理器不可达或不合法时,DHCP客户端使用该选项指定的备用服务器作为网络呼叫处理器。

· sub-option 3,语音VLAN信息:指定语音VLAN的ID及DHCP客户端是否会将所指定的VLAN ID作为语音VLAN。

· sub-option 4,自动故障转移呼叫路由:指定故障转移呼叫路由的IP地址及其关联的拨号串,即SIP(Session Initiation Protocol,会话初始协议)用户之间互相通信时对端的IP地址和呼叫号码。当网络呼叫处理器和备用服务器均不可达时,SIP用户可以使用对端IP地址及呼叫号码直接与对端SIP用户建立连接并通信。

![]()

只有定义了sub-option 1(网络呼叫处理器的IP地址子选项),其他子选项才能生效。

与DHCP相关的协议规范有:

· RFC 2131:Dynamic Host Configuration Protocol

· RFC 2132:DHCP Options and BOOTP Vendor Extensions

· RFC 1542:Clarifications and Extensions for the Bootstrap Protocol

· RFC 3046:DHCP Relay Agent Information Option

· RFC 3442:The Classless Static Route Option for Dynamic Host Configuration Protocol (DHCP) version 4

· 多个具有相同MAC地址的VLAN接口通过中继以DHCP方式申请IP地址时,不能用Windows 2000 Server和Windows 2003 Server作为DHCP服务器。

· DHCP客户端中对于接口的相关配置,目前只能在VLAN接口上进行。

指定设备的接口作为DHCP客户端后,可以使用DHCP协议从DHCP服务器动态获得IP地址等参数,方便用户配置,也便于集中管理。

表2-1 配置接口使用DHCP方式获取IP地址

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

配置接口使用DHCP方式获取IP地址 |

ip address dhcp-alloc [ client-identifier mac interface-type interface-number ] |

必选 缺省情况下,接口不使用DHCP方式获取IP地址 |

![]()

· 接口可以采用多种方式获得IP地址,新的配置方式会覆盖原有的配置方式。

· 如果DHCP服务器为接口分配的IP地址与设备上其他接口的IP地址在同一网段,则该接口不会使用该IP地址,且不再向DHCP服务器申请IP地址,除非手动删除冲突接口的IP地址,并重新使能接口(先后执行shutdown和undo shutdown命令)或重新配置接口使用DHCP方式获取IP地址(先后执行undo ip address dhcp-alloc和ip address dhcp-alloc命令)。

在IPv4报文头中,包含一个8bit的ToS字段,用于标识IP报文的服务类型。RFC 2474对这8个bit进行了定义,将前6个bit定义为DSCP优先级,最后2个bit作为保留位。在报文传输的过程中,DSCP优先级可以被网络设备识别,并作为报文传输优先程度的参考。

用户可以对DHCP客户端发送的DHCP报文的DSCP优先级进行配置。

表2-2 配置DHCP客户端发送的DHCP报文的DSCP优先级

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置DHCP客户端发送的DHCP报文的DSCP优先级 |

dhcp client dscp dscp-value |

可选 缺省情况下,DHCP客户端发送的DHCP报文的DSCP优先级为56 |

在完成上述配置后,在任意视图下执行display命令可以显示配置后DHCP客户端的信息,通过查看显示信息验证配置的效果。

表2-3 DHCP客户端显示和维护

|

操作 |

命令 |

|

显示DHCP客户端的相关信息 |

display dhcp client [ verbose ] [ interface interface-type interface-number ] [ | { begin | exclude | include } regular-expression ] |

Switch B的端口(属于VLAN2)接入局域网,VLAN接口2通过DHCP协议从DHCP服务器获取IP地址、DNS服务器地址和静态路由信息:

· DHCP客户端的IP地址所在网段为10.1.1.0/24;

· DNS服务器地址为20.1.1.1;

· 静态路由信息为到达20.1.1.0/24网段的下一跳地址是10.1.1.2。

DHCP服务器需要通过自定义选项的方式配置Option 121的内容,以便为客户端分配静态路由信息。其中,目的描述符由子网掩码长度和目的网络地址两部分组成。在本例中,目的描述符字段取值为18 14 01 01(十六进制数值,表示子网掩码长度为24,目的网络地址为20.1.1.0);下一跳地址字段取值为0A 01 01 02(十六进制数值,表示下一跳地址为10.1.1.2)。

图2-1 DHCP客户端配置举例组网图

(1) 配置DHCP服务器Switch A

# 配置接口的IP地址。

<SwitchA> system-view

[SwitchA] interface vlan-interface 2

[SwitchA-Vlan-interface2] ip address 10.1.1.1 24

[SwitchA-Vlan-interface2] quit

# 使能DHCP服务。

[SwitchA] dhcp enable

# 配置不参与自动分配的IP地址。

[SwitchA] dhcp server forbidden-ip 10.1.1.2

# 配置DHCP地址池0,采用动态绑定方式分配IP地址。可分配的网段为10.1.1.0/24,租约有效期限为10天,DNS服务器地址为20.1.1.1,到达20.1.1.0/24网段的下一跳地址是10.1.1.2。

[SwitchA] dhcp server ip-pool 0

[SwitchA-dhcp-pool-0] network 10.1.1.0 mask 255.255.255.0

[SwitchA-dhcp-pool-0] expired day 10

[SwitchA-dhcp-pool-0] dns-list 20.1.1.1

[SwitchA-dhcp-pool-0] option 121 hex 18 14 01 01 0A 01 01 02

(2) 配置DHCP客户端Switch B

# 配置VLAN接口2通过DHCP动态获取地址。

<SwitchB> system-view

[SwitchB] interface vlan-interface 2

[SwitchB-Vlan-interface2] ip address dhcp-alloc

(3) 验证配置结果

# 通过display dhcp client命令可以查看Switch B申请到的IP地址和网络配置参数。

[SwitchB-Vlan-interface2] display dhcp client verbose

Vlan-interface2 DHCP client information:

Current machine state: BOUND

Allocated IP: 10.1.1.3 255.255.255.0

Allocated lease: 864000 seconds, T1: 432000 seconds, T2: 756000 seconds

Lease from 2013.02.20 11:06:35 to 2013.03.02 11:06:35

DHCP server: 10.1.1.1

Transaction ID: 0x410090f0

Classless static route:

Destination: 20.1.1.0, Mask: 255.255.255.0, NextHop: 10.1.1.2

DNS server: 20.1.1.1

Client ID: 3030-3066-2e65-3230-

302e-3030-3032-2d45-

7468-6572-6e65-7430-

2f30

T1 will timeout in 4 days 23 hours 59 minutes 50 seconds.

# 通过display ip routing-table命令可以查看Switch B的路由表中添加了到达20.1.1.0/24网络的静态路由。

[SwitchB-Vlan-interface2] display ip routing-table

Routing Tables: Public

Destinations : 5 Routes : 5

Destination/Mask Proto Pre Cost NextHop Interface

10.1.1.0/24 Direct 0 0 10.1.1.3 Vlan2

10.1.1.3/32 Direct 0 0 127.0.0.1 InLoop0

20.1.1.0/24 Static 70 0 10.1.1.2 Vlan2

127.0.0.0/8 Direct 0 0 127.0.0.1 InLoop0

127.0.0.1/32 Direct 0 0 127.0.0.1 InLoop0

DHCP中继中对于接口的相关配置,目前只能在VLAN接口上进行。

由于在IP地址动态获取过程中采用广播方式发送请求报文,因此DHCP只适用于DHCP客户端和服务器处于同一个子网内的情况。为进行动态主机配置,需要在所有网段上都设置一个DHCP服务器,这显然是很不经济的。

DHCP中继功能的引入解决了这一难题:客户端可以通过DHCP中继与其他网段的DHCP服务器通信,最终获取到IP地址。这样,多个网络上的DHCP客户端可以使用同一个DHCP服务器,既节省了成本,又便于进行集中管理。

图3-1是DHCP中继的典型应用示意图。

图3-1 DHCP中继的典型组网应用

通过DHCP中继完成动态配置的过程中,DHCP客户端与DHCP服务器的处理方式与不通过DHCP中继时的处理方式基本相同。下面只说明DHCP中继的转发过程,报文的具体交互过程请参见“1.2.2 IP地址动态获取过程”。

图3-2 DHCP中继的工作过程

如图3-2所示,DHCP中继的工作过程为:

(1) 具有DHCP中继功能的网络设备收到DHCP客户端以广播方式发送的DHCP-DISCOVER或DHCP-REQUEST报文后,将报文中的giaddr字段填充为DHCP中继的IP地址,并根据配置将报文单播转发给指定的DHCP服务器。

(2) DHCP服务器根据giaddr字段为客户端分配IP地址等参数,并通过DHCP中继将配置信息转发给客户端,完成对客户端的动态配置。

Option 82记录了DHCP客户端的位置信息。管理员可以利用该选项定位DHCP客户端,实现对客户端的安全和计费等控制。Option 82的详细介绍请参见“1.4.3 2. 中继代理信息选项(Option 82)”。

如果DHCP中继支持Option 82功能,则当DHCP中继接收到DHCP请求报文后,将根据报文中是否包含Option 82以及用户配置的处理策略及填充模式等对报文进行相应的处理,并将处理后的报文转发给DHCP服务器。具体的处理方式见表3-1。

如果DHCP中继收到的应答报文中带有Option 82,则会将Option 82删除后再转发给DHCP客户端。

表3-1 DHCP中继支持Option 82的处理方式

|

收到DHCP请求报文 |

处理策略 |

填充模式 |

DHCP中继对报文的处理 |

|

收到的报文中带有Option 82 |

Drop |

任意 |

丢弃报文 |

|

Keep |

任意 |

保持报文中的Option 82不变并进行转发 |

|

|

Replace |

normal |

采用normal模式填充Option 82,替换报文中原有的Option 82并进行转发 |

|

|

verbose |

采用verbose模式填充Option 82,替换报文中原有的Option 82并进行转发 |

||

|

用户自定义 |

采用用户自定义的内容填充Option 82,替换报文中原有的Option 82并进行转发 |

||

|

收到的报文中不带有Option 82 |

- |

normal |

采用normal模式填充Option 82并进行转发 |

|

verbose |

采用verbose模式填充Option 82并进行转发 |

||

|

用户自定义 |

采用用户自定义的内容填充Option 82并进行转发 |

表3-2 DHCP中继配置任务简介

|

配置任务 |

说明 |

详细配置 |

|

使能DHCP服务 |

必选 |

|

|

配置接口工作在DHCP中继模式 |

必选 |

|

|

配置DHCP服务器组 |

必选 |

|

|

配置DHCP中继的安全功能 |

可选 |

|

|

配置DHCP中继的用户下线检测功能 |

可选 |

|

|

配置通过DHCP中继释放客户端的IP地址 |

可选 |

|

|

配置DHCP中继支持Option 82功能 |

可选 |

只有使能DHCP服务后,其它相关的DHCP中继配置才能生效。

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

使能DHCP服务 |

dhcp enable |

必选 缺省情况下,DHCP服务处于禁止状态 |

配置接口工作在中继模式后,当接口收到DHCP客户端发来的DHCP报文时,会将报文转发给DHCP服务器,由服务器分配地址。

表3-4 配置接口工作在DHCP中继模式

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

配置接口工作在DHCP中继模式 |

dhcp select relay |

必选 |

![]()

DHCP客户端通过DHCP中继获取IP地址时,DHCP服务器上需要配置与DHCP中继连接DHCP客户端的接口的IP地址所在网段(网络号和掩码)完全相同的地址池,否则会导致DHCP客户端无法获得正确的IP地址。

为了提高可靠性,可以在一个网络中设置多个DHCP服务器。多个DHCP服务器构成一个DHCP服务器组。当接口与DHCP服务器组建立归属关系后,会将客户端发来的DHCP报文转发给服务器组中的所有服务器。

表3-5 配置DHCP服务器组

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置DHCP服务器组中DHCP服务器的IP地址 |

dhcp relay server-group group-id ip ip-address |

必选 缺省情况下,没有配置DHCP服务器组中服务器的IP地址 |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

配置接口与DHCP服务器组的归属关系 |

dhcp relay server-select group-id |

必选 缺省情况下,接口没有与任何一个DHCP服务器组建立归属关系 |

![]()

· 设备上最多可以配置20个DHCP服务器组。

· 通过重复执行dhcp relay server-group命令,可以在一个DHCP服务器组中配置多个DHCP服务器的IP地址。每个DHCP服务器组中最多可以配置8个DHCP服务器地址。

· DHCP服务器组中服务器的IP地址不能与DHCP中继连接客户端的接口IP地址在同一网段。否则,可能导致客户端无法获得IP地址。

· 每个DHCP服务器组可以对应多个接口。但每个接口只能对应一个DHCP服务器组。在同一接口下多次执行dhcp relay server-select命令,新的配置会覆盖已有配置。但是,如果新指定的DHCP服务器组不存在时,新的归属关系配置不成功,接口还是维持与上一次配置的DHCP服务器组的归属关系。

· dhcp relay server-select命令中所指定的组号,需事先通过dhcp relay server-group命令进行配置。

为了防止非法主机静态配置一个IP地址并访问外部网络,设备支持DHCP中继的地址匹配检查功能。

接口上使能该功能后,当客户端通过DHCP中继从DHCP服务器获取到IP地址时,DHCP中继可以自动记录客户端IP地址与MAC地址的绑定关系,生成DHCP中继的动态用户地址表项。同时,为满足用户采用合法固定IP地址访问外部网络的需求,DHCP中继也支持静态配置用户地址表项,即在DHCP中继上手工配置IP地址与MAC地址的绑定关系。

DHCP中继接收到主机发送的报文后,如果在用户地址表中(包括DHCP中继动态记录的表项以及手工配置的用户地址表项)没有与报文源IP地址和源MAC地址匹配的表项,则不学习该主机的ARP表项。DHCP中继收到应答给该主机的报文后,无法将应答报文发送给该主机。从而,保证非法主机不能通过DHCP中继与外部网络通信。

表3-6 配置DHCP中继的地址匹配检查功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置DHCP中继的静态用户地址表项 |

dhcp relay security static ip-address mac-address [ interface interface-type interface-number ] |

可选 缺省情况下,没有配置DHCP中继的静态用户地址表项 |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

使能DHCP中继的地址匹配检查功能 |

dhcp relay address-check enable |

必选 缺省情况,禁止DHCP中继的地址匹配检查功能 |

![]()

· 目前,只能在VLAN接口上执行dhcp relay address-check enable命令。

· 在接口上使能DHCP中继的地址匹配检查功能之前,需要先使能DHCP服务、并配置该接口工作在DHCP中继模式,否则地址匹配检查功能不会生效。

· 执行dhcp relay address-check enable命令后将只检查IP和MAC地址,不检查接口。

· 通过dhcp relay security static命令配置静态用户地址表项时,如果静态用户地址表项与接口绑定,配置的接口必须工作在DHCP中继模式,否则可能引起地址表项冲突。

DHCP客户端释放动态获取的IP地址时,会向DHCP服务器单播发送DHCP-RELEASE报文,DHCP中继不会处理该报文的内容。如果此时DHCP中继上记录了该IP地址与MAC地址的绑定关系,则会造成DHCP中继的用户地址表项无法实时刷新。为了解决这个问题,DHCP中继支持动态用户地址表项的定时刷新功能。

DHCP中继动态用户地址表项定时刷新功能开启时,DHCP中继每隔指定时间以客户端分配到的IP地址和DHCP中继接口的MAC地址向DHCP服务器发送DHCP-REQUEST报文:

· 如果DHCP中继接收到DHCP服务器响应的DHCP-ACK报文或在指定时间内没有接收到DHCP服务器的响应报文,则表明这个IP地址已经可以进行分配,DHCP中继会将动态用户地址表中对应的表项老化掉。为了避免地址浪费,DHCP中继收到DHCP-ACK报文后,会发送DHCP-RELEASE报文释放申请到的IP地址。

· 如果DHCP中继接收到DHCP服务器响应的DHCP-NAK报文,则表示该IP地址的租约仍然存在,DHCP中继不会老化该IP地址对应的表项。

表3-7 配置DHCP中继动态用户地址表项定时刷新周期

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

开启DHCP中继动态用户地址表项定时刷新功能 |

dhcp relay security refresh enable |

可选 缺省情况下,DHCP中继动态用户地址表项定时刷新功能处于开启状态 |

|

配置DHCP中继动态用户地址表项的定时刷新周期 |

dhcp relay security tracker { interval | auto } |

可选 缺省情况下,定时刷新周期为auto,即根据表项的数目自动计算刷新时间间隔 |

如果网络中有私自架设的DHCP服务器,当客户端申请IP地址时,这台DHCP服务器就会与DHCP客户端进行交互,导致客户端获得错误的IP地址,这种私设的DHCP服务器称为伪DHCP服务器。

使能伪DHCP服务器检测功能后,DHCP中继会检查接收到的DHCP报文中是否携带Option 54(Server Identifier Option,服务器标识选项)。如果携带该选项,则DHCP中继记录此选项中的IP地址,即给客户端分配IP地址的服务器IP地址,并记录接收到报文的接口信息,以便管理员及时发现并处理伪DHCP服务器。

表3-8 配置伪DHCP服务器检测功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

使能伪DHCP服务器检测功能 |

dhcp relay server-detect |

必选 缺省情况下,禁止伪DHCP服务器检测功能 |

![]()

· 使能伪DHCP服务器检测功能后,对所有DHCP服务器都会进行记录,包括合法的DHCP服务器,管理员需要从日志信息中查找伪DHCP服务器。

· 使能伪DHCP服务器检测功能后,对每个DHCP服务器只记录一次。

DHCP饿死攻击是指攻击者伪造chaddr字段各不相同的DHCP请求报文,向DHCP服务器申请大量的IP地址,导致DHCP服务器地址池中的地址耗尽,无法为合法的DHCP客户端分配IP地址,或导致DHCP服务器消耗过多的系统资源,无法处理正常业务。

如果封装DHCP请求报文的数据帧的源MAC地址各不相同,则限制三层接口上可以学习到的ARP表项数,或限制二层端口上可以学习到的MAC地址数,并配置学习到的MAC地址数达到最大值时,丢弃源MAC地址不在MAC地址表里的报文,能够避免攻击者申请过多的IP地址,在一定程度上缓解DHCP饿死攻击。

如果封装DHCP请求报文的数据帧的MAC地址都相同,则通过上述方法无法防止DHCP饿死攻击。在这种情况下,需要使能DHCP中继的MAC地址检查功能。使能该功能后,DHCP中继检查接收到的DHCP请求报文中的chaddr字段和数据帧的源MAC地址字段是否一致。如果一致,则认为该报文合法,将其转发给DHCP服务器;如果不一致,则丢弃该报文。

表3-9 使能DHCP中继的MAC地址检查功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

使能DHCP中继的MAC地址检查功能 |

dhcp relay check mac-address |

必选 缺省情况下,DHCP中继的MAC地址检查功能处于关闭状态 |

![]()

由于DHCP中继转发DHCP报文时会修改报文的源MAC地址,所以只能在靠近DHCP客户端的第一跳DHCP中继设备上使能MAC地址检查功能。在非第一跳DHCP中继设备上使能MAC地址检查功能,会使DHCP中继设备错误的丢弃报文,导致客户端地址申请不成功。

DHCP中继的用户下线检测功能以ARP表项老化功能为基础,ARP表项老化时认为该表项对应的用户已经下线。

如果接口上使能了DHCP中继用户下线检测功能,则ARP表项老化时,会删除对应的用户地址表项。同时,DHCP中继还会向DHCP服务器发送DHCP-RELEASE报文,释放下线用户的IP地址租约。

表3-10 配置DHCP中继的用户下线检测功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

使能DHCP中继的用户下线检测功能 |

dhcp relay client-detect enable |

必选 缺省情况下,DHCP中继的用户下线检测功能处于关闭状态 |

![]()

手工删除ARP表项,不会触发删除对应的用户地址表项。该ARP表项对应的用户下线时,需要通过undo dhcp relay security命令手工删除对应的用户地址表项。

在某些情况下,可能需要通过DHCP中继手工释放客户端申请到的IP地址。如果DHCP中继上存在客户端IP地址对应的动态用户地址表项,则配置通过DHCP中继释放该客户端IP地址后,DHCP中继会主动向DHCP服务器发送DHCP-RELEASE报文。DHCP服务器收到该报文后,将会释放指定IP地址的租约。DHCP中继也会删除该动态用户地址表项。

表3-11 配置通过DHCP中继释放客户端的IP地址

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

向DHCP服务器请求释放客户端申请到的IP地址 |

dhcp relay release ip client-ip |

必选 |

![]()

· 释放的客户端IP地址必须是动态用户地址表项中存在的IP地址,否则DHCP中继无法释放该IP地址。

· 只有使能DHCP中继的地址匹配检查功能或IP Source Guard功能后,才会自动生成DHCP中继的动态用户地址表项。有关IP Source Guard的详细介绍,请参见“安全配置指导”中的“IP Source Guard”。

在配置DHCP中继支持Option82功能之前,需完成DHCP中继的必配任务,即:

· 使能DHCP服务

· 配置接口工作在DHCP中继模式

· 配置DHCP服务器组

表3-12 配置DHCP中继支持Option 82功能

|

操作 |

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

|

进入接口视图 |

interface interface-type interface-number |

- |

|

|

使能DHCP中继支持Option 82功能 |

dhcp relay information enable |

必选 缺省情况下,禁止DHCP中继支持Option 82功能 |

|

|

配置DHCP中继对包含Option 82的请求报文的处理策略 |

dhcp relay information strategy { drop | keep | replace } |

可选 缺省情况下,处理策略为replace |

|

|

配置非用户自定义的Option 82 |

配置Option 82的填充模式 |

dhcp relay information format { normal | verbose [ node-identifier { mac | sysname | user-defined node-identifier } ] } |

可选 缺省情况下,Option 82的填充模式为normal |

|

配置Circuit ID子选项的填充格式 |

dhcp relay information circuit-id format-type { ascii | hex } |

可选 缺省情况下,Circuit ID子选项的填充格式由Option 82的填充模式决定,每个字段的填充格式不同 配置的填充格式只对非用户自定义的填充内容有效 |

|

|

配置Remote ID子选项的填充格式 |

dhcp relay information remote-id format-type { ascii | hex } |

可选 缺省情况下,采用HEX格式填充Remote ID子选项 配置的填充格式只对非用户自定义的填充内容有效 |

|

|

配置用户自定义的Option 82 |

配置Circuit ID子选项的内容 |

dhcp relay information circuit-id string circuit-id |

可选 缺省情况下,Circuit ID子选项的内容由Option 82的填充模式决定 |

|

配置Remote ID子选项的内容 |

dhcp relay information remote-id string { remote-id | sysname } |

可选 缺省情况下,Remote ID子选项的内容由Option 82的填充模式决定 |

|

![]()

· 为使Option 82功能正常使用,需要在DHCP服务器和DHCP中继上都进行相应配置。

· DHCP中继对包含Option 82请求报文的处理策略为replace时,需要配置Option 82的填充格式;处理策略为keep或drop时,不需要配置Option 82的填充格式。

· 如果以节点的设备名称(sysname)作为节点标识填充DHCP报文的Option 82,则设备名称中不能包含空格;否则,DHCP中继将丢弃该报文。

在完成上述配置后,在任意视图下执行display命令可以显示配置后DHCP中继的运行情况,通过查看显示信息验证配置的效果。

在用户视图下执行reset命令清除DHCP中继的统计信息。

表3-13 DHCP中继显示和维护

|

操作 |

命令 |

|

显示接口对应的DHCP服务器组的信息 |

display dhcp relay { all | interface interface-type interface-number } [ | { begin | exclude | include } regular-expression ] |

|

显示DHCP中继上Option 82的配置信息 |

display dhcp relay information { all | interface interface-type interface-number } [ | { begin | exclude | include } regular-expression ] |

|

显示DHCP中继的用户地址表项信息 |

display dhcp relay security [ ip-address | dynamic | static ] [ | { begin | exclude | include } regular-expression ] |

|

显示DHCP中继用户地址表项的统计信息 |

display dhcp relay security statistics [ | { begin | exclude | include } regular-expression ] |

|

显示DHCP中继动态用户地址表项的定时刷新周期 |

display dhcp relay security tracker [ | { begin | exclude | include } regular-expression ] |

|

显示DHCP服务器组中服务器的IP地址。 |

display dhcp relay server-group { group-id | all } [ | { begin | exclude | include } regular-expression ] |

|

显示DHCP中继的相关报文统计信息 |

display dhcp relay statistics [ server-group { group-id | all } ] [ | { begin | exclude | include } regular-expression ] |

|

清除DHCP中继的统计信息 |

reset dhcp relay statistics [ server-group group-id ] |

· DHCP客户端所在网段为10.10.1.0/24,DHCP服务器的IP地址为10.1.1.1/24;

· 由于DHCP客户端和DHCP服务器不在同一网段,因此,需要在客户端所在网段设置DHCP中继设备,以便客户端可以从DHCP服务器申请到10.10.1.0/24网段的IP地址及相关配置信息;

· Switch A作为DHCP中继通过端口(属于VLAN1)连接到DHCP客户端所在的网络,交换机VLAN接口1的IP地址为10.10.1.1/24,VLAN接口2的IP地址为10.1.1.2/24。

图3-3 DHCP中继组网示意图

# 配置各接口的IP地址(略)。

# 使能DHCP服务。

<SwitchA> system-view

[SwitchA] dhcp enable

# 配置DHCP服务器的地址。

[SwitchA] dhcp relay server-group 1 ip 10.1.1.1

# 配置VLAN接口1工作在DHCP中继模式。

[SwitchA] interface vlan-interface 1

[SwitchA-Vlan-interface1] dhcp select relay

# 配置VLAN接口1对应DHCP服务器组1。

[SwitchA-Vlan-interface1] dhcp relay server-select 1

配置完成后,DHCP客户端可以通过DHCP中继从DHCP服务器获取IP地址及相关配置信息。通过display dhcp relay statistics命令可以显示DHCP中继转发的DHCP报文统计信息;如果在DHCP中继上通过dhcp relay address-check enable命令使能了DHCP中继的地址匹配检查功能,则可以通过display dhcp relay security命令可以显示通过DHCP中继获取IP地址的客户端信息。

![]()

· 由于DHCP中继连接客户端的接口IP地址与DHCP服务器的IP地址不在同一网段,因此需要在DHCP服务器上通过静态路由或动态路由协议保证两者之间路由可达。

· 为了使DHCP客户端能从DHCP服务器获得IP地址,还需要在DHCP服务器上进行一些配置。

· 在DHCP中继Switch A上使能Option 82功能;

· 对包含Option 82的请求报文的处理策略为replace;

· Ciruict ID填充内容为company001,Remote ID填充内容为device001;

· Switch A将添加Option 82的DHCP请求报文转发给DHCP服务器Switch B,使得DHCP客户端可以获取到IP地址。

如图3-3所示。

# 配置各接口的IP地址(略)。

# 使能DHCP服务。

<SwitchA> system-view

[SwitchA] dhcp enable

# 配置DHCP服务器的地址。

[SwitchA] dhcp relay server-group 1 ip 10.1.1.1

# 配置VLAN接口1工作在DHCP中继模式。

[SwitchA] interface vlan-interface 1

[SwitchA-Vlan-interface1] dhcp select relay

# 配置VLAN接口1对应DHCP服务器组1。

[SwitchA-Vlan-interface1] dhcp relay server-select 1

# 配置Option 82的处理策略和填充内容。

[SwitchA-Vlan-interface1] dhcp relay information enable

[SwitchA-Vlan-interface1] dhcp relay information strategy replace

[SwitchA-Vlan-interface1] dhcp relay information circuit-id string company001

[SwitchA-Vlan-interface1] dhcp relay information remote-id string device001

![]()

为使Option 82功能正常使用,DHCP服务器也需要进行相应配置。

客户端不能通过DHCP中继获得配置信息。

DHCP中继或DHCP服务器的配置可能有问题。可以打开调试开关显示调试信息,并通过执行display命令显示接口状态信息的方法来分析定位。

· 检查DHCP服务器和DHCP中继是否使能了DHCP服务。

· 检查DHCP服务器是否配置有DHCP客户端所在网段的地址池。

· 检查具有DHCP中继功能的网络设备和DHCP服务器是否配置有相互可达的路由。

· 检查具有DHCP中继功能的网络设备是否在连接DHCP客户端所在网段的接口上配置有正确的DHCP服务器组,且DHCP服务器组的IP地址配置正确。

![]()

设备只有位于DHCP客户端与DHCP服务器之间,或DHCP客户端与DHCP中继之间时,DHCP Snooping功能配置后才能正常工作;设备位于DHCP服务器与DHCP中继之间时,DHCP Snooping功能配置后不能正常工作。

DHCP Snooping是DHCP的一种安全特性,具有如下功能:

(1) 保证客户端从合法的服务器获取IP地址。

(2) 记录DHCP客户端IP地址与MAC地址的对应关系。

网络中如果存在私自架设的伪DHCP服务器,则可能导致DHCP客户端获取错误的IP地址和网络配置参数,无法正常通信。为了使DHCP客户端能通过合法的DHCP服务器获取IP地址,DHCP Snooping安全机制允许将端口设置为信任端口和不信任端口:

· 信任端口正常转发接收到的DHCP报文。

· 不信任端口接收到DHCP服务器响应的DHCP-ACK和DHCP-OFFER报文后,丢弃该报文。

连接DHCP服务器和其他DHCP Snooping设备的端口需要设置为信任端口,其他端口设置为不信任端口,从而保证DHCP客户端只能从合法的DHCP服务器获取IP地址,私自架设的伪DHCP服务器无法为DHCP客户端分配IP地址。

DHCP Snooping通过监听DHCP-REQUEST报文和信任端口收到的DHCP-ACK报文,记录DHCP Snooping表项,其中包括客户端的MAC地址、获取到的IP地址、与DHCP客户端连接的端口及该端口所属的VLAN等信息。利用这些信息可以实现:

· ARP Detection:根据DHCP Snooping表项来判断发送ARP报文的用户是否合法,从而防止非法用户的ARP攻击。ARP Detection的详细介绍请参见“安全配置指导”中的“ARP攻击防御”。

· IP Source Guard:通过动态获取DHCP Snooping表项对端口转发的报文进行过滤,防止非法报文通过该端口。IP Source Guard的详细介绍请参见“安全配置指导”中的“IP Source Guard”。

如图4-1所示,连接DHCP服务器的端口需要配置为信任端口,以便DHCP Snooping设备正常转发DHCP服务器的应答报文,保证DHCP客户端能够从合法的DHCP服务器获取IP地址。

在多个DHCP Snooping设备级联的网络中,为了节省系统资源,不需要每台DHCP Snooping设备都记录所有DHCP客户端的IP地址和MAC地址绑定,只需在与客户端直接相连的DHCP Snooping设备上记录绑定信息。通过将间接与DHCP客户端相连的端口配置为不记录IP地址和MAC地址绑定的信任端口,可以实现该功能。如果DHCP客户端发送的请求报文从此类信任端口到达DHCP Snooping设备,DHCP Snooping设备不会记录客户端IP地址和MAC地址的绑定。

图4-2 DHCP Snooping级联组网图

|

设备 |

不信任端口 |

不记录绑定信息的信任端口 |

记录绑定信息的信任端口 |

|

Switch A |

Ethernet1/0/1 |

Ethernet1/0/3 |

Ethernet1/0/2 |

|

Switch B |

Ethernet1/0/3和Ethernet1/0/4 |

Ethernet1/0/1 |

Ethernet1/0/2 |

|

Switch C |

Ethernet1/0/1 |

Ethernet1/0/3和Ethernet1/0/4 |

Ethernet1/0/2 |

Option 82记录了DHCP客户端的位置信息。管理员可以利用该选项定位DHCP客户端,实现对客户端的安全和计费等控制。

如果DHCP Snooping支持Option 82功能,则当设备接收到DHCP请求报文后,将根据报文中是否包含Option 82以及用户配置的处理策略及填充模式等对报文进行相应的处理,并将处理后的报文转发给DHCP服务器。具体的处理方式见表4-2。

当设备接收到DHCP服务器的响应报文时,如果报文中含有Option 82,则删除Option 82,并转发给DHCP客户端;如果报文中不含有Option 82,则直接转发。

表4-2 DHCP Snooping支持Option 82的处理方式

|

收到DHCP请求报文 |

处理策略 |

填充模式 |

DHCP Snooping对报文的处理 |

|

收到的报文中带有Option 82 |

Drop |

- |

丢弃报文 |

|

Keep |

任意 |

保持报文中的Option 82不变并进行转发 |

|

|

Replace |

normal |

采用normal模式填充Option 82,替换报文中原有的Option 82并进行转发 |

|

|

verbose |

采用verbose模式填充Option 82,替换报文中原有的Option 82并进行转发 |

||

|

用户自定义 |

采用用户自定义的内容填充Option 82,替换报文中原有的Option 82并进行转发 |

||

|

Append |

normal |

保持报文中的Option 82不变并进行转发 |

|

|

verbose |

保持报文中的Option 82不变并进行转发 |

||

|

private |

在报文中原有Option 82的基础上追加子选项9的内容,如果原有Option 82中携带子选项9,在原有子选项9的基础上追加内容,然后转发报文 |

||

|

standard |

保持报文中的Option 82不变并进行转发 |

||

|

用户自定义 |

保持报文中的Option 82不变并进行转发 |

||

|

收到的报文中不带有Option 82 |

- |

normal |

采用normal模式填充Option 82并进行转发 |

|

private |

采用private填充Option 82并进行转发 |

||

|

standard |

采用standard模式填充Option 82并进行转发 |

||

|

verbose |

采用verbose模式填充Option 82并进行转发 |

||

|

用户自定义 |

采用用户自定义的内容填充Option 82并进行转发 |

表4-3 DHCP Snooping配置任务简介

|

配置任务 |

说明 |

详细配置 |

|

配置DHCP Snooping基本功能 |

必选 |

|

|

配置DHCP Snooping支持Option 82功能 |

可选 |

|

|

配置DHCP Snooping表项备份功能 |

可选 |

|

|

配置防止DHCP饿死攻击 |

可选 |

|

|

配置防止伪造DHCP续约报文攻击 |

可选 |

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

使能DHCP Snooping功能 |

dhcp-snooping |

必选 缺省情况下,DHCP Snooping功能处于关闭状态 |

|

进入接口视图 |

interface interface-type interface-number |

- 此接口为连接DHCP服务器的接口 |

|

配置端口为信任端口,并记录客户端IP地址和MAC地址的绑定关系 |

dhcp-snooping trust |

必选 缺省情况下,在使能DHCP Snooping功能后,设备的所有端口均为不信任端口 |

|

退回系统视图 |

quit |

- |

|

进入接口视图 |

interface interface-type interface-number |

- 此接口为间接与DHCP客户端相连的接口 |

|

配置端口为不记录IP地址和MAC地址绑定的信任端口 |

dhcp-snooping trust no-user-binding |

可选 缺省情况下,在使能DHCP Snooping功能后,设备的所有端口均为不信任端口 |

![]()

· 为了使DHCP客户端能从合法的DHCP服务器获取IP地址,必须将与合法DHCP服务器相连的端口设置为信任端口,设置的信任端口和与DHCP客户端相连的端口必须在同一个VLAN内。

· 目前,可以配置为DHCP Snooping信任端口的接口类型包括:二层以太网端口、二层聚合接口。关于聚合接口的详细介绍,请参见“二层技术-以太网交换配置指导”中的“以太网链路聚合”。

· 如果二层以太网端口加入聚合组,则在该接口上进行的DHCP Snooping相关配置不会生效;该接口退出聚合组后,之前的配置才会生效。

表4-5 配置DHCP Snooping支持Option 82功能

|

操作 |

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

|

进入接口视图 |

interface interface-type interface-number |

- |

|

|

使能DHCP Snooping支持Option 82功能 |

dhcp-snooping information enable |

必选 缺省情况下,禁止DHCP Snooping支持Option 82功能 |

|

|

配置DHCP Snooping对包含Option 82的请求报文的处理策略 |

dhcp-snooping information strategy { append | drop | keep | replace } |

可选 缺省情况下,处理策略为replace |

|

|

配置非用户自定义的Option 82 |

配置Option 82的填充模式 |

dhcp-snooping information format { normal | private private | standard | verbose [ node-identifier { mac | sysname | user-defined node-identifier } ] } |

可选 缺省情况下,Option 82的填充模式为normal |

|

配置Circuit ID子选项的填充格式 |

dhcp-snooping information circuit-id format-type { ascii | hex } |

可选 缺省情况下,Circuit ID子选项的填充格式由Option 82的填充模式决定,每个字段的填充格式不同 配置的填充格式只对非用户自定义的填充内容有效 Private填充模式下,仅配置为hex格式有效 |

|

|

配置Remote ID子选项的填充格式 |

dhcp-snooping information remote-id format-type { ascii | hex } |

可选 缺省情况下,采用HEX格式填充Remote ID子选项 配置的填充格式只对非用户自定义的填充内容有效 Private填充模式下,仅配置为hex格式有效 |

|

|

配置子选项9使能 |

dhcp-snooping information [ vlan vlan-id ] sub-option sub-option-code |

可选 缺省情况下,子选项9没有使能 配置append策略情况下,填充sysname和Loopback0接口的主IP,其他策略情况下仅填充sysname |

|

|

配置用户自定义的Option 82 |

配置Circuit ID子选项的内容 |

dhcp-snooping information [ vlan vlan-id ] circuit-id string circuit-id |

可选 缺省情况下,Circuit ID子选项的内容由Option 82的填充模式决定 |

|

配置Remote ID子选项的内容 |

dhcp-snooping information [ vlan vlan-id ] remote-id string { remote-id | sysname } |

可选 缺省情况下,Remote ID子选项的内容由Option 82的填充模式决定 |

|

|

配置子选项9的内容 |

dhcp-snooping information [ vlan vlan-id ] sub-option sub-option-code [ string user-string&<1-8> ] |

可选 缺省情况下,子选项9不填充 |

|

![]()

· 只能在二层以太网端口、二层聚合接口上配置DHCP Snooping支持Option 82功能。

· 如果二层以太网端口加入聚合组,则该接口上进行的DHCP Snooping支持Option 82功能的配置不会生效;该接口退出聚合组后,之前的配置才会生效。

· DHCP Snooping对包含Option 82请求报文的处理策略为replace时,需要配置Option 82的填充格式;处理策略为keep或drop时,不需要配置Option 82的填充格式。

· 如果以设备名称(sysname)作为节点标识填充DHCP报文的Option 82,则设备名称中不能包含空格;否则,DHCP Snooping将丢弃该报文。用户可以通过sysname命令配置设备名称,该命令的详细介绍请参见“基本配置命令参考”中的“设备管理”。

DHCP Snooping设备重启后,设备上记录的DHCP Snooping表项将丢失。如果DHCP Snooping与安全模块(如IP Source Guard)配合使用,则表项丢失会导致安全模块无法通过DHCP Snooping获取到相应的表项,进而导致DHCP客户端不能顺利通过安全检查、正常访问网络。

DHCP Snooping表项备份功能将DHCP Snooping表项保存到指定的文件中,DHCP Snooping设备重启后,自动根据该文件恢复DHCP Snooping表项,从而保证DHCP Snooping表项不会丢失。

表4-6 配置DHCP Snooping表项备份功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

指定存储DHCP Snooping表项的文件名称 |

dhcp-snooping binding database filename filename |

必选 缺省情况下,未指定存储文件名称 执行本命令后,会立即触发一次表项备份。之后,按照dhcp-snooping binding database update interval命令设置的刷新时间间隔定时更新表项文件 |

|

将当前的DHCP Snooping表项保存到用户指定的文件中 |

dhcp-snooping binding database update now |

可选 本命令只用来触发一次DHCP Snooping表项的备份 |

|

配置DHCP Snooping表项存储文件的刷新时间间隔 |

dhcp-snooping binding database update interval minutes |

可选 缺省情况下,不会定期刷新DHCP Snooping表项存储文件 |

![]()

执行undo dhcp-snooping命令关闭DHCP Snooping功能后,设备会删除所有DHCP Snooping表项,文件中存储的DHCP Snooping表项也将被删除。

DHCP饿死攻击是指攻击者伪造chaddr字段各不相同的DHCP请求报文,向DHCP服务器申请大量的IP地址,导致DHCP服务器地址池中的地址耗尽,无法为合法的DHCP客户端分配IP地址,或导致DHCP服务器消耗过多的系统资源,无法处理正常业务。

如果封装DHCP请求报文的数据帧的源MAC地址各不相同,则通过mac-address max-mac-count命令限制端口可以学习到的MAC地址数,并配置学习到的MAC地址数达到最大值时,丢弃源MAC地址不在MAC地址表里的报文,能够避免攻击者申请过多的IP地址,在一定程度上缓解DHCP饿死攻击。此时,不存在DHCP饿死攻击的端口下的DHCP客户端可以正常获取IP地址,但存在DHCP饿死攻击的端口下的DHCP客户端仍可能无法获取IP地址。

如果封装DHCP请求报文的数据帧的MAC地址都相同,则通过mac-address max-mac-count命令无法防止DHCP饿死攻击。在这种情况下,需要使能DHCP Snooping的MAC地址检查功能。使能该功能后,DHCP Snooping设备检查接收到的DHCP请求报文中的chaddr字段和数据帧的源MAC地址字段是否一致。如果一致,则认为该报文合法,将其转发给DHCP服务器;如果不一致,则丢弃该报文。

表4-7 使能DHCP Snooping的MAC地址检查功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

使能DHCP Snooping的MAC地址检查功能 |

dhcp-snooping check mac-address |

必选 缺省情况下,DHCP Snooping的MAC地址检查功能处于关闭状态 |

![]()

只能在二层以太网端口、二层聚合接口上使能DHCP Snooping的MAC地址检查功能。

伪造DHCP续约报文攻击是指攻击者冒充合法的DHCP客户端,向DHCP服务器发送伪造的DHCP续约报文,导致DHCP服务器和DHCP客户端无法按照自己的意愿及时释放IP地址租约。如果攻击者冒充不同的DHCP客户端发送大量伪造的DHCP续约报文,则会导致大量IP地址被长时间占用,DHCP服务器没有足够的地址分配给新的DHCP客户端。

在DHCP Snooping设备上使能DHCP Request报文检查功能,可以有效地防止伪造DHCP续约报文攻击。如果使能了该功能,则DHCP Snooping设备接收到DHCP Request报文后,检查本地是否存在与DHCP Request报文匹配的DHCP Snooping表项。若存在,则DHCP Request报文信息与DHCP Snooping表项信息一致时,认为该报文为合法的续约报文,将其转发给DHCP服务器;不一致时,认为该报文为伪造的续约报文,将其丢弃。若不存在,则认为该报文合法,将其转发给DHCP服务器。

表4-8 使能DHCP Snooping的DHCP Request报文检查功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

使能DHCP Snooping的DHCP Request报文检查功能 |

dhcp-snooping check request-message |

必选 缺省情况下,DHCP Snooping的DHCP Request报文检查功能处于关闭状态 |

![]()

只能在二层以太网端口、二层聚合接口上使能DHCP Snooping的DHCP Request报文检查功能。

在完成上述配置后,在任意视图下执行display命令可以显示DHCP Snooping的配置情况,通过查看显示信息验证配置的效果。

在用户视图下执行reset命令可以清除DHCP Snooping的统计信息。

表4-9 DHCP Snooping显示和维护

|

操作 |

命令 |

|

显示DHCP Snooping表项信息 |

display dhcp-snooping [ ip ip-address ] [ | { begin | exclude | include } regular-expression ] |

|

显示DHCP Snooping上Option 82的配置信息 |

display dhcp-snooping information { all | interface interface-type interface-number } [ | { begin | exclude | include } regular-expression ] |

|

显示DHCP Snooping设备上的DHCP报文统计信息 |

display dhcp-snooping packet statistics [ slot slot-number ] [ | { begin | exclude | include } regular-expression ] |

|

显示信任端口信息 |

display dhcp-snooping trust [ | { begin | exclude | include } regular-expression ] |

|

显示DHCP Snooping表项备份信息 |

display dhcp-snooping binding database [ | { begin | exclude | include } regular-expression ] |

|

清除DHCP Snooping表项 |

reset dhcp-snooping { all | ip ip-address } |

|

清除DHCP Snooping设备上的DHCP报文统计信息 |

reset dhcp-snooping packet statistics [ slot slot-number ] |

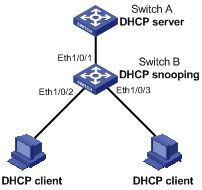

Switch B通过以太网端口Ethernet1/0/1连接到DHCP服务器,通过以太网端口Ethernet1/0/2、Ethernet1/0/3连接到DHCP客户端。要求:

· 与DHCP服务器相连的端口可以转发DHCP服务器的响应报文,而其他端口不转发DHCP服务器的响应报文。

· 记录DHCP-REQUEST报文和信任端口收到的DHCP-ACK报文中DHCP客户端IP地址及MAC地址的绑定关系。

图4-3 DHCP Snooping组网示意图

# 使能DHCP Snooping功能。

<SwitchB> system-view

[SwitchB] dhcp-snooping

# 配置Ethernet1/0/1端口为信任端口。

[SwitchB] interface Ethernet 1/0/1

[SwitchB-Ethernet1/0/1] dhcp-snooping trust

[SwitchB-Ethernet1/0/1] quit

· Switch B上使能DHCP Snooping功能,并支持Option 82功能;

· 对包含Option 82的请求报文的处理策略为replace;

· 在Ethernet1/0/2上配置Ciruict ID填充内容为company001,Remote ID填充内容为device001;

· 在Ethernet1/0/3上配置以verbose模式填充Option 82,接入节点标识为sysname,填充格式为ASCII格式;

· Switch B将添加Option 82的DHCP请求报文转发给DHCP服务器Switch A,使得DHCP客户端可以获取到IP地址。

如图4-3所示。

# 使能DHCP Snooping功能。

<SwitchB> system-view

[SwitchB] dhcp-snooping

# 配置Ethernet1/0/1端口为信任端口。

[SwitchB] interface Ethernet 1/0/1

[SwitchB-Ethernet1/0/1] dhcp-snooping trust

[SwitchB-Ethernet1/0/1] quit

# 在Ethernet1/0/2上配置DHCP Snooping支持Option 82功能。

[SwitchB] interface Ethernet 1/0/2

[SwitchB-Ethernet1/0/2] dhcp-snooping information enable

[SwitchB-Ethernet1/0/2] dhcp-snooping information strategy replace

[SwitchB-Ethernet1/0/2] dhcp-snooping information circuit-id string company001

[SwitchB-Ethernet1/0/2] dhcp-snooping information remote-id string device001

[SwitchB-Ethernet1/0/2] quit

# 在端口Ethernet1/0/3上配置DHCP Snooping支持Option 82功能。

[SwitchB] interface Ethernet 1/0/3

[SwitchB-Ethernet1/0/3] dhcp-snooping information enable

[SwitchB-Ethernet1/0/3] dhcp-snooping information strategy replace

[SwitchB-Ethernet1/0/3] dhcp-snooping information format verbose node-identifier sysname

[SwitchB-Ethernet1/0/3] dhcp-snooping information circuit-id format-type ascii

[SwitchB-Ethernet1/0/3] dhcp-snooping information remote-id format-type ascii

![]()

· BOOTP客户端中对于接口的相关配置,目前只能在VLAN接口上进行。

· 多个具有相同MAC地址的VLAN接口通过中继以BOOTP方式申请IP地址时,不能用Windows 2000 Server和Windows 2003 Server作为BOOTP服务器。

BOOTP是Bootstrap Protocol(自举协议)的简称。指定设备的接口作为BOOTP客户端后,该接口可以使用BOOTP协议从BOOTP服务器获得IP地址等信息,从而方便用户配置。

使用BOOTP协议,管理员需要在BOOTP服务器上为每个BOOTP客户端配置BOOTP参数文件,该文件包括BOOTP客户端的MAC地址及其对应的IP地址等信息。当BOOTP客户端向BOOTP服务器发起请求时,服务器会查找BOOTP参数文件,并返回相应的配置信息。

由于需要在BOOTP服务器上为每个客户端事先配置参数文件,BOOTP一般运行在相对稳定的环境中。当网络变化频繁时,可以采用DHCP协议。

![]()

由于DHCP服务器可以与BOOTP客户端进行交互,因此用户可以不配置BOOTP服务器,而使用DHCP服务器为BOOTP客户端分配IP地址。

![]()

在下面的IP地址动态获取过程中,BOOTP服务器的功能可以用DHCP服务器替代。

BOOTP客户端从BOOTP服务器动态获取IP地址的具体过程如下:

(1) BOOTP客户端以广播方式发送BOOTP请求报文,其中包含了BOOTP客户端的MAC地址;

(2) BOOTP服务器接收到请求报文后,根据报文中的BOOTP客户端MAC地址,从配置文件数据库中查找对应的IP地址等信息,并向客户端返回包含这些信息的BOOTP响应报文;

(3) BOOTP客户端从接收到的响应报文中即可获得IP地址等信息。

与BOOTP相关的协议规范有:

· RFC 951:Bootstrap Protocol (BOOTP)

· RFC 2132:DHCP Options and BOOTP Vendor Extensions

· RFC 1542:Clarifications and Extensions for the Bootstrap Protocol

表5-1 配置接口通过BOOTP协议获取IP地址

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

配置接口通过BOOTP协议获取IP地址 |

ip address bootp-alloc |

必选 缺省情况下,接口不通过BOOTP协议获取IP地址 |

在完成上述配置后,在任意视图下执行display命令可以显示配置后BOOTP客户端的运行情况,通过查看显示信息验证配置的效果。

表5-2 BOOTP客户端显示和维护

|

操作 |

命令 |

|

显示BOOTP客户端的相关信息 |

display bootp client [ interface interface-type interface-number ] [ | { begin | exclude | include } regular-expression ] |

Switch A的端口(属于VLAN1)接入局域网,VLAN接口1通过BOOTP协议从DHCP服务器获取IP地址。

图5-1 BOOTP客户端组网图

下面只列出图5-1中,作为客户端的Switch B的配置。

# 配置VLAN接口1通过BOOTP动态获取地址。

<SwitchA> system-view

[SwitchA] interface vlan-interface 1

[SwitchA-Vlan-interface1] ip address bootp-alloc

通过display bootp client命令可以查看BOOTP客户端申请到的IP地址。

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!