01-ACL典型配置指导

本章节下载: 01-ACL典型配置指导 (329.23 KB)

目 录

1.1 通过基本IPv4 ACL实现报文过滤典型配置指导(QoS策略方式)

1.2 通过基本IPv4 ACL实现报文过滤典型配置指导(包过滤方式)

1.4 通过高级IPv4 ACL实现报文过滤典型配置指导(QoS策略方式)

1.5 通过高级IPv4 ACL实现报文过滤典型配置指导(包过滤方式)

1.6 通过二层ACL实现报文过滤典型配置指导(QoS策略方式)

1.7 通过二层ACL实现报文过滤典型配置指导(包过滤方式)

基本IPv4 ACL只根据源IP地址信息制定匹配规则,对报文进行相应的分析处理。

基本IPv4 ACL的序号取值范围为2000~2999。

图1-1 通过基本IPv4 ACL实现报文过滤组网示意图

Host A和Host B通过端口GigabitEthernet 1/0/1接入交换机,Host A的IP地址为10.1.1.1。要求配置基本IPv4 ACL,实现在每天8:30~18:00的时间段内,只允许Host A访问HR部门的服务器,拒绝其它的IP报文通过。

对于数据包进行过滤的需求,可以通过QoS策略中的filter动作来实现,即:对允许通过的报文采取filter permit的动作,而对拒绝通过的报文采取filter deny的动作。

在本例中,允许通过的报文是单个主机,因此可以针对该主机的IP地址设定流分类规则,并使用filter permit动作允许该主机发送的报文通过。对于其余主机,可以用匹配任意IP地址作为流分类规则,并使用filter deny动作拒绝这些主机发送的报文通过。

一个QoS策略中可以配置多个流分类与流行为的配对,在应用QoS策略时,这些配对的生效顺序与用户的配置顺序相同。根据本例中的需求,需要先配置允许单个主机的流分类与流行为的配对,再配置拒绝全部主机的配对,然后将策略在接入端口上进行应用,便可以实现组网需求。

|

产品 |

软件版本 |

|

S7500E系列以太网交换机 |

Release 6100系列,Release 6300系列,Release 6600系列,Release 6610系列 |

|

S7600系列以太网交换机 |

Release 6600系列,Release 6610系列 |

|

S5800&S5820X系列以太网交换机 |

Release 1110,Release 1211 |

|

CE3000-32F以太网交换机 |

Release 1211 |

|

S5810系列以太网交换机 |

Release 1102 |

|

S5500-EI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5500-EI-D系列以太网交换机 |

Release 2208 |

|

S5500-SI系列以太网交换机 |

Release 2202 ,Release 2208 |

|

S5120-EI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5120-EI-D系列以太网交换机 |

Release 1505 |

|

S5120-SI系列以太网交换机 |

Release 1101,Release 1505 |

|

S5120-LI系列以太网交换机 |

Release 1107 |

|

E552&E528以太网交换机 |

Release 1103 |

|

S3610&S5510系列以太网交换机 |

Release 5301,Release 5303,Release 5306,Release 5309 |

|

S3500-EA系列以太网交换机 |

Release 5303,Release 5309 |

|

S3100V2-EI系列以太网交换机 |

Release 5103 |

# 定义周期时间段working_time,时间范围为每天的8:30~18:00。

<Switch> system-view

[Switch] time-range working_time 8:30 to 18:00 daily

# 定义基本IPv4 ACL 2000,配置匹配源IP地址为10.1.1.1的访问规则。

[Switch] acl number 2000

[Switch-acl-basic-2000] rule permit source 10.1.1.1 0 time-range working_time

[Switch-acl-basic-2000] quit

# 定义基本IPv4 ACL 2001,配置匹配源IP地址为任意地址的访问规则。

[Switch] acl number 2001

[Switch-acl-basic-2001] rule deny source any time-range working_time

[Switch-acl-basic-2001] quit

![]()

当基本IPv4 ACL被QoS策略引用对报文进行流分类时,ACL规则中定义的动作(deny或permit)不起作用,交换机对匹配此ACL的报文采取的动作由QoS策略中流行为定义的动作决定,因此rule命令中采用permit或deny参数均可。

# 定义类classifier_hostA,对匹配基本IPv4 ACL 2000的报文进行分类。

[Switch] traffic classifier classifier_hostA

[Switch-classifier-classifier_hostA] if-match acl 2000

[Switch-classifier-classifier_hostA] quit

# 定义流行为behavior_hostA,动作为允许报文通过。

[Switch] traffic behavior behavior_hostA

[Switch-behavior-behavior_hostA] filter permit

[Switch-behavior-behavior_hostA] quit

# 定义类classifier_hostB,对匹配基本IPv4 ACL 2001的报文进行分类。

[Switch] traffic classifier classifier_hostB

[Switch-classifier-classifier_hostB] if-match acl 2001

[Switch-classifier-classifier_hostB] quit

# 定义流行为behavior_hostB,动作为拒绝报文通过。

[Switch] traffic behavior behavior_hostB

[Switch-behavior-behavior_hostB] filter deny

[Switch-behavior-behavior_hostB] quit

# 定义策略policy_host,为类classifier_hostA指定流行为behavior_hostA,为类classifier_hostB指定流行为behavior_hostB。其中filter permit和filter deny动作必须配置到不同的classifier-behavior中,并且在配置过程中需要注意两者的先后顺序,以保证应用策略后实际的运行结果与用户的配置意图一致。

[Switch] qos policy policy_host

[Switch-qospolicy-policy_host] classifier classifier_hostA behavior behavior_hostA

[Switch-qospolicy-policy_host] classifier classifier_hostB behavior behavior_hostB

[Switch-qospolicy-policy_host] quit

# 将策略policy_host应用到端口GigabitEthernet 1/0/1的入方向。

[Switch] interface GigabitEthernet 1/0/1

[Switch-GigabitEthernet1/0/1] qos apply policy policy_host inbound

#

traffic classifier classifier_hostB operator and

if-match acl 2001

traffic classifier classifier_hostA operator and

if-match acl 2000

#

traffic behavior behavior_hostB

filter deny

traffic behavior behavior_hostA

filter permit

#

qos policy policy_host

classifier classifier_hostA behavior behavior_hostA

classifier classifier_hostB behavior behavior_hostB

#

time-range working_time 08:30 to 18:00 daily

#

acl number 2000

rule 0 permit source 10.1.1.1 0 time-range working_time

acl number 2001

rule 0 deny source any time-range working_time

#

interface GigabitEthernet1/0/1

qos apply policy policy_host inbound

#

需要注意的是:

l 当基本IPv4 ACL的匹配顺序为config时,用户可以修改该ACL中的任何一条已经存在的规则,在修改ACL中的某条规则时,该规则中没有修改到的部分仍旧保持原来的状态;当ACL的匹配顺序为auto时,用户不能修改该ACL中的任何一条已经存在的规则,否则系统会提示错误信息。

l 新创建或修改后的规则不能和已经存在的规则相同,否则会导致创建或修改不成功,系统会提示该规则已经存在。

l 当基本IPv4 ACL的匹配顺序为auto时,新创建的规则将按照“深度优先”的原则插入到已有的规则中,但是所有规则对应的编号不会改变。

l 当使用基本IPv4 ACL作为流分类规则的QoS策略被应用之后,用户将不能对ACL做任何修改,必须首先取消QoS策略的应用,才能修改该ACL。

图1-2 通过基本IPv4 ACL实现报文过滤组网示意图

Host A和Host B通过端口GigabitEthernet 1/0/1接入交换机,Host A的IP地址为10.1.1.1。要求配置基本IPv4 ACL,实现在每天8:00~18:00的时间段内,只允许Host A访问HR部门的服务器,拒绝其它的IP报文通过。

对报文过滤的需求,可以通过包过滤的配置方式来实现。相对于使用QoS策略的配置方式,包过滤在ACL规则的配置上与前者完全相同,但对于过滤动作的配置更简单。而且在功能生效后,还可以随时修改ACL的规则(修改结果将直接生效),使得包过滤的应用更加灵活。

与QoS策略方式不同的是,在使用包过滤功能时,ACL规则中的permit和deny参数是有效的,即可以用这两个参数来控制是否允许报文通过。

表1-2 配置适用的产品与软件版本关系

|

产品 |

软件版本 |

|

S7500E系列以太网交换机 |

Release 6610系列 |

|

S7600系列以太网交换机 |

Release 6610系列 |

|

S5800&S5820X系列以太网交换机 |

Release 1110,Release 1211 |

|

CE3000-32F以太网交换机 |

Release 1211 |

|

S5810系列以太网交换机 |

Release 1102 |

|

S5500-EI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5500-EI-D系列以太网交换机 |

Release 2208 |

|

S5500-SI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5120-EI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5120-EI-D系列以太网交换机 |

Release 1505 |

|

S5120-SI系列以太网交换机 |

Release 1101,Release 1505 |

|

S5120-LI系列以太网交换机 |

Release 1107 |

|

E552&E528以太网交换机 |

Release 1103 |

|

S3100V2-EI系列以太网交换机 |

Release 5103 |

# 定义周期时间段working_time,时间范围为每天的8:30~18:00。

<Switch> system-view

[Switch] time-range working_time 8:30 to 18:00 daily

# 定义基本IPv4 ACL 2000,配置两条规则,分别为允许源IP地址为10.1.1.1的报文通过以及拒绝源IP地址为任意地址的报文通过。

[Switch] acl number 2000

[Switch-acl-basic-2000] rule permit source 10.1.1.1 0 time-range working_time

[Switch-acl-basic-2000] rule deny source any time-range working_time

[Switch-acl-basic-2000] quit

# 配置包过滤功能,应用基本IPv4 ACL 2000对端口GigabitEthernet1/0/1收到的IPv4报文进行过滤。

[Switch] interface gigabitethernet 1/0/1

[Switch-GigabitEthernet1/0/1] packet-filter 2000 inbound

#

time-range working_time 08:00 to 18:00 daily

#

acl number 2000

rule 0 permit source 10.1.1.1 0 time-range working_time

rule 5 deny source any time-range working_time

#

interface GigabitEthernet1/0/1

packet-filter 2000 inbound

#

l 当基本IPv4 ACL的匹配顺序为config时,用户可以修改该ACL中的任何一条已经存在的规则,在修改ACL中的某条规则时,该规则中没有修改到的部分仍旧保持原来的状态;当ACL的匹配顺序为auto时,用户不能修改该ACL中的任何一条已经存在的规则,否则系统会提示错误信息。

l 新创建或修改后的规则不能和已经存在的规则相同,否则会导致创建或修改不成功,系统会提示该规则已经存在。

l 当基本IPv4 ACL的匹配顺序为auto时,新创建的规则将按照“深度优先”的原则插入到已有的规则中,但是所有规则对应的编号不会改变。

l 当基本IPv4 ACL被用于包过滤之后,用户可以随时编辑(增加、删除、修改)ACL中的过滤规则,修改后的过滤规则将立刻生效。

图1-3 在设备管理功能中应用基本IPv4 ACL组网示意图

某公司的网络组网如图1-3所示,现要求:

l Switch在工作时间(8:30~18:00)可以接受管理网管工作站(Host A)的Telnet访问,在其余时间则不接受任何Telnet登录请求。

l Switch作为TFTP客户端,只能从11.1.1.100的服务器上获取文件,以保证设备上不会保存未授权的非法文件。

l Switch作为FTP服务器端,只能接受网管工作站的登录请求。

在本例中,要实现Telnet/FTP/TFTP功能的访问限制,可以为各功能分别创建ACL,并在每个ACL中配置两条规则,分别为允许特定源IP地址的数据和拒绝所有数据,然后使用各个功能中相应的命令将ACL进行引用即可。

|

产品 |

软件版本 |

|

S7500E系列以太网交换机 |

Release 6100系列,Release 6300系列,Release 6600系列,Release 6610系列 |

|

S7600系列以太网交换机 |

Release 6600系列,Release 6610系列 |

|

S5800&S5820X系列以太网交换机 |

Release 1110,Release 1211 |

|

CE3000-32F以太网交换机 |

Release 1211 |

|

S5810系列以太网交换机 |

Release 1102 |

|

S5500-EI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5500-EI-D系列以太网交换机 |

Release 2208 |

|

S5500-SI系列以太网交换机 |

Release 2202 ,Release 2208 |

|

S5120-EI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5120-EI-D系列以太网交换机 |

Release 1505 |

|

S5120-SI系列以太网交换机 |

Release 1101,Release 1505 |

|

S5120-LI系列以太网交换机 |

Release 1107 |

|

E552&E528以太网交换机 |

Release 1103 |

|

S3610&S5510系列以太网交换机 |

Release 5301,Release 5303,Release 5306,Release 5309 |

|

S3500-EA系列以太网交换机 |

Release 5303,Release 5309 |

|

S3100V2系列以太网交换机 |

Release 5103 |

|

E126B以太网交换机 |

Release 5103 |

l 对Telnet登录请求的限制

# 定义周期时间段telnet,时间范围为每个工作日的8:30~18:00。

<Switch> system-view

[Switch] time-range telnet 8:30 to 18:00 working-day

# 定义基本IPv4 ACL 2000,配置两条规则,分别为允许源IP地址为10.1.3.1的报文在工作时间通过以及拒绝源IP地址为任意地址的报文通过。

[Switch] acl number 2000

[Switch-acl-basic-2000] rule permit source 10.1.3.1 0 time-range telnet

[Switch-acl-basic-2000] quit

# 在所有Telnet用户界面下应用ACL 2000,方向为入方向,表示对登录到本设备的Telnet请求进行限制。

[Switch] user-interface vty 0 4

[Switch-ui-vty0-4] acl 2000 inbound

l 对TFTP服务器的访问限制

# 定义基本IPv4 ACL 2001,配置两条规则,分别为允许源IP地址为11.1.1.100的报文通过以及拒绝源IP地址为任意地址的报文通过。

[Switch] acl number 2001

[Switch-acl-basic-2001] rule permit source 11.1.1.100 0

[Switch-acl-basic-2001] quit

# 配置设备只使用ACL来限制可访问的TFTP服务器设备。

[Switch] tftp-server acl 2001

l 对FTP登录请求的限制

# 定义基本IPv4 ACL 2002,配置两条规则,分别为允许源IP地址为10.1.3.1的报文通过以及拒绝源IP地址为任意地址的报文通过。

[Switch] acl number 2002

[Switch-acl-basic-2001] rule permit source 10.1.3.1 0

[Switch-acl-basic-2001] quit

# 开启设备的FTP服务器功能。

[Switch] ftp server enable

# 配置设备使用ACL 2002来限制FTP登录请求。

[Switch] ftp server acl 2002

#

ftp server enable

ftp server acl 2002

#

time-range telnet 08:30 to 18:00 working-day

#

acl number 2000

rule 0 permit source 10.1.3.1 0 time-range telnet

acl number 2001

rule 0 permit source 11.1.1.100 0

acl number 2002

rule 0 permit source 10.1.3.1 0

#

tftp-server acl 2001

#

user-interface vty 0 4

acl 2000 inbound

l 当基本IPv4 ACL的匹配顺序为config时,用户可以修改该ACL中的任何一条已经存在的规则,在修改ACL中的某条规则时,该规则中没有修改到的部分仍旧保持原来的状态;当ACL的匹配顺序为auto时,用户不能修改该ACL中的任何一条已经存在的规则,否则系统会提示错误信息。

l 新创建或修改后的规则不能和已经存在的规则相同,否则会导致创建或修改不成功,系统会提示该规则已经存在。

l 当基本IPv4 ACL的匹配顺序为auto时,新创建的规则将按照“深度优先”的原则插入到已有的规则中,但是所有规则对应的编号不会改变。

l 当基本IPv4 ACL在设备管理功能中被应用后,用户可以随时编辑(增加、删除、修改)ACL中的过滤规则,修改后的过滤规则将立刻生效。

l 在设备管理功能中应用基本IPv4 ACL时,如果报文没有与ACL中的规则匹配,交换机对此类报文采取的动作为deny,即拒绝报文通过。因此,无需配置拒绝报文的规则。

高级IPv4 ACL与基本IPv4 ACL的区别不仅是能够匹配报文的IP地址,而且可以通过指定TCP/UDP端口号来匹配不同上层协议的报文。通过高级IPv4 ACL,用户可以实现更为灵活的报文过滤功能。

高级IPv4 ACL的序号取值范围为3000~3999。

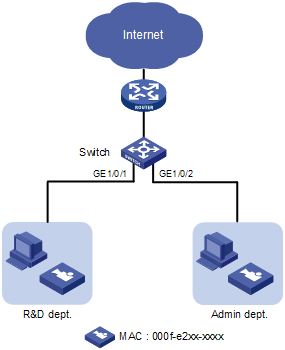

图1-4 通过基本IPv4 ACL实现报文过滤组网示意图

某公司内部网络如图1-4所示,现要求对各部门上网流量以及对工资服务器的访问做以下限制:

l 在上班时间(8:30~18:00)仅允许研发经理的主机上网,其余研发部主机只有在下班时间才能够上网。

l 无论任何时间,只有管理部的HostA(10.1.3.1)才能够访问工资服务器(11.1.1.100),其余任何主机均不能访问。

对于数据包进行过滤的需求,可以通过QoS策略中的filter动作来实现,即:对允许通过的报文采取filter permit的动作,而对拒绝通过的报文采取filter deny的动作。

在对研发部的HTTP报文限制需求中,允许通过的是单个主机的HTTP报文,因此可以使用高级IPv4 ACL来匹配由该主机发出的HTTP报文(TCP目的端口80),并将该ACL作为流分类规则,再使用filter permit动作允许该主机发送的报文通过。对于其余主机,再创建高级IPv4 ACL来匹配任意IP地址发出的HTTP报文,并作为流分类规则,再使用filter deny动作拒绝这些主机发送的HTTP报文通过。

对于工资服务器的访问需求相对简单,只需要先创建匹配源地址为Host A,目的地址为工资服务器的流分类,并进行filter permit动作;再创建匹配任意源地址,目的地址为工资服务器的流分类,再进行filter deny动作。

一个QoS策略中可以配置多个流分类与流行为的配对,在应用QoS策略时,这些配对的生效顺序与用户的配置顺序相同。根据本例中的需求,需要先配置允许单个主机的流分类与流行为的配对,再配置拒绝全部主机的配对,然后将策略在接入端口上进行应用,便可以实现组网需求。

表1-4 配置适用的产品与软件版本关系

|

产品 |

软件版本 |

|

S7500E系列以太网交换机 |

Release 6100系列,Release 6300系列,Release 6600系列,Release 6610系列 |

|

S7600系列以太网交换机 |

Release 6600系列,Release 6610系列 |

|

S5800&S5820X系列以太网交换机 |

Release 1110,Release 1211 |

|

CE3000-32F以太网交换机 |

Release 1211 |

|

S5810系列以太网交换机 |

Release 1102 |

|

S5500-EI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5500-EI-D系列以太网交换机 |

Release 2208 |

|

S5500-SI系列以太网交换机 |

Release 2202 ,Release 2208 |

|

S5120-EI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5120-EI-D系列以太网交换机 |

Release 1505 |

|

S5120-SI系列以太网交换机 |

Release 1101,Release 1505 |

|

S5120-LI系列以太网交换机 |

Release 1107 |

|

E552&E528以太网交换机 |

Release 1103 |

|

S3610&S5510系列以太网交换机 |

Release 5301,Release 5303,Release 5306,Release 5309 |

|

S3500-EA系列以太网交换机 |

Release 5303,Release 5309 |

|

S3100V2-EI系列以太网交换机 |

Release 5103 |

l 对研发部HTTP流量的限制

# 定义周期时间段working_time,时间范围为工作日的8:30~18:00。

<SwitchA> system-view

[SwitchA] time-range working_time 8:30 to 18:00 working-day

# 定义高级IPv4 ACL 3000,配置在时间段working_time内匹配源IP地址为10.1.4.3发送的HTTP报文的访问规则。

[SwitchA] acl number 3000

[SwitchA-acl-adv-3000] rule permit tcp destination-port eq 80 source 10.1.4.3 0 time-range working_time

[SwitchA-acl-adv-3000] quit

# 定义高级IPv4 ACL 3001,配置在时间段working_time内匹配源IP地址为任意地址的HTTP报文的访问规则。

[SwitchA] acl number 3001

[SwitchA-acl-adv-3001] rule deny tcp destination-port eq 80 source any time-range working_time

[SwitchA-acl-adv-3001] quit

![]()

当高级IPv4 ACL被QoS策略引用对报文进行流分类时,ACL规则中定义的动作(deny或permit)不起作用,交换机对匹配此ACL的报文采取的动作由QoS策略中流行为定义的动作决定,因此rule命令中采用permit或deny参数均可。

# 定义类rd_manager_http,对匹配高级IPv4 ACL 3000的报文进行分类。

[SwitchA] traffic classifier rd_manager_http

[SwitchA-classifier-rd_manager_http] if-match acl 3000

[SwitchA-classifier-rd_manager_http] quit

# 定义流行为rd_manager_http,动作为允许报文通过。

[SwitchA] traffic behavior rd_manager_http

[SwitchA-behavior-rd_manager_http] filter permit

[SwitchA-behavior-rd_manager_http] quit

# 定义类rd_http,对匹配高级IPv4 ACL 3001的报文进行分类。

[SwitchA] traffic classifier rd_http

[SwitchA-classifier-rd_http] if-match acl 3001

[SwitchA-classifier-rd_http] quit

# 定义流行为rd_http,动作为拒绝报文通过。

[SwitchA] traffic behavior rd_http

[SwitchA-behavior-rd_http] filter deny

[SwitchA-behavior-rd_http] quit

# 定义策略rd_http,为类rd_manager_http指定流行为rd_manager_http,为类rd_http指定流行为rd_http,并且在配置过程中需要注意两者的先后顺序,以保证应用策略后实际的运行结果与用户的配置意图一致。

[SwitchA] qos policy rd_http

[SwitchA-qospolicy-rd_http] classifier rd_manager_http behavior rd_manager_http

[SwitchA-qospolicy-rd_http] classifier rd_http behavior rd_http

[SwitchA-qospolicy-rd_http] quit

# 将策略rd_http应用到端口GigabitEthernet 1/0/1的入方向。

[SwitchA] interface GigabitEthernet 1/0/1

[SwitchA-GigabitEthernet1/0/1] qos apply policy rd_http inbound

[SwitchA-GigabitEthernet1/0/1] quit

# 定义高级IPv4 ACL 3002,匹配源地址为Host A(10.1.3.1),目的地址为工资服务器(11.1.1.100)的报文。

[SwitchA] acl number 3002

[SwitchA-acl-adv-3002] rule permit ip destination 11.1.1.100 0 source 10.1.3.1 0

[SwitchA-acl-adv-3002] quit

# 定义高级IPv4 ACL 3003,匹配源地址为任意地址,目的地址为工资服务器的报文。

[SwitchA] acl number 3003

[SwitchA-acl-adv-3003] rule permit ip destination 11.1.1.100 0 source any

[SwitchA-acl-adv-3003] quit

# 定义流分类host_a,匹配规则为ACL 3002。

[SwitchA] traffic classifier host_a

[SwitchA-classifier-host_a] if-match acl 3002

[SwitchA-classifier-host_a] quit

# 定义流行为host_a,动作为允许通过。

[SwitchA] traffic behavior host_a

[SwitchA-behavior-host_a] filter permit

[SwitchA-behavior-host_a] quit

# 定义流分类except_host_a,匹配规则为ACL 3003。

[SwitchA] traffic classifier except_host_a

[SwitchA-classifier-except_host_a] if-match acl 3003

[SwitchA-classifier-except_host_a] quit

# 定义流行为except_host_a,动作为拒绝通过。

[SwitchA] traffic behavior except_host_a

[SwitchA-behavior-except_host_a] filter deny

[SwitchA-behavior-except_host_a] quit

# 定义策略for_salary_server,为类host_a指定流行为host_a,为类except_host_a指定流行为except_host_a,并且在配置过程中需要注意两者的先后顺序,以保证应用策略后实际的运行结果与用户的配置意图一致。

[SwitchA] qos policy for_salary_server

[SwitchA-qospolicy-for_salary_server] classifier host_a behavior host_a

[SwitchA-qospolicy-for_salary_server] classifier except_host_a behavior except_host_a

[SwitchA-qospolicy-for_salary_server] quit

# 将策略for_salary_server应用到端口GigabitEthernet 1/0/2的入方向。

[SwitchA] interface GigabitEthernet 1/0/2

[SwitchA-GigabitEthernet1/0/2] qos apply policy for_salary_server inbound

[SwitchA-GigabitEthernet1/0/2] quit

#

time-range working_time 08:30 to 18:00 working-day

#

acl number 3000

rule 0 permit tcp source 10.1.4.3 0 destination-port eq www time-range working_time

acl number 3001

rule 0 deny tcp destination-port eq www time-range working_time

acl number 3002

rule 0 permit ip source 10.1.3.1 0 destination 11.1.1.100 0

acl number 3003

rule 0 permit ip destination 11.1.1.100 0

#

traffic classifier rd_manager_http operator and

if-match acl 3000

traffic classifier host_a operator and

if-match acl 3002

traffic classifier except_host_a operator and

if-match acl 3003

traffic classifier rd_http operator and

if-match acl 3001

#

traffic behavior rd_manager_http

filter permit

traffic behavior host_a

filter permit

traffic behavior except_host_a

filter deny

traffic behavior rd_http

filter deny

#

qos policy rd_http

classifier rd_manager_http behavior rd_manager_http

classifier rd_http behavior rd_http

qos policy for_salary_server

classifier host_a behavior host_a

classifier except_host_a behavior except_host_a

#

interface GigabitEthernet1/0/1

qos apply policy rd_http inbound

#

interface GigabitEthernet1/0/2

qos apply policy for_salary_server inbound

需要注意的是:

l 当高级IPv4 ACL的匹配顺序为config时,用户可以修改该ACL中的任何一条已经存在的规则,在修改ACL中的某条规则时,该规则中没有修改到的部分仍旧保持原来的状态;当ACL的匹配顺序为auto时,用户不能修改该ACL中的任何一条已经存在的规则,否则系统会提示错误信息。

l 新创建或修改后的规则不能和已经存在的规则相同,否则会导致创建或修改不成功,系统会提示该规则已经存在。

l 当高级IPv4 ACL的匹配顺序为auto时,新创建的规则将按照“深度优先”的原则插入到已有的规则中,但是所有规则对应的编号不会改变。

l 当使用高级IPv4 ACL作为流分类规则的QoS策略被应用之后,用户将不能对ACL做任何修改,必须首先取消QoS策略的应用,才能修改该ACL。

高级IPv4 ACL与基本IPv4 ACL的区别不仅是能够匹配报文的IP地址,而且可以通过指定TCP/UDP端口号来匹配不同上层协议的报文。通过高级IPv4 ACL,用户可以实现更为灵活的报文过滤功能。

高级IPv4 ACL的序号取值范围为3000~3999。

图1-5 通过基本IPv4 ACL实现报文过滤组网示意图

某公司内部网络如图1-4所示,现要求对各部门上网流量以及对工资服务器的访问做以下限制:

l 在上班时间(8:30~18:00)仅允许研发经理的主机上网,其余研发部主机只有在下班时间才能够上网。

l 无论任何时间,只有管理部的HostA(10.1.3.1)才能够访问工资服务器(11.1.1.100),其余任何主机均不能访问。

对报文过滤的需求,可以通过包过滤的配置方式来实现。相对于使用QoS策略的配置方式,包过滤在ACL规则的配置上与前者完全相同,但对于过滤动作的配置更简单。而且在功能生效后,还可以随时修改ACL的规则(修改结果将直接生效),使得包过滤的应用更加灵活。

与QoS策略方式不同的是,在使用包过滤功能时,ACL规则中的permit和deny参数是有效的,即可以用这两个参数来控制是否允许报文通过。

表1-5 配置适用的产品与软件版本关系

|

产品 |

软件版本 |

|

S7500E系列以太网交换机 |

Release 6610系列 |

|

S7600系列以太网交换机 |

Release 6610系列 |

|

S5800&S5820X系列以太网交换机 |

Release 1110,Release 1211 |

|

CE3000-32F以太网交换机 |

Release 1211 |

|

S5810系列以太网交换机 |

Release 1102 |

|

S5500-EI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5500-EI-D系列以太网交换机 |

Release 2208 |

|

S5500-SI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5120-EI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5120-EI-D系列以太网交换机 |

Release 1505 |

|

S5120-SI系列以太网交换机 |

Release 1101,Release 1505 |

|

S5120-LI系列以太网交换机 |

Release 1107 |

|

E552&E528以太网交换机 |

Release 1103 |

|

S3100V2-EI系列以太网交换机 |

Release 5103 |

l 对研发部HTTP流量的限制

# 定义周期时间段working_time,时间范围为工作日的8:30~18:00。

<SwitchA> system-view

[SwitchA] time-range working_time 8:30 to 18:00 working-day

# 定义高级IPv4 ACL 3000,配置在时间段working_time内允许源IP地址为10.1.4.3发送的HTTP报文通过的访问规则。

[SwitchA] acl number 3000

[SwitchA-acl-adv-3000] rule permit tcp destination-port eq 80 source 10.1.4.3 0 time-range working_time

# 在ACL3000内,继续定义在时间段working_time内拒绝源IP地址为任意地址的HTTP报文通过的访问规则。

[SwitchA-acl-adv-3000] rule deny tcp destination-port eq 80 source any time-range working_time

[SwitchA-acl-adv-3000] quit

# 在端口GigabitEthernet 1/0/1的入方向配置包过滤功能,使用ACL 3000对报文进行过滤。

[SwitchA] interface GigabitEthernet 1/0/1

[SwitchA-GigabitEthernet1/0/1] packet-filter 3000 inbound

[SwitchA-GigabitEthernet1/0/1] quit

l 对工资服务器的访问限制

# 定义高级IPv4 ACL 3001,允许源地址为Host A(10.1.3.1),目的地址为工资服务器(11.1.1.100)的报文通过。

[SwitchA] acl number 3001

[SwitchA-acl-adv-3001] rule permit ip destination 11.1.1.100 0 source 10.1.3.1 0

# 在ACL 3001中定义另一条规则,拒绝源地址为任意地址,目的地址为工资服务器的报文通过。

[SwitchA-acl-adv-3001] rule deny ip destination 11.1.1.100 0 source any

[SwitchA-acl-adv-3001] quit

# 在端口GigabitEthernet 1/0/2的入方向配置包过滤功能,使用ACL3001对报文进行过滤。

[SwitchA] interface GigabitEthernet 1/0/2

[SwitchA-GigabitEthernet1/0/2] packet-filter 3001 inbound

#

time-range working_time 08:30 to 18:00 working-day

#

acl number 3000

rule 0 permit tcp source 10.1.4.3 0 destination-port eq www time-range working_time

rule 0 deny tcp destination-port eq www time-range working_time

acl number 3001

rule 0 permit ip source 10.1.3.1 0 destination 11.1.1.100 0

rule 0 permit ip destination 11.1.1.100 0

#

interface GigabitEthernet1/0/1

packet-filter 3000 inbound

#

interface GigabitEthernet1/0/2

packet-filter 3001 inbound

l 当高级IPv4 ACL的匹配顺序为config时,用户可以修改该ACL中的任何一条已经存在的规则,在修改ACL中的某条规则时,该规则中没有修改到的部分仍旧保持原来的状态;当ACL的匹配顺序为auto时,用户不能修改该ACL中的任何一条已经存在的规则,否则系统会提示错误信息。

l 新创建或修改后的规则不能和已经存在的规则相同,否则会导致创建或修改不成功,系统会提示该规则已经存在。

l 当高级IPv4 ACL的匹配顺序为auto时,新创建的规则将按照“深度优先”的原则插入到已有的规则中,但是所有规则对应的编号不会改变。

l 当高级IPv4 ACL被用于包过滤之后,用户可以随时编辑(增加、删除、修改)ACL中的过滤规则,修改后的过滤规则将立刻生效。

二层ACL根据报文的源MAC地址、目的MAC地址、802.1p优先级、二层协议类型等二层信息制定匹配规则,对报文进行相应的分析处理。

二层ACL的序号取值范围为4000~4999。

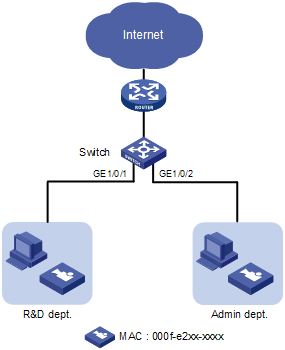

图1-6 配置二层ACL组网图

研发部和管理部中均部署了网络视频设备,这些视频设备的MAC地址为000f-e2xx-xxxx,现要求限制这些设备仅有每天的8:30到18:00才能够向外网发送数据。

在受限设备的IP地址不定时,可以通过MAC地址来进行匹配;而对于具有相同MAC地址前缀的多台设备,也可以通过MAC地址掩码的方式来进行同时匹配。在本例中,只需要通过MAC地址掩码来匹配前缀为000f-e2的设备,即可限制所有视频设备的数据发送。相对于匹配源IP地址的方式,匹配MAC地址显得更为简单和准确。

完成ACL的定义之后,只需要在QoS策略的流分类中进行引用,并配以流量过滤的流行为,就可以对匹配ACL的流量采取拒绝或允许通过的动作。

|

产品 |

软件版本 |

|

S7500E系列以太网交换机 |

Release 6100系列,Release 6300系列,Release 6600系列,Release 6610系列 |

|

S7600系列以太网交换机 |

Release 6600系列,Release 6610系列 |

|

S5800&S5820X系列以太网交换机 |

Release 1110,Release 1211 |

|

CE3000-32F以太网交换机 |

Release 1211 |

|

S5810系列以太网交换机 |

Release 1102 |

|

S5500-EI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5500-EI-D系列以太网交换机 |

Release 2208 |

|

S5500-SI系列以太网交换机 |

Release 2202 ,Release 2208 |

|

S5120-EI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5120-EI-D系列以太网交换机 |

Release 1505 |

|

S5120-SI系列以太网交换机 |

Release 1101,Release 1505 |

|

S5120-LI系列以太网交换机 |

Release 1107 |

|

E552&E528以太网交换机 |

Release 1103 |

|

S3610&S5510系列以太网交换机 |

Release 5301,Release 5303,Release 5306,Release 5309 |

|

S3500-EA系列以太网交换机 |

Release 5303,Release 5309 |

|

S3100V2-EI系列以太网交换机 |

Release 5103 |

# 定两个周期时间段time1和time2,时间范围分别为每天的0:00~8:30和18:00~24:00。

<Switch> system-view

[Switch] time-range time1 0:00 to 8:30 daily

[Switch] time-range time1 18:00 to 24:00 daily

# 创建二层ACL 4000,并定义两条规则,分别为在time1和time2时间段内源MAC地址前缀为000f-e2的所有报文。

[Switch] acl number 4000

[Switch-acl-ethernetframe-4000] rule deny source-mac 000f-e200-0000 ffff-ff00-0000 time-range time1

[Switch-acl-ethernetframe-4000] rule deny source-mac 000f-e200-0000 ffff-ff00-0000 time-range time2

[Switch-acl-ethernetframe-4000] quit

![]()

当二层ACL被QoS策略引用对报文进行流分类时,ACL规则中定义的动作(deny或permit)不起作用,交换机对匹配此ACL的报文采取的动作由QoS策略中流行为定义的动作决定,因此rule命令中采用permit或deny参数均可。

# 定义类video_device,对匹配二层ACL 4000的报文进行分类。

[Switch] traffic classifier video_device

[Switch-classifier-video_device] if-match acl 4000

[Switch-classifier-video_device] quit

# 定义流行为video_device,动作为拒绝报文通过。

[Switch] traffic behavior video_device

[Switch-behavior-video_device] filter deny

[Switch-behavior-video_device] quit

# 定义策略video_device,为类video_device指定流行为video_device。

[Switch] qos policy video_device

[Switch-qospolicy-video_device] classifier video_device behavior video_device

[Switch-qospolicy-video_device] quit

# 将策略video_device应用到端口GigabitEthernet 1/0/1。

[Switch] interface GigabitEthernet 1/0/1

[Switch-GigabitEthernet1/0/1] qos apply policy video_device inbound

#

time-range time1 00:00 to 08:30 daily

time-range time1 18:00 to 24:00 daily

#

acl number 4000

rule 0 deny source-mac 000f-e200-0000 ffff-ff00-0000 time-range time1

rule 5 deny source-mac 000f-e200-0000 ffff-ff00-0000 time-range time2

#

traffic classifier video_device operator and

if-match acl 4000

#

traffic behavior video_device

filter deny

#

qos policy video_device

classifier video_device behavior video_device

#

interface GigabitEthernet1/0/1

qos apply policy video_device inbound

需要注意的是:

l 当ACL的匹配顺序为config时,用户可以修改该ACL中的任何一条已经存在的规则,在修改ACL中的某条规则时,该规则中没有修改到的部分仍旧保持原来的状态;当ACL的匹配顺序为auto时,用户不能修改该ACL中的任何一条已经存在的规则,否则系统会提示错误信息。

l 新创建或修改后的规则不能和已经存在的规则相同,否则会导致创建或修改不成功,系统会提示该规则已经存在。

l 当ACL的匹配顺序为auto时,新创建的规则将按照“深度优先”的原则插入到已有的规则中,但是所有规则对应的编号不会改变。

l 当二层ACL被QoS策略引用对报文进行流分类时,ACL规则中定义的动作(deny或permit)不起作用,交换机对匹配此ACL的报文采取的动作由QoS策略中流行为定义的动作决定。

l 当二层ACL被QoS策略引用对报文进行流分类时,不支持配置lsap参数。

二层ACL根据报文的源MAC地址、目的MAC地址、802.1p优先级、二层协议类型等二层信息制定匹配规则,对报文进行相应的分析处理。

二层ACL的序号取值范围为4000~4999。

图1-7 配置二层ACL组网图

研发部和管理部中均部署了网络视频设备,这些视频设备的MAC地址为000f-e2xx-xxxx,现要求限制这些设备仅有每天的8:30到18:00才能够向外网发送数据。

在受限设备的IP地址不定时,可以通过MAC地址来进行匹配;而对于具有相同MAC地址前缀的多台设备,也可以通过MAC地址掩码的方式来进行同时匹配。在本例中,只需要通过MAC地址掩码来匹配前缀为000f-e2的设备,即可限制所有视频设备的数据发送。相对于匹配源IP地址的方式,匹配MAC地址显得更为简单和准确。

与QoS策略方式不同,包过滤方式只需要在packet-filter命令中引用ACL编号,就可以根据ACL规则对报文进行拒绝或允许通过的动作,省去流行为、流分类的制定和关联。

表1-7 配置适用的产品与软件版本关系

|

产品 |

软件版本 |

|

S7500E系列以太网交换机 |

Release 6610系列 |

|

S7600系列以太网交换机 |

Release 6610系列 |

|

S5800&S5820X系列以太网交换机 |

Release 1110,Release 1211 |

|

CE3000-32F以太网交换机 |

Release 1211 |

|

S5810系列以太网交换机 |

Release 1102 |

|

S5500-EI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5500-EI-D系列以太网交换机 |

Release 2208 |

|

S5500-SI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5120-EI系列以太网交换机 |

Release 2202,Release 2208 |

|

S5120-EI-D系列以太网交换机 |

Release 1505 |

|

S5120-SI系列以太网交换机 |

Release 1101,Release 1505 |

|

S5120-LI系列以太网交换机 |

Release 1107 |

|

E552&E528以太网交换机 |

Release 1103 |

|

S3100V2-EI系列以太网交换机 |

Release 5103 |

# 定两个周期时间段time1和time2,时间范围分别为每天的0:00~8:30和18:00~24:00。

<Switch> system-view

[Switch] time-range time1 0:00 to 8:30 daily

[Switch] time-range time1 18:00 to 24:00 daily

# 创建二层ACL 4000,并定义两条规则,分别为在time1和time2时间段内拒绝源MAC地址前缀为000f-e2的所有报文通过。

[Switch] acl number 4000

[Switch-acl-ethernetframe-4000] rule deny source-mac 000f-e200-0000 ffff-ff00-0000 time-range time1

[Switch-acl-ethernetframe-4000] rule deny source-mac 000f-e200-0000 ffff-ff00-0000 time-range time2

[Switch-acl-ethernetframe-4000] quit

# 在端口GigabitEthernet 1/0/1的入方向配置包过滤功能,引用ACL 4000对报文进行过滤。

[Switch] interface GigabitEthernet 1/0/1

[Switch-GigabitEthernet1/0/1] packet-filter 4000 inbound

#

time-range time1 00:00 to 08:30 daily

time-range time1 18:00 to 24:00 daily

#

acl number 4000

rule 0 deny source-mac 000f-e200-0000 ffff-ff00-0000 time-range time1

rule 5 deny source-mac 000f-e200-0000 ffff-ff00-0000 time-range time2

#

interface GigabitEthernet1/0/1

packet-filter 4000 inbound

l 当二层ACL的匹配顺序为config时,用户可以修改该ACL中的任何一条已经存在的规则,在修改ACL中的某条规则时,该规则中没有修改到的部分仍旧保持原来的状态;当ACL的匹配顺序为auto时,用户不能修改该ACL中的任何一条已经存在的规则,否则系统会提示错误信息。

l 新创建或修改后的规则不能和已经存在的规则相同,否则会导致创建或修改不成功,系统会提示该规则已经存在。

l 当二层ACL的匹配顺序为auto时,新创建的规则将按照“深度优先”的原则插入到已有的规则中,但是所有规则对应的编号不会改变。

l 当二层ACL被用于包过滤之后,用户可以随时编辑(增加、删除、修改)ACL中的过滤规则,修改后的过滤规则将立刻生效。

用户自定义ACL可以以报文的二层报文头、IP报文头等为基准,指定从第几个字节开始与掩码进行“与”操作,将从报文提取出来的字符串和用户定义的字符串进行比较,找到匹配的报文,然后进行相应的处理。

用户自定义ACL的序号取值范围为5000~5999。

流模板的主要功能是对硬件下发的ACL规则中所能包含的信息进行限制。在以太网端口下发的ACL规则中包含的信息必须是该端口下发流模板中定义信息的子集。比如,流模板定义了源IP地址、目的IP地址、源TCP端口、目的TCP端口等限制,只有在上述范围内的ACL规则可以正确下发到硬件中,用于QoS等功能;否则ACL规则将不能下发到硬件中,导致QoS功能不能引用此ACL规则。

图1-8 配置用户自定义ACL和流模板组网图

公司企业网通过交换机Switch实现互连,网络环境描述如下:

l Host A的IP地址为192.168.0.2,通过端口Ethernet 1/0/1接入交换机;Host B的IP地址为192.168.0.3,通过端口Ethernet 1/0/2接入交换机。

l Host A和Host B属于VLAN 1,二者的网关都设置为192.168.0.1(交换机VLAN 1接口的IP地址),通过交换机访问Internet。

要求配置用户自定义ACL,对Host A发出的仿冒网关IP地址的ARP报文进行过滤。

表1-8 配置适用的产品与软件版本关系

|

产品 |

软件版本 |

硬件版本 |

|

S3610&S5510系列以太网交换机 |

Release 5301,Release 5303,Release 5306,Release 5309软件版本 |

全系列硬件版本 |

|

S3500-EA系列以太网交换机 |

Release 5303,Release 5309软件版本 |

全系列硬件版本 |

# 定义用户自定义ACL 5000,配置源IP地址为192.168.0.1的ARP报文的访问规则。其中L2表示从报文的二层头开始计算,0806为ARP协议号,ffff为掩码,12为以太网报文中协议类型字段的偏移量,start表示从报文的报文头开始计算,c0a80001为192.168.0.1的十六进制形式,28为ARP报文中源IP地址字段的偏移量。

<Switch> system-view

[Switch] acl number 5000

[Switch-acl-user-5000] rule deny L2 0806 ffff 12 start c0a80001 ffffffff 28

# 定义扩展型流模板ftemplate_hostA。

[Switch] flow-template ftemplate_hostA extend L2 12 2 start 28 4

# 在端口Ethernet 1/0/1上应用流模板ftemplate_hostA。

[Switch] interface Ethernet 1/0/1

[Switch-Ethernet1/0/1] flow-template ftemplate_hostA

[Switch-Ethernet1/0/1] quit

# 定义类classifier_hostA,对匹配用户自定义ACL 5000的报文进行分类。

[Switch] traffic classifier classifier_hostA

[Switch-classifier-classifier_hostA] if-match acl 5000

[Switch-classifier-classifier_hostA] quit

# 定义流行为behavior_hostA,动作为拒绝报文通过。

[Switch] traffic behavior behavior_hostA

[Switch-behavior-behavior_hostA] filter deny

[Switch-behavior-behavior_hostA] quit

# 定义策略policy_hostA,为类classifier_hostA指定流行为behavior_hostA。

[Switch] qos policy policy_hostA

[Switch-qospolicy-policy_hostA] classifier classifier_hostA behavior behavior_hostA

[Switch-qospolicy-policy_hostA] quit

# 将策略policy_hostA应用到端口Ethernet 1/0/1。

[Switch] interface Ethernet 1/0/1

[Switch-Ethernet1/0/1] qos apply policy policy_hostA inbound

#

flow-template ftemplate_hostA extend start 28 4 l2 12 2

#

traffic classifier classifier_hostA operator and

if-match acl 5000

#

traffic behavior behavior_hostA

filter deny

#

qos policy policy_hostA

classifier classifier_hostA behavior behavior_hostA

#

acl number 5000

rule 0 deny start c0a80001 ffffffff 28 l2 0806 ffff 12

#

interface Ethernet1/0/1

flow-template ftemplate_hostA

qos apply policy policy_hostA inbound

#

在配置用户自定义ACL时需要注意:

l 和其他类型的IPv4 ACL不同,用户自定义ACL中包含的规则不支持修改,只能进行覆盖性配置。

l 新创建的规则不能和已经存在的规则相同,否则会导致创建不成功。

l 用户自定义ACL的匹配顺序为配置顺序。

l 用户自定义ACL需要和扩展型用户自定义流模板配合使用,用户自定义ACL中设置的偏移范围必须包含在扩展型用户自定义流模板中设置的偏移范围之内,否则用户自定义ACL不能成功应用。

l 当用户自定义ACL被QoS策略引用对报文进行流分类时,ACL规则中定义的动作(deny或permit)不起作用,交换机对匹配此ACL的报文采取的动作由QoS策略中流行为定义的动作决定。

在配置流模板时需要注意:

l S3610&S5510系列以太网交换机支持的流模板包括缺省流模板和用户自定义流模板。其中,用户自定义流模板又可分为标准型和扩展型。

l 标准型用户自定义流模板包含了若干元素,与报文的各个字段相对应;扩展型用户自定义流模板必须和用户自定义ACL配合使用,用户可以使用扩展型用户自定义流模板和用户自定义ACL对报文的指定字段进行匹配。

l 流模板只对基于硬件处理的ACL有效,对基于软件处理的ACL不生效。

l 在端口上应用用户自定义流模板之前,必须先配置一个用户自定义流模板;一个端口上只能应用一个流模板。

l 在端口上应用流模板时,请关闭如下功能:802.1x功能、集群功能(NDP、NTDP、HABP、Cluster)、DHCP Snooping、端口隔离、MAC+IP+端口绑定、灵活QinQ、Voice VLAN,否则流模板将不能成功应用。同时建议用户不要在端口上应用流模版后开启这些功能。

l 当用户在某一端口应用了扩展型流模板后,不能在此端口上应用包含基本或高级ACL的QoS策略。

l S3610&S5510系列以太网交换机最多支持配置两个用户自定义流模板。在配置标准型用户自定义流模板时,每个模板中所有的元素所占字节之和必须小于等于16个字节。各个元素所占的字节数如下表所示。

|

名称 |

描述 |

流模板中占用的字节数 |

|

customer-cos |

用户网络802.1p优先级域 |

1字节 |

|

customer-vlan-id |

用户网络VLAN ID域 |

6字节 |

|

dip |

IP报文头部的目的IP地址域 |

不占用字节 |

|

dipv6 |

IPv6报文头部的目的IPv6地址域 |

10字节 |

|

dmac |

以太网报文头部的目的MAC地址域 |

6字节 |

|

dport |

目的端口域 |

2字节 |

|

ethernet-protocol |

以太网报文头部的协议类型域 |

4字节 |

|

dscp |

IP报文头部的DSCP域 |

1字节 |

|

ip-precedence |

IP报文头部的IP优先级域 |

|

|

tos |

IP报文头部的ToS域 |

|

|

fragments |

IP报文的分片标志位域 |

不占用字节 |

|

icmp-code |

ICMP代码域 |

2字节 |

|

icmp-type |

ICMP类型域 |

2字节 |

|

icmpv6-code |

ICMPv6 代码域 |

2字节 |

|

icmpv6-type |

ICMPv6 类型域 |

2字节 |

|

ip-protocol |

IP报文头部的协议类型域 |

不占用字节 |

|

ipv6-dscp |

IPv6报文头部的DSCP域 |

1字节 |

|

ipv6-fragment |

IPv6分片标志域 |

不占用字节 |

|

ipv6-protocol |

IPv6报文头部的协议类型域 |

不占用字节 |

|

service-cos |

运营商网络802.1p优先级域 |

不占用字节 |

|

service-vlan-id |

运营商网络VLAN ID域 |

不占用字节 |

|

sip |

IP报文头部的源IP地址域 |

不占用字节 |

|

sipv6 |

IPv6 报文头部的源IPv6地址域 |

不占用字节 |

|

smac |

以太网报文头部的源MAC地址域 |

6字节 |

|

sport |

源端口域 |

2字节 |

|

tcp-flag |

TCP报文头部的标志域 |

1字节 |

![]()

l dscp、ip-precedence、tos三个元素占用同一个字节。同时配置这三个元素,或者同时配置这三个元素中的任意两个,它们在流模板中都只占用1个字节。

l 同时配置icmp-code和icmp-type元素,两者所占字节数仍然为2个字节。

l 同时配置icmpv6-code和icmpv6-type元素,两者所占字节数仍然为2个字节。

l 同时配置icmp-code或icmp-type与sport元素,只占用2个字节;同时配置icmpv6-code或icmpv6-type与sport元素,只占用2个字节。

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!