23-ARP操作

本章节下载: 23-ARP操作 (622.35 KB)

![]()

ARP(Address Resolution Protocol,地址解析协议)用于将网络层的IP地址解析为数据链路层的物理地址。

IP地址只是主机在网络层中的地址,如果要将网络层中数据包传送给目的主机,必须知道目的主机的数据链路层地址(比如以太网络MAC地址)。因此必须将IP地址解析为数据链路层地址。

![]()

本章中除特殊说明,数据链路层地址均以48bit的以太网MAC地址为例。

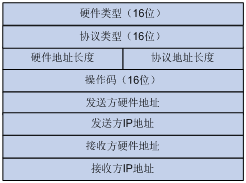

ARP报文分为ARP请求和ARP应答报文,ARP请求和应答报文的格式如图1-1所示。

l 当一个ARP请求发出时,除了接收方硬件地址(即,请求方想要获取的地址)字段为空外,其他所有的字段都被使用。

l ARP应答报文使用了所有的字段。

图1-1 ARP报文格式

ARP报文各字段的含义如表1-1所示。

表1-1 ARP报文字段解释

|

报文字段 |

字段含义 |

|

硬件类型 |

表示硬件接口的类型,合法取值请参见表1-2 |

|

协议类型 |

表示要映射的协议地址类型,它的值为0x0800即表示IP地址 |

|

硬件地址长度 |

数据报文中硬件地址以字节为单位的长度 |

|

协议地址长度 |

数据报文中协议地址以字节为单位的长度 |

|

操作码 |

指明数据报是ARP请求报文还是ARP应答报文 取值为1——数据报是ARP请求报文 取值为2——数据报是ARP应答报文 取值为3——数据报是RARP请求报文 取值为4——数据报是RARP应答报文 |

|

发送方硬件地址 |

发送方设备的硬件地址 |

|

发送方IP地址 |

发送方设备的IP地址 |

|

接收方硬件地址 |

接收方设备的硬件地址 ARP请求报文中——这个字段为空 ARP应答报文中——这个字段为应答报文返回的接收方硬件地址 |

|

接收方IP地址 |

接收方设备的IP地址 |

|

类型 |

描述 |

|

1 |

以太网 |

|

2 |

实验以太网 |

|

3 |

X.25 |

|

4 |

Proteon ProNET(令牌环) |

|

5 |

混沌网(chaos) |

|

6 |

IEEE802.X |

|

7 |

ARC网络 |

以太网上的两台主机需要通信时,双方必须知道对方的MAC地址。每台主机都要维护IP地址到MAC地址的转换表,称为ARP映射表。ARP映射表中存放着最近用到的一系列与本主机通信的其他主机的IP地址和MAC地址的映射关系,每一条映射关系称为一条ARP表项。S3600系列以太网交换机支持使用display arp命令查看ARP表项信息。

S3600系列以太网交换机的ARP表项分为:静态表项和动态表项,如表1-3所示。

表1-3 ARP表项

|

分类 |

生成方式 |

维护方式 |

|

静态ARP表项 |

用户手工配置的IP地址到MAC地址的映射 |

手工维护 |

|

动态ARP表项 |

交换机动态生成的IP地址到MAC地址的映射 |

动态生成的ARP表项,通过动态ARP老化定时器设定的时间进行老化 |

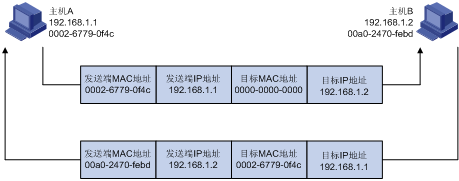

图1-2 ARP地址解析过程

假设主机A和B在同一个网段,主机A要向主机B发送信息。地址解析过程如下:

(1) 主机A首先查看自己的ARP表,确定其中是否包含有与主机B对应的ARP表项。如果找到了对应的MAC地址,则主机A直接利用ARP表中的MAC地址,对IP数据包进行帧封装,并将数据包发送给主机B。

(2) 如果主机A在ARP表中找不到对应的MAC地址,则将缓存该数据报文,然后以广播方式发送一个ARP请求报文。ARP请求报文中的发送端IP地址和发送端MAC地址为主机A的IP地址和MAC地址,目标IP地址和目标MAC地址为主机B的IP地址和全0的MAC地址。由于ARP请求报文以广播方式发送,该网段上的所有主机都可以接收到该请求,但只有被请求的主机(即主机B)会对该请求进行处理。

(3) 主机B比较自己的IP地址和ARP请求报文中的目标IP地址,当两者相同时进行如下处理:将ARP请求报文中的发送端(即主机A)的IP地址和MAC地址存入自己的ARP表中。之后以单播方式发送ARP响应报文给主机A,其中包含了自己的MAC地址。

(4) 主机A收到ARP响应报文后,将主机B的MAC地址加入到自己的ARP表中用于后续报文的转发,同时将IP数据包进行封装后发送出去。

一般情况下,ARP动态执行并自动寻求IP地址到以太网MAC地址的解析,无需管理员的介入。

免费ARP报文的特点:

l 报文中携带的源IP和目的IP地址都是本机地址,报文源MAC地址是本机MAC地址。

l 当设备收到免费ARP报文后,如果发现报文中的IP地址和自己的IP地址冲突,则给发送免费ARP报文的设备返回一个ARP应答,告知该设备IP地址冲突。

设备通过对外发送免费ARP报文来实现以下功能:

l 确定其它设备的IP地址是否与本机的IP地址冲突。

l 使其它设备及时更新高速缓存中旧的该设备硬件地址。

设备通过学习免费ARP报文来实现以下功能:

在开启了免费ARP报文学习功能后,交换机对于收到的免费ARP报文,如果ARP表中没有与此报文对应的ARP表项,就将免费ARP报文中携带的信息添加到自身的动态ARP映射表中。

在实际环境中,当网络负载较大或接收端主机的CPU占用率较高时,可能存在ARP报文被丢弃或主机无法及时处理接收到的ARP报文等现象。这种情况下,接收端主机的动态ARP表项会因超时而被老化,在其重新学习到发送设备的ARP表项之前,二者之间的流量就会发生中断。

为了解决上述问题,S3600系列以太网络交换机在缺省情况下,支持VLAN接口周期发送免费ARP报文的功能。即:只要VLAN接口处于开启状态,该接口就会以30秒为周期,持续发送免费ARP报文,使接收端主机及时更新ARP映射表中交换机的MAC地址,从而防止了上述流量中断现象。

当网络中存在VRRP备份组时,需要由VRRP备份组的Master交换机周期性的向网络内的主机发送免费ARP报文,使主机更新本地ARP地址表,确保网络中不会存在与VRRP虚拟路由器IP地址相同的设备。

由于用户可以设定VRRP虚拟路由器IP地址和MAC地址对应关系,因此有以下两种情况:

l 如果当前VRRP虚拟路由器的IP地址和虚拟MAC地址对应,则免费ARP报文中的源MAC地址为VRRP虚拟路由器对应的虚拟MAC地址。

l 如果当前VRRP虚拟路由器的IP地址和实际MAC地址对应,则免费ARP报文中的源MAC地址为VRRP备份组中Master交换机VLAN接口的MAC地址。

![]()

有关VRRP备份组的创建及相关配置,具体请参见本手册的“VRRP”部分。

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

手工添加静态ARP表项 |

arp static ip-address mac-address [ vlan-id interface-type interface-number ] |

可选 缺省情况下,系统ARP映射表为空,地址映射由ARP协议动态获取 |

|

配置动态ARP表项的老化时间 |

arp timer aging aging-time |

可选 缺省情况下,动态ARP表项的老化时间为20分钟 |

|

开启ARP表项的检查功能(即不学习源MAC地址为组播MAC的ARP表项) |

arp check enable |

可选 缺省情况下,ARP表项的检查功能处于开启状态 |

![]()

l 静态ARP表项在以太网交换机正常工作时间一直有效,但如果执行删除VLAN或把端口从VLAN中删除等使ARP表项不再合法的操作,则相应的静态ARP表项将被自动删除。

l 参数vlan-id必须是已经存在的VLAN ID,且vlan-id参数后面指定的以太网端口必须属于这个VLAN。

l 目前,不支持在汇聚组中的端口上配置静态ARP表项。

表1-5 配置免费ARP

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

开启免费ARP报文学习功能 |

gratuitous-arp-learning enable |

可选 缺省情况下,交换机的免费ARP报文学习功能处于开启状态 |

|

开启VRRP备份组的Master交换机周期发送免费ARP报文功能 |

arp send-gratuitous enable vrrp |

可选 缺省情况下,开启VRRP备份组的Master交换机周期发送免费ARP报文功能 |

|

进入VLAN接口视图 |

interface Vlan-interface vlan-id |

- |

|

开启VLAN接口周期发送免费ARP报文功能 |

gratuitous-arp period-resending enable |

可选 缺省情况下,VLAN接口周期发送免费ARP报文功能处于开启状态 |

![]()

S3600系列以太网交换机在VLAN接口变为开启状态(包括链路开启或为VLAN接口配置IP地址),或VLAN接口的IP地址发生变化时,会对外发送免费ARP报文,这个操作不需命令行进行控制。

在完成上述配置后,在任意视图下执行display命令可以显示配置后ARP的运行情况,通过查看显示信息验证配置的效果。在用户视图下执行reset命令清除ARP表项。

表1-6 ARP的显示和维护

|

操作 |

命令 |

说明 |

|

查看ARP映射表 |

display arp [ static | dynamic | ip-address ] |

display命令可以在任意视图执行 |

|

查看包含指定内容的ARP映射表 |

display arp [ dynamic | static ] | { begin | include | exclude } regular-expression |

|

|

查看指定类型的ARP表项的数目 |

display arp count [ [ dynamic | static ] [ | { begin | include | exclude } regular-expression ] | ip-address ] |

|

|

查看指定端口被丢弃掉的不可信任的ARP报文的数量 |

display arp detection statistics interface interface-type interface-number |

|

|

查看动态ARP老化定时器的时间 |

display arp timer aging |

|

|

清除ARP表项 |

reset arp [ dynamic | static | interface interface-type interface-number ] |

reset命令在用户视图下执行 |

l 关闭交换机的ARP表项检查功能。

l 关闭交换机VLAN1接口周期发送免费ARP报文功能。

l 设置交换机上动态ARP表项的老化时间为10分钟。

l 增加一个静态ARP表项,IP地址为192.168.1.1,对应的MAC地址为000f-e201-0000,对应的出端口为VLAN 1中的端口Ethernet1/0/10。

<Sysname> system-view

[Sysname] undo arp check enable

[Sysname] interface Vlan-interface 1

[Sysname-Vlan-interface1] undo gratuitous-arp period-resending enable

[Sysname-Vlan-interface1] quit

[Sysname] arp timer aging 10

[Sysname] arp static 192.168.1.1 000f-e201-0000 1 Ethernet1/0/10

ARP协议有简单、易用的优点,但是也因为其没有任何安全机制而容易被攻击发起者利用。目前ARP攻击和ARP病毒已经成为局域网安全的一大威胁,为了避免各种攻击带来的危害,设备提供了多种技术对攻击进行检测和解决。

下面将详细介绍一下这些技术的原理以及配置。

为了防御ARP洪泛攻击,S3600系列以太网交换机作为网关设备时,支持根据VLAN限定ARP表项学习数量。即:在设备的指定VLAN接口,配置允许学习动态ARP表项的最大个数。当该VLAN接口动态学习到的ARP表项超过限定的最大值后,将不进行动态地址表项的学习,从而防止某一VLAN内的恶意用户发动ARP泛洪攻击造成的危害。

恶意用户可能通过工具软件,伪造网络中其他设备(或主机)的源IP或源MAC地址的ARP报文,进行发送,从而导致途径网络设备上的ARP表项刷新到错误的端口上,网络流量中断。

为了防御这一类ARP攻击,增强网络健壮性,S3600系列以太网交换机作为网关设备时,支持配置ARP报文源MAC一致性检查功能。通过检查ARP报文中的源MAC地址和以太网报文头中的源MAC地址是否一致,来校验其是否为伪造的ARP报文。

l 如果一致,则该ARP报文通过一致性检查,交换机进行正常的表项学习;

l 如果不一致,则认为该ARP报文是伪造报文,交换机不学习动态ARP表项的学习,也不根据该报文刷新ARP表项。

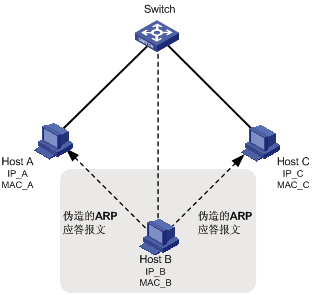

按照ARP协议的设计,一个主机即使收到的ARP应答并非自身请求得到的,也会将其IP地址和MAC地址的对应关系添加到自身的ARP映射表中。这样可以减少网络上过多的ARP数据通信,但也为“ARP 欺骗”创造了条件。

如图2-1所示,Host A和Host C通过Switch进行通信。此时,如果有黑客(Host B)想探听Host A和Host C之间的通信,它可以分别给这两台主机发送伪造的ARP应答报文,使Host A和Host C用MAC_B更新自身ARP映射表中与对方IP地址相应的表项。此后,Host A 和Host C之间看似“直接”的通信,实际上都是通过黑客所在的主机间接进行的,即Host B担当了“中间人”的角色,可以对信息进行了窃取和篡改。这种攻击方式就称作“中间人(Man-In-The-Middle)攻击”。

图2-1 ARP“中间人”攻击示意图

为了防止黑客或攻击者通过ARP报文实施“中间人”攻击,S3600系列以太网交换机支持ARP入侵检测功能。

某VLAN内开启ARP入侵检测功能后:

l 该VLAN内所有ARP非信任端口接收到的ARP(请求与回应)报文将重定向到CPU进行报文的合法性检查:如果认为该ARP报文合法,则进行转发;否则直接丢弃。

l 该VLAN内信任端口接收的ARP报文正常转发,不进行合法性检查。

这里所谓的合法性检查是指:根据ARP报文中源IP地址、源MAC地址,检查用户是否是所属VLAN所在端口上的合法用户,包括基于DHCP Snooping安全表项的检查、基于IP静态绑定表项的检查和基于802.1x认证用户IP/MAC对应关系的检查。具体可根据组网环境的不同,选择不同的检查方式:

l 当接入交换机连接的用户均为DHCP动态获取IP地址的用户时,建议配置DHCP Snooping功能,交换机会依据DHCP Snooping表项进行ARP报文的合法性检测;

l 当接入交换机连接的用户为少量手工配置IP地址的用户时,建议配置IP静态绑定表项,交换机会依据IP静态绑定表项进行ARP报文的合法性检测;

l 当接入交换机连接的用户较多,且大部分为静态IP地址分配方式时,逐条配置IP静态绑定表项,工作量比较大,配置容易出错。此时,如果用户安装了802.1x客户端,建议开启交换机的802.1x认证用户的ARP入侵检测功能,交换机会将其记录的802.1x认证用户(无论是DHCP动态获取IP地址或手工配置静态IP地址)的IP地址、MAC地址对应关系和DHCP Snooping表项、IP静态绑定表项一同用于ARP入侵检测功能。

![]()

l DHCP Snooping表、IP静态绑定表的相关介绍请参见操作手册“DHCP”模块。

l 802.1x认证相关介绍请参见操作手册“802.1x及System-Guard”模块。

开启ARP入侵检测功能以后,用户可以通过配置ARP严格转发功能,使从指定VLAN的非信任端口上接收的合法ARP请求报文只能通过已配置的信任端口进行转发;而从非信任端口上接收的合法ARP应答报文,首先按照报文中的目的MAC地址进行转发,若目的MAC地址不在MAC地址表中,则将此ARP应答报文通过信任端口进行转发。

为了防止“中间人攻击”,设备通过开启ARP入侵检测功能,将ARP报文上送到CPU处理,判断ARP报文的合法性后进行转发或丢弃。但是,这样引入了新的问题:如果攻击者恶意构造大量ARP报文发往交换机的某一端口,会导致CPU负担过重,从而造成其他功能无法正常运行甚至设备瘫痪。S3600系列以太网交换机支持端口ARP报文限速功能,使受到攻击的端口暂时关闭,来避免此类攻击对CPU的冲击。

开启某个端口的ARP报文限速功能后,交换机对每秒内该端口接收的ARP报文数量进行统计,如果每秒收到的ARP报文数量超过设定值,则认为该端口处于超速状态(即受到ARP报文攻击)。此时,交换机将关闭该端口,使其不再接收任何报文,从而避免大量ARP报文攻击设备。

同时,设备支持配置端口状态自动恢复功能,对于配置了ARP限速功能的端口,在其因超速而被交换机关闭后,经过一段时间可以自动恢复为开启状态。

按照ARP协议的设计,网络设备收到目的IP地址是本接口IP地址的ARP报文(无论此ARP报文是否为自身请求得到的),都会将其IP地址和MAC地址的对应关系添加到自身的ARP映射表中。这样可以减少网络上过多的ARP数据通信,但也为“ARP欺骗”创造了条件。

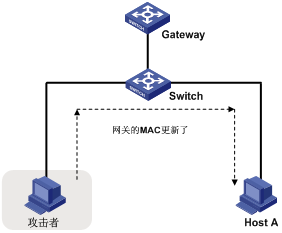

实际网络环境,特别是校园网中,最常见的ARP攻击方式是“仿冒网关”攻击。即:攻击者伪造ARP报文,发送源IP地址为网关IP地址,源MAC地址为伪造的MAC地址的ARP报文给被攻击的主机,使这些主机更新自身ARP表中网关IP地址与MAC地址的对应关系。这样一来,主机访问网关的流量,被重定向到一个错误的MAC地址,导致该用户无法正常访问外网。

图2-2 “仿冒网关”攻击示意图

为了防御“仿冒网关”的ARP攻击,S3600系列以太网交换机作为接入设备(一般情况下上行口连接网关设备,下行口连接用户)支持基于网关IP/MAC的ARP报文过滤功能。

l 为防御交换机下行口可能收到的源IP地址为网关IP地址的ARP攻击报文,可将接入交换机下行端口(通常与用户直接相连的端口)和网关IP进行绑定。绑定后,该端口接收的源IP地址为网关IP地址的ARP报文将被丢弃,其他ARP报文允许通过。

l 为防御交换机上行口可能收到的源IP地址为网关IP地址,源MAC地址为伪造的MAC地址的ARP攻击报文,可将接入交换机级联端口或上行端口和网关IP地址、网关MAC地址进行绑定。绑定后,该端口接收的源IP地址为指定的网关IP地址,源MAC地址为非指定的网关MAC地址的ARP报文将被丢弃,其他ARP报文允许通过。

![]()

ARP信任端口功能比端口支持基于网关IP/MAC的ARP报文过滤功能的优先级高,即:如果接入交换机级联端口或上行端口被配置为ARP信任端口,则该端口上对于网关IP地址、网关MAC地址的绑定不生效。

表2-1 ARP攻击防御配置任务简介

|

配置任务 |

交换机角色 |

说明 |

详细配置 |

|

配置VLAN接口学习动态ARP表项的最大数目 |

网关设备 |

可选 |

|

|

配置ARP报文源MAC一致性检查功能 |

网关设备、接入设备 |

可选 |

|

|

配置基于网关IP/MAC的ARP报文过滤功能 |

接入设备 |

可选 |

|

|

配置ARP入侵检测功能 |

网关设备、接入设备 |

可选 |

|

|

配置ARP报文限速功能 |

网关设备、接入设备 |

可选 |

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入VLAN接口视图 |

interface Vlan-interface vlan-id |

- |

|

配置VLAN接口学习动态ARP表项的最大数目 |

arp max-learning-num number |

可选 缺省情况下,S3600-EI系列以太网交换机取值为4031,S3600-SI系列以太网交换机取值为2048 |

表2-3 配置ARP报文源MAC一致性检查

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

开启ARP报文源MAC一致性检查功能 |

arp anti-attack valid-check enable |

必选 缺省情况下,交换机ARP报文源MAC一致性检查功能处于关闭状态 |

表2-4 配置基于网关IP地址的ARP报文过滤功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置基于网关IP地址的ARP报文过滤功能 |

arp filter source ip-address |

必选 缺省情况下,没有配置基于网关IP地址的ARP报文过滤功能 |

表2-5 配置基于网关IP地址、MAC地址绑定的ARP报文过滤功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置基于网关IP地址、MAC地址绑定的ARP报文过滤功能 |

arp filter binding ip-address mac-address |

必选 缺省情况下,没有配置基于网关IP地址、MAC地址绑定的ARP报文过滤功能 |

![]()

以太网端口上的arp filter source命令与arp filter binding命令互斥,即同一个以太网端口上只能配置其中的一种命令。一般情况下,基于网关IP地址的ARP报文过滤功能,配置在接入交换机与用户相连的端口;而基于网关IP地址的、MAC地址绑定的ARP报文过滤功能,配置在接入交换机的级连端口或上行端口。

表2-6 配置ARP入侵检测功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置IP静态绑定表项 |

interface interface-type interface-number |

三者至少选一,可以多选 缺省情况下,没有配置IP静态绑定表项,且交换机的DHCP Snooping功能、基于802.1x认证用户的ARP入侵检测功能处于关闭状态 |

|

ip source static binding ip-address ip-address [ mac-address mac-address ] |

||

|

开启DHCP Snooping功能 |

dhcp-snooping |

|

|

开启基于802.1x认证用户的ARP入侵检测的功能 |

ip source static import dot1x |

|

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置DHCP Snooping信任端口 |

dhcp-snooping trust |

可选 如果开启了交换机的DHCP Snooping功能,则需要配置其上行连接DHCP服务器的端口为信任端口 |

|

配置ARP信任端口 |

arp detection trust |

可选 缺省情况下,交换机所有端口为ARP非信任端口 一般情况下,需要配置交换机的上行端口作为ARP信任端口 |

|

退出至系统视图 |

quit |

- |

|

进入VLAN视图 |

vlan vlan-id |

- |

|

开启ARP入侵检测功能 |

arp detection enable |

必选 缺省情况下,指定VLAN内所有端口的ARP入侵检测功能处于关闭状态 |

|

开启ARP严格转发功能 |

arp restricted-forwarding enable |

可选 缺省情况下,ARP严格转发功能处于关闭状态 |

![]()

l 在接入用户多数为DHCP动态获取IP地址,部分为手工配置IP地址的组网环境中,建议同时开启DHCP Snooping功能和配置IP静态绑定表项,配合ARP入侵检测功能完成ARP报文的合法性检查。

l 基于802.1x认证用户的ARP入侵检测功能需要和交换机基于MAC地址认证的802.1x功能以及ARP入侵检测功能一起配合使用。

l 目前,S3600系列以太网交换机在端口上配置的IP静态绑定表项,其所属VLAN为端口的缺省VLAN ID。因此,如果ARP报文的VLAN TAG与端口的缺省VLAN ID值不同,报文将无法通过根据IP静态绑定表项进行的ARP入侵检测。

l 在开启ARP严格转发功能之前,需要先在交换机上开启ARP入侵检测功能,并配置ARP信任端口。

l 建议用户不要在汇聚组中的端口上配置ARP入侵检测功能。

表2-7 配置ARP报文限速功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

开启ARP报文限速功能 |

arp rate-limit enable |

必选 缺省情况下,端口的ARP报文限速功能处于关闭状态 |

|

配置允许通过端口的ARP报文的最大速率 |

arp rate-limit rate |

可选 缺省情况下,端口能通过的ARP报文的最大速率为15pps |

|

退出至系统视图 |

quit |

- |

|

开启端口状态自动恢复功能 |

arp protective-down recover enable |

可选 缺省情况下,交换机的端口状态自动恢复功能处于关闭状态 |

|

配置端口状态自动恢复时间 |

arp protective-down recover interval interval |

可选 缺省情况下,开启端口状态自动恢复功能后,交换机的端口状态自动恢复时间为300秒 |

![]()

l 用户必须先开启交换机的端口状态自动恢复功能,才能设置端口状态自动恢复的时间。

l 建议用户不要在汇聚组中的端口上配置ARP报文限速功能。

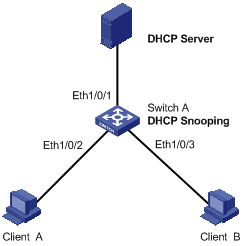

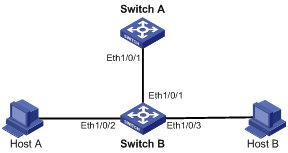

如图2-3所示,Switch A的端口Ethernet1/0/1连接DHCP服务器,端口Ethernet1/0/2和Ethernet1/0/3分别连接Client A和Client B,且三个端口都属于VLAN 1。

l 开启交换机的DHCP Snooping功能,并设置端口Ethernet1/0/1为DHCP Snooping信任端口。

l 为防止ARP中间人攻击,配置VLAN 1的ARP入侵检测功能,设置Switch的端口Ethernet1/0/1为ARP信任端口;

l 开启端口Ethernet1/0/2和Ethernet1/0/3上的ARP报文限速功能,防止来自Client A和Client B的ARP报文流量攻击。

l 开启Switch A上的端口状态自动恢复功能,设置恢复时间间隔为200秒。

图2-3 配置ARP入侵检测与端口ARP报文限速组网图

# 开启交换机DHCP Snooping功能。

<SwitchA> system-view

[SwitchA] dhcp-snooping

# 设置端口Ethernet1/0/1为DHCP Snooping信任端口,ARP信任端口。

[SwitchA] interface Ethernet1/0/1

[SwitchA-Ethernet1/0/1] dhcp-snooping trust

[SwitchA-Ethernet1/0/1] arp detection trust

[SwitchA-Ethernet1/0/1] quit

# 开启VLAN 1内所有端口的ARP入侵检测功能。

[SwitchA] vlan 1

[SwitchA-vlan1] arp detection enable

# 开启端口Ethernet1/0/2上的ARP报文限速功能,设置ARP报文通过的最大速率为20pps。

[SwitchA] interface Ethernet1/0/2

[SwitchA-Ethernet1/0/2] arp rate-limit enable

[SwitchA-Ethernet1/0/2] arp rate-limit 20

[SwitchA-Ethernet1/0/2] quit

# 开启端口Ethernet1/0/3上ARP报文限速功能,设置ARP报文通过的最大速率为50pps。

[SwitchA] interface Ethernet1/0/3

[SwitchA-Ethernet1/0/3] arp rate-limit enable

[SwitchA-Ethernet1/0/3] arp rate-limit 50

[SwitchA-Ethernet1/0/3] quit

# 配置端口状态自动恢复功能,恢复时间间隔为200秒。

[SwitchA] arp protective-down recover enable

[SwitchA] arp protective-down recover interval 200

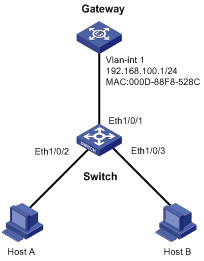

如图2-4所示,Host A和Host B通过接入交换机(Switch)与网关(Gateway)相连。网关的IP地址为192.168.100.1/24,MAC地址为000D-88F8-528C。为了防止Host A和Host B进行“仿冒网关”的ARP攻击,可以在接入交换机上配置基于网关IP/MAC的ARP过滤功能。

图2-4 “仿冒网关”的ARP攻击防御组网图

# 进入系统视图。

<Switch> system-view

# 在上行端口Ethernet1/0/1上配置基于网关IP地址、MAC地址绑定的ARP报文过滤功能。

[Switch] interface Ethernet 1/0/1

[Switch-Ethernet1/0/1] arp filter binding 192.168.100.1 000d-88f8-528c

[Switch-Ethernet1/0/1] quit

# 在下行端口Ethernet1/0/2上配置基于网关IP地址的ARP报文过滤功能。

[Switch] interface Ethernet 1/0/2

[Switch-Ethernet1/0/2] arp filter source 192.168.100.1

[Switch-Ethernet1/0/2] quit

# 在下行端口Ethernet1/0/3上配置基于网关IP地址的ARP报文过滤功能。

[Switch] interface Ethernet 1/0/3

[Switch-Ethernet1/0/3] arp filter source 192.168.100.1

[Switch-Ethernet1/0/3] quit

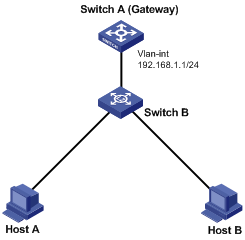

如图2-5所示,Host A和Host B通过二层交换机(Switch B)与网关(Switch A)相连。为了防御ARP泛洪等ARP攻击。

l 在Switch A上开启ARP报文源MAC一致性检查功能,过滤掉源MAC地址和以太网报文头中的源MAC地址不一致的伪造ARP报文。

l 在Switch A的Vlan-interface1上配置允许学习动态ARP表项的最大数目功能,实现根据VLAN限定ARP表项学习数量。

图2-5 ARP攻击防御组网图

# 进入系统视图。

<SwitchA> system-view

# 开启交换机的ARP报文源MAC一致性检查功能。

[SwitchA] arp anti-attack valid-check enable

# 进入Vlan-interface1接口视图。

[SwitchA] interface Vlan-interface 1

# 配置Vlan-interface1接口的IP地址。

[SwitchA-Vlan-interface1] ip address 192.168.1.1 24

# 配置Vlan-interface1接口允许学习的ARP数量最大为500条。

[SwitchA-Vlan-interface1] arp max-learning-num 500

[SwitchA-Vlan-interface1] quit

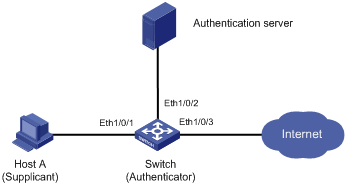

l 接入用户Host A使用手工配置的静态IP地址。且安装了802.1x客户端。

l 服务器采用H3C公司的CAMS作为认证、授权、计费服务器。

l 在接入交换机Switch上开启802.1x认证通过的信息用于ARP入侵检测功能,防御接入用户的ARP攻击。

图2-6 基于802.1x认证用户的ARP攻击防御组网图

# 进入系统视图。

<Switch> system-view

# 全局开启802.1x认证功能。

[Switch] dot1x

# 在VLAN1内开启ARP入侵检测功能。

[Switch] vlan 1

[Switch-vlan1] arp detection enable

[Switch-vlan1] quit

# 设置端口Ethernet1/0/2,Ethernet1/0/3为ARP入侵检测信任端口。

[Switch] interface Ethernet1/0/2

[Switch-Ethernet1/0/2] arp detection trust

[Switch-Ethernet1/0/2] quit

[Switch] interface Ethernet1/0/3

[Switch-Ethernet1/0/3] arp detection trust

[Switch-Ethernet1/0/3] quit

# 在Switch 上开启基于802.1x认证用户的ARP入侵检测功能。

[Switch] ip source static import dot1x

# 端口Ethernet 1/0/1上开启802.1x功能。

[Switch] interface Ethernet1/0/1

[Switch-Ethernet1/0/1] dot1x

如果ARP请求是从一个网络的主机发往同一网段却不在同一物理网络上的另一台主机,那么连接它们的具有代理ARP功能的设备就可以回答该请求,这个过程称作代理ARP(Proxy ARP)。代理ARP功能屏蔽了分离的物理网络这一事实,使用户使用起来,好像在同一个物理网络上。

代理ARP功能可根据接收ARP请求的VLAN接口的IP地址与该ARP请求目的IP地址是否在同一网段,分为:普通代理ARP功能(有时简称为代理ARP)和本地代理ARP功能。二者的应用场景有所区别:

l 普通代理ARP的应用环境为:想要互通的主机分别连接到设备的不同三层接口上,且这些主机不在同一个广播域中。

l 本地代理ARP的应用环境为:想要互通的主机连接到设备的同一个三层接口上,且这些主机不在同一个广播域中。

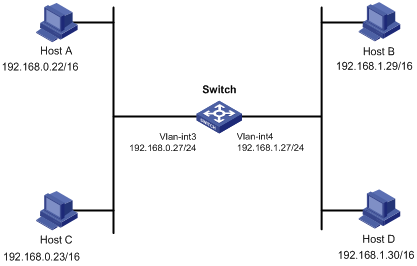

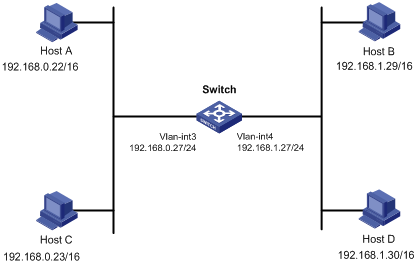

图3-1 普通代理ARP工作机制示例图

如图3-1所示:

Host A和Host D分别处于两个不同的子网中。当Host A(192.168.0.22/16)需要发送报文给Host D(192.168.1.30/16)时,由于Host A的掩码为16位,Host A认为Host D位于它的直连网段,所以Host A会以广播方式发送ARP请求报文,请求Host D的MAC地址。

l 当交换机没有开启普通代理ARP功能时,由于Host A和Host D处在两个不同的VLAN中,所以Host A发送的ARP请求报文不能到达Host D,它们双方不能正常通信。

l 当交换机开启普通代理ARP功能后,Vlan-interface3收到ARP请求后,通过查询系统路由表后,发现存在到达ARP请求报文目的IP的路由,则交换机会用Vlan-interface3的MAC地址发送ARP应答消息,回复Host A(应答报文的源IP为交换机收到的请求报文的目的IP)。当Host A收到ARP应答后,建立ARP表项。表项中的目的IP为Host D的IP地址192.168.1.30/16,MAC地址为交换机Vlan-interface3的MAC地址。后续Host A发往Host D的报文都会发送到交换机的Vlan-interface3,然后由交换机进行三层转发,从而实现了Host A和Host D间的通信。

普通代理ARP功能可以在IP主机没有配置缺省网关或者IP主机没有任何路由能力的情况下使用。

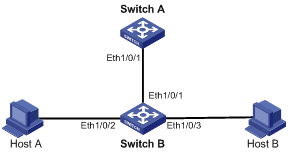

本地代理ARP的应用场景如图3-2所示。Host A和Host B属于同一个VLAN,但它们分别连接到Switch B上被二层隔离的端口Ethernet1/0/2和Ethernet1/0/3,通过在Switch A上启用本地代理ARP功能,可以实现Host A和Host B的三层互通。

图3-2 本地代理ARP的应用环境

本地代理ARP可以在下列情况下实现主机之间的三层互通:

l 连接到同一个VLAN中的不同二层隔离的端口下的主机要实现三层互通;

l S3600下挂的以太网交换机使能Isolate-user-vlan功能后,属于不同的Secondary VLAN的主机之间要实现三层互通。

表3-1 配置代理ARP

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入VLAN接口视图 |

interface Vlan-interface vlan-id |

- |

|

开启普通代理ARP功能 |

arp proxy enable |

必选 缺省情况下,普通代理ARP功能处于关闭状态 |

|

开启本地代理ARP功能 |

local-proxy-arp enable [ ip-range startIP to endIP ] |

必选 缺省情况下,本地代理ARP功能处于关闭状态 |

|

显示普通代理ARP及本地代理ARP配置情况 |

display arp proxy [ interface Vlan-interface vlan-id ] |

display命令可以在任意视图下执行 |

l Host A的IP地址为192.168.0.22/16,Host D的IP地址为192.168.1.30/16。

l 在交换机上创建VLAN 3和VLAN 4。

l Vlan-interface3的IP地址为192.168.0.27/24,Vlan-interface4的IP地址为192.168.1.27/24。

l 开启Vlan-interface3和 Vlan-interface4的普通代理ARP功能,实现Host A和Host D间的通信。

图3-3 普通代理ARP组网图

# 配置Vlan-interface3的IP地址为192.168.0.27/24。

<Switch> system-view

[Switch] interface Vlan-interface 3

[Switch-Vlan-interface3] ip address 192.168.0.27 24

[Switch-Vlan-interface3] quit

# 配置Vlan-interface4的IP地址为192.168.1.27/24。

[Switch] interface Vlan-interface 4

[Switch-Vlan-interface4] ip address 192.168.1.27 24

[Switch-Vlan-interface4] quit

# 开启Vlan-interface3接口上的普通代理ARP功能。

[Switch] interface Vlan-interface 3

[Switch-Vlan-interface3] arp proxy enable

[Switch-Vlan-interface3] quit

# 开启Vlan-interface4接口上的普通代理ARP功能。

[Switch] interface Vlan-interface 4

[Switch-Vlan-interface4] arp proxy enable

[Switch-Vlan-interface4] quit

l Switch A(S3600系列以太网交换机)通过端口Ethernet1/0/1与Switch B相连;

l Switch B的端口Ethernet1/0/2和Ethernet1/0/3都属于VLAN 1,且分别与Host A和Host B相连;

l Host A和Host B二层隔离,但可以通过Switch A实现三层互通。

图3-4 端口隔离时的本地代理ARP组网图

(1) 配置Switch B

# 将端口Ethernet1/0/2、Ethernet1/0/3加入隔离组,使同一VLAN内的Host A和Host B之间二层报文不能互通。

关于端口隔离的详细介绍可参见“端口隔离”部分。

<SwitchB> system-view

[SwitchB] interface Ethernet1/0/2

[SwitchB-Ethernet1/0/2] port isolate

[SwitchB-Ethernet1/0/2] quit

[SwitchB] interface Ethernet1/0/3

[SwitchB-Ethernet1/0/3] port isolate

[SwitchB-Ethernet1/0/3] quit

(2) 配置Switch A

# 在Vlan-interface1上开启本地代理ARP,实现Host A和Host B之间的三层互通。

<SwitchA> system-view

[SwitchA] interface Vlan-interface 1

[SwitchA-Vlan-interface1] local-proxy-arp enable

[SwitchA-Vlan-interface1] quit

![]()

S3600系列交换机中,只有S3600-EI系列支持本章内容。

在IRF(Intelligent Resilient Framework,智能弹性网络)组网应用中,为了支持弹性组网要求,通常在Fabric和其它设备之间连接冗余链路。但是如果Fabric内部连接中断,原Fabric分裂,这种冗余链路就可能导致同一网络上连接了两台或多台配置完全相同的三层设备,这几台设备都运行相同的路由功能。为了避免这种情况发生,可以采用Resilient ARP机制。Resilient ARP可以及时发现网络中是否出现了相同的三层设备,如出现则只保留一台作为三层设备,将其它设备都变为二层设备。

Resilient ARP的状态机有六种状态,分别是Initialize、LisentForL3Master、L3Master、L3Slave、L2Master和L2Slave。其中L3Master状态会定时发送Resilient ARP报文,以通知其它Fabric本Fabric处于三层设备状态。

Resilient ARP通过定时发送/接收Resilient ARP报文来实现系统状态切换,从而决定设备是作为三层设备还是二层设备。

Resilient ARP配置包括:

l 开启/关闭Resilient ARP功能

开启Resilient ARP功能后,系统可以根据当前的状态进行不同的处理,当Fabric内部连接中断后,可以通过冗余链路所在的VLAN接口定时发送Resilient ARP报文,从而决定设备是作为三层设备还是二层设备。

l 配置可发送Resilient ARP报文的VLAN接口

可以使用下面的命令配置Resilient ARP报文从哪个VLAN接口发送,当不指定发送VLAN接口时,Resilient ARP报文将通过缺省VLAN接口发送。

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

开启Resilient ARP功能 |

resilient-arp enable |

必选 缺省情况下,Resilient ARP处于开启状态 |

|

配置可发送Resilient ARP报文的VLAN接口 |

resilient-arp interface Vlan-interface vlan-id |

可选 缺省情况下,从VLAN 1接口发送Resilient ARP报文 |

|

显示Resilient ARP状态信息 |

display resilient-arp [ unit unit-id ] |

display命令可以在任意视图下执行 |

需要注意的是,该配置任务只是指明通过哪个VLAN接口发送Resilient ARP报文,而所有的VLAN接口都能接收Resilient ARP报文。

在IRF组网中,有四个Unit:Unit1~Unit4。Unit1和Unit3通过端口汇聚连接到另一台交换机(Switch)。为防止因Unit1和Unit3、Unit2和Unit4之间的链路中断而使网络中存在两台配置完全相同的三层设备,进而导致Switch与Fabric的报文转发出现问题,可以在Fabric中运行Resilient ARP。考虑到安全性,需要启动MD5认证功能。Unit1和Unit3上连接到Switch的端口都属于VLAN2。

图4-1 Resilient ARP组网示意图

# 开启Resilient ARP功能。

<Sysname> system-view

[Sysname] resilient-arp enable

# 配置可发送Resilient ARP报文的VLAN接口为Vlan-interface2。

[Sysname] resilient-arp interface Vlan-interface 2

在传统的以太网组网方案中,为了实现不同客户端主机之间的二层隔离和三层互通,通常采用在交换机上划分VLAN的方法。但是当彼此间需要二层隔离的用户较多时,这种方式会占用大量的VLAN资源;同时,为实现客户端之间三层互通,需要为每个VLAN规划不同的IP网段,并配置VLAN接口的IP地址,因此划分过多的VLAN会降低IP地址的分配效率。

接入层交换机支持MFF(MAC-Forced Forwarding,MAC强制转发)功能,为同一广播域内实现客户端主机间的二层隔离和三层互通,提供了一种解决方案。

MFF截获用户的ARP请求报文,通过ARP代答机制,回复网关MAC地址的ARP应答报文。通过这种方式,可以强制用户将所有流量(包括同一子网内的流量)发送到网关,使网关可以监控数据流量,防止用户之间的恶意攻击,能更好的保障网络部署的安全性。

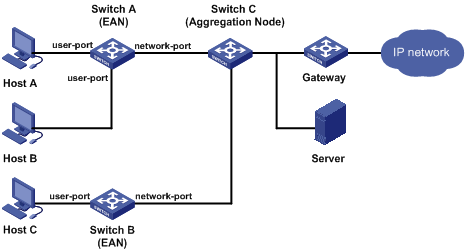

如图5-1所示,Switch A和Switch B作为以太网接入结点(Etehrnet Access Nodes,EAN),提供了客户端主机与汇聚节点(Switch C)之间的连接。在以太网接入结点上配置端口隔离和MAC强制转发功能,可以使客户端的数据报文交互全部通过网关转发,实现了客户端之间的三层互通,又保证二层数据的隔离,即:客户端主机不会了解相互的MAC地址。

MFF功能通常与端口隔离、IP过滤、ARP入侵检测等功能配合使用,在接入层交换机上实现客户端的流量过滤、二层隔离和三层互通,提高接入层网络的安全性。关于端口隔离、IP过滤、ARP入侵检测的具体介绍请分别参见本手册“端口隔离”、“DHCP”、“ARP”中的相关内容。

MFF定义了两种端口角色:用户口及网络口。

MFF的用户口是指直接接入网络终端用户的端口。

用户端口上对于不同的报文处理如下:

l 允许组播报文和DHCP报文通过;

l 对于ARP报文则上送CPU进行处理;

l 若已经学习到网关MAC地址,则仅允许目的MAC地址为网关MAC地址的单播报文通过,其他报文都将被丢弃;若没有学习到网关MAC地址,目的MAC地址为网关MAC地址的单播报文也被丢弃。

![]()

l 要配置为用户口的端口必须首先配置IP过滤功能;若某端口已被配置为用户口,则不能取消此端口的IP过滤配置。

l 为保证连接在同一交换机上的客户端彼此二层隔离,需要将用户口加入端口隔离组。

MFF的网络口是指连接其他网络设备如接入交换机、汇聚交换机或网关的端口。网络端口上对于不同的报文处理如下:

l 允许组播报文和DHCP报文通过;

l 对于ARP报文则上送CPU进行处理;

l 拒绝其他广播报文通过。

![]()

l 上行连接网关的端口,级联组网(多个MFF设备连接在一起的组网)时连接下游其他MFF设备的端口,或者环型组网时设备之间的端口,都应该配置为网络端口。

l 网络端口只是一种端口角色,它和该端口在网络拓扑中的位置没有关系;换句话说,网络端口不一定总是上行端口。

l 为保证MFF功能正确实现,一般需要先将网络口配置为DHCP Snooping信任端口及ARP入侵检测信任端口。

在开启MFF功能的接入层交换机上,每一个VLAN对应一个MFF的网关IP地址。该VLAN内客户端的所有流量都会通过这个网关进行转发,从而实现客户端数据间的二层隔离,及网关对数据流量的监控等功能。

MFF网关的IP地址的可以通过手动配置或自动获取,具体请参见5.1.3 MFF工作机制。

![]()

MFF网关IP地址的配置不依赖于接入交换机VLAN接口的创建及配置,MFF也不对其网段有效性进行检查;但若没有正确配置接入交换机VLAN接口及其IP地址,或网关IP地址与VLAN接口IP地址网段不同,可能导致无法正确学习网关MAC地址。

当接入层交换机连接的客户端包含使用静态配置的IP地址的用户时,该交换机上可以应用MFF功能的手工方式。

开启了MFF功能的手工方式后,需要指定MFF的网关IP地址。交换机根据静态绑定表项或DHCP Snooping表项,代答网关对用户的ARP请求。

当接入层交换机连接的客户端均采用DHCP协议动态获取IP地址时,该交换机上可以应用MFF功能的自动方式,但需要首先开启DHCP Snooping功能。

DHCP Snooping功能通过侦听DHCP-ACK报文,并解析其中的Option 3字段(Router IP)来获取网关IP地址。在使能MFF自动方式时,每一个DHCP Snooping用户绑定表项都应该有相对应的唯一网关IP地址。若DHCP-ACK报文携带多个网关IP地址,则只记录第一个。若学习到的用户绑定表项不包含网关IP地址,或者没有记录在用户绑定表项中,则自动方式会根据当前VLAN记录的第一个网关作为用户网关应答该用户的ARP请求,除非其请求的是一个已知的网关地址。

同时,针对每一个网关IP地址,从第一个与其对应的用户绑定表项中获取用户IP地址及MAC地址,封装并伪造ARP请求,用于探测网关的MAC地址。

![]()

l 自动方式下,一个VLAN内最多可以学习并维护20个网关信息,超过此限制的网关不再学习及处理。网关IP获取之后不会进行更新,即网关信息一旦生成就不会老化,除非去使能MFF。

l 若在MFF学习到网关MAC地址后,收到来自网关的ARP报文,携带了与记录MAC地址不同的源MAC地址,则需要更新记录的网关MAC地址。

l 配置MFF的手工方式后,对于开启MFF功能的交换机下连接的动态获取IP地址的用户,仍然通过DHCP snooping获取网关地址。

用户之间的三层互通是通过类似代理ARP的ARP代答机制保证。

针对ARP报文,MFF具体进行以下处理:

l 代答用户ARP请求。替代网关给用户主机回应ARP报文,使用户之间的报文交互都通过网关进行三层转发。这里,用户主机的ARP请求,既包含对于网关的请求,也包含对于其他用户IP的ARP请求。

l 代答网关ARP请求。替代用户主机给网关回应ARP报文。如果网关请求的表项在MFF设备上存在,就根据表项进行代答。如果表项还没有建立,则转发请求。以便达到减少广播的目的。

l 转发用户主机和网关发来的ARP应答。

l 监听网络中的ARP报文。更新网关IP地址和MAC地址对应表并广播。

RFC4562:MAC-Forced Forwarding

表5-1 MFF配置任务简介

|

操作 |

说明 |

详细配置 |

|

开启MFF功能 |

必选 |

|

|

配置网络中部署的服务器IP地址 |

可选 |

|

|

配置MFF用户口 |

必选 |

|

|

配置MFF网络口 |

必选 |

![]()

如果配置MFF功能的接入层交换机同时开启了VLAN Mapping功能,为了保证二者正常工作,需要把MFF网关和接入层交换机的VLAN接口均配置在网络侧VLAN内,且VLAN接口的IP地址需要手工配置,应与MFF网关IP地址在同一网段。

表5-2 开启MFF功能

|

配置步骤 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入VLAN视图 |

vlan vlan-id |

- |

|

开启MFF功能,同时配置MFF的工作方式 |

arp mac-forced-forwarding { auto | default-gateway gateway-ip } |

必选 缺省情况下,关闭MFF功能 |

无论MFF功能工作在手工方式还是自动方式下,都支持配置网络中服务器的IP地址,否则开启MFF功能的接入交换机连接的客户端将不能与网络中部署的服务器之间进行通信。这里的服务器IP地址可以是DHCP服务器的IP地址,也可以是其他业务的服务器的IP地址。配置了网络中部署的服务器IP地址后,如果网络口收到了源IP地址为服务器IP地址的ARP请求,按照对待网关的方式代答用户的请求。即,用户发送给服务器的报文,都会通过网关进行转发,而服务器发送给用户的报文,则不需经过网关转发。

表5-3 配置网络中部署的服务器的IP地址

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入VLAN视图 |

vlan vlan-id |

- |

|

配置网络中部署的服务器的IP地址 |

arp mac-forced-forwarding server server-ip&<1-10> |

必选 缺省情况下,网络中部署的服务器没有配置IP地址 |

![]()

l 当交换机的MFF工作在自动方式,且网关与DHCP服务器不是同一台设备,则必须通过此命令指定DHCP服务器的IP地址。

l 当VRRP备份组作为MFF的网关时,为保证MFF功能的正确实现,必须通过此命令指定VRRP备份组中所有交换机的IP地址。

在配置MFF用户口之前,请在接入层交换机上开启DHCP Snooping功能,并确认待配置的用户口已经具备以下条件:

l 该端口所属VLAN已经开启ARP入侵检测功能。

l 该端口已经开启IP过滤功能。

l 该端口已经加入端口隔离组。

表5-4 MFF用户口配置过程

|

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

开启DHCP Snooping功能 |

dhcp-snooping |

必选 缺省情况下,交换机的DHCP Snooping功能处于关闭状态 |

|

进入VLAN视图 |

vlan vlan-id |

- |

|

开启ARP入侵检测功能 |

arp detection enable |

必选 缺省情况下,交换机的ARP入侵检测功能处于关闭状态 |

|

退出至系统视图 |

quit |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

开启当前端口的IP过滤功能 |

ip check source ip-address [ mac-address ] |

必选 缺省情况下,端口的IP过滤功能处于关闭状态 |

|

将当前端口加入隔离组 |

port isolate |

必选 缺省情况下,以太网端口没有加入隔离组 |

|

配置当前端口为MFF用户口 |

arp mac-forced-forwarding user-port |

必选 缺省情况下,没有配置交换机的以太网端口为MFF用户口 |

![]()

l 配置端口为MFF用户口或网络口的操作不会进行汇聚同步。为保证MFF功能正确实现,用户需要通过手工配置,保证同一汇聚组内的端口均为MFF用户口或均为MFF网络口。

l 当组网中有若干接入层交换机串联,且处于下游的交换机设置了多个VLAN时,为保证MFF正常工作,处于上游的交换机的下行用户口需要配置成ARP信任端口。

在配置MFF网络口之前,请在接入层交换机上开启DHCP Snooping功能,并确认待配置的网络口已经具备以下条件:

l 该端口所属VLAN已经开启ARP入侵检测功能。

l 该端口已经开启ARP入侵检测信任端口和DHCP Snooping信任端口功能。

![]()

如果实际组网中出现若干接入层交换机串联的情况,当处于上游的接入层交换机的下行端口为MFF网络口时,不能在该端口上开启DHCP Snooping信任端口功能。

表5-5 MFF网络口配置

|

配置步骤 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

开启DHCP Snooping功能 |

dhcp-snooping |

必选 缺省情况下,交换机的DHCP Snooping功能处于关闭状态 |

|

进入VLAN视图 |

vlan vlan-id |

- |

|

开启ARP入侵检测功能 |

arp detection enable |

必选 缺省情况下,交换机的ARP入侵检测功能处于关闭状态 |

|

退出至系统视图 |

quit |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置当前端口为DHCP Snooping信任端口 |

dhcp-snooping trust |

可选 缺省情况下,在开启DHCP Snooping功能后,设备的所有端口均为不信任端口 |

|

配置当前端口为ARP入侵检测信任端口 |

arp detection trust |

必选 缺省情况下,端口为非ARP入侵检测信任端口 |

|

配置当前端口为MFF网络口 |

arp mac-forced-forwarding network-port |

必选 缺省情况下,没有配置交换机的以太网端口为MFF网络口 |

在完成上述配置后,在任意视图下执行display命令可以显示配置后MFF功能的运行情况,通过查看显示信息验证配置的效果。

表5-6 MFF配置显示

|

操作 |

命令 |

说明 |

|

显示MFF用户口及网络口配置的信息 |

display arp mac-forced-forwarding interface |

display命令可以在任意视图执行 |

|

显示MFF网关配置信息 |

display arp mac-forced-forwarding vlan |

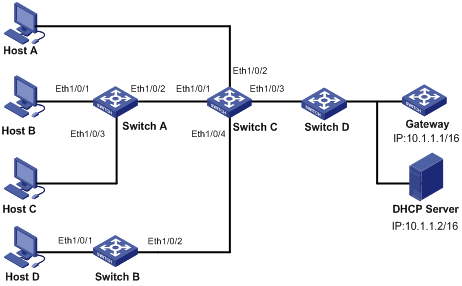

Host A配置静态IP地址,Host B、Host C、Host D通过DHCP动态获取IP地址,所有设备在VLAN1内。汇聚层交换机SwitchD不做特殊配置,要求通过在接入交换机SwitchA、SwitchB、SwitchC上配置MFF功能,保证客户端的二层隔离和三层互通(所有流量通过网关转发)。

图5-2 MFF配置组网图

(1) 配置Gateway

# 配置接口的IP地址。

<Gateway> system-view

[Gateway] interface Vlan-interface 1

[Gateway-Vlan-interface1] ip address 10.1.1.1 16

(2) 配置DHCP服务器

<DHCPServer> system-view

[DHCPServer] dhcp enable

[DHCPServer] dhcp server ip-pool 1

[DHCPServer-dhcp-poop-1] network 10.1.1.0 mask 255.255.0.0

[DHCPServer-dhcp-poop-1] gateway-list 10.1.1.1

[DHCPServer-dhcp-poop-1] quit

[DHCPServer]interface Vlan-interface 1

[DHCPServer-Vlan-interface1] ip address 10.1.1.2 16

(3) 配置Switch A

# 开启DHCP Snooping功能。

<SwitchA> system-view

[SwitchA] dhcp-snooping

# 在VLAN1内开启ARP入侵检测功能。

[SwitchA] vlan 1

[SwitchA-vlan-1] arp detection enable

# 开启MFF功能。

[SwitchA-vlan-1] arp mac-forced-forwarding auto

# 配置DHCP服务器的IP地址

[SwitchA-vlan-1] arp mac-forced-forwarding server 10.1.1.2

# 在Ethernet1/0/2上配置ARP入侵检测信任端口、DHCP Snooping信任端口功能。

[SwitchA] interface ethernet 1/0/2

[SwitchA-Ethernet1/0/2] arp detection trust

[SwitchA-Ethernet1/0/2] dhcp-snooping trust

# 将Ethernet1/0/2端口配置为MFF网络口。

[SwitchA-Ethernet1/0/2] arp mac-forced-forwarding network-port

# 在Ethernet1/0/1端口配置端口隔离、IP过滤功能和MFF用户口。

[SwitchA] interface ethernet 1/0/1

[SwitchA-Ethernet1/0/1] port isolate

[SwitchA-Ethernet1/0/1] ip check source ip-address

[SwitchA-Ethernet1/0/1] arp mac-forced-forwarding user-port

[SwitchA-Ethernet1/0/1] quit

# 在Ethernet1/0/3端口配置端口隔离、IP过滤功能和MFF用户口。

[SwitchA] interface ethernet 1/0/3

[SwitchA-Ethernet1/0/3] port isolate

[SwitchA-Ethernet1/0/3] ip check source ip-address

[SwitchA-Ethernet1/0/3] arp mac-forced-forwarding user-port

[SwitchA-Ethernet1/0/3] quit

(4) 配置Switch B

# 开启DHCP Snooping功能。

<SwitchB> system-view

[SwitchB] dhcp-snooping

# 在VLAN1内开启ARP入侵检测功能。

[SwitchB] vlan 1

[SwitchB-vlan-1] arp detection enable

# 开启MFF功能。

[SwitchB-vlan-1] arp mac-forced-forwarding auto

# 配置DHCP服务器的IP地址

[SwitchB-vlan-1] arp mac-forced-forwarding server 10.1.1.2

# 在Ethernet1/0/2上配置ARP入侵检测信任端口、DHCP Snooping信任端口功能。

[SwitchB] interface ethernet 1/0/2

[SwitchB-Ethernet1/0/2] arp detection trust

[SwitchB-Ethernet1/0/2] dhcp-snooping trust

# 将Ethernet1/0/2端口配置为MFF网络口。

[SwitchB-Ethernet1/0/2] arp mac-forced-forwarding network-port

# 在Ethernet1/0/1端口配置端口隔离、IP过滤功能和MFF用户口。

[SwitchB] interface ethernet 1/0/1

[SwitchB-Ethernet1/0/1] port isolate

[SwitchB-Ethernet1/0/1] ip check source ip-address

[SwitchB-Ethernet1/0/1] arp mac-forced-forwarding user-port

[SwitchB-Ethernet1/0/1] quit

(5) 配置Switch C

# 开启DHCP Snooping功能。

<SwitchC> system-view

[SwitchC] dhcp-snooping

# 在VLAN1内开启ARP入侵检测功能。

[SwitchC] vlan 1

[SwitchC-vlan-1] arp detection enable

# 开启MFF功能。

[SwitchC-vlan-1] arp mac-forced-forwarding default-gateway 10.1.1.1

# 配置DHCP服务器的IP地址

[SwitchC-vlan-1] arp mac-forced-forwarding server 10.1.1.2

# 在Ethernet1/0/3端口配置ARP入侵检测信任端口功能。

[SwitchC] interface ethernet 1/0/3

[SwitchC-Ethernet1/0/3] arp detection trust

# 在Ethernet1/0/3端口配置DHCP Snooping信任端口功能。

[SwitchC-Ethernet1/0/3] dhcp-snooping trust

# 将Ethernet1/0/3端口配置为MFF网络口。

[SwitchC-Ethernet1/0/3] arp mac-forced-forwarding network-port

[SwitchC-Ethernet1/0/3] quit

# 在端口Ethernet1/0/2上配置IP静态绑定表项、IP过滤功能、MFF用户端口。

[SwitchC] interface ethernet1/0/2

[SwitchC-Ethernet1/0/2] ip source static binding ip-address 10.1.1.100 mac-address 0001-0001-0001

[SwitchC-Ethernet1/0/2] ip check source ip-address mac-address

[SwitchC-Ethernet1/0/2] arp mac-forced-forwarding user-port

[SwitchC-Ethernet1/0/2] quit

# 在端口Ethernet1/0/1和Ethernet1/0/4上配置MFF网络端口。

[SwitchC] interface ethernet1/0/1

[SwitchC-Ethernet1/0/1] arp mac-forced-forwarding network-port

[SwitchC-Ethernet1/0/1] quit

[SwitchC] interface ethernet1/0/4

[SwitchC-Ethernet1/0/4] arp mac-forced-forwarding network-port

[SwitchC-Ethernet1/0/4] quit

![]()

l 为保证网络中的接入层交换机可以正确学习到下游接入层交换机的DHCP Snooping表项,在配置完所有接入层交换机后,需要对所有接入层交换机VLAN接口做关闭/开启操作,同时主机也需要重新申请IP。

l MFF功能可以保证Host A、Host B、Host C、Host B之间三层互通,但不保证Host A、Host B、Host C与接入层交换机Switch A、Switch B之间的三层互通。

l 为保证用户组播报文的正常接收,需要在接入层交换机上配置组播相关命令(如igmp snooping),否则组播报文可能会被MFF丢弃。

l 连接有静态IP地址用户的设备所在VLAN,没有配置成MFF手工方式,导致静态IP用户无法上网。

l 连接有静态IP地址用户的设备的端口,没有静态绑定,导致静态IP用户可能无法上网。

l 在用户口及网络口配置中,端口所在所有VLAN有配置ARP入侵检测功能,或网络口未配置ARP入侵检测信任端口功能,导致部分ARP报文无法正确处理,流量中断。

l 网络口未配置为DHCP Snooping信任端口,导致接入层交换机及主机无法正确学习IP地址。

l 未开启接入层交换机的DHCP Snooping功能,或者主机、接入层交换机已申请到IP地址后,接入层交换机才开启DHCP Snooping功能,导致报文无法通过IP过滤及ARP入侵检测,网络流量中断。

l 接入层交换机未配置组播命令(如igmp snooping),导致组播流量中断。

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!