Acceso

H3C SecPath Virtual Firewalls (vFWs)

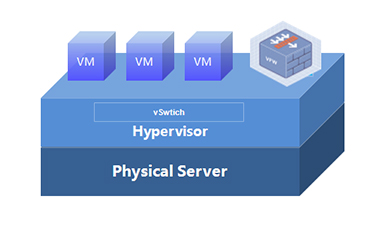

Los H3C SecPath vFW son un conjunto de potentes productos de seguridad de software que pueden ejecutarse en múltiples hipervisores principales. Ejecuta el sistema operativo H3C Comware 7 de última generación, y puede monitorear y proteger el entorno virtual y las redes de amenazas internas y externas. Proporciona una protección de seguridad integral para los centros de datos virtualizados y las redes de computación en la nube, y puede ayudar a las empresas a construir soluciones de seguridad completas para los centros de datos y las redes de computación en la nube.

El vFW ofrece un sistema de protección de seguridad integral, garantiza acceso remoto seguro y ofrece funciones de seguridad completas que incluyen detección y defensa contra ataques, NAT, ALG, ACL y políticas de zonas de seguridad, protegiendo efectivamente la red de posibles amenazas de seguridad. Con el filtro de paquetes específico de aplicación (ASPF), supervisa el proceso de conexión, el estado y los comandos anormales. Proporciona una variedad de métodos de análisis y gestión inteligentes, admite una variedad de registros, ofrece funciones de gestión y monitorización de red completas, para ayudar a los administradores de red a gestionar la seguridad de la red de manera eficiente. Admite la configuración de varios tipos de conexiones VPN como L2TP VPN, GRE VPN y conexiones VPN de IPsec para garantizar la transmisión segura de datos a través de Internet.

H3C SecPath vFW1000 se ejecuta en una VM en un servidor estándar. Todas sus funciones están controladas por licencia, lo que proporciona flexibilidad a los usuarios para elegir funciones, características y periodos de validez según sea necesario.

Plataforma de seguridad de red líder en la industria

Ejecuta el sistema operativo Comware 7 líder en la industria, el vFW ofrece los siguientes beneficios:

Ricas funcionalidades de red y seguridad, satisfaciendo diferentes demandas de seguridad de red de sucursales empresariales y entornos multitenant de nube pública.

Aprovecha al máximo los recursos informáticos con el plano de control y el plano de datos separados y el reenvío de datos multinúcleo específicamente optimizado para el entorno virtual.

Arquitectura modular y plataforma de red abierta permiten operar y controlar la red según la demanda, facilitando la implementación de NFV/SDN.

Comparte una plataforma de software unificada y proporciona las mismas características y funcionalidades y una interfaz de gestión coherente con los dispositivos de red físicos.

Con la tecnología de cadena de servicio, permite la creación dinámica y despliegue automatizado de pools de recursos NFV y permite una orquestación flexible y modificación de servicios de inquilinos sin afectar la topología física y otros inquilinos.

Soporta la tecnología IRF, que puede virtualizar dos vFW en un dispositivo lógico distribuido para operación colaborativa, gestión unificada y mantenimiento ininterrumpido.

Soporta ISSU, lo cual permite la actualización sin interrupciones del servicio.

Soporta el uso de las tecnologías NAT64, NAT444 y DS-Lite para permitir una transición sin problemas de IPv4 a IPv6.

Soporta licenciamiento de servidor de licencias. La instalación, operación y gestión unificada de licencias en el servidor de licencias permite la implementación en lote automatizada de VNFs. La desvinculación del licenciamiento del dispositivo y la licencia unificada permiten la agrupación y reutilización de licencias, y reducen el costo de licenciamiento. Este método de licenciamiento es altamente seguro, y puede prevenir eficazmente la piratería y proteger los derechos e intereses legítimos de los usuarios.

Despliegue ultra-ligero

Adecuado para implementación en nubes públicas, sin necesidad de transporte, sin cableado y una implementación acelerada.

Operable en múltiples supervisores principales incluyendo VMware ESXi, Linux KVM, y H3C CAS, da rienda suelta a las ventajas de la virtualización y permite despliegue rápido, despliegue por lotes, copia de seguridad de imágenes, recuperación rápida y migración flexible.

Imágenes de software en formatos ISO, OVA, IPE y QCOW2, adaptándose para implementación en diversos entornos.

Soporta múltiples herramientas de implementación, incluyendo la plataforma de gestión de VM, la plataforma de gestión de redes y la plataforma local, permitiendo una flexibilidad completa en la implementación.

Permite crear o eliminar dinámicamente vFW1000s desde H3C VNF Manager.

Ofrece un servicio resistente de primera

El vFW proporciona una resiliencia de servicio extraordinaria.

Operable en múltiples supervisores populares, incluyendo VMware ESXi, Linux KVM y H3C CAS, puede adaptarse a diferentes entornos de implementación.

Permite a las empresas construir una red empresarial en un entorno virtualizado y asignar y gestionar los recursos y servicios de red de forma dinámica según la demanda. Por ejemplo, el número y el tipo de interfaces de red pueden ajustarse de manera flexible según sea necesario, eliminando la necesidad de comprar nuevas tarjetas de hardware.

A través del ajuste dinámico de recursos virtuales y licencias, puedes actualizar el software de forma fluida y mejorar el rendimiento del dispositivo según la demanda del negocio.

Seguridad completa asegurada

Protege tus datos con funciones poderosas de seguridad

Filtrado de paquetes—permite aplicar ACL estándares o avanzadas en los paquetes entrantes y salientes, basadas en información contenida en los paquetes, como prioridad, ToS o número de puerto UDP o TCP. También permite configurar rangos de tiempo durante los cuales se realizará el filtrado de paquetes.

ASPF—determina dinámicamente si enviar o descartar un paquete mediante la verificación de su información de protocolo de capa de aplicación y estado. ASPF admite la inspección de FTP, HTTP, SMTP, RTSP y otros protocolos de capa de aplicación basados en TCP/UDP.

Defensa de ataque—Detecta y previene varios ataques, incluyendo Land, Smurf, Fraggle, ping de la muerte, Tear Drop, suplantación de IP, fragmentación de IP, suplantación de ARP, búsqueda inversa de ARP, bandera TCP inválida, paquete ICMP grande, exploración de IP/puerto y ataques DDoS comunes, como inundación SYN, inundación UDP, inundación DNS e inundación ICMP.

VPN—Soporta múltiples servicios de VPN, incluyendo L2TP VPN, IPsec VPN y GRE VPN, permitiendo acceso remoto a través de conexión telefónica, línea arrendada, VLAN o túnel, y establecimiento de diferentes formas de VPNs, como VPNs de Internet, intranet o acceso según sea necesario. Combinado con firewall, AAA, NAT y diversas tecnologías de QoS, el vFW garantiza un servicio de red privada seguro y confiable a través de Internet abierto.

Zona de seguridad—permite configurar zonas de seguridad según interfaces y VLANs.

Denylist—Soporta lista de denegación estática y lista de denegación dinámica.

Enrutamiento—Soporta enrutamiento estático, enrutamiento basado en políticas y protocolos de enrutamiento dinámico como RIP y OSPF.

Solución NAT completa

Proporciona métodos de traducción de direcciones de uno a muchos, piscina de direcciones, control de ACL y otros métodos, admite varios servicios de traducción de direcciones diferentes en una interfaz y proporciona servicios FTP, Telnet y WWW a través del servidor interno, brindando una solución NAT completa para los usuarios.

Además de las funciones generales de NAT, el vFW también puede proporcionar NAT ALG para varios protocolos de aplicación, incluyendo VoIP y aplicaciones multimedia de video como H323, RAS, SIP, SCCP y RTSP, aplicaciones de VPN de PPTP y aplicaciones de uso común como FTP, TFTP, DNS, NBT, ICMP, HWCC, DNS e ILS.

Gestión avanzada de seguridad

El vFW proporciona varios tipos de registros, incluidos registros de ataques en tiempo real, registros de listas de denegación, registros de sesiones y registros de NAT, que brindan una base sólida para que los administradores analicen la situación de la red y eviten ataques de red.

El vFW admite la gestión desde el sistema de gestión H3C IMC, que recopila y analiza información de seguridad, y ofrece una vista intuitiva de las condiciones de red y seguridad, ahorrando esfuerzos de gestión y mejorando la eficiencia de la gestión.

Amplia gama de opciones de autenticación

Proporciona una amplia gama de opciones de autenticación para garantizar la seguridad de acceso.

Asignación de control de acceso basada en roles—asigna permisos según los roles de usuario, lo que puede evitar que los usuarios con bajos niveles de privilegio obtengan o modifiquen información de configuración.

Protección de vista jerárquica—impide que los usuarios de nivel inferior ingresen a las vistas de nivel superior.

Servicio de Autenticación Remota de Usuarios en Dial-In (RADIUS)—Colabora con un servidor RADIUS para implementar servicios de seguridad de autenticación, autorización y contabilidad para usuarios de acceso, con el objetivo de prevenir el acceso no autorizado.

PKI/X.509—Proporciona autenticación basada en certificados.

Autenticación MD5 en OSPF y RIP2—Asegura autenticidad e integridad de la información de enrutamiento intercambiada.

Soluciones de conexión VPN completas

El vFW soporta múltiples tecnologías de VPN para que puedas configurar conexiones VPN según sea necesario.

VPN de L2TP—Configura túneles punto a punto a través de una red pública (por ejemplo, Internet) y transmite tramas PPP encapsuladas (paquetes L2TP) sobre los túneles. L2TP es actualmente el protocolo de túnel más ampliamente utilizado en la red privada virtual de marcación (VPDN). El vFW admite múltiples multidominios L2TP.

GRE VPN—Encapsula un protocolo (como IP, MPLS o Ethernet) en un túnel virtual punto a punto sobre una red (como una red IP). Los paquetes se encapsulan en un extremo del túnel y se desencapsulan en el otro extremo del túnel.

VPN IPsec—Definido por el IETF para proporcionar seguridad interoperable, de alta calidad y basada en criptografía para las comunicaciones IP. IPsec utiliza los protocolos de Encabezado de Autenticación (AH) y Carga de Seguridad Envolvente (ESP) para garantizar la privacidad, integridad, autenticidad y anti-repetición de los datagramas transmitidos a través de la red. IPsec permite el establecimiento automático de SAs a través del Intercambio de Claves de Internet (IKE) o de forma manual. El protocolo IPsec proporciona una solución de VPN segura para usuarios que tienen altos requerimientos de seguridad de la información. VPN IPsec se utiliza típicamente en combinación con el protocolo L2TP y el protocolo GRE.

Artículo | Especificación | |

Imagen de software | H3C SecPath vFW1000 imagen de software en formato ISO, OVA, QCOW2 o IPE | |

Hipervisor | VMware ESXi Linux KVM H3C CAS | |

Recursos de VM | Mínimo 1 vCPU (superior a 2.0 GHz de velocidad de reloj). Mínimo 1 GB de memoria mínimo 8 GB de almacenamiento 2 a 16 vNICs, tipos de vNIC: E1000, VMXNET3, VirtIO y Intel 82599VF | |

Ethernet | Interfaz/subinterfaz Ethernet de capa 3, interfaz Ethernet de capa 2 ARP 802.1Q VLAN, terminación de VLAN Cliente PPPoE | |

Enrutamiento IP | Enrutamiento estático Enrutamiento dinámico: RIPv1/v2, OSPFv2, Política de enrutamiento BGP. | |

Servicios IP | Reenvío/Reenvío rápido (fast forwarding) TCP, UDP, Opción IP, IP sin número, PBR Ping, tracert Servidor DHCP, Relay DHCP, Cliente DHCP. Cliente DNS, Proxy DNS, DDNS Servidor FTP, cliente FTP, cliente TFTP, servidor Telnet, cliente Telnet, NTPv3/NTPv4/SNTPv3/SNTPv4, AFT SSHv1.5/2.0, SSL | |

IPv6 | IPv6 ND, IPv6 PMTU, IPv6 FIB, IPv6 ACL IPv6 sobre túnel manual IPv4, túnel IPv4-compatible IPv6 automático, túnel 6to4, túnel ISATAP Enrutamiento estático Enrutamiento dinámico: RIPng, OSPFv3, BGP4+ Filtro de paquetes IPv6 IPv6 ASPF Política de interzona IPv6 defensa contra ataques IPv6 | |

AAA | Autenticación de portal. Autenticación RADIUS. Autenticación HWTACACS. Autenticación PKI/CA (Formato X509) Autenticación de Dominio autenticación CHAP autenticación PAP | |

Cortafuegos | Zona de seguridad, los paquetes de una zona de seguridad diferente se deniegan por defecto Protección contra varios ataques maliciosos, incluyendo land, smurf, fraggle, ping de la muerte, teardrop, IP spoofing, IP fragmentation, ARP spoofing, reverse ARP lookup, invalid TCP flag, large ICMP packet, address/port scanning, SYN flood, ICMP flood y UDP flood ACLs Básicos y avanzados ACLs basados en la interfaz ACLs basados en el intervalo de tiempo Filtrado dinámico de paquetes Filtrado de paquetes de capa de aplicación ASPF Lista negra estática y dinámica Vincula MAC-IP. Limita conexiones por ACL basada en MAC Modo FIPS/CC | |

NAT | Muchos a uno NAT, que mapea múltiples direcciones internas a una dirección pública Muchos a muchos NAT, que mapea múltiples direcciones internas a múltiples direcciones públicas. Uno a uno NAT, que mapea una dirección interna a una dirección pública. NAT tanto de la dirección de origen como de la dirección de destino Acceso de hosts externos a servidores internos Mapeo de dirección interna a dirección de interfaz pública Soporte NAT para DNS Establece período efectivo para NAT NAT ALGs para NAT ALG, incluyendo DNS, FTP, TFTP, PPTP, H.323, SIP, RSH, ILS, MSN, NBT | |

VPN | L2TP VPN | Inicia una solicitud de túnel al LNS con el nombre de usuario completo de la VPN y el nombre de dominio ISP al que pertenece el usuario. Asignación de IP a usuarios de VPN. Autenticación CHAP para volver a autenticar usuarios y renegociación LCP |

IPsec/IKE | AH, ERES Configura una asociación de seguridad automáticamente a través de IKE o manualmente. Múltiples algoritmos de encriptación ESP incluyendo DES, 3DES, and AES Utiliza los algoritmos de autenticación MD5 y SHA-1 en los modos principal y agresivo de IKE y la travesía NAT. DPD | |

GRE VPN | ||

QoS | Clasifica el tráfico basándote en el puerto, dirección MAC, dirección IP, prioridad IP, prioridad DSCP, número de puerto TCP/UDP o tipo de protocolo. Gestión de congestión: FIFO, WFQ, CBQ. Evita la congestión: Tail drop, WRED. | |

DC | VXLAN, OpenFlow1.3 | |

Alta disponibilidad | VRRP/VRRPv3 BFD Reth IRF | |

Gestión y mantenimiento | Gestión de acceso de usuario: puerto de consola, puerto AUX, SSH, Telnet, FTP Gestión de red: SNMPv1/v2c/v3, IMC, MIB, TR069, centro de gestión de seguridad H3C IMC, NETCONF Monitorización de red: SNMPv1/v2c/v3, RMON, Syslog, NQA, sFlow, track, NetStream, EAA. Otros: Tcl, Python | |

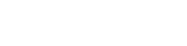

Gateway tenant en centros de datos

En el entorno del centro de datos, el vFW se puede utilizar como un gateway tenant para proporcionar acceso seguro a través de túneles VPN para diferentes tenants y evitar todo tipo de ataques externos. También se puede utilizar como dispositivo de control de acceso a la intranet para aislar zonas con diferentes niveles de seguridad y proporcionar protección de seguridad para el tráfico de red.

vFW como gateway de red de tenants.

El vFW ofrece los siguientes beneficios como gateway del tenant en el entorno del centro de datos.

Implementado directamente en un servidor, simplificando la infraestructura de red y facilitando el mantenimiento de los tenants.

Escalabilidad elástica del servicio, ajuste dinámico del rendimiento y gestión altamente eficiente.

Control de seguridad por zona.

NAT y ALG para múltiples aplicaciones. Detección y prevención de intrusiones.

Múltiples tecnologías de defensa contra ataques. Filtrado de listas de exclusión.

>Prevención de ataques de inundación SYN mediante un proxy TCP. Registros de tráfico y alarmas de ataque.

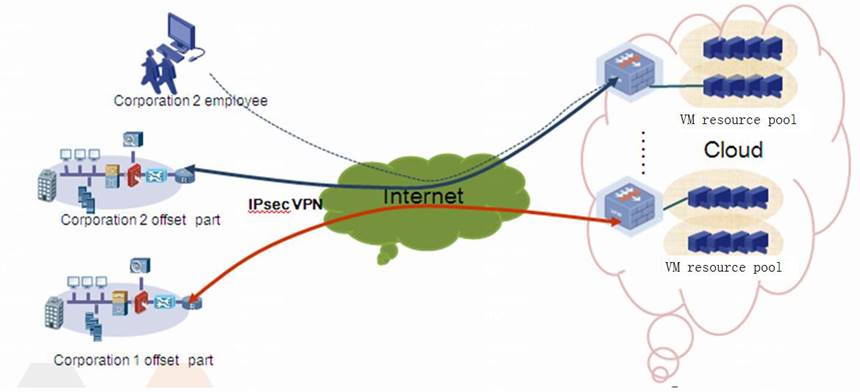

Gateway integral para sucursales empresariales

El vFW puede ser desplegado en una sucursal empresarial para proporcionar servicios de gateway integral Ofrece los siguientes beneficios:

Desplegado en un servidor estándar, simplificando la infraestructura de red y facilitando la gestión.

Proporciona acceso a Internet y puede establecer conexiones VPN (incluyendo VPN IPsec, L2TP y GRE) con el centro de datos de la empresa para garantizar la seguridad del acceso.

Proporciona una protección de seguridad robusta para la sucursal.

Desplegado en la misma plataforma de hardware con aplicaciones empresariales, permitiendo la convergencia de computación y networking.

vFW comogateway de red de sucursal empresarial.

vFW1000 licencias

Artículo | Descripción |

LIS-vFW1000-C1-Y1 | H3C SecPath vFW1000 License (Comware V7, 1 vCPU, 1 Year) |

LIS-vFW1000-C1-Y3 | H3C SecPath vFW1000 License (Comware V7, 1 vCPU, 3 Years) |

LIS-vFW1000-C1 | H3C SecPath vFW1000 License (Comware V7, 1 vCPU, Permanent) |

LIS-vFW1000-C4-Y1 | H3C SecPath vFW1000 License (Comware V7, 4 vCPUs, 1 Year) |

LIS-vFW1000-C4-Y3 | H3C SecPath vFW1000 License (Comware V7, 4 vCPUs, 3 Years) |

LIS-vFW1000-C4 | H3C SecPath vFW1000 License (Comware V7, 4 vCPUs, Permanent) |

LIS-vFW1000-C8-Y1 | H3C SecPath vFW1000 License (Comware V7, 8 vCPUs, 1 Year) |

LIS-vFW1000-C8-Y3 | H3C SecPath vFW1000 License (Comware V7, 8 vCPUs, 3 Years) |

LIS-vFW1000-C8 | H3C SecPath vFW1000 License (Comware V7, 8 vCPUs, Permanent) |

Licencias de VPN SSL

Para usar SSL VPN se requiere la adquisición de una licencia.

Artículo | Descripción |

LIS-NFV-SSL-25 | H3C NFV Feature License (Comware V7, SSL VPN, 25 Users) |

LIS-NFV-SSL-100 | H3C NFV Feature License (Comware V7, SSL VPN, 100 Users) |

LIS-NFV-SSL-500 | H3C NFV Feature License (Comware V7, SSL VPN, 500 Users) |

LIS-NFV-SSL-1000 | H3C NFV Feature License (Comware V7, SSL VPN, 1000 Users) |

Recursos Center

Productos y Soluciones

Productos y Soluciones