Acceso

H3C iMC EAD

Como herramienta de gestión eficiente y fácil de usar para la seguridad de redes, la solución de H3C Endpoint Admission Defense (EAD) capacita a las redes empresariales para defenderse proactivamente contra amenazas de seguridad de los puntos finales del usuario. Con base en la cooperación de clientes de seguridad, el servidor de políticas de seguridad de EAD, dispositivos de red y software de terceros, la solución de EAD aplica políticas de seguridad en usuarios de puntos finales para controlar el acceso a la red y monitorear los comportamientos de la red.

La solución EAD mitiga los puntos débiles en el manejo de los puntos finales de los usuarios, esto incluye actualizaciones tardías del sistema, parches y definiciones de virus, uso de servidores proxy privados, acceso ilegal a redes externas y uso indebido de software prohibido. En una red empresarial sin la solución EAD, las amenazas de seguridad podrían propagarse rápidamente dentro de la red y los comportamientos de la red estarán fuera de control cuando los puntos finales de usuario vulnerables accedan a la red.

Control de admisión integral

Con control de acceso integral, EAD soporta métodos de acceso a LAN, WAN, VPN y redes inalámbricas, y se puede implementar en una red heterogénea que incluye concentradores y dispositivos Cisco. Los usuarios pueden acceder de forma segura a la red desde cualquier lugar utilizando cualquiera de estos métodos.

Autenticación estricta de identidad

La solución EAD soporta los siguientes tipos de autenticación de identidad.

![]() Autenticación basada en el nombre de usuario y contraseña.

Autenticación basada en el nombre de usuario y contraseña.

![]() Autenticación mejorada basada en la vinculación entre la identidad del usuario y la información específica del punto final (dirección MAC, dirección IP y VLAN) o del dispositivo de acceso (dirección IP y número de puerto).

Autenticación mejorada basada en la vinculación entre la identidad del usuario y la información específica del punto final (dirección MAC, dirección IP y VLAN) o del dispositivo de acceso (dirección IP y número de puerto).

![]() Mejora la autenticación mediante tarjetas inteligentes y certificados digitales.

Mejora la autenticación mediante tarjetas inteligentes y certificados digitales.

Evalúa el estado de seguridad completo

El administrador puede personalizar las políticas de seguridad para habilitar que EAD verifique los siguientes elementos en los endpoints para la autenticación de seguridad: versión de definición de virus, actualizaciones de parches, aplicaciones, estado de proxy, configuración de acceso telefónico, dispositivos de almacenamiento USB, dispositivos periféricos y activos de escritorio. Los clientes de EAD colaboran con productos antivirus de proveedores principales, como Symantec, MacAfee, Trend Micro y Kaspersky, y admiten productos de seguridad de escritorio de gama alta, incluidos Microsoft SMS, LANDesk y BigFix. Cuando EAD trabaja con Microsoft SMS, EAD controla el acceso a la red, y SMS administra activos, actualizaciones de parches, distribución e instalación de software en varios entornos de Windows.

Control preciso de privilegios

Después de que un punto final de usuario pase la verificación de seguridad, EAD asigna una política de control de acceso al dispositivo de colaboración de seguridad en función del rol del usuario del punto final. El comportamiento de red del usuario está regulado por la política. EAD permite al administrador gestionar los usuarios finales de manera centralizada mediante la configuración de los siguientes parámetros: VLAN de usuario, ACL, servicio de proxy y uso de doble NIC.

Personaliza de manera flexible las políticas de seguridad

El administrador puede personalizar las políticas de seguridad para habilitar que EAD aplique un método de verificación de seguridad y un modo de manejo basado en la identidad del usuario (por ejemplo, invitado VIP, invitado común y empleado). Los modos de manejo disponibles incluyen Monitorizar, Informar, Aislar y Expulsar.

Monitoreo y gestión integral de activos de escritorio y periféricos

La solución EAD monitoriza el hardware y el uso de software del endpoint y los cambios, y gestiona los activos de escritorio mediante la gestión de la configuración de los activos de endpoint, la distribución de software unificado y el control remoto de escritorio. También gestiona dispositivos de almacenamiento USB y otros periféricos para evitar fugas de información y monitoriza el comportamiento del usuario al copiar archivos a través del dispositivo de almacenamiento USB.

Despliega clientes fácilmente

Cuando un usuario accede a la red, el servidor EAD empuja automáticamente el cliente EAD al punto final del usuario para la autenticación y verificación de identificación. EAD garantiza la seguridad de la red de los usuarios sin cambiar sus comportamientos en la red.

Multi-nivel alta disponibilidad

El failover sin estado y las características de respaldo en caliente evitan efectivamente los puntos únicos de falla y la interrupción del proceso de autenticación. Si el servidor EAD falla, los usuarios pueden omitir la autenticación y acceder a los recursos de red.

Solución extendida y abierta

El marco extendido y abierto de la solución EAD protege considerablemente la inversión del usuario. EAD trabaja de manera extensa y profunda con proveedores nacionales y extranjeros de definiciones de virus, sistemas operativos y productos de seguridad para equipos de escritorio, y aprovecha al máximo sus ventajas. Basándose en protocolos estándar y abiertos, la interoperación dentro del marco de EAD puede implementarse fácilmente.

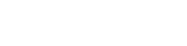

Como se muestra en la siguiente figura, una red EAD incluye los siguientes componentes.

![]() Clientes de seguridad—instalados en los puntos finales de los usuarios, los clientes de H3C iNode inician la autenticación de identidad y realizan la verificación de seguridad en los puntos finales.

Clientes de seguridad—instalados en los puntos finales de los usuarios, los clientes de H3C iNode inician la autenticación de identidad y realizan la verificación de seguridad en los puntos finales.

![]() Dispositivos de colaboración de seguridad—Incluye switches, enrutadores y dispositivos de puerta de enlace VPN. La solución EAD admite varias arquitecturas de red para que los dispositivos de colaboración de seguridad se puedan implementar en la capa de acceso o en la capa de distribución.

Dispositivos de colaboración de seguridad—Incluye switches, enrutadores y dispositivos de puerta de enlace VPN. La solución EAD admite varias arquitecturas de red para que los dispositivos de colaboración de seguridad se puedan implementar en la capa de acceso o en la capa de distribución.

![]() Servidor de políticas de seguridad EAD—Asigna políticas de seguridad a los clientes, recibe y aprueba resultados de verificación de seguridad, y autoriza recursos de red a los clientes a través de los dispositivos de colaboración de seguridad.

Servidor de políticas de seguridad EAD—Asigna políticas de seguridad a los clientes, recibe y aprueba resultados de verificación de seguridad, y autoriza recursos de red a los clientes a través de los dispositivos de colaboración de seguridad.

![]() Servidores de terceros—Desplegados en la zona de aislamiento, los servidores de terceros incluyen el servidor de actualización, el servidor de definición de virus y el servidor proxy de seguridad. Si un usuario pasa la autenticación de identidad pero falla en la autenticación de seguridad, EAD coloca al usuario en la zona de aislamiento. El usuario utiliza los servidores de terceros en la zona de aislamiento para solucionar las vulnerabilidades de seguridad hasta que cumpla con los requisitos de la política de seguridad.

Servidores de terceros—Desplegados en la zona de aislamiento, los servidores de terceros incluyen el servidor de actualización, el servidor de definición de virus y el servidor proxy de seguridad. Si un usuario pasa la autenticación de identidad pero falla en la autenticación de seguridad, EAD coloca al usuario en la zona de aislamiento. El usuario utiliza los servidores de terceros en la zona de aislamiento para solucionar las vulnerabilidades de seguridad hasta que cumpla con los requisitos de la política de seguridad.

Arquitectura de red de la solución de EAD

Solución EAD para una red LAN

Typicamente, los endpoints acceden a la red a través de switches en una red empresarial. La colaboración entre el servidor EAD y los switches realiza un control de seguridad forzado en las definiciones de virus y las actualizaciones del sistema, reduciendo el riesgo de propagación de virus o gusanos. El servidor EAD también asigna políticas de seguridad a los usuarios de acceso a través de los switches para bloquear amenazas de seguridad internas.

Solución EAD para una red WAN

Sucursales y socios de una empresa a gran escala suelen acceder a la sede central de la empresa a través de líneas dedicadas o una red WAN. Este método de acceso puede generar enormes riesgos de seguridad para la red interna de la empresa. Para garantizar la seguridad de la red interna, implementa el control de admisión en el enrutador de salida de la red de sucursales o en el enrutador de entrada o la puerta de enlace de la red de la empresa. Solo los usuarios que tienen identidades legales y cumplen con los requisitos de seguridad pueden acceder a la red interna.

Solución EAD para acceso VPN

Para permitir que los empleados móviles y los socios accedan a la red interna de la empresa, EAD coopera con la puerta de enlace VPN para verificar el estado de seguridad de los puntos finales de los usuarios y asignar políticas de seguridad después de que estos usuarios aprueben la autenticación. Si un usuario no tiene instalado el cliente de seguridad, el administrador puede rechazar o limitar el acceso a la red del usuario.

Solución EAD para una red WLAN

A medida que cada vez más invitados y usuarios móviles utilizan NIC inalámbricas para acceder a la red empresarial, aumentan los desafíos de seguridad. El servidor EAD funciona con FIT AP y AC para realizar la autenticación de identidad forzada y la comprobación del estado de seguridad, lo que permite a los usuarios acceder a la red de manera segura y rápida.

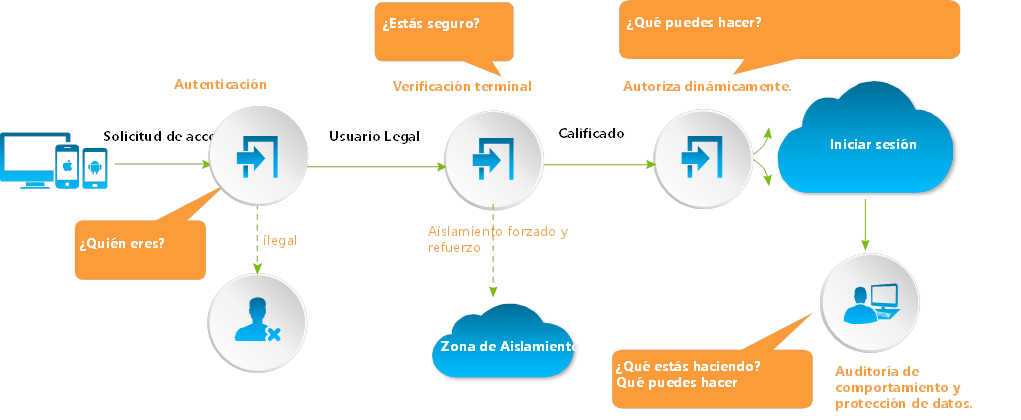

Como se muestra en la siguiente figura, la solución del EAD admite el acceso a la red de un endpoint de usuario de la siguiente manera:

1. Cuando un usuario intenta acceder a la red, la solución EAD verifica primero la identidad del usuario.

2. Cuando el usuario pasa la verificación de identidad, la solución EAD realiza la autenticación de seguridad en el punto final del usuario. Se examinan los siguientes elementos en base a la política de seguridad personalizada: actualización de definiciones de virus, actualizaciones del sistema, software en lista blanca y lista negra, uso de dispositivos de almacenamiento USB y otros periféricos, y activos de software y hardware.

3. La solución EAD autoriza los recursos de red disponibles al usuario en función del resultado de la comprobación de seguridad. Si el usuario está colocado en la zona de aislamiento, debe corregir las vulnerabilidades del punto final para pasar la autenticación de seguridad.

4. Después de que el usuario pase la autenticación de seguridad, se le permite acceder a la red de la empresa. La solución de EAD también audita y monitorea el estado de funcionamiento del endpoint y los comportamientos de red del usuario.

Solución EAD flujo de trabajo

Recursos Center

Productos y Soluciones

Productos y Soluciones