Web方式:防勒索病毒攻击典型配置

使用版本

本举例是在T5030的R9900版本版本上进行配置和验证的。

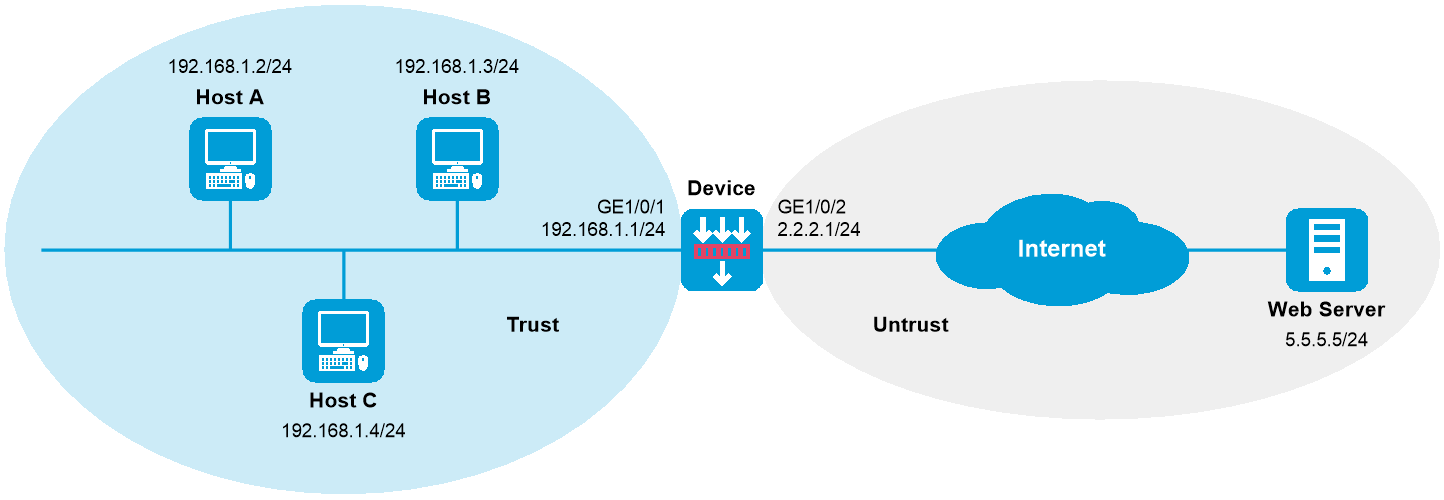

组网需求

如下图所示,Device分别通过Trust安全域和Untrust安全域与局域网和Internet相连。现有组网需求如下:

阻断用户从外网下载携带勒索病毒的文件。

阻断用户接收到外网发来的邮件中包含携带勒索病毒的附件。

注意事项

如需支持对HTTPS协议报文进行入侵防御业务和防病毒业务处理,则需要和应用代理功能(可到Web界面中的“策略 > 应用代理”进行配置)配合使用。

入侵防御和防病毒功能需要安装License才能使用。License过期后,上述功能可以采用设备中已有的入侵防御特征库和防病毒特征库正常工作,但无法将特征库升级到License过期后官网发布的特征库版本。

配置步骤

配置接口IP地址

# 选择“网络 > 接口与VRF > 接口”,进入接口配置页面。

# 单击接口GE1/0/1右侧的<编辑>按钮,配置如下。

安全域:Trust

选择“IPv4地址”页签,配置IP地址/掩码长度:192.168.1.1/24

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 按照同样的步骤配置接口GE1/0/2,配置如下。

安全域:Untrust

IP地址/掩码:2.2.2.1/24

其他配置项使用缺省值

配置路由

本举例仅以静态路由为例,若实际组网中需采用动态路由,请配置对应的动态路由协议。

请根据组网图中规划的信息,配置静态路由,本举例假设到达外网Web Server的下一跳IP地址为2.2.2.2,实际使用中请以具体组网情况为准,具体配置步骤如下。

# 选择“网络 > 路由 > 静态路由 > IPv4静态路由”,单击<新建>按钮,进入新建IPv4静态路由页面。

# 新建IPv4静态路由,并进行如下配置:

目的IP地址:5.5.5.0

掩码长度:24

下一跳IP地址:2.2.2.2

其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

升级入侵防御特征库和防病毒特征库到最新版本(配置步骤略)

配置入侵防御配置文件

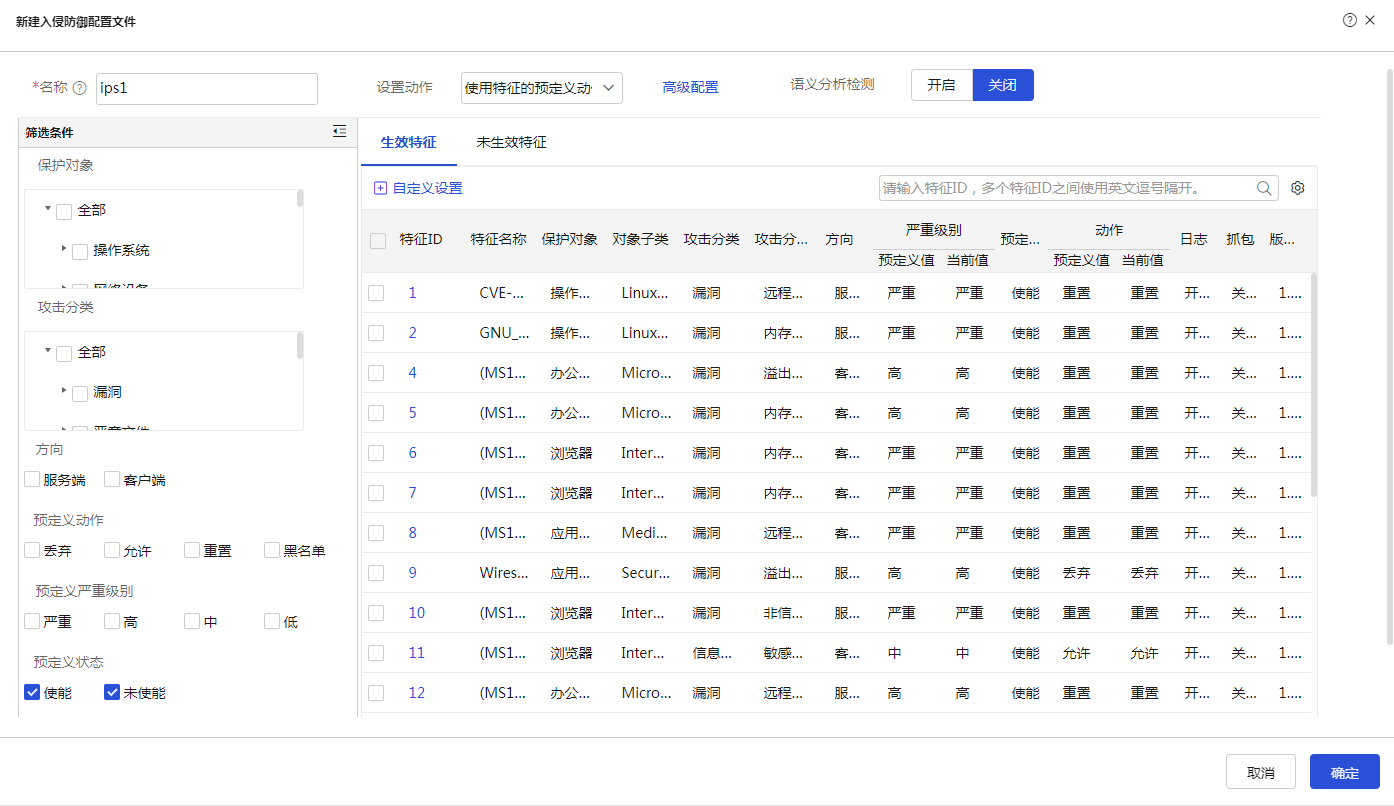

# 选择

“策略 > 入侵防御 > 配置文件” ,单击<新建>按钮,进入新建入侵防御配置文件页面。具体配置如下:名称:ips1。

筛选条件-预定义状态:使用、未使能。

其他配置项保持默认情况即可。

图-2 新建入侵防御配置文件

# 单击<确定>按钮,完成配置。

配置防病毒配置文件

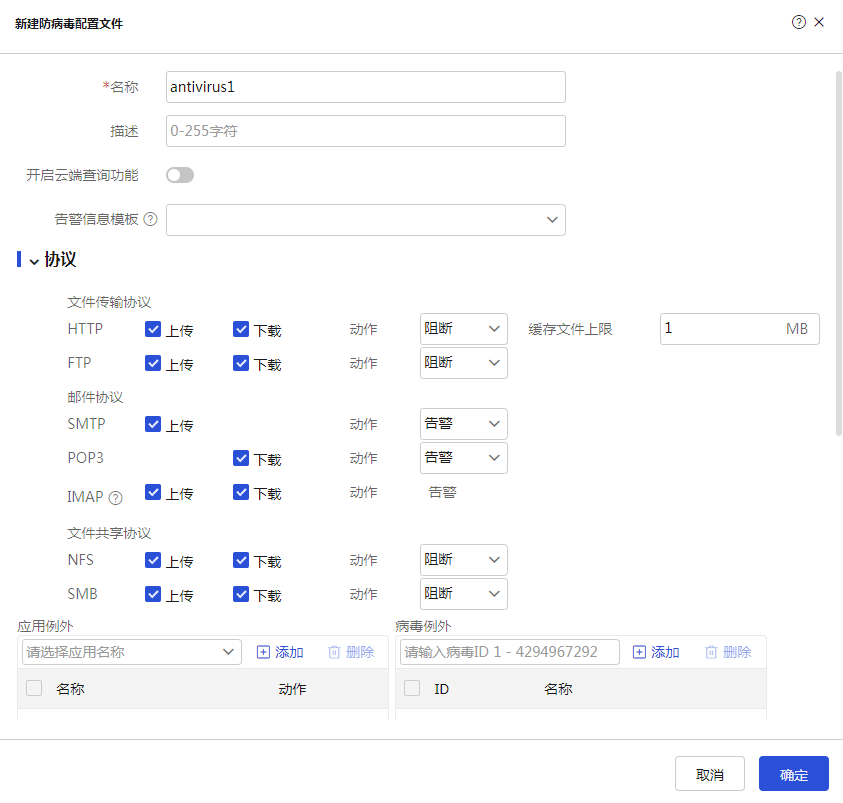

# 选择

“策略 > 防病毒 > 配置文件” ,单击<新建>按钮,进入新建防病毒配置文件页面,配置名称为antivirus1,其他配置项保持默认值即可。图-3 新建防病毒配置文件

# 单击<确定>按钮,完成配置。

配置安全策略

# 选择“策略 > 安全策略 > 安全策略”,单击<新建>按钮,选择新建策略,进入新建安全策略页面。# 新建安全策略,并进行如下配置:

名称:trust-untrust

类型:IPv4

源安全域:trust

目的安全域:untrust

源地址:192.168.1.0/24

动作:允许

内容安全中引用入侵防御配置文件:ips1

内容安全中引用防病毒配置文件:antivirus1

其他配置项使用缺省值

# 单击<确定>按钮,在弹出的确认框中单击<确定>按钮,完成安全策略的配置。其中,弹出框中会提示用户入侵防御配置文件中的黑名单动作需开启全局黑名单功能才能生效,单击<确定>按钮后,设备将自动开启全局黑名单功能。

# 按照同样的步骤,配置安全策略untrust-trust,并进行如下配置:

名称:untrust-trust

类型:IPv4

源安全域:untrust

目的安全域:trust

目的IP地址:192.168.1.0/24

动作:允许

内容安全中引用入侵防御配置文件:ips1

内容安全中引用防病毒配置文件:antivirus1

其他配置项使用缺省值

# 单击<确定>按钮,在弹出的确认框中单击<确定>按钮,完成安全策略的配置。

开启日志采集功能

# 选择“系统 > 日志设置 > 存储空间设置”,勾选“DPI深度安全 | 威胁日志+统计”右侧的复选框,开启威胁日志采集功能。

验证配置

以上配置完成后,可以保护内网用户免受勒索病毒威胁。结果验证:

# 管理员可在“监控 > 安全类日志 > 威胁日志”中,查看威胁日志信息。