CLI方式:对NAT目的地址转换后的报文流进行带宽管理典型配置

使用版本

本举例是在T5030的R9900版本版本上进行配置和验证的。

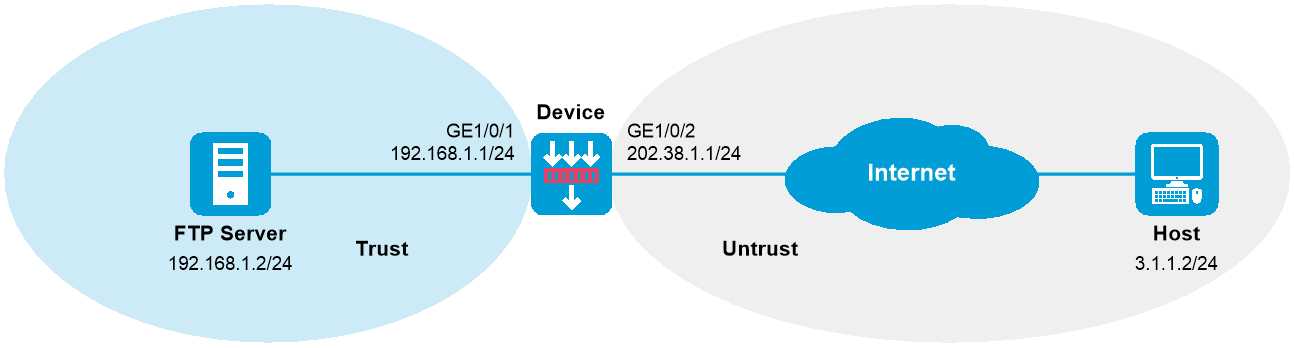

组网需求

如下图所示,某公司内部对外提供FTP服务,公司内网地址为192.168.1.0/24。其中内网FTP服务器的地址为192.168.1.2/24,该公司拥有公网IP地址202.38.1.1/24,并以此地址作为公司对外服务的IP地址。公司希望通过对NAT目的地址转换后的流量进行控制,实现外网所有用户访问内网FTP服务器的总下行保证带宽为30720kbps。

图-1 对NAT目的地址转换后的报文流进行带宽管理配置组网图

注意事项

带宽管理业务会占用较多的系统资源,仅建议内存在2GB以上的设备启用,其他设备请谨慎启用。

配置步骤

配置接口IP地址

# 根据组网图中规划的信息,配置各接口的IP地址,具体配置步骤如下。

<Device> system-view

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] ip address 192.168.1.1 24

[Device-GigabitEthernet1/0/1] quit

请参考以上步骤配置其他接口的IP地址,具体配置步骤略。

配置接口加入安全域

# 请根据组网图中规划的信息,将接口加入对应的安全域,具体配置步骤如下。

[Device] security-zone name trust

[Device-security-zone-Trust] import interface gigabitethernet 1/0/1

[Device-security-zone-Trust] quit

[Device] security-zone name untrust

[Device-security-zone-Untrust] import interface gigabitethernet 1/0/2

[Device-security-zone-Untrust] quit

配置静态路由

本举例仅以静态路由方式配置路由信息。实际组网中,请根据具体情况选择相应的路由配置方式。

# 请根据组网图中规划的信息,配置静态路由。本举例假设设备Device到达外网主机3.1.1.2/24的下一跳为202.38.1.3,实际使用中请以具体组网情况为准,具体配置步骤如下。

[Device] ip route-static 3.1.1.2 24 202.38.1.3

配置安全策略

# 配置名称为untrust-trust的安全策略,保证Untrust安全域中的Host可以访问Trust安全域中的Server,具体配置步骤如下。

[Device] security-policy ip

[Device-security-policy-ip] rule name untrust-trust

[Device-security-policy-ip-1-untrust-trust] source-zone untrust

[Device-security-policy-ip-1-untrust-trust] destination-zone trust

[Device-security-policy-ip-1-untrust-trust] destination-ip-host 192.168.1.2

[Device-security-policy-ip-1-untrust-trust] action pass

[Device-security-policy-ip-1-untrust-trust] quit

[Device-security-policy-ip] quit

配置NAT功能

# 配置内部FTP服务器,允许外网主机使用地址202.38.1.1、端口号21访问内网FTP服务器。

[Device] interface gigabitethernet 1/0/2

[Device-GigabitEthernet1/0/2] nat server protocol tcp global 202.38.1.1 21 inside 192.168.1.2 ftp

配置地址对象组

# 配置地址对象组obj1,包含内网FTP服务器的地址192.168.1.2。

[Device] object-group ip address obj1

[Device-obj-grp-ip-obj1] network host address 192.168.1.2

[Device-obj-grp-ip-obj1] quit

配置带宽通道

# 创建名为ftp的带宽通道,配置该带宽通道的下行保证带宽为30720kbps。

[Device] traffic-policy

[Device-traffic-policy] profile name ftp

[Device-traffic-policy-profile-ftp] bandwidth downstream guaranteed 30720

[Device-traffic-policy-profile-ftp] quit

配置带宽策略

# 创建名为ftp的带宽策略规则,指定地址对象组obj1匹配报文目的地址,配置带宽策略的动作为限流并引用带宽通道ftp。

[Device-traffic-policy] rule name ftp

[Device-traffic-policy-rule-1-ftp] destination-address address-set obj1

[Device-traffic-policy-rule-1-ftp] application app ftp

[Device-traffic-policy-rule-1-ftp] application app ftp-data

[Device-traffic-policy-rule-1-ftp] action qos profile ftp

[Device-traffic-policy-rule-1-ftp] quit

[Device-traffic-policy] quit

# 开启使用NAT目的地址转换后的报文信息匹配带宽策略功能,实现外网所有用户访问内网FTP服务器的总下行保证带宽为30720kbps。

[Device] traffic-policy

[Device-traffic-policy] destination-matching after-nat

[Device-traffic-policy] quit

验证配置

以上配置完成后,外网用户访问公司内网FTP服务器的下行保证带宽为30720kbps。

配置文件

#

object-group ip address obj1

0 network host address 192.168.1.2

#

interface GigabitEthernet1/0/1

ip address 192.168.1.1 255.255.255.0

#

interface GigabitEthernet1/0/2

ip address 202.38.1.1 255.255.255.0

nat server protocol tcp global 202.38.1.1 21 inside 192.168.1.2 21

#

security-zone name Trust

import interface GigabitEthernet1/0/1

#

security-zone name Untrust

import interface GigabitEthernet1/0/2

#

ip route-static 3.1.1.0 24 202.38.1.3

#

traffic-policy

destination-matching after-nat

rule 1 name ftp

action qos profile ftp

destination-address address-set obj1

application app ftp

application app ftp-data

profile name ftp

bandwidth downstream guaranteed 30720

#

security-policy ip

rule 0 name untrust-trust

action pass

source-zone untrust

destination-zone trust

destination-ip-host 192.168.1.2

#