PKI

本帮助主要介绍以下内容:

特性简介

PKI(Public Key Infrastructure,公钥基础设施)是一个利用公钥理论和技术来实现并提供信息安全服务的具有通用性的安全基础设施。

PKI系统以数字证书的形式分发和使用公钥。基于数字证书的PKI系统,能够为网络通信和网络交易(例如电子政务和电子商务)提供各种安全服务。目前,设备的PKI系统可为安全协议IPsec(IP Security,IP安全)、SSL(Secure Sockets Layer,安全套接字层)提供证书管理机制。

数字证书和CRL

数字证书是经CA(Certificate Authority,证书颁发机构)签名的、包含公钥及相关的用户身份信息的文件,它建立了用户身份信息与用户公钥的关联。CA对数字证书的签名保证了证书是可信任的。数字证书中包含多个字段,包括证书签发者的名称、被签发者的名称、公钥信息、CA对证书的数字签名、证书的有效期等。

本文涉及两类证书:CA证书、本地证书。

CA证书是CA持有的证书。若PKI系统中存在多个CA,则会形成一个CA层次结构,最上层的CA是根CA,它持有一个自签名的证书(即根CA对自己的证书签名),下一级CA证书分别由上一级CA签发。这样,从根CA开始逐级签发的证书就会形成多个可信任的链状结构,每一条路径称为一个证书链。

本地证书是本设备持有的证书,由CA签发。

由于用户名称的改变、私钥泄漏或业务中止等原因,需要存在一种方法将现行的证书吊销,即废除公钥及相关的用户身份信息的绑定关系。在PKI系统中,可以通过发布CRL(Certificate Revocation List,证书吊销列表)的方式来公开证书的吊销信息。当一个或若干个证书被吊销以后,CA签发CRL来声明这些证书是无效的,CRL中会列出所有被吊销的证书的序列号。因此,CRL提供了一种检验证书有效性的方式。设备支持开启CRL自动更新功能,并指定CRL的更新周期。到达指定的更新周期后,设备会自动连接CRL发布点来获取CRL。

PKI体系结构

一个PKI体系由证书主题、CA、RA和证书/CRL发布点四类实体共同组成。

证书主题

证书主题是PKI服务的最终使用者,可以是个人、组织、设备或计算机中运行的进程。一份证书是一个公钥与一个实体身份信息的绑定。证书主题的参数是证书主题的身份信息,CA根据证书主题提供的身份信息来唯一标识证书申请者。

一个有效的证书主题参数中必须至少包括以下参数之一:

证书主题名称,包含以下参数:

通用名。证书主题的通用名必须配置。

国家代码,用标准的两字符代码表示。例如,“CN”是中国的合法国家代码,“US”是美国的合法国家代码

州或省的名称

地理区域名称

组织名称

组织部门名称

FQDN(Fully Qualified Domain Name,完全合格域名),是PKI实体在网络中的唯一标识

IP地址

CA(Certificate Authority,证书颁发机构)

CA是一个用于签发并管理数字证书的可信PKI实体。其作用包括:签发证书、规定证书的有效期和发布CRL。

RA(Registration Authority,证书注册机构)

RA是一个受CA委托来完成PKI实体注册的机构,它接收用户的注册申请,审查用户的申请资格,并决定是否同意CA给其签发数字证书,用于减轻CA的负担。建议在部署PKI系统时,RA与CA安装在不同的设备上,减少CA与外界的直接交互,以保护CA的私钥。

证书/CRL发布点

证书/CRL发布点用于对用户证书和CRL进行存储和管理,并提供查询功能。通常,证书/CRL发布点位于一个目录服务器上,该服务器可以采用LDAP(Lightweight Directory Access Protocol,轻量级目录访问协议)协议、HTTP等协议工作。其中,较为常用的是LDAP协议,它提供了一种访问发布点的方式。LDAP服务器负责将CA/RA服务器传输过来的数字证书或CRL进行存储,并提供目录浏览服务。用户通过访问LDAP服务器获取自己和其他用户的数字证书或者CRL。

主要应用

PKI技术能满足人们对网络交易安全保障的需求。PKI的应用范围非常广泛,并且在不断发展之中,下面给出几个应用实例。

VPN(Virtual Private Network,虚拟专用网络)

VPN是一种构建在公用通信基础设施上的专用数据通信网络,它可以利用网络层安全协议(如IPsec)和建立在PKI上的加密与数字签名技术来获得完整性保护。

安全电子邮件

电子邮件的安全也要求机密性、完整性、数据源认证和不可抵赖。目前发展很快的安全电子邮件协议S/MIME(Secure/Multipurpose Internet Mail Extensions,安全/多用途Internet邮件扩充协议),是一个允许发送加密和有签名邮件的协议。该协议的实现需要依赖于PKI技术。

Web安全

为了透明地解决Web的安全问题,在浏览器和服务器之间进行通信之前,先要建立SSL连接。SSL协议允许在浏览器和服务器之间进行加密通信,并且利用PKI技术对服务器和浏览器端进行身份验证。

管理证书

设备基于PKI域管理证书,并为相关应用(比如IPsec、SSL)基于PKI域提供证书服务。PKI域是一个本地概念,一个PKI域中包括了证书申请操作相关的信息,例如证书主题名称、证书申请使用的密钥对、证书的扩展用途等。

导入证书

导入证书是指,将证书主题有关的CA证书、本地证书导入到PKI域中保存。如果设备所处的环境中没有证书的发布点、CA服务器不支持通过SCEP协议与设备交互、或者证书对应的密钥对由CA服务器生成,则可采用此方式获取证书。

证书导入之前:

需要通过FTP、TFTP等协议将证书文件传送到设备的存储介质中。

必须存在签发本地证书的CA证书链才能成功导入本地证书,这里的CA证书链可以是保存在设备上的PKI域中的,也可以是本地证书中携带的。因此,若设备和本地证书中都没有CA证书链,则需要首先执行导入CA证书的操作。

导入本地证书时:

如果用户要导入的本地证书中含有CA证书链,则可以通过导入本地证书的操作一次性将CA证书和本地证书均导入到设备。

如果要导入的本地证书中不含有CA证书链,但签发此本地证书的CA证书已经存在于设备上的任一PKI域中,则可以直接导入本地证书。

如果要导入的证书文件中包含了根证书,则需要确认该根证书的指纹信息是否与用户的预期一致。用户需要通过联系CA服务器管理员来获取预期的根证书指纹信息。

如果导入的本地证书中包含了密钥对,则需要输入密钥对口令。用户需要联系CA服务器管理员取得口令的内容。导入过程中,系统首先根据查找到的PKI域中已有的密钥对配置来保存该密钥对。若PKI域中已保存了对应的密钥对,则设备会提示用户选择是否覆盖已有的密钥对。若该PKI域中没有任何密钥对的配置,则设备会根据证书中的密钥对的算法及证书的密钥用途,生成与PKI域名同名的密钥对。如果已经存在密钥对,此时用户需要指定一个名称和本地保存的密钥对名称不同的密钥对。

导入CA证书时:

如果要导入的CA证书为根CA或者包含了完整的证书链(即含有根证书),则可以导入到设备。

如果要导入的CA证书没有包含完整的证书链(即不含有根证书),但能够与设备上已有的CA证书拼接成完整的证书链,则也可以导入到设备;如果不能与设备上已有的CA证书拼接成完成的证书链,则不能导入到设备。

导出证书

PKI域中已存在的CA证书、本地证书可以导出到文件中保存,导出的证书可以用于证书备份或供其它设备使用。

请求证书

请求证书的过程就是证书主题向CA自我介绍的过程。证书主题向CA提供身份信息,以及相应的公钥,这些信息将成为颁发给该证书主题证书的主要组成部分。设备可以为证书主题生成证书申请信息,之后由用户通过带外方式(如电话、电子邮件等)将该信息发送给CA进行证书申请。

在请求本地证书之前,必须保证当前的PKI域中已经存在CA证书且指定了证书请求时使用的密钥对。

PKI域中的CA证书用来验证获取到的本地证书的真实性和合法性。

PKI域中指定的密钥对用于为PKI实体申请本地证书,其中的公钥和其他信息交由CA进行签名,从而产生本地证书。

生成证书申请时,如果本地不存在PKI域中所指定的密钥对,则系统会根据PKI域中指定的名字、算法和长度自动生成对应的密钥对。

证书访问控制策略

通过配置证书的访问控制策略,可以对安全应用中的用户访问权限进行进一步的控制,保证了与之通信的服务器端的安全性。例如,在HTTPS(Hypertext Transfer Protocol Secure,超文本传输协议的安全版本)应用中,HTTPS服务器可以通过引用证书访问控制策略,根据自身的安全需要对客户端的证书合法性进行检测。

一个证书访问控制策略中可以定义多个证书属性的访问控制规则,每一个访问控制规则都与一个证书属性组关联。一个证书属性组是一系列属性规则的集合,这些属性规则是对证书的颁发者名、主题名以及备用主题名进行过滤的匹配条件。

如果一个证书中的相应属性能够满足一条访问控制规则所关联的证书属性组中所有属性规则的要求,则认为该证书和该规则匹配。如果一个证书访问控制策略中有多个规则,则按照规则显示顺序从上到下遍历所有规则,一旦证书与某一个规则匹配,则立即结束检测,不再继续匹配其它规则。

规则的匹配结果决定了证书的有效性,具体如下:

如果证书匹配到的规则中指定了“允许”动作,则该证书将被认为通过了访问控制策略的检测且有效。

如果证书匹配到的规则中指定了“拒绝”动作,则该证书将被认为未通过访问控制策略的检测且无效。

若遍历完所有规则后,证书没有与任何规则匹配,则该证书将因不能通过访问控制策略的检测而被认为无效。

若安全应用(如HTTPS)引用的证书访问控制策略不存在,则认为该应用中被检测的证书有效。

vSystem相关说明

非缺省vSystem对于本特性的支持情况,请以页面的实际显示为准。

使用限制和注意事项

证书主题的配置必须与CA证书颁发策略相匹配,因此建议根据CA证书颁发策略来配置证书主题,如哪些证书主题参数为必选配置,哪些为可选配置。申请者的身份信息必须符合CA证书颁发策略,否则证书申请可能会失败。

Windows 2000 CA服务器的SCEP插件对证书申请的数据长度有一定的限制。证书主题配置项超过一定数据长度时,CA将不会响应证书主题的证书申请。这种情况下如果通过离线方式提交申请,Windows 2000 CA服务器可以完成签发。其它CA服务器(例如RSA服务器和OpenCA服务器)目前没有这种限制。

配置指南

配置证书主题

新建证书主题的具体配置步骤如下:

选择“对象 > 证书与密钥 > PKI > 证书主题”。

在“证书主题”页面单击<新建>按钮,进入“新建证书主题”页面。

图-1 证书主题

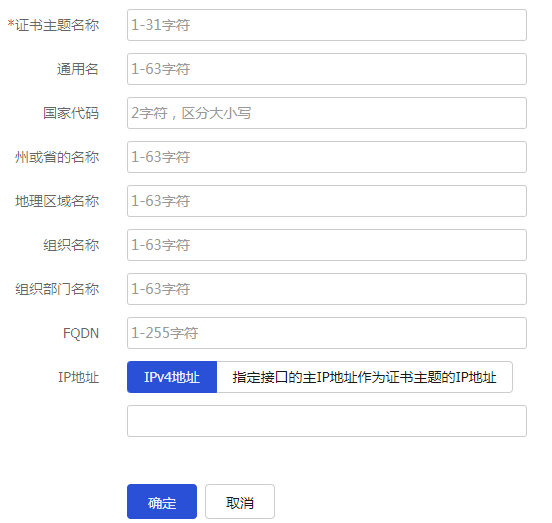

图-2 新建证书主题

在“新建证书主题”页面的具体配置内容如下所示:

表-1 配置证书主题参数表

参数

说明

证书主题名称

证书主题的名称

通用名

PKI实体的通用名

国家代码

PKI实体所属的国家代码

州或省的名称

PKI实体所属的州或省的名称

地理区域名称

PKI实体所在的地理区域名称

组织名称

PKI实体所属组织的名称

组织部门名称

PKI实体所属的组织部门的名称

FQDN

PKI实体的FQDN

IP地址

PKI实体的IP地址,包括:

IPv4地址

指定接口的主IP地址作为证书主题的IP地址

单击<确定>按钮,完成配置。

配置PKI域

在PKI域中,可以配置证书主题的相关参数,例如是否对证书主题的相关证书进行CRL检查、证书的扩展用途、在申请证书时使用的密钥对等。

新建PKI域的具体配置步骤如下:

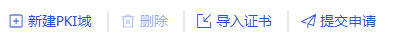

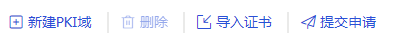

选择“对象 > 证书与密钥 > PKI > 证书”。

在“证书”页面单击<新建PKI域>按钮,进入“新建PKI域”页面。

图-3 证书页面

图-4 新建PKI域

在“新建PKI域”页面的具体配置内容如下所示:

表-2 配置PKI域参数表

参数

说明

域名称

PKI域的名称

证书主题

指定用于申请证书的证书主题名称

CRL检查

开启CRL检查功能的目的是,查看设备上的实体证书或者即将要导入、获取到设备上的实体证书是否已经被CA吊销,若检查结果表明实体证书已被吊销,那么该证书就不被设备信任。

CRL更新周期

在对证书检查要求比较严格的场景(例如银行系统)中,需要及时更新CRL以便获取最新的证书吊销情况。此时可开启本功能,并指定CRL的更新周期。到达指定的更新周期后,设备会自动连接CRL发布点来获取CRL

本地证书可信

勾选“导入本地证书时不需要使用CA证书进行校验”后,设备将不使用CA证书对其进行校验,直接认为该证书可信

证书的扩展用途

证书支持多种扩展用途,取值包括:

IKE

SSL服务端

SSL客户端

PKCS#7证书使用的加密算法

本功能指定PKCS#7证书封装与解封过程中需要使用的加密算法类型。加密算法类型需要与CA服务器支持的对称加密算法类型保持一致

申请证书使用的密钥对-算法

申请证书时使用的算法,取值包括:

RSA

DSA

ECDSA

SM2

单击<确定>按钮,完成配置。

导入证书

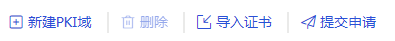

导入证书的具体配置步骤如下:

选择“对象 > 证书与密钥 > PKI > 证书”。

在“证书”页面单击<导入证书>按钮,进入“导入证书”页面。

图-5 证书页面

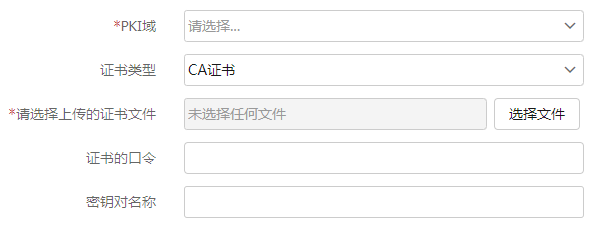

在“导入证书”页面的具体配置内容如下所示:

图-6 导入证书

表-3 配置导入证书参数表

参数

说明

PKI域

保存证书的PKI域的名称

证书类型

证书类型包括CA证书和本地证书

请选择上传的证书文件

选择需要上传的证书文件

证书的口令

当导入含有密钥对的本地证书时,需要输入口令。用户需要联系CA服务器管理员取得口令的内容

密钥对名称

密钥对随证书一起导入PKI域的情况下,需要配置密钥对

单击<确定>按钮,完成配置。

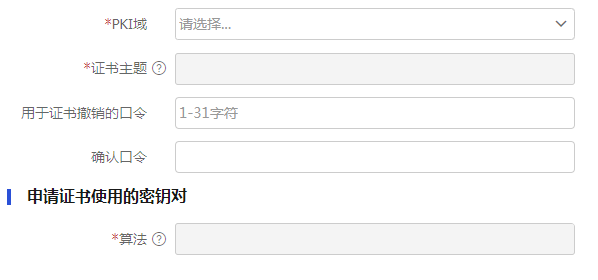

请求证书

请求证书的具体配置步骤如下:

选择“对象 > 证书与密钥 > PKI > 证书”。

在“证书”页面单击<提交申请>按钮,进入“提交申请”页面。

图-7 证书页面

在“提交申请”页面的具体配置内容如下所示:

图-8 提交申请页面

表-4 提交申请参数表

参数

说明

PKI域

申请证书的PKI域名称

证书主题

申请证书时使用的证书主题

算法

申请证书时使用的算法

用于证书撤销的口令

用于吊销证书时使用的口令

确认口令

确认用于吊销证书时使用的口令

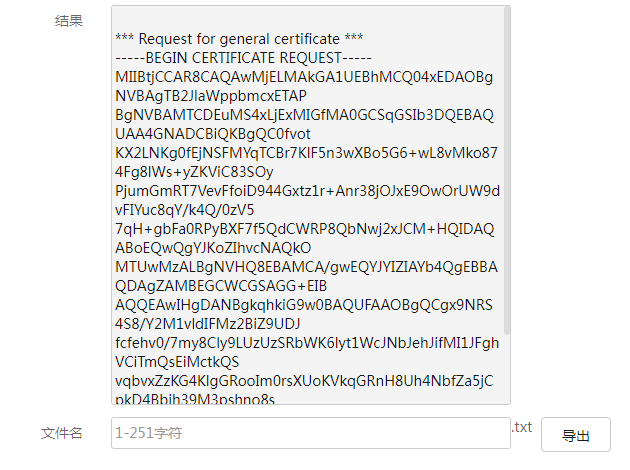

单击<确定>按钮,页面中将展示证书申请信息。可直接在结果区域复制申请信息或者在配置申请文件名后单击<导出>按钮,导出申请文件。

图-9 申请信息

配置证书访问控制策略

通过配置证书的访问控制策略,可以对安全应用中的用户访问权限进行进一步的控制,保证了与之通信的服务器端的安全性。例如,在HTTPS(Hypertext Transfer Protocol Secure,超文本传输协议的安全版本)应用中,HTTPS服务器可以通过引用证书访问控制策略,根据自身的安全需要对客户端的证书合法性进行检测。

只有证书中的相应属性与某属性组中的所有属性规则都匹配上,才认为该证书与此属性组匹配。如果证书中的某属性中没有包含属性规则中指定的属性域,或者不满足属性规则中的匹配条件,则认为该证书与此属性组不匹配

配置步骤

证书访问策略的具体配置步骤如下:

选择“对象 > 证书与密钥 > PKI > 证书访问控制策略”。

在“证书访问控制策略”页面单击<新建>按钮,进入“新建证书访问控制策略”页面。

图-10 证书访问策略页面

在“新建证书访问控制策略”页面,配置策略名称。

图-11 新建证书访问策略

单击<新建>按钮,进入“新建规则”页面,配置规则动作为允许或拒绝。

图-12 新建规则

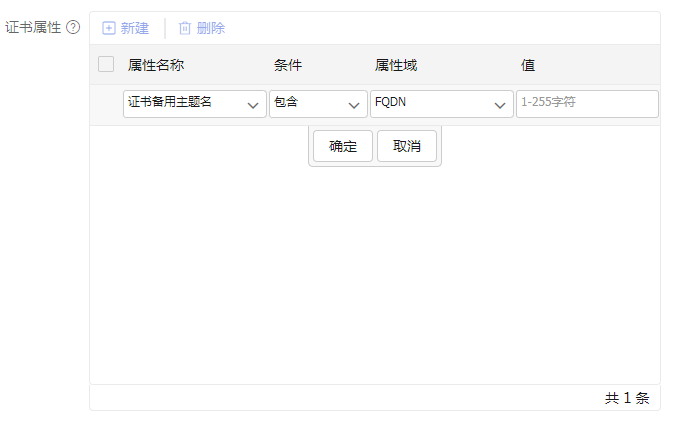

单击<新建>按钮,配置证书属性,证书属性规则的具体配置内容如下所示:

图-13 配置证书属性

表-5 证书属性配置参数表

参数

说明

属性名称

证书属性的名称,取值包括:

证书备用主题名

证书颁发者名

证书主题名

条件

证书属性的条件,即匹配证书属性规则时使用的匹配条件,取值包括:

包含

相等

不包含

不相等

属性域

证书属性的属性域,取值包括:

DN

FQDN

IP

如果证书的相应属性中包含了属性规则里指定的属性域,且满足属性规则中定义的匹配条件,则认为该属性与属性规则相匹配。例如:属性规则2中定义,证书的主题名DN中包含字符串ab。如果某证书的主题名的DN中确实包含了字符串ab,则认为该证书的主题名与属性规则2匹配

值

证书属性中不同属性域对应的值

单击<确定>按钮,完成证书属性配置。

单击<确定>按钮,完成规则配置。

单击<确定>按钮,完成证书访问策略配置。