入侵防御

本帮助主要介绍以下内容:

特性简介

IPS(Intrusion Prevention System,入侵防御系统)是一种可以对应用层攻击进行检测并防御的安全防御技术。入侵防御通过分析流经设备的网络流量来实时检测入侵行为,并通过一定的响应动作来阻断入侵行为,实现保护企业信息系统和网络免遭攻击的目的。

入侵防御的优势

入侵防御具有以下优势:

深度防护:可以检测报文应用层的内容,以及对网络数据流进行协议分析和重组,并根据检测结果来对报文做出相应的处理。

实时防护:实时检测流经设备的网络流量,并对入侵活动和攻击性网络流量进行实时拦截。

全方位防护:可以对多种攻击类型提供防护措施,例如蠕虫、病毒、木马、僵尸网络、间谍软件、广告软件、CGI(Common Gateway Interface)攻击、跨站脚本攻击、注入攻击、目录遍历、信息泄露、远程文件包含攻击、溢出攻击、代码执行、拒绝服务、扫描工具、后门等。

内外兼防:对经过设备的流量都可以进行检测,不仅可以防止来自企业外部的攻击,还可以防止发自企业内部的攻击。

入侵防御特征

入侵防御特征用来扫描网络中的攻击行为以及对攻击行为采取防御措施,设备通过将数据流与入侵防御特征进行比较来检测和防御攻击。

设备支持如下类型的入侵防御特征:

预定义特征:由系统中的入侵防御特征库自动生成,不可进行修改和删除。

自定义特征:由用户手工配置。可以创建、修改和删除。

Snort特征:由Snort文件导入。可以导入和删除。

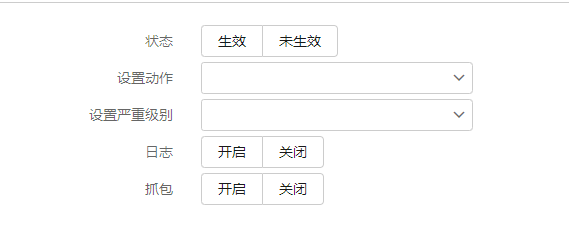

自定义设置

缺省情况下,设备基于入侵防御配置文件中指定的动作对符合此配置文件中入侵防御特征的报文进行处理。当需要对符合某个入侵防御特征的报文采取不同的动作时,可通过自定义设置修改特征动作。自定义设置的特征动作优先级高于配置文件中配置的动作优先级。

当入侵防御配置文件中某个特征处于非生效状态时,可以通过自定义设置将此特征设置为生效状态。

当需要修改入侵防御配置文件中某个特征的严重级别时,可以通过自定义设置修改此特征的严重级别。

语义分析检测

语义分析检测功能基于对报文中的SQL语句进行语法分析来检测SQL注入攻击行为。

开启本功能后,设备将同时使用特征匹配和语义分析检测对SQL注入攻击进行识别,可以提升该类攻击的识别率。

用户可通过查看“监控 > 安全日志 > 威胁日志”中的“检测引擎”字段,判断设备通过何种方式检测到攻击:

当字段取值为特征匹配时,表示设备通过特征匹配方式检测出攻击。

当字段取值为语义分析时,表示设备通过语义分析检测方式检测出攻击。

入侵防御动作

入侵防御动作是指设备对匹配上入侵防御特征的报文做出的处理。入侵防御处理动作包括如下几种类型:

黑名单:阻断符合特征的报文。如果设备上同时开启了IP黑名单过滤功能,则阻断时间内(在安全动作中的阻断功能中配置)来自此IP地址的所有报文将被直接丢弃;如果设备上未开启黑名单过滤功能,报文的源IP地址仍会被添加到IP黑名单表项中,但后续来自该源IP地址的报文不会被直接丢弃。有关黑名单功能的详细介绍请参见“攻击防范”。

丢弃:丢弃符合特征的报文。

允许:允许符合特征的报文通过。

重置:通过发送TCP的reset报文或UDP的ICMP端口不可达报文断开TCP或UDP连接。

重定向:把符合特征的报文重定向到指定的Web页面上。

使用特征的预定义动作:对符合特征的报文执行特征库中该特征的预定义动作。

抓包:捕获符合特征的报文。

日志:对符合特征的报文生成日志信息。

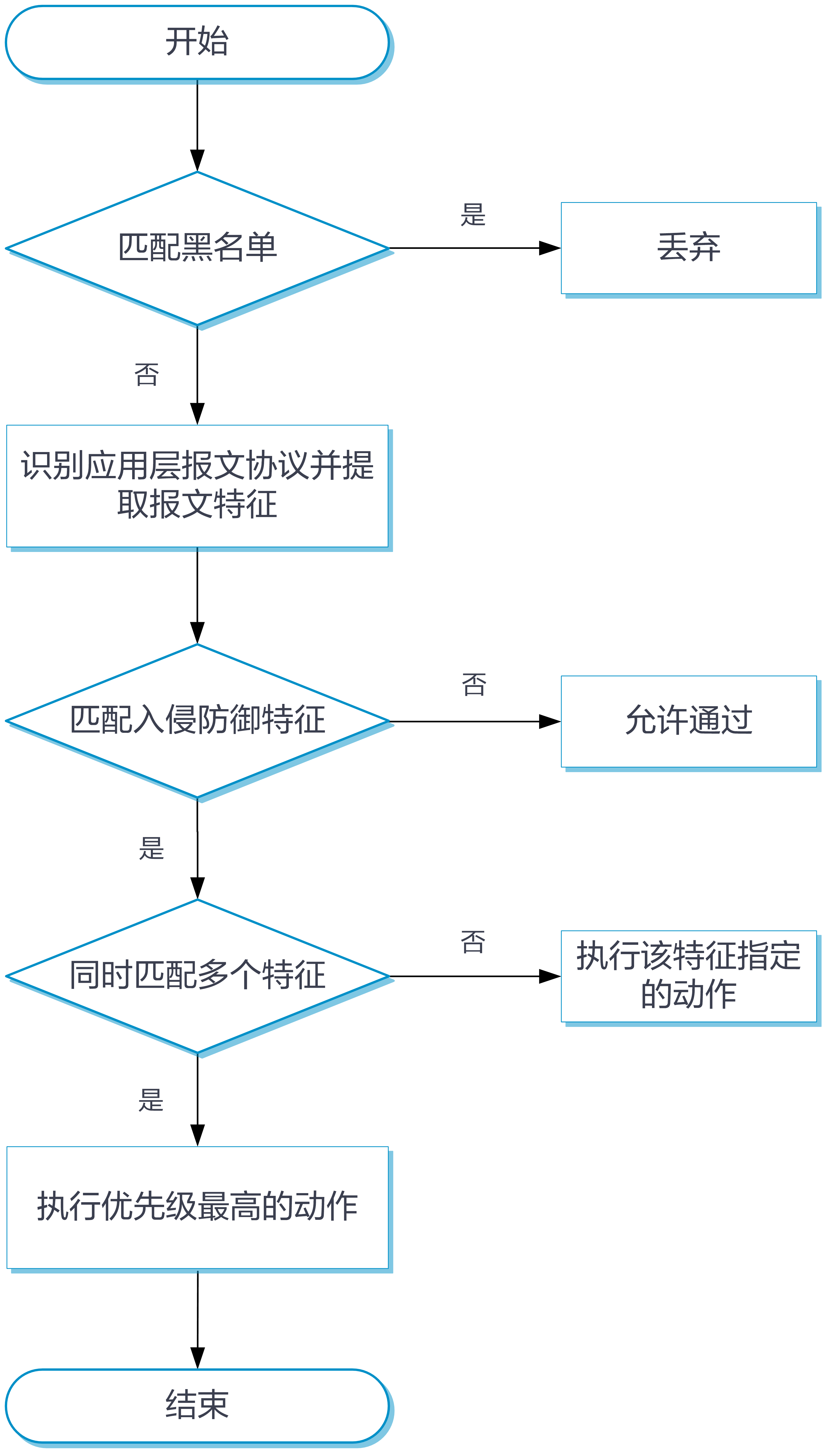

入侵防御实现流程

在设备配置了入侵防御功能的情况下,当用户的数据流量经过设备时,设备将进行入侵防御处理。处理流程如图-1所示:

入侵防御处理的整体流程如下:

如果报文与IP黑名单匹配成功,则直接丢弃该报文。

如果报文匹配了某条安全策略,且此策略的动作是允许并引用了入侵防御配置文件,则设备将对报文进行深度内容检测:首先,识别报文的协议,然后根据协议分析方案进行更精细的分析,并深入提取报文特征。其中,如果配置文件中开启了语义分析检测功能,则同时提取报文中的SQL语句信息。

设备将提取的报文特征与入侵防御特征进行匹配,同时,如果配置文件中开启了语义分析检测功能,设备也会对报文中的SQL语句进行语法分析,并进行如下处理:

如果设备通过特征匹配方式检测到了攻击,则对报文进行如下处理:

如果报文同时与多个入侵防御特征匹配成功,则根据这些动作中优先级最高的动作进行处理。动作优先级从高到低的顺序为:重置 > 重定向 > 丢弃 > 允许。但是,对于黑名单、抓包和日志三个动作只要匹配成功的特征中存在就会执行。

如果报文只与一个入侵防御特征匹配成功,则根据此特征中指定的动作进行处理。

如果设备通过语义分析检测功能识别到了攻击,则允许报文通过并记录入侵防御日志。

如果设备通过上述两种方式均检测到了攻击,则对报文执行特征匹配成功时所需执行的动作,同时记录入侵防御日志。

如果设备通过上述两种方式均未检测到攻击,则直接允许报文通过。

vSystem相关说明

非缺省vSystem对于本特性的支持情况,请以页面的实际显示为准。

License支持情况

入侵防御功能需要购买并正确安装License后才能使用。License过期后,入侵防御功能可以采用设备中已有的入侵防御特征库正常工作,但无法升级到官方网站在过期时间后发布的新版本的特征库。关于License的详细介绍请参见“License配置”。

使用限制和注意事项

执行"提交"操作会暂时中断DPI业务的处理,可能导致其他基于DPI功能的业务同时出现中断。例如,安全策略无法对应用进行访问控制等。

执行“提交”操作后,界面上会提示设置成功,但是配置文件此时可能尚未完成激活,如果此时报文经过设备,可能会出现暂时无法识别的情况。

入侵防御功能需要购买并正确安装License才能使用。License过期后,入侵防御功能可以用,但无法升级特征库,只能使用设备中已存在的特征库。关于License的详细介绍请参见“License配置”。

配置入侵防御白名单时,威胁ID、URL和IP地址请至少选择其中一项进行配置。

在报文匹配到多条白名单时,当白名单威胁ID相同时,仅编号最小的白名单命中统计次数增加。而当白名单威胁ID不同时,则白名单命中统计次数分别增加。

编辑指定的入侵防御白名单后(无论是否修改配置内容),设备将清空已有的命中统计次数,并重新进行统计。

通过语义分析检测功能识别出的攻击,其特征ID固定为4294967290。如果希望将此特征ID添加到白名单表项中,则需要先在白名单表项中配置源IP地址或URL。

配置指南

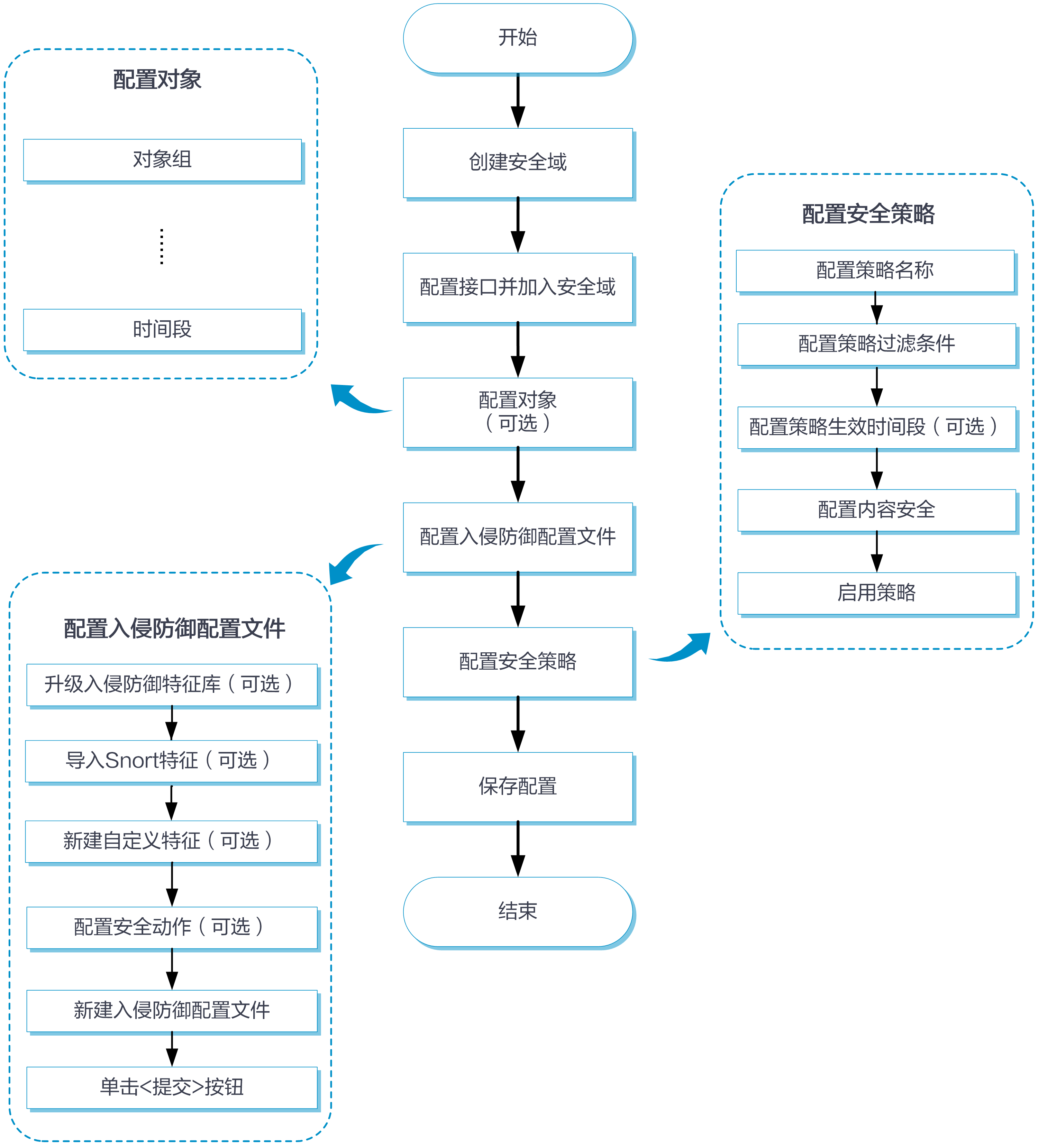

配置思路

入侵防御功能的配置思路如下图所示:

图-2 入侵防御功能配置指导图

配置准备

缺省入侵防御配置任务

设备上存在一个名称为default的入侵防御配置文件,缺省入侵防御配置文件使用当前系统中所有缺省处于启用状态的入侵防御特征,新增自定义入侵防御特征会自动添加到缺省入侵防御配置文件下。缺省入侵防御配置文件中的入侵防御特征的动作属性和生效状态属性不能被修改。

选择“对象 > 安全配置文件> 入侵防御 > 配置文件”。default的入侵防御配置文件不可编辑。

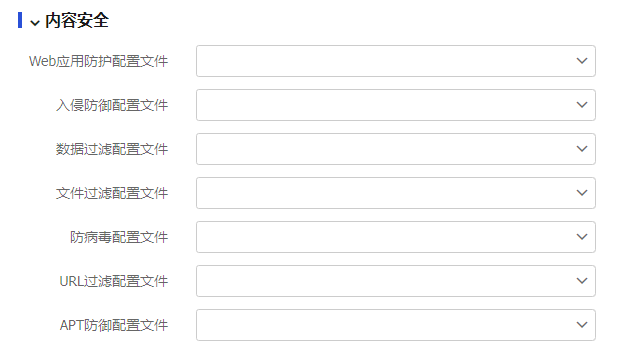

在安全策略的内容安全配置中引用此入侵防御配置文件,有关安全策略的详细配置介绍请参见“安全策略”。

图-3 安全策略引用配置文件

定制化入侵防御配置任务

使用缺省default的入侵防御配置文件不满足需求时,可创建自定义的配置文件。管理员可以基于业务环境和安全需求灵活调整自定义入侵防御配置文件中特征的相关属性,包括生效特征列表/未生效特征列表中特征的状态、动作、严重级别或将特征移入、移出生效特征列表/未生效特征列表等。

选择“对象 > 安全配置文件> 入侵防御 > 配置文件”。

在“入侵防御配置文件”页面单击<新建>按钮,进入“新建入侵防御配置文件”页面。配置入侵防御配置文件的基本参数,具体参数如下所示:

图-4 新建入侵防御配置文件

表-1 入侵防御配置文件基本参数

参数

说明

名称

配置入侵防御配置文件的名称中不建议包含“< > \ / | * ? " : , ;”这些特殊字符,否则导出的入侵防御配置文件其名称中将用“_”替换这些特殊字符

语义分析检测

开启本功能后,设备将同时使用特征匹配和语义分析检测对SQL注入攻击进行识别,可以提升该类攻击的识别率

设置动作

入侵防御配置文件的动作类型包括:使用特征的预定义动作、黑名单、丢弃、允许、重置和重定向。符合此配置文件的报文将被按照此配置文件中指定的动作进行处理

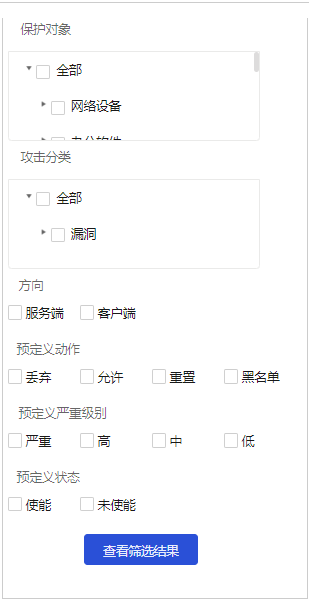

配置入侵防御特征筛选条件,配置完成后单击<查看筛选结果>按钮,在生效特征和未生效特征列表中可以查看特征筛选结果。具体参数如下:

图-5 入侵防御特征筛选条件

表-2 入侵防御特征筛选条件

参数

说明

保护对象

通过选择保护对象可快速选择所需的入侵防御特征

攻击分类

通过选择攻击分类可快速选择所需的入侵防御特征

方向

入侵防御特征库中的特征分为服务端和客户端,可通过选择服务端和客户端来筛选配置文件所需的入侵防御特征

预定义动作

入侵防御特征的预定义动作分为如下四种:丢弃、允许、重置、黑名单,可通过选择不同的预定义动作来筛选配置文件所需的入侵防御特征

严重级别

入侵防御特征的严重级别分为如下四种:严重、高、中、低,可通过选择不同的严重级别来筛选配置文件所需的入侵防御特征

预定义状态

入侵防御特征的预定义状态分为使能和未使能两种状态,可通过选择不同的预定义状态来筛选配置文件所需的入侵防御特征

若不配置任何一项筛选条件(保持缺省情况),则此配置文件中将会包含所有入侵防御特征。

如需修改生效特征列表/未生效特征列表中特征的状态、动作、严重级别或将特征移入、移出生效特征列表/未生效特征列表,可单击<自定义设置>按钮,进入自定义设置界面进行修改,单击<确定>按钮,完成修改。

图-6 自定义设置

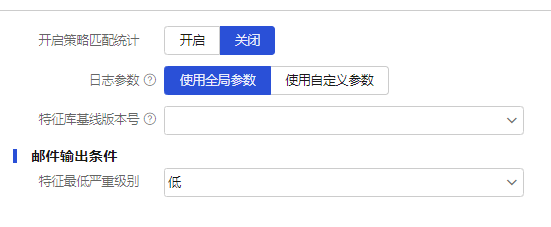

单击<高级配置>按钮,进入高级配置界面,具体配置参数如下:

图-7 高级配置

表-3 高级设置参数

参数

说明

开启策略匹配统计

开启此功能,可以统计报文命中入侵防御配置文件的次数

日志参数

通过设置日志参数,可为特征的日志动作提供执行参数。可选择配置日志参数的方式,包括:

使用自定义参数:直接配置日志参数

使用全局参数:可在“系统 > 日志设置 > 日志管理”区域下查看或修改全局参数

日志输出类型

选择使用自定义参数后,可直接配置日志的输出方向,包括:

输出到系统日志

输出到邮件

可同时选择两种输出类型

邮件服务器

当选择输出邮件后,需要配置邮件服务器,可通过新建邮件服务器或者引用已有邮件服务器进行配置

已有邮件服务器可到“系统 > 日志设置 > 邮件服务器“页面查看或修改

特征库基线版本号

配置基线版本号可帮助用户快速筛选出基线版本与当前版本之间有差异的特征,IPS配置文件将使用基线版本的特征与报文进行匹配,而不必回滚至基线版本的特征库

配置本功能后,所有高于基线版本的特征将处于非生效状态,即不能用于匹配报文。如果希望将其中某个非生效状态的特征调整为生效状态,需要进行如下操作:

如果待调整特征的版本号高于基线版本号,需要先将基线版本号调整为特征的版本号;否则,直接执行下一步操作

选中待调整的特征,单击<自定义设置>按钮,进入自定义设置页面,配置状态为生效

邮件输出条件

特征最低严重级别

设备支持根据特征的严重级别对输出的邮件进行限制

当特征的严重级别高于或等于配置的最低严重级别时才可以输出邮件

单击<确定>按钮,新建入侵防御配置文件成功,且会在“入侵防御配置文件”页面中显示。

在安全策略的内容安全配置中引用此入侵防御配置文件,具体配置步骤请参见“缺省入侵防御配置任务”章节。

单击<提交>按钮,激活入侵防御配置文件的配置内容。配置此功能会暂时中断DPI业务的处理,为避免重复配置此功能对DPI业务造成影响,请完成部署DPI各业务模块的配置文件后统一提交激活。

管理入侵防御特征

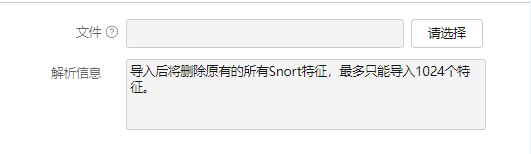

新建Snort特征

当需要的特征在设备当前特征库中不存在时,可通过编辑Snort格式的入侵防御特征文件,并将其导入设备中来生成所需的入侵防御特征。导入Snort特征后将删除原有的全部Snort特征。

需要注意的是,Snort文件需要遵循Snort公司的语法。

导入Snort特征的配置步骤如下:

选择“对象 > 安全配置文件 > 入侵防御 > 特征”。

在“入侵防御特征”页面单击<导入Snort特征>按钮,进入“导入Snort特征”页面。

图-8 导入Snort特征

选择指定的Snort文件,单击<导入特征>按钮,导入并解析Snort特征。

新建入侵防御配置文件,配置基础参数和过滤条件。并将配置文件引用至策略中。具体配置步骤请参见“定制化入侵防御配置任务”章节。

新建自定义特征

当需要的特征在设备当前特征库中不存在,或者Snort特征无法满足具体需求时,可以通过手工配置的方式新建自定义特征。这种方法允许用户在不完全依赖现有特征库的情况下,灵活地添加新特征,以满足特定的安全检测需求,从而增强设备的防护能力。

自定义特征包括属性和规则。

一个自定义特征下可配置多条规则,规则间包含如下规则逻辑:

逻辑与:表示报文需要匹配该自定义特征的所有规则才认为与该特征匹配成功。

逻辑或:表示报文匹配到该自定义特征的任何一条规则即认为与该特征匹配成功。

自定义特征规则下支持配置规则的匹配条件(包括源/目的IPv4地址、源/目的端口、请求方法等)、检查项和检查项触发条件。

自定义特征规则包括如下类型:

关键字类型:配置关键字类型规则时,需要配置检查项和检查项触发条件。只有匹配检查项触发条件后才会继续匹配检查项。仅当所有检查项都匹配成功,才表示该规则成功匹配。

数值类型:配置数值类型规则时,可以配置检查项,只有所有检查项都匹配成功,才表示规则成功匹配。

新建自定义特征的配置步骤如下:

选择“对象 > 安全配置文件 > 入侵防御 > 特征”。

在“入侵防御特征”页面,单击<新建自定义特征>按钮,进入“新建自定义特征”页面。在“基本配置”区域可配置自定义特征的属性,具体配置内容如下:

图-9 新建自定义特征

表-4 配置自定义特征属性

参数

说明

名称

自定义特征的名称

描述

通过合理编写描述信息,便于管理员快速理解和识别自定义特征的作用,有利于后期维护

严重级别

可根据具有该特征报文对网络攻击造成危害的严重程度配置不同的严重级别。严重级别分为如下四种:严重、高、中、低

方向

可根据具有该特征报文的传输方向进行配置,包括服务端和客户端

动作

对具有该特征的报文执行的动作。动作类型包括:黑名单、丢弃、允许和重置

日志

开启日志功能后,设备将对与入侵防御特征匹配成功的报文生成日志信息

抓包

开启抓包功能后,设备会将捕获到的报文保存在本地并输出到指定的路径,有关捕获参数的详细配置,请参见“安全动作”

在“规则”区域可配置自定义特征规则。一个自定义特征下可配置多条规则,用户需要先配置规则逻辑,包括逻辑或和逻辑与。

单击<新建>按钮,进入新建规则页面,具体配置内容如下:

图-10 新建自定义特征规则

表-5 新建自定义特征规则

参数

说明

ID

自定义特征规则的ID

应用层协议

自定义特征匹配的应用层协议

传输层协议

自定义特征匹配的传输层协议

匹配类型

表示自定义特征的类型,包括关键字类型和数值类型

请求方法

HTTP报文的请求方法,如:GET、POST等

源IPv4地址

自定义特征匹配的源IPv4地址

源端口

自定义特征匹配的源端口

目的IPv4地址

自定义特征匹配的目的IPv4地址

目的端口

自定义特征匹配的目的端口

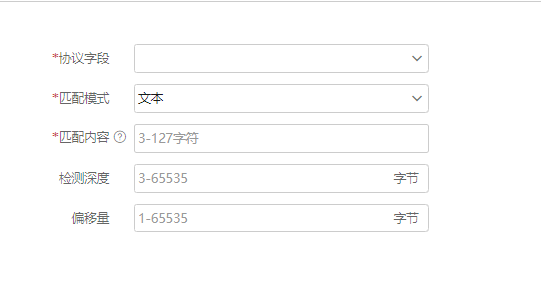

在“检查项触发条件”区域配置检查项的触发条件,仅当自定义特征规则为关键字类型时需要配置。具体配置内容如下:

图-11 新建检查项触发条件

表-6 新建检查项触发条件

参数

说明

协议字段

检查项触发条件检测的协议字段

匹配模式

检查项触发条件检测内容的匹配模式,包括文本方式和十六进制方式

匹配内容

检查项触发条件检测的内容

检测深度

检查项触发条件的检测深度,从起始检测位置开始,检测数据的长度

偏移量

检查项触发条件的偏移量,从协议字段开始,偏移指定长度,作为检查项触发条件的起始检测位置

单击<确定>按钮,完成检查项触发条件的配置。

在“检查项”区域配置自定义特征规则的检查项,具体配置内容如下:

图-12 新建检查项

表-7 新建检查项

参数

说明

ID

检查项的ID

协议字段

检查项检测的协议字段

操作符

表示检查项和检测内容的匹配方式,不同类型的自定义特征规则支持的操作符不同,取值包括:

关键字类型规则的操作符包括:包含和不包含

数值类型规则的操作符包括:大于、小于、等于、不等于、大于等于和小于等于

匹配模式

检查项检测内容的匹配模式,包括文本、正则表达式和十六进制

匹配内容

检查项检测的内容

偏移量

检查项的偏移量,从协议字段开始,偏移指定长度,作为检查项的检测起始位置

检测深度

检查项的检测深度,从检查项检测的起始位置开始,检测数据的长度

相对偏移量

表示当前检查项与上一个检查项之间的相对偏移量,从上一个检查项的结束位置开始偏移的长度

相对检测深度

表示当前检查项的检测深度

单击<确定>按钮,完成检查项的配置。

单击<确定>按钮,完成自定义特征规则的配置。

单击<确定>按钮,完成自定义特征的配置。

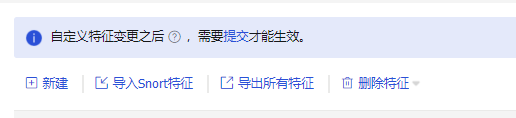

单击<提交>按钮,使新建的自定义特征生效。

新建入侵防御配置文件,配置基础参数和过滤条件。并将配置文件引用至策略中。具体配置步骤请参见“定制化入侵防御配置任务”章节。

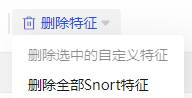

删除Snort和自定义特征

删除Snort特征的配置步骤如下:

选择“对象 > 安全配置文件 > 入侵防御 > 特征”。

在“入侵防御特征”页面,单击<删除特征>按钮,选择删除全部Snort特征。可删除所有Snort特征。

图-13 删除全部Snort特征

删除自定义特征的配置步骤如下:

选择“对象 > 安全配置文件 > 入侵防御 > 特征”。在“入侵防御特征”页面,选择需要删除的自定义特征,单击<删除特征>按钮,选择删除选中的自定义特征。

导出特征库中所有特征

选择“对象 > 安全配置文件 > 入侵防御 > 特征”,在“入侵防御特征”页面可导出当前设备上入侵防御特征库中的所有特征。单击<导出所有特征>按钮,将以csv表格的形式导出特征库中所有特征。

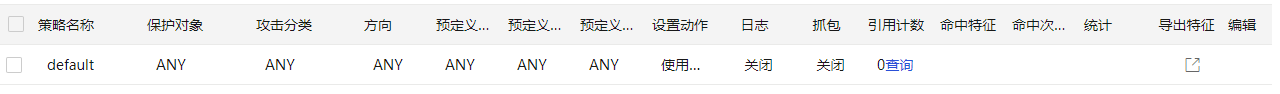

导出入侵防御配置文件所筛选的特征

导出入侵防御配置文件所筛选的特征,可在“入侵防御配置文件”页面导出特征一列中单击<导出>按钮,将以csv表格形式导出特征库中的所有特征,并在表格生效特征一列中用“是”标识属于该入侵防御配置文件的特征。

图-16 导出入侵防御配置文件所筛选的特征

配置入侵防御白名单

当发现入侵防御日志中存在误报的情况时,可通过开启白名单功能,将误报日志中提取到的威胁ID(入侵防御特征ID)、URL、源/目的IP地址或目的端口号加入白名单。设备对匹配白名单的报文放行,可以减少误报。

配置白名单功能后,设备会对白名单的命中情况进行统计,用户可在白名单界面中查看统计信息。

配置步骤

选择“对象 > 安全配置文件 > 入侵防御 > 白名单”。

在“白名单”页面单击<新建>按钮,进入“新建白名单”页面,具体配置内容如下:

图-17 新建白名单

表-8 配置白名单

参数

说明

编号

白名单的编号

描述

通过合理编写描述信息,便于管理员快速理解和识别白名单的作用,有利于后期维护

威胁ID

从误报的日志中提取到的入侵防御特征ID

URL

精确匹配URL

精确匹配是指报文中检测到的URL必须和配置的URL完全一致才能匹配成功。可在威胁日志中获取URL,URL由报文头域和报文首行组成。由字母、数字、“_”、“-”、“:”、“[”、“]”和“.” 开头,例如:111.15.93.166/wnm/get.j

子串匹配URL

子串匹配是指报文中检测到的URL只要包含配置的URL即可匹配成功。可在威胁日志中获取URL,URL由报文头域和报文首行组成。由字母、数字、“_”、“-”、“:”、“[”、“]”和“.” 开头,例如:111.15.93.166/wnm/get.j

源IP

匹配模式

源IP的匹配方式,取值包括:

真实源IP或报文源IP:IPS白名单表项中配置的源IP地址优先匹配真实源IP地址,在没有提取到真实源IP地址的情况下使用网络层IP地址匹配源IP地址。

真实源IP:IPS白名单表项中配置的源IP地址匹配真实源IP地址

报文源IP:IPS白名单表项中配置的源IP地址使用网络层IP地址匹配源IP地址

如果需要使用真实源IP地址与白名单中的源IP地址进行匹配,则需要设备开启真实源IP地址检测功能(在“对象 > 应用安全 > 高级配置”页面下进行配置)

IPv4

配置IPv4地址、范围或子网作为IPS白名单的匹配条件

IPv6

配置IPv6地址、范围或子网作为IPS白名单的匹配条件

目的IP

IPv4

配置IPv4地址、范围或子网作为IPS白名单的匹配条件

IPv6

配置IPv6地址、范围或子网作为IPS白名单的匹配条件

目的端口

配置目的端口作为IPS白名单的匹配条件

状态

白名单规则的状态为启用或禁用

单击<确定>按钮,完成白名单的创建。

单击<开启白名单功能>按钮,启用白名单功能。

图-18 开启白名单功能

配置入侵防御捕获报文参数

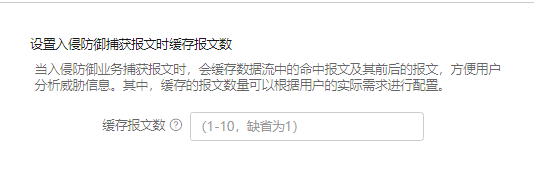

入侵防御业务捕获报文时,管理员可以根据实际情况设置捕获报文的缓存参数。

当管理员仅关心命中报文和其上下文(即命中报文前后几个报文)时,可以根据实际需求限制缓存报文的数量。

当管理员需要对整条流的信息进行分析时,可以设置对整条流的报文都进行缓存并指定捕获报文的起始位置。此功能的支持情况与设备型号有关,请以设备实际情况为准。

当报文缓存结束后,设备会将所有缓存报文写入入侵防御捕获文件,并根据实际情况将捕获文件上送到如下路径。

表-9 捕获文件上送路径

参数 | 说明 |

指定的URL | 当管理员已设置上传URL,且与设备对接的云平台(即安全威胁发现与运营管理平台)也未开启捕获文件上送功能时,设备会将捕获文件上送到指定的URL |

硬盘/U盘 | 当设备检测到硬盘/U盘在位时,会将捕获文件保存到硬盘/U盘中 管理员可直接从硬盘或U盘中获取捕获文件,或通过单击监控面板下威胁日志页面中指定日志右侧的<下载>按钮,获取捕获文件 |

云平台(即安全威胁发现与运营管理平台) | 当设备检测到与其对接的云平台已开启捕获文件上送功能时,会通过HTTPS协议将IPS捕获文件上送到云平台 |

有关上述捕获文件上送路径的相关说明,请参见“安全动作”。

缓存报文数的具体配置步骤如下:

选择“对象 > 安全配置文件 > 入侵防御 > 配置文件”。

在“入侵防御配置文件”页面单击<高级配置>按钮,进入“高级配置”页面。根据实际需求配置缓存报文数。

图-19 高级配置页面

表-10 捕获报文缓存参数

参数

说明

缓存报文数

表示可缓存的报文数量。当取值为1时,设备仅缓存命中报文

从会话创建开始对整条流量进行捕获

表示从会话创建开始对整条流的报文都进行缓存

本参数仅对入侵防御业务生效

本参数的支持情况与设备型号有关,请以设备实际情况为准

从命中报文开始对整条流量进行捕获

表示从命中报文开始对整条流的报文都进行缓存

本参数仅对入侵防御业务生效

本参数的支持情况与设备型号有关,请以设备实际情况为准

单击<确定>按钮,完成配置。