黑名单

本帮助主要介绍以下内容:

特性简介

IP黑名单

IP黑名单功能是根据报文的IP地址进行报文过滤的一种攻击防范特性。根据报文过滤条件的不同,可分为源IP黑名单和目的IP黑名单。

若全局的黑名单过滤功能处于开启状态,则所有安全域上的IP黑名单过滤功能均处于开启状态。若全局的黑名单过滤功能处于关闭状态,则需要开启指定安全域上的黑名单过滤功能。

同基于ACL的包过滤功能相比,黑名单进行报文匹配的方式更为简单,可以实现报文的高速过滤和有效屏蔽。

黑名单可以由设备动态或由用户手工进行添加、删除,具体机制如下:

动态添加黑名单是与扫描攻击防范功能配合实现的,动态生成的黑名单表项会在一定的时间之后老化。当设备根据报文的行为特征检测到某特定IP地址的扫描攻击企图之后,便将攻击者的IP地址自动加入黑名单,之后该IP地址发送的报文会被设备过滤掉。

手动配置的黑名单表项分为永久黑名单表项和非永久黑名单表项。永久黑名单表项建立后,一直存在,除非用户手工删除该表项。非永久黑名单表项的老化时间由用户指定,超出老化时间后,设备会自动将该黑名单表项删除。

地址对象组黑名单

地址对象组黑名单是基于地址对象组进行报文过滤的一种攻击防范特性。该特性需要和地址对象组功能配合使用,由后者为其提供地址对象组和IP地址的对应关系。同IP黑名单的包过滤功能相比,地址组黑名单可以对网段进行访问控制,提高了易用性。有关对象组的详细介绍请参见“对象组”联机帮助。

vSystem相关说明

非缺省VSystem对于本特性的支持情况,请以页面的实际显示为准。

使用限制和注意事项

设备仅支持对导出的配置文件进行导入,且以增量的方式向当前配置文件中写入导入的配置,并会对重复的配置进行覆盖,导入过程中如果某条配置写入失败,则跳过该条并继续导入,并提示错误信息,且已成功写入的配置无法回退。

导出功能,仅导出指定csv格式的模板文件。

导入功能,导入文件的格式必须为.csv,导入文件大小上限为2M。

同一时刻只允许一个用户进行导入导出的操作。

设备只允许引用一个IPv4地址对象组和一个IPv6地址对象组配置黑名单。

配置指南

配置思路

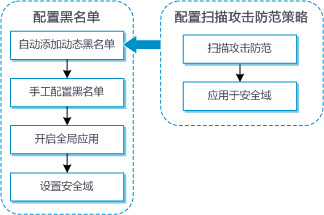

黑名单功能的配置思路如下图所示:

图-1 黑名单功能配置思路图

配置准备

配置基于IP黑名单的访问控制

通过配置基于IP黑名单的访问控制功能可以对来自指定IP地址和地址对象组的报文进行过滤。具体配置步骤如下:

单击“策略 > 主动防护 > 黑名单”。

在“IP黑名单”页签单击<新建>按钮,手工添加IP黑名单。

图-2 新建IP黑名单

表-1 IP黑名单配置

参数

说明

VRF

黑名单所属的VPN实例

可选择已创建的VRF,也可以新创建VRF。此处新建的VRF,可在“网络 > 接口与VRF > VRF”页面查看

IP地址类型

IPv4

IPv6

IP地址方向

源地址

目的地址

IP地址

黑名单的IP地址,用于匹配报文的源IP地址或目的IP地址

DS-Lite对端地址

黑名单的IPv4地址所属的DS-Lite隧道B4端IPv6地址

仅当“IP地址类型”选择“IPv4”、“IP地址方向”选择“源地址”时,支持配置本参数

老化时间(秒)

黑名单表项的剩余老化时间。若不配置,那么该IP黑名单表项永不老化,除非用户手动将其删除

备注信息

添加IP黑名单相关描述信息

如需批量导入IP黑名单,可在“IP黑名单”页面下拉<导入导出>按钮后单击<导入配置>按钮,进入“导入指定配置”页面。

图-3 导入指定配置页面

表-2 配置导入IP黑名单参数表

参数

说明

类型

源IP地址

目的IP地址

VRF

黑名单所属的VPN实例

可选择已创建的VRF,也可以新创建VRF。此处新建的VRF,可在“网络 > 接口与VRF > VRF”页面查看

文件路径

选择需要导入文件的路径

备注信息

添加IP黑名单相关描述信息

单击<确定>按钮,新建的黑名单或批量导入IP黑名单会在“IP黑名单”页签显示。

在“IP黑名单”页签单击<开启全局应用>按钮,“IP黑名单”页签与“地址对象组黑名单”页签下的黑名单对所有安全域生效。

配置基于地址对象组黑名单的访问控制

通过配置基于地址对象组黑名单的访问控制功能可以对来自指定地址对象组的报文进行过滤。具体配置步骤如下:

单击“策略 > 主动防护 > 黑名单”。

在“地址对象组黑名单”页签单击<新建>按钮。

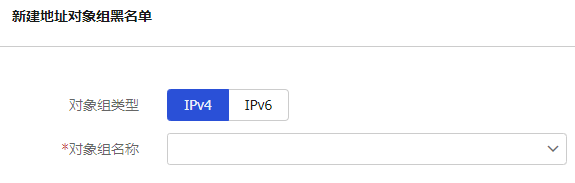

图-4 新建地址对象组黑名单

手工添加地址对象组黑名单。

表-3 地址对象组黑名单配置

参数

说明

对象组类型

IPv4,即IPv4地址对象组

IPv6,即IPv6地址对象组

对象组名称

地址对象组的名称

可选择已创建的对象组,也可以新创建对象组。此处新建的对象组,可在“对象 > 对象组”对应的IPv4/IPv6地址对象组页面查看

单击<确定>按钮,新建的黑名单会在“地址对象组黑名单”页签显示。

在“地址对象组黑名单”页签单击<开启全局应用>按钮,“IP黑名单”页签与“地址对象组黑名单”页签下的黑名单对所有安全域生效。

配置基于扫描攻击防范的动态黑名单的访问控制

黑名单表项除了可以手工添加之外,还可以通过扫描攻击防范自动添加。具体来讲就是,在黑名单功能使能的前提下,若配置了扫描攻击防范策略及相应的黑名单添加功能,则可以将检测到的扫描攻击方地址添加到黑名单中。有关扫描攻击防范的详细介绍请参见“攻击防范联机帮助”。

具体配置步骤如下:

在“IP黑名单”或“地址对象组黑名单”页签单击<开启全局应用>按钮,“IP黑名单”页签与“地址对象组黑名单”页签下的黑名单对所有安全域生效。

单击“对象 > 安全配置文件 > 攻击防范”。

在“攻击防范”页面单击<新建>按钮,进入“新建攻击防范策略”页面,单击“扫描防范”页签,进入扫描攻击防范配置页面,选择非关闭的检测敏感度后配置相关参数并开启<将发起攻击的源IP地址添加到黑名单>按钮。具体的配置参数如下表所示。

图-5 新建攻击防范策略

表-4 扫描防范配置

参数

说明

检测敏感度

扫描攻击防范的检测级别,包括关闭、低、中、高和自定义。关闭表示关闭扫描攻击防范功能;低表示低防范级别,该级别提供基本的扫描攻击检测,有很低的误报率,但对于一些扫描攻击类型不能检出;中表示中防范级别,该级别有适中的攻击检出率与误报率;高表示高防范级别,该级别能检测出大部分的扫描攻击,但对活跃主机误报率较高,即将可提供服务的主机的报文错误判断为攻击报文的概率比较高;自定义表示用户自定义防范级别,该级别的扫描攻击防范阈值可以由用户指定

开启端口扫描:开启/关闭端口扫描功能。检测敏感度为低、中、高级别时,该功能处于开启状态;检测敏感度为自定义时,该功能是否开启可以由用户指定

阈值:端口扫描攻击的阈值。当检测敏感度为低时,阈值为100000;当检测敏感度为中时,阈值为40000;当检测敏感度为高时,阈值为5000;当检测敏感度为自定义时,可以通过配置灵活指定端口扫描攻击阈值;当检测敏感度为关闭时,不显示本参数

开启地址扫描:开启/关闭地址扫描功能。检测敏感度为低、中、高级别时,该功能处于开启状态;检测敏感度为自定义时,该功能是否开启可以由用户指定

阈值:地址扫描攻击的阈值。当检测敏感度为低时,阈值为100000;当检测敏感度为中时,阈值为40000;当检测敏感度为高时,阈值为5000;当检测敏感度为自定义时,可以通过配置灵活指定地址扫描攻击阈值;当检测敏感度为关闭时,不显示本参数

检测周期:扫描攻击防范的检测周期。当检测敏感度为低、中、高时,检测周期为10秒;当检测敏感度为自定义时,可通过配置灵活指定扫描攻击防范的检测阈值;当检测敏感度为关闭时,不显示本参数

动作

对扫描攻击的处理行为,包括:

输出告警日志

丢弃攻击者发送的报文

将发起攻击的源IP地址添加到黑名单

X分钟后老化:动态添加的黑名单表项的老化时间。只有勾选“将发起攻击的源IP地址添加到黑名单”时,才会显示该参数

当“检测敏感度”选择“关闭”时,不显示本参数

单击<确定>按钮,完成配置。此后当设备根据报文的行为特征检测到某特定IP地址的扫描攻击企图之后,便将攻击者的IP地址自动加入黑名单且会在“IP黑名单”页签显示,之后该IP地址发送的报文会被设备过滤掉。