ARP

特性简介

地址解析协议

ARP(Address Resolution Protocol,地址解析协议)是将IP地址解析为以太网MAC地址(或称物理地址)的协议。

设备通过ARP协议解析到目的MAC地址后,将会在自己的ARP表中增加IP地址和MAC地址映射关系的表项,以用于后续到同一目的地报文的转发。

ARP表项分为两种:动态ARP表项、静态ARP表项。

动态ARP表项

动态ARP表项由ARP协议通过ARP报文自动生成和维护,可以被老化,可以被新的ARP报文更新,可以被静态ARP表项覆盖。当到达老化时间、接口状态down时,系统会删除相应的动态ARP表项。

动态ARP表项可以固化为静态ARP表项,但被固化后无法再恢复为动态ARP表项。

为了防止部分接口下的用户占用过多的ARP资源,可以通过设置接口学习动态ARP表项的最大个数来进行限制。

静态ARP表项

静态ARP表项通过手工创建或由动态ARP表项固化而来,不会被老化,不会被动态ARP表项覆盖。

配置静态ARP表项可以增加通信的安全性。静态ARP表项可以限制和指定IP地址的设备通信时只使用指定的MAC地址,此时攻击报文无法修改此表项的IP地址和MAC地址的映射关系,从而保护了本设备和指定设备间的正常通信。

在配置静态ARP表项时,如果管理员希望用户使用某个固定的IP地址和MAC地址通信,可以将该IP地址与MAC地址绑定;如果进一步希望限定用户只在指定VLAN的特定接口上连接,则需要进一步指定报文转发的VLAN和出接口。

一般情况下,ARP动态执行并自动寻求IP地址到以太网MAC地址的解析,无需管理员的介入。

IP-MAC绑定表项

为增强设备的安全性,系统提供了IP-MAC绑定功能,即在设备上建立IP地址与MAC地址的对应关系即IP-MAC绑定表项,并基于该表项实现报文的过滤控制。该功能适用于防御主机仿冒攻击,可有效过滤攻击者通过仿冒合法用户主机的IP地址或者MAC地址向设备发送的伪造IP报文。

IP-MAC绑定表项可以通过手工配置和批量生成两种方式进行创建。

手工配置绑定表项是指通过手工方式逐条配置IP-MAC绑定表项。该方式适用于局域网络中主机较少的情况。

批量生成绑定表项是指通过指定接口下的ARP表项生成对应的IP-MAC绑定表项。该方式适用于局域网络中主机较多的情况。

配置IP-MAC绑定表项可以增加通信的安全性。设备收到报文后,提取报文头中的源IP地址和源MAC地址,并与IP-MAC绑定表项进行匹配。如果源IP地址和源MAC地址与IP-MAC绑定表项一致,则转发该报文;如果不一致,则认为该报文是非法报文,并将其丢弃。对于IP地址与MAC地址在IP-MAC绑定表项中都无匹配项的报文,则根据配置的缺省动作放行或丢弃。

ARP防护

ARP防护是根据ARP报文中源IP地址和源MAC地址检查用户是否是所属VLAN所在接口上的合法用户。

当设备作为DHCP服务器时,设备收到ARP报文后,直接对报文进行转发;其他场景下,设备收到ARP报文后,如果找到与报文匹配的长静态ARP表项(即指定了报文转发的VLAN和接口的静态ARP表项),则对报文进行转发;否则认为是非法报文,直接丢弃。

长静态ARP表项的支持情况与设备型号有关,请以页面实际显示为准。

vSystem相关说明

非缺省vSystem对于本特性的支持情况,请以页面的实际显示为准。

配置指南

配置准备

配置IP-MAC绑定表项

若要使IP-MAC绑定表项生效,则需要在指定接口下开启IP-MAC接口绑定功能。开启IP-MAC接口绑定功能后,设备会对该接口上入方向的报文进行IP地址与MAC地址绑定关系的检测。

IP-MAC绑定表项的具体配置步骤如下:

选择“网络 > ARP”,进入ARP页面。

在ARP页面“配置IP-MAC绑定”下,配置批量生成IP-MAC绑定表项功能,具体的配置参数如下表所示。

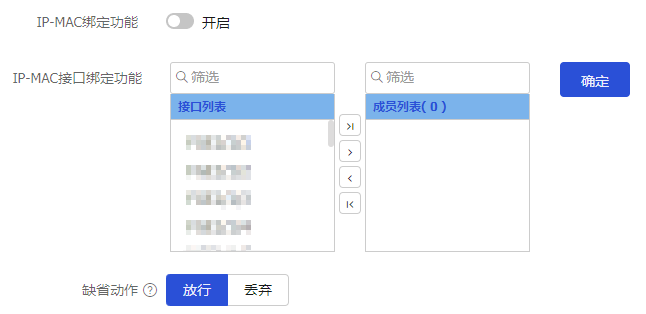

图-1 配置IP-MAC绑定

表-1 配置IP-MAC绑定参数表

参数

说明

IP-MAC绑定功能

开启IP-MAC绑定功能

IP-MAC接口绑定功能

在指定接口下开启IP-MAC接口绑定功能。开启IP-MAC接口绑定功能后,设备会对该接口上入方向的报文进行IP地址与MAC地址绑定关系的检测

在“接口列表”筛选指定接口

单击<添加>按钮,添加的接口在“成员列表”中显示

单击<全部添加>按钮,“接口列表”中所有接口将添加到“成员列表”

单击<确认>按钮,保存设置

缺省动作

用于设置设备对IP地址、MAC地址都与IP-MAC绑定表项无匹配的报文的处理方式,包括:

放行

丢弃

在ARP页面的“IP-MAC绑定列表”下,单击<新建>按钮,手工配置IP-MAC绑定表项,具体的配置参数如下表所示。

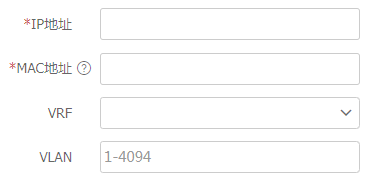

图-2 新建IP-MAC绑定

表-2 新建IP-MAC绑定参数表

参数

说明

IP地址

IP-MAC绑定表项的IP地址

MAC地址

IP-MAC绑定表项的MAC地址

VRF

IP-MAC绑定表项所属的VRF

VLAN

IP-MAC绑定表项所在的VLAN

时间段

IPv4-MAC绑定表项的生效时间段

状态

IPv4-MAC绑定表项的状态:

生效

不生效

时间段不生效

VPN不生效

VPN与时间段均不生效

在“新建IP-MAC绑定”页面,单击<确定>按钮,新建IP-MAC绑定表项成功会在“IP-MAC绑定列表”中显示。

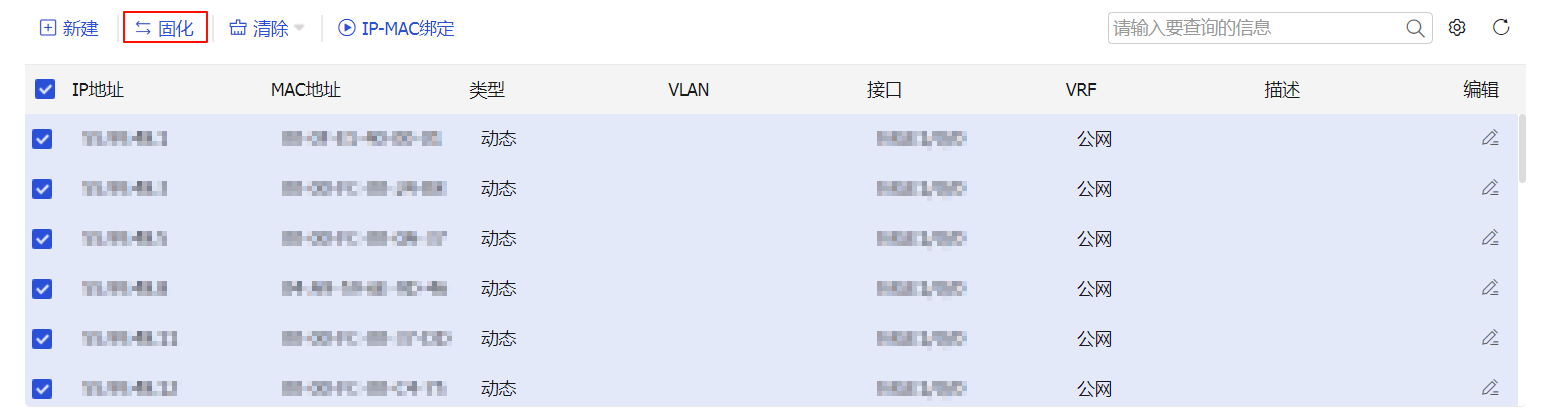

图-3 IP-MAC绑定表项

配置ARP表项

ARP表项的具体配置步骤如下:

选择“网络 > ARP”,进入ARP页面。

在ARP页面的“ARP列表”下,单击<新建>按钮,手工配置静态ARP表项,具体的配置参数如下表所示。

图-4 新建ARP

表-3 新建ARP参数表

参数

说明

VRF

ARP表项所属的VRF

IP地址

ARP表项的IP地址

MAC地址

ARP表项的MAC地址

描述

ARP表项的描述信息

指定报文转发的VLAN和接口

指定报文只在指定VLAN的特定接口上转发

本功能的支持情况与设备型号有关,请以页面实际显示为准

VLAN

报文转发的VLAN,只有勾选“指定报文转发的VLAN和接口”才会显示本参数

接口

报文转发的接口,只有勾选“指定报文转发的VLAN和接口”才会显示本参数

在“新建ARP”页面,单击<确定>按钮,新建ARP表项会在ARP列表显示,类型显示为“静态”。

图-5 ARP列表

在“ARP列表”中,勾选类型为“动态”的ARP表项前的复选框,单击<固化>按钮,可以将动态ARP表项固化为静态ARP表项,类型显示为“静态”,固化后无法再恢复为动态ARP表项。

图-6 ARP表项固化

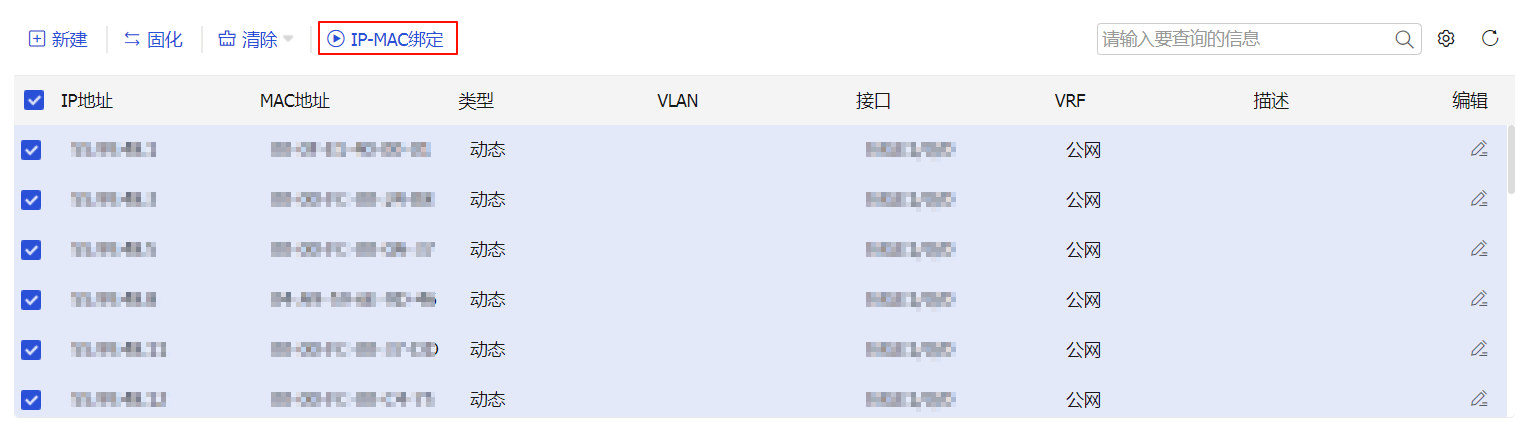

在“ARP列表”中,勾选ARP表项前的复选框,单击<IP-MAC绑定>按钮,ARP表项生成对应的IP-MAC绑定表项,会在“IP-MAC绑定列表”中显示。

图-7 IP-MAC绑定

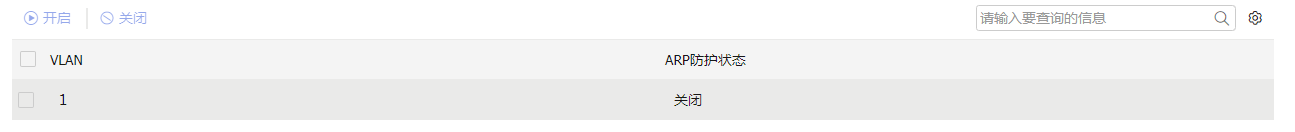

配置ARP防护

ARP防护的具体配置步骤如下:

选择“网络 > ARP”,进入ARP页面。

在ARP页面的“ARP防护”下,可查看设备上所有VLAN是否开启了ARP防护功能。

图-8 ARP防护

表-4 ARP防护参数表

参数

说明

VLAN

VLAN编号

ARP防护状态

VLAN的ARP防护状态,包括:

开启

关闭

选择目标VLAN,单击<开启>或<关闭>按钮,开启或关闭所选VLAN的ARP防护功能。