服务介绍

什么是VPN

VPN即虚拟专用网络,用于在特定的通信双方间建立安全加密的通信隧道。创建了经典网络或虚拟专有云后,如果想要与本地传统数据中心实现互通,可以使用VPN服务连接云网络与传统数据中心。目前VPN服务仅支持IPsec VPN。

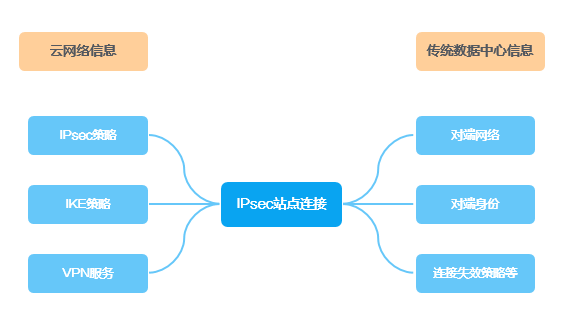

本系统中的VPN由四个功能项组成:IPsec策略、IKE策略、VPN服务、IPsec站点连接。IPsec站点连接类似于在云网络和传统数据中心间建立起沟通桥梁,在创建一个IPsec站点连接时需要配置云网络信息和传统数据中心信息。云网络信息包括IPsec策略、IKE策略、VPN服务参数;传统数据中心信息包括对端网络、对端身份信息、连接失效策略等参数。

图-1 各功能项之间的逻辑

IPsec策略:IPsec是一种传统的实现三层VPN的安全技术,通过在不同网络之间建立“通道”来保护通信方之间传输的用户数据,该通道通常称为IPsec隧道。它为互联网上传输的数据提供了高质量的、基于密码学的安全保证。IPsec策略用于指定数据传输阶段所使用的安全协议、加密及认证算法等信息。

IKE策略:用IPsec保护一个IP数据包之前,必须先建立一个安全联盟(IPsec SA)。IKE协议为IPsec提供了自动建立IPsec SA的服务。IKE策略用于指定IPsec隧道在协商阶段的加密和认证算法。

VPN服务:用于配置VPN连接的云上网络资源。

IPsec站点连接:用于配置本端与对端的连接信息,包括选择已创建的IPsec策略、IKE策略、VPN服务,并配置对端网络、对端身份信息、连接失效策略。

应用场景

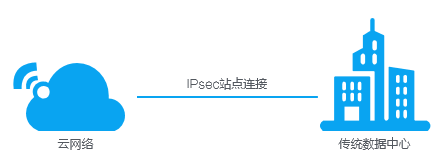

单站点VPN连接

可以通过VPN将云中的网络和本地传统数据中心的网络连接起来。

图-2 单站点VPN连接

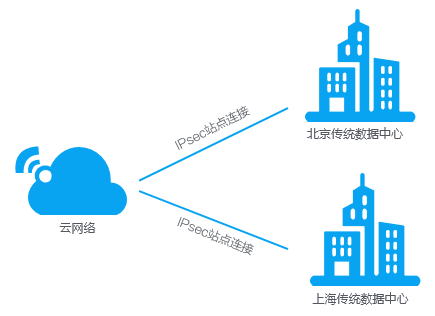

多站点VPN连接

一个VPN服务可以建立多个IPsec站点连接,实现与多数据中心的通信。需注意多站点连接时各站点间的子网地址不能重叠。

图-3 多站点VPN连接

使用限制

每个云网络只能绑定一个VPN服务。

云网络内虚拟机安全组需允许访问对端和被对端访问。

与其他服务的关系

|

服务名称 |

关系描述 |

|

经典网络/虚拟专有云 |

VPN服务连接的网络资源。 经典网络和虚拟专有云都是本系统中提供虚拟网络的云服务,但二者功能稍有区别,如虚拟专有云中支持自定义路由表等,详细描述请参考本帮助经典网络和虚拟专有云中的内容。 |

相关概念

本小节将介绍一些配置过程中可能出现的、与IPsec和IKE相关的技术名词或原理。若您对该技术已经很熟悉,可以忽略本节内容;若您对IPsec和IKE尚不熟悉或对其中某部分不了解,可以通过阅读本小节进行学习与参考。您也可以通过上网搜索等方式了解更多VPN相关的知识。

IPsec

IPsec协议不是一个单独的协议,它为IP层上的网络数据安全提供了一整套安全体系结构,包括安全协议AH和ESP、密钥交换协议IKE以及用于网络认证及加密的一些算法等。

1. IPsec安全机制

为IPsec提供安全服务的协议为AH和ESP,AH提供认证功能,ESP既提供认证功能又提供加密功能。二者不但可以各自单独使用,还可以同时使用,提供额外的安全性。

2. IPsec封装模式

IPsec支持两种封装模式:传输模式和隧道模式。

传输模式下的安全协议主要用于保护上层协议报文,通常用于保护两台主机之间的数据;隧道模式下的安全协议用于保护整个IP数据包,通常用于保护两个安全网关之间的数据。目前本系统中的VPN服务仅支持隧道模式。

3. 安全联盟SA

SA(Security Association,安全联盟)是IPsec的基础,也是IPsec的本质。IPsec在两个端点之间提供安全通信,这类端点被称为IPsec对等体。SA是IPsec对等体间对某些要素的约定,例如,使用的安全协议(AH、ESP或两者结合使用)、协议报文的封装模式(传输模式或隧道模式)、认证算法(HMAC-MD5、HMAC-SHA1)、加密算法(DES、3DES、AES)、特定流中保护数据的共享密钥以及密钥的生存时间等。

SA有手工配置和IKE自动协商两种生成方式,本系统中的VPN服务支持使用IKE自动协商生成方式。

IKE

1. 简介

IKE为IPsec协商建立SA,并把建立的参数交给IPsec,IPsec使用IKE建立的SA对IP报文加密或认证处理。

IKE首先会在通信双方之间协商建立一个安全通道(IKE SA),并在此安全通道的保护下协商建立IPsec SA。

IKE的精髓在于DH交换技术,它通过一系列的交换,使得通信双方最终计算出共享密钥。在IKE的DH交换过程中,每次计算和产生的结果都是不相关的。由于每次IKE SA的建立都运行了DH交换过程,因此就保证了每个通过IKE协商建立的IPsec SA所使用的密钥互不相关。

2. IKE协商过程

IKE使用了两个阶段为IPsec进行密钥协商以及建立SA:

第一阶段,通信双方彼此间建立了一个已通过双方身份认证和对通信数据安全保护的通道,即建立一个IKE SA。第一阶段的IKE协商模式有主模式和野蛮模式。本系统中的VPN服务仅支持主模式。

第二阶段,用在第一阶段建立的IKE SA为IPsec协商安全服务,即为IPsec协商IPsec SA,建立用于最终的IP数据安全传输的IPsec SA。

3. IKE的安全机制

IKE可以在不安全的网络上安全地认证通信双方的身份、分发密钥以及建立IPsec SA,具有以下几种安全机制:

身份认证

IKE的身份认证机制用于确认通信双方的身份。设备支持三种认证方法:预共享密钥认证、RSA数字签名认证和DSA数字签名认证。本系统中的VPN服务仅支持预共享密钥认证方式。预共享密钥认证方式就是指通信双方通过共享的密钥认证对端身份。

DH算法

DH算法是一种公共密钥算法,它允许通信双方在不传输密钥的情况下通过交换一些数据,计算出共享的密钥。即使第三方(如黑客)截获了双方用于计算密钥的所有交换数据,由于其复杂度很高,也不足以计算出双方的密钥。

PFS

PFS(Perfect Forward Secrecy,完善的前向安全性)是一种安全特性,它解决了密钥之间相互无关性的需求。由于IKE第二阶段协商需要从第一阶段协商出的密钥材料中衍生出用于IPsec SA的密钥,若攻击者能够破解IKE SA的一个密钥,则会非常容易得掌握其衍生出的任何IPsec SA的密钥。使用PFS特性后,IKE第二阶段协商过程中会增加一次DH交换,使得IKE SA的密钥和IPsec SA的密钥之间没有派生关系,即使IKE SA的其中一个密钥被破解,也不会影响它协商出的其它密钥的安全性。