本举例是在F5000-AI120的F9900版本上进行配置和验证的。

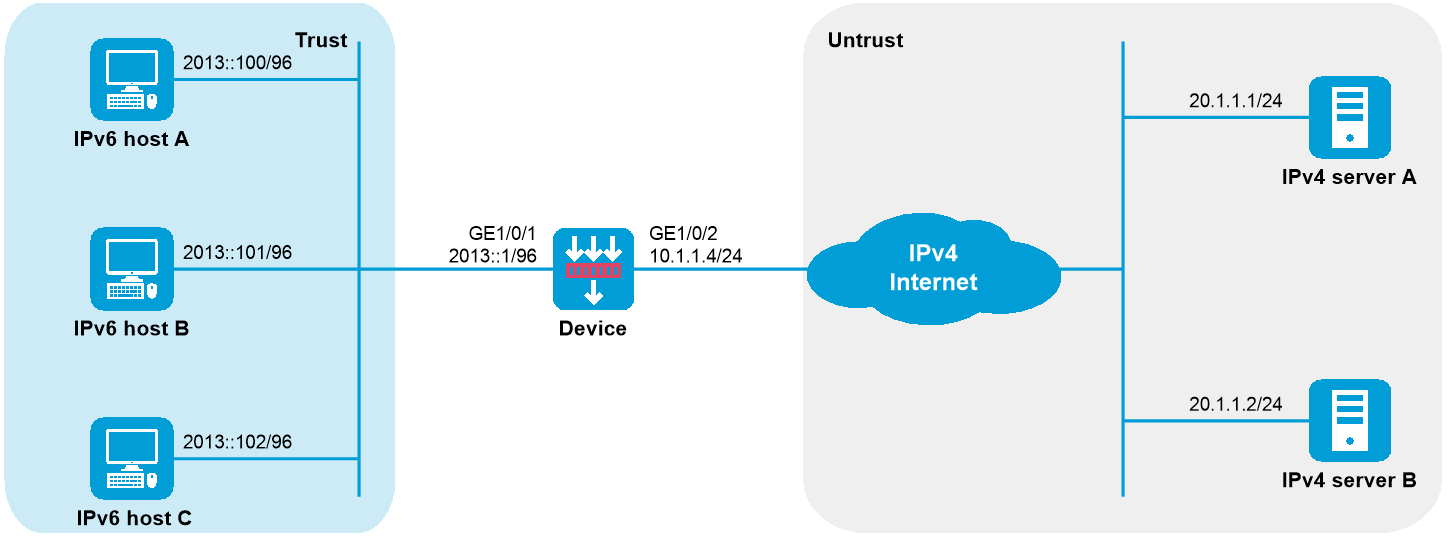

如下图所示,某公司将网络升级到了IPv6,但是仍然希望内网2013::/96网段的用户可以访问IPv4 Internet,其它网段的用户不能访问IPv4 Internet。该公司访问IPv4 Internet使用的IPv4地址为10.1.1.1、10.1.1.2和10.1.1.3。

为满足上述需求,本例中实现方式如下:

使用NAT64前缀与IPv4网络中的主机地址组合成为IPv6地址,此IPv6地址将与IPv4 Internet内的主机建立相应的映射关系,IPv6网络中的主机访问该IPv6地址即可实现对IPv4 Internet的访问。报文到达Device后,设备将根据NAT64前缀将该目的IPv6地址转换为对应的IPv4地址。

使用IPv6到IPv4源地址动态转换策略将IPv6网络到IPv4网络报文的源地址转换为IPv4地址10.1.1.1、10.1.1.2或10.1.1.3。

图-1 IPv6网络访问IPv4 Internet配置组网图

配置接口的IP地址和安全域

# 选择“网络 > 接口与VRF > 接口”,进入接口配置页面。

# 单击接口GE1/0/1右侧的<编辑>按钮,配置如下。

安全域:Trust

选择“IPv6地址”页签,配置IP地址/掩码:2013::1/96

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 按照同样的步骤配置接口GE1/0/2,配置如下。

安全域:Untrust

选择“IPv4地址”页签,配置IP地址/掩码:10.1.1.4/24

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

配置路由

本举例仅以静态路由为例,若实际组网中需采用动态路由,请配置对应的动态路由协议。

# 选择“网络 > 路由 > 静态路由 > IPv4静态路由”,单击<新建>按钮,进入新建IPv4静态路由页面。

# 新建IPv4静态路由,并进行如下配置:

目的IP地址:20.1.1.0

掩码长度:24

下一跳IP地址:10.1.1.100

其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

配置安全策略

# 选择“策略 > 安全策略> 安全策略”,单击<新建>按钮,选择新建策略,进入新建安全策略页面。

# 新建IPv4安全策略,并进行如下配置:

名称:aftlocalout

源安全域:Local

目的安全域:Untrust

类型:IPv4

动作:允许

源IPv4地址:10.1.1.1、10.1.1.2、10.1.1.3

目的IPv4地址:20.1.1.1、20.1.1.2

其他配置项使用缺省值

# 单击<确定>按钮,完成安全策略的配置。

# 新建IPv6安全策略,并进行如下配置:

名称:aftlocalin

源安全域:Trust

目的安全域:Local

类型:IPv6

动作:允许

源IPv6地址:2013::/96

目的IPv6地址:2012::1401:101、2012::1401:102

其他配置项使用缺省值

# 单击<确定>按钮,完成安全策略的配置。

配置地址对象组

# 选择“对象 > 对象组 > IPv4地址对象组”。

# 单击<新建>按钮,新建地址对象组,参数配置如下图所示。

图-2 新建地址对象组

# 单击<确定>按钮,完成地址对象组配置。

配置策略NAT功能

# 配置IPv6到IPv4的源地址动态转换策略,将2013::/96网段内主机所发送报文的源IPv6地址转换为IPv4地址10.1.1.1、10.1.1.2或10.1.1.3。

# 选择“策略 > 策略NAT > 新建源和目的地址转换> NAT64> V6toV4”。

参数配置如下图所示。

图-3 配置策略NAT

# 单击<确定>按钮,完成策略NAT的配置。

在设备IPv6侧和IPv4侧接口开启AFT功能。

# 登录设备CLI页面,进入设备IPv6侧和IPv4侧接口的接口视图,执行aft enable命令开启AFT功能。

# 以上配置完成后,检查IPv6 Host与IPv4 Server的连通性。以IPv6 host A ping IPv4 server A为例:

D:\>ping 2012::20.1.1.1

Pinging 2012::20.1.1.1 with 32 bytes of data:

Reply from 2012::20.1.1.1: time=3ms

Reply from 2012::20.1.1.1: time=3ms

Reply from 2012::20.1.1.1: time=3ms

Reply from 2012::20.1.1.1: time=3ms

# 通过查看AFT会话,可以看到创建了一个IPv6会话和IPv4会话,分别对应转换前和转换后的报文。

[Device] display aft session ipv6 verbose

Initiator:

Source IP/port: 2013::100/0

Destination IP/port: 2012::1401:0101/32768

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: IPV6-ICMP(58)

Inbound interface: GigabitEthernet1/0/1

Source security zone: Trust

Responder:

Source IP/port: 2012::1401:0101/0

Destination IP/port: 2013::100/33024

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: IPV6-ICMP(58)

Inbound interface: GigabitEthernet1/0/2

Source security zone: Local

State: ICMPV6_REPLY

Application: ICMP

Rule ID: -/-/-

Rule name:

Start time: 2014-03-13 08:52:59 TTL: 23s

Initiator->Responder: 4 packets 320 bytes

Responder->Initiator: 4 packets 320 bytes

Total sessions found: 1

[Device] display aft session ipv4 verbose

Initiator:

Source IP/port: 10.1.1.1/1025

Destination IP/port: 20.1.1.1/2048

DS-Lite tunnel peer: -

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: ICMP(1)

Inbound interface: GigabitEthernet1/0/1

Source security zone: Local

Responder:

Source IP/port: 20.1.1.1/1025

Destination IP/port: 10.1.1.1/0

DS-Lite tunnel peer: -

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: ICMP(1)

Inbound interface: GigabitEthernet1/0/2

Source security zone: Untrust

State: ICMP_REPLY

Application: ICMP

Rule ID: 0

Rule name: aftlocalout

Start time: 2014-03-13 08:52:59 TTL: 27s

Initiator->Responder: 4 packets 240 bytes

Responder->Initiator: 4 packets 240 bytes