Web方式:通过USB-KEY方式登录设备Web管理界面典型配置

使用版本

本举例是在F5000-AI-55-G的E9900版本上进行配置和验证的。

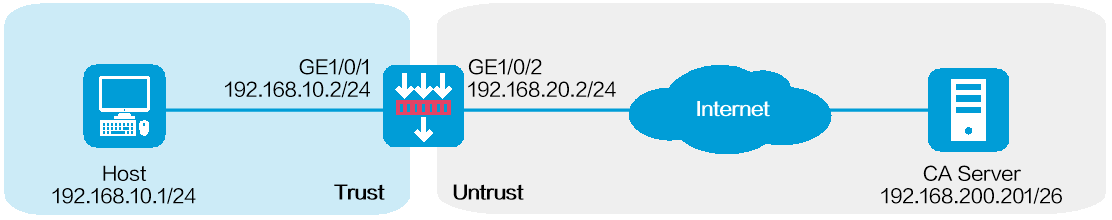

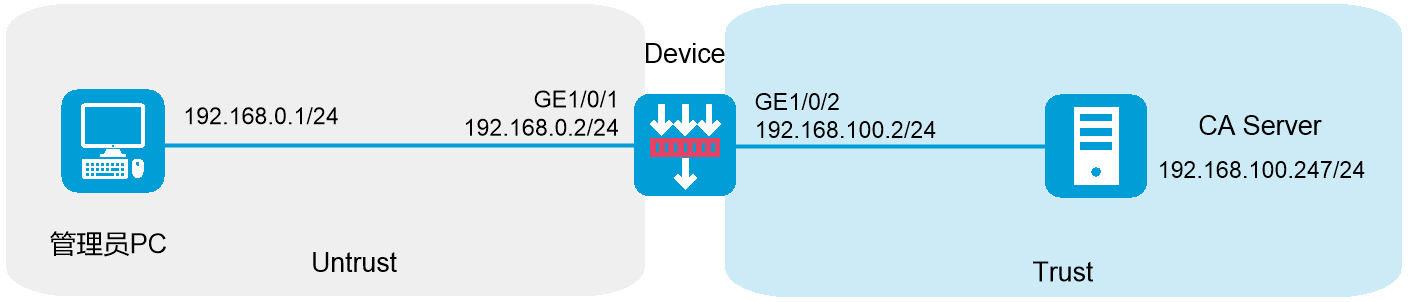

组网需求

如图所示,使用USB-KEY方式登录防火墙设备,可以提供更高的安全性进行身份验证,有效防止数据泄露和未授权访问,Host通过HTTPS访问防火墙Web管理页面。

注意事项

需要保证设备的系统时钟与CA证书服务器的时钟同步,才可以正常使用设备来申请证书。

配置步骤

获取证书

在申请证书前,请先安装CA证书服务器(本例为Windows 2012 server),安装过程中设置CA的名称(本例为myca)其他使用默认值,同时保证设备的系统时钟与CA的时钟同步。有关CA证书服务器搭建请参见“安全配置指导”中的“PKI”。

申请根证书

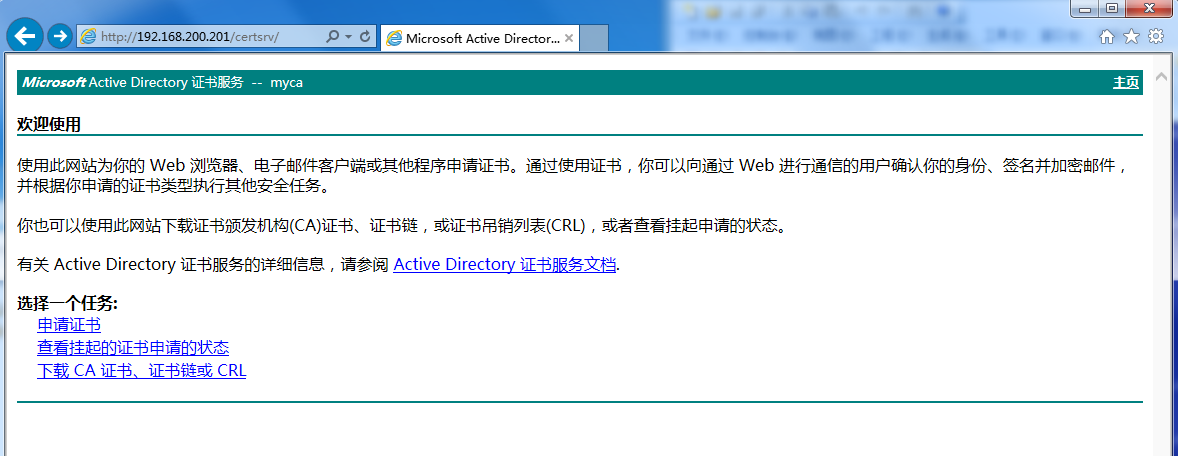

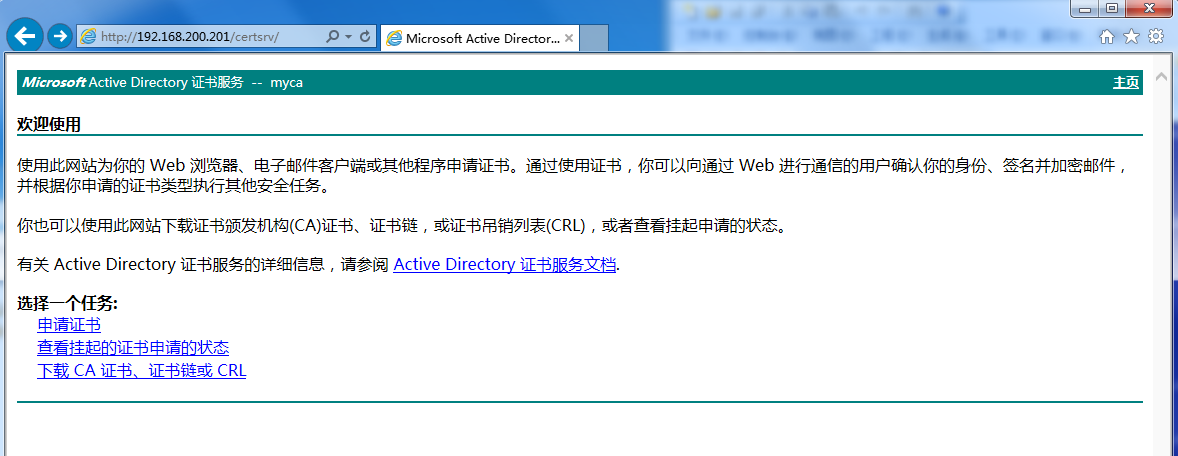

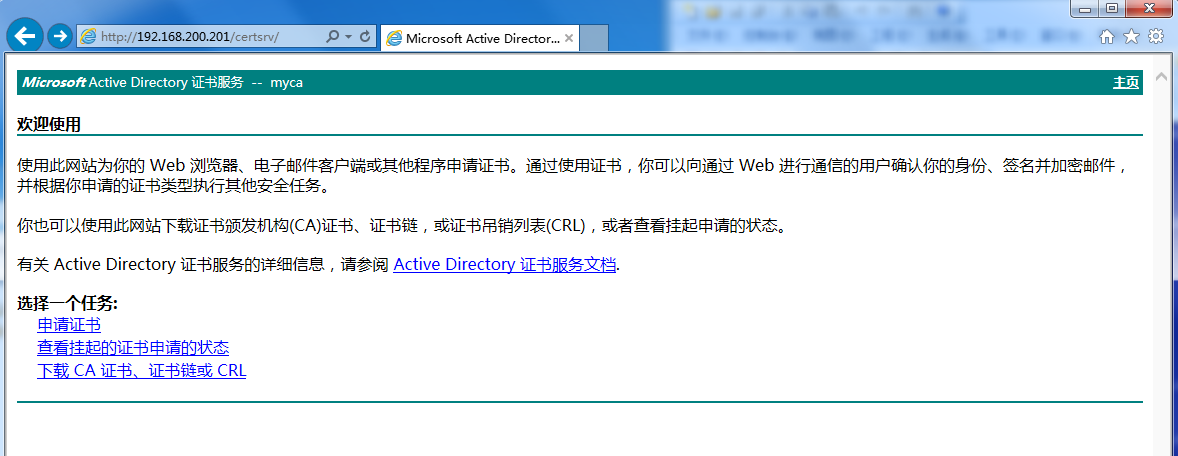

使用IE浏览器,登录http://192.168.200.201/certsrv,账号密码为登录CA证书服务器的账号密码。

表-1 证书首页

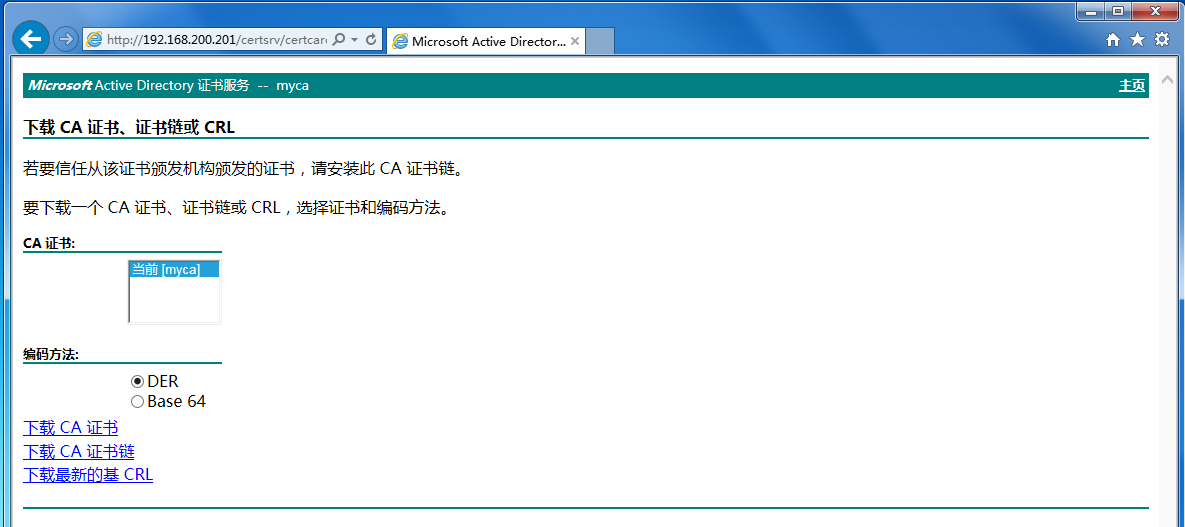

点击“下载CA证书、证书链或CRL”,进入CA证书下载界面。

表-2 CA证书下载

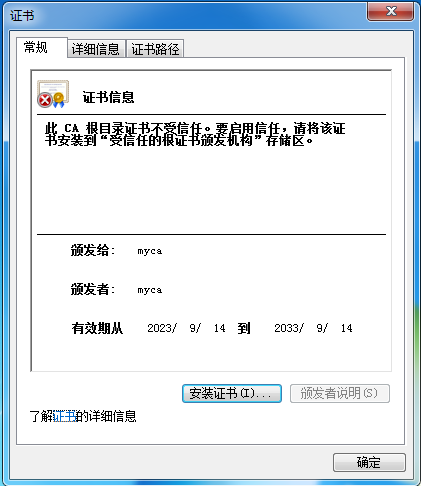

点击下载CA证书,选择下载的certnew.cer文件,双击查看。

表-3 根证书

申请服务器证书

登录http://192.168.200.201/certsrv,进入首页,点击“申请证书”。

表-4 申请证书

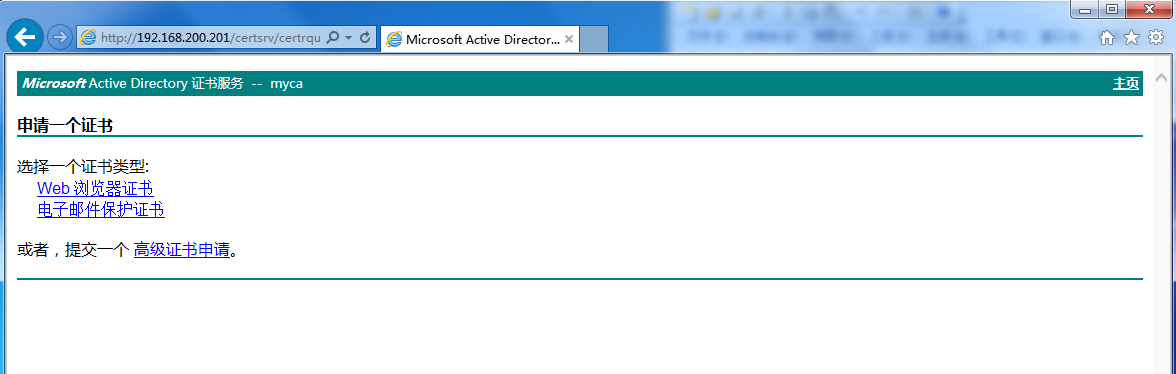

点击“高级证书申请”。

图-2 申请高级证书

点击“创建并向此CA提交一个申请”。

图-3 创建申请

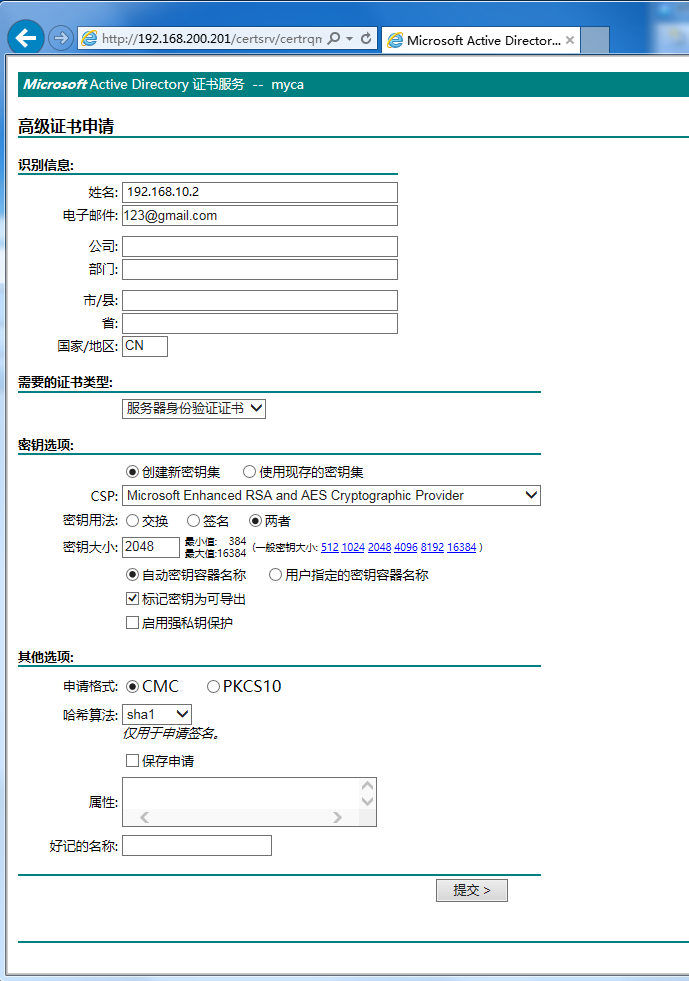

填写服务器身份验证证书信息,勾选“标记密钥为可导出”。

图-4 服务器证书申请

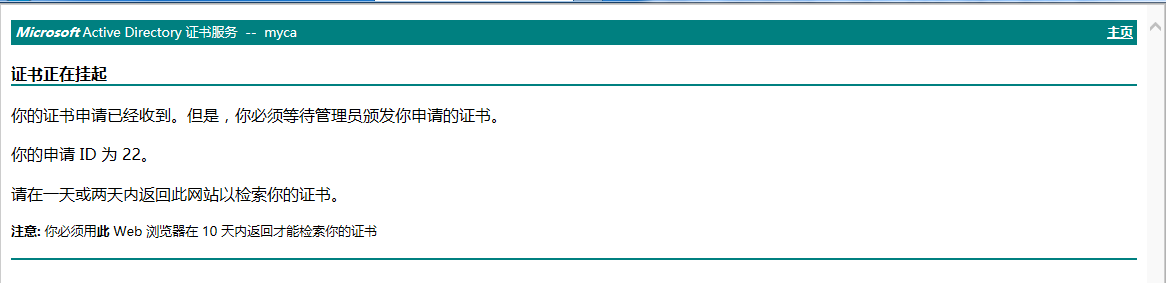

点击“提交”按钮,完成证书申请,此时证书状态为挂起。

图-5 证书挂起

颁发证书

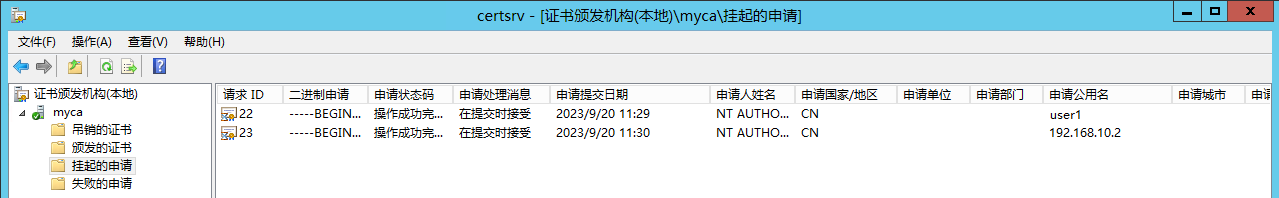

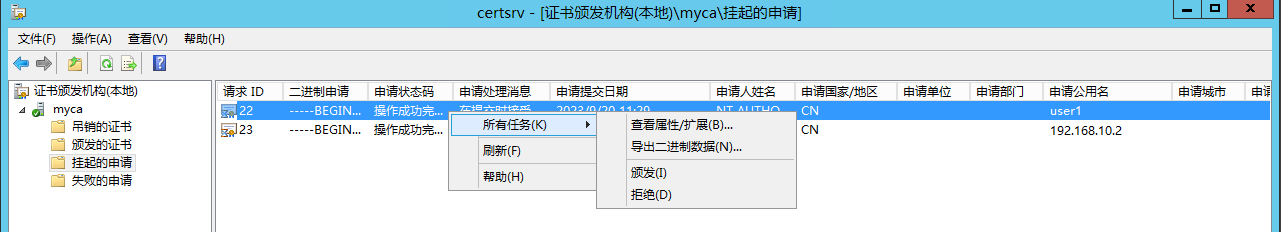

登录CA证书服务器,打开服务器管理器,选择工具栏中的“证书颁发机构”,可查看当前挂起的申请。

表-5 挂起的申请

选择挂起的申请,点击“颁发”,完成证书的颁发。

导出服务器证书

在证书申请界面,点击“查看挂起的证书申请的状态”。

图-6 查看证书

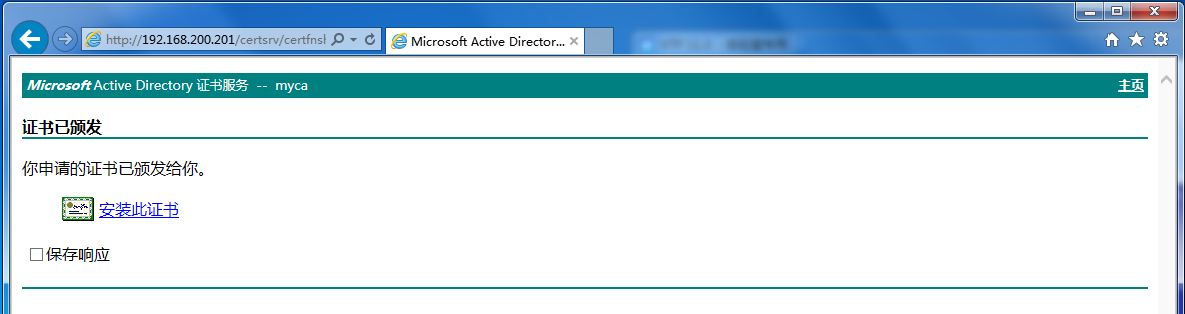

选择服务器证书进行安装,此时证书状态为“已颁发”。

图-7 证书状态

点击“安装此证书”,完成证书安装。

图-8 完成安装

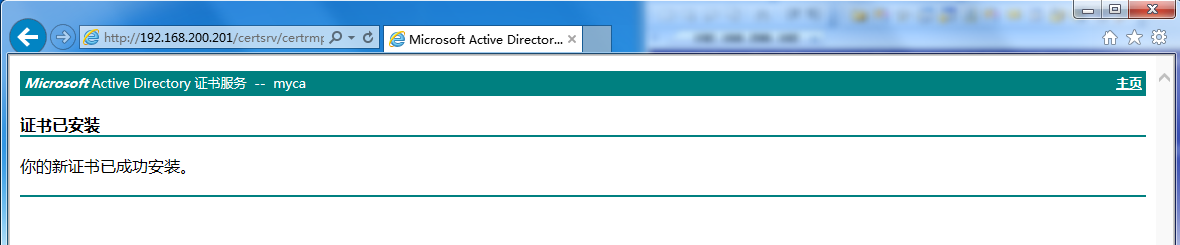

打开IE浏览器设置中的“Internet选项”,选择“内容”,点击“证书”按钮。

图-9 已安装证书

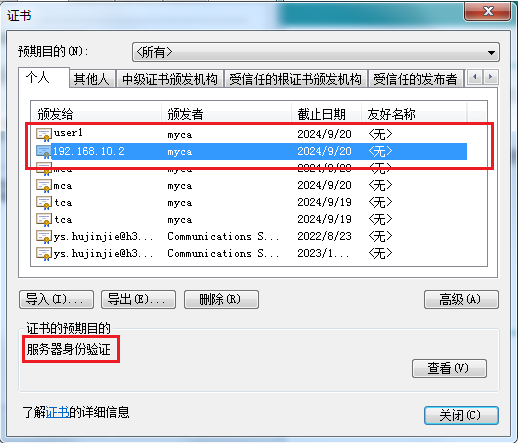

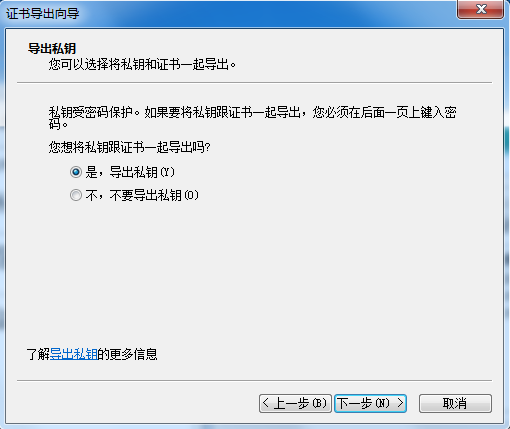

选择服务器端证书,点击“导出”按钮,选择连私钥一起导出。

图-10 导出私钥

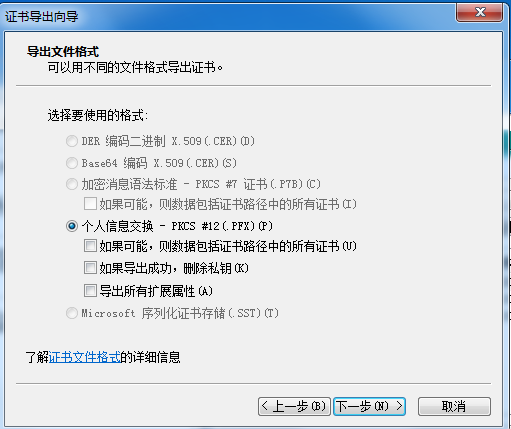

点击“下一步”。

图-11 导出格式

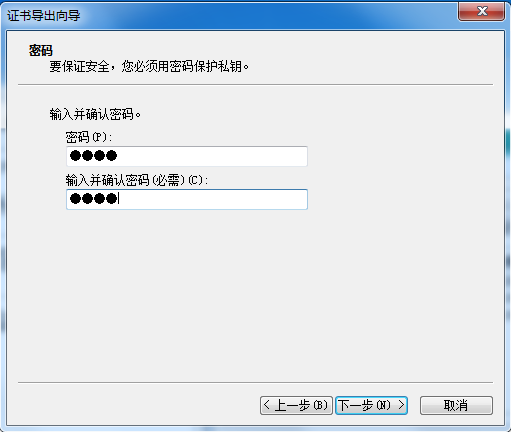

设置密钥的密码和导出的文件名。

图-12 设置密码

导出本地证书server.pfx成功。

图-13 导出本地证书

Device配置

配置接口IP地址和安全域

# 选择“网络 > 接口 > 接口”,进入接口配置页面。

# 单击接口GE1/0/1右侧的<编辑>按钮,参数配置如下:

安全域:Trust

选择“IPV4地址”页签,配置IP地址/掩码:192.168.10.2/24

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 单击接口GE1/0/2右侧的<编辑>按钮,参数配置如下:

安全域:Untrust

选择“IPV4地址”页签,配置IP地址/掩码:192.168.20.2/24

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

配置静态路由

本举例仅以静态路由为例,若实际组网中需采用动态路由,请配置对应的动态路由协议。

# 选择“网络 > 路由 > 静态路由 > IPv4静态路由”,单击<新建>按钮,进入新建IPv4静态路由页面。

# 新建IPv4静态路由,并进行如下配置:

目的IP地址:192.168.200.192

掩码长度:26

下一跳IP地址:192.168.20.5

其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

配置安全策略

# 选择“策略 > 安全策略> 安全策略”,单击<新建>按钮,选择新建策略,进入新建安全策略页面。

# 新建安全策略,并进行如下配置:

名称:trust-untrust

源安全域:Trust

目的安全域:Untrust

类型:IPv4

动作:允许

其他配置项使用缺省值

# 按照同样的步骤新建安全策略,配置如下。

名称:untrust-trust

源安全域:Untrust

目的安全域:Trust

类型:IPv4

动作:允许

其他配置项使用缺省值

# 单击<确定>按钮,完成安全策略的配置。

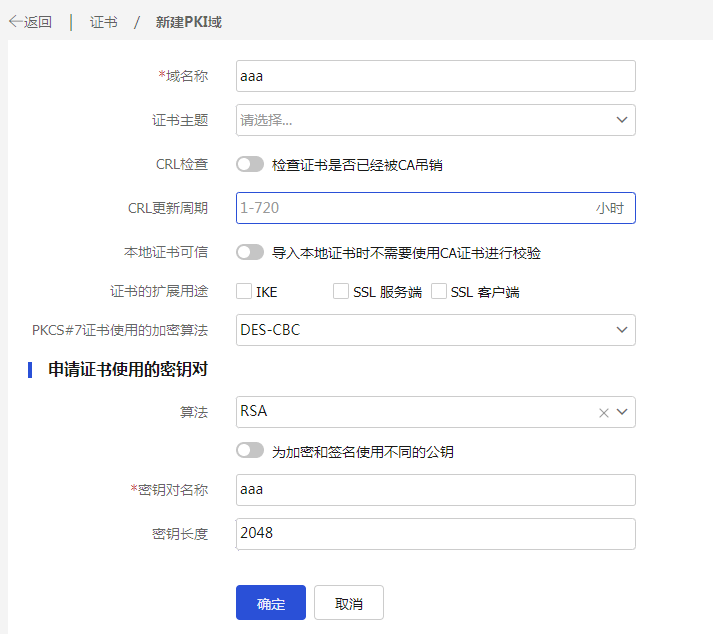

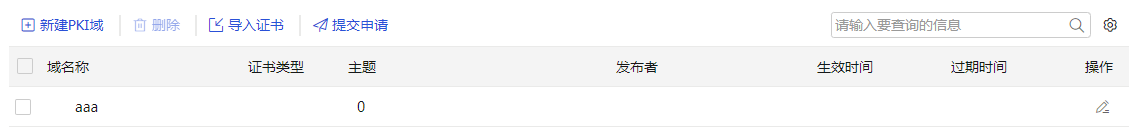

配置PKI域

# 选择“对象 > PKI > 证书”,单击<新建PKI域>按钮,进入“新建PKI域”页面。

图-14 PKI域配置

# 单击<确定>按钮,完成PKI域配置。

图-15 新建的PKI域

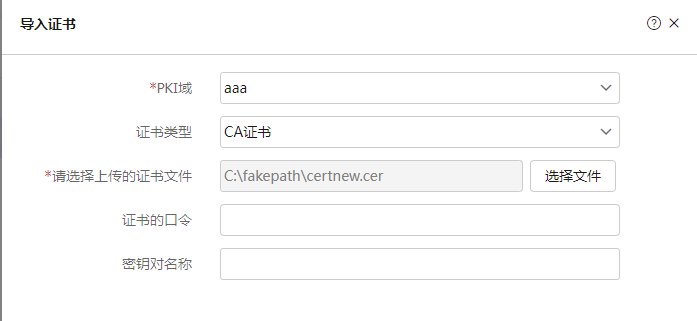

导入证书

# 选择新建的PKI域aaa,单击<导入证书>按钮,进入“导入证书”页面。

图-16 导入根证书

# 单击<确定>按钮,完成根证书的导入。

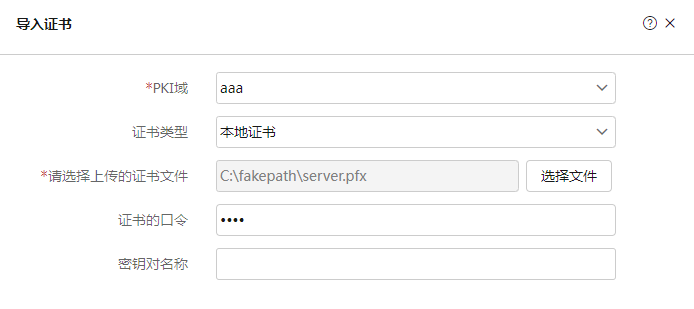

# 继续选择PKI域aaa,单击<导入证书>按钮,进入“导入证书”页面,证书类型选择“本地证书”,并输入证书口令。

图-17 导入本地证书

# 单击<确定>按钮,完成本地证书导入。

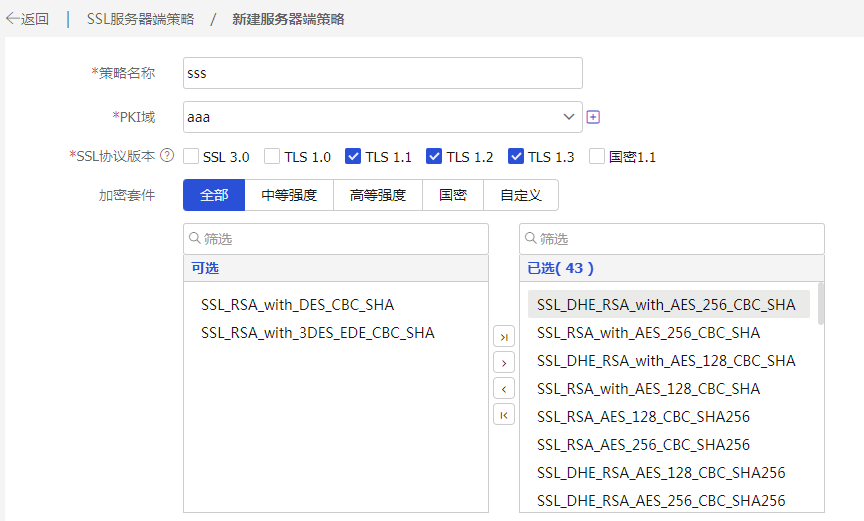

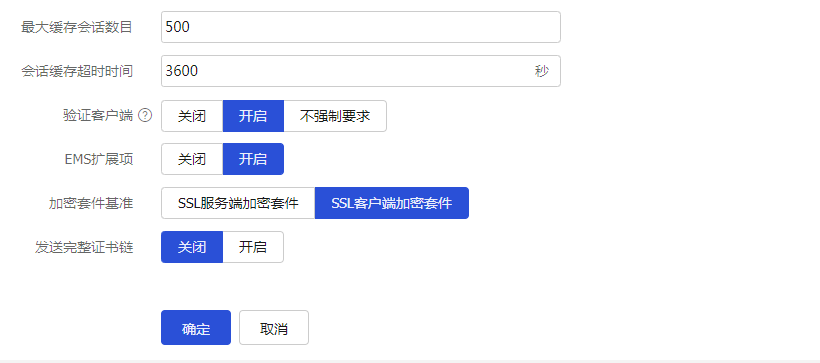

配置SSL服务器端策略

# 选择“对象 > SSL > 服务器端策略”,进入SSL服务器端策略页面,单击<新建>按钮,创建服务器端策略,参数配置如下图所示。

图-18 配置服务器端策略

# 单击<确定>按钮,完成配置。

创建管理员用户

# 选择“系统 > 管理员 > 管理员”,进入“管理员”界面,点击<新建>按钮,创建管理员用户,参数配置如下图所示。

图-19 新建管理员用户

# 单击<确定>按钮,完成配置。

配置登录认证模式

# 选择“网络 > 服务 > HTTP/HTTPS”,进入“HTTPS登录”界面,参数配置如下图所示。

图-20 HTTPS登录配置

# 单击<应用>按钮,完成配置。

验证配置

验证登录

获取USB Key。

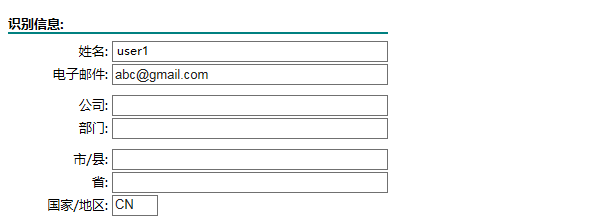

从管理员处获取的USB Key安装到Host,或者自行制作USB Key,制作方法请参见本文附录。自制USB Key时需要注意,本举例中Device使用证书email-prefix字段验证登录,所以申请客户端证书中的电子邮件前缀需要与Device上创建的用户名一致,本例为abc。

图-21 客户端证书中的识别信息

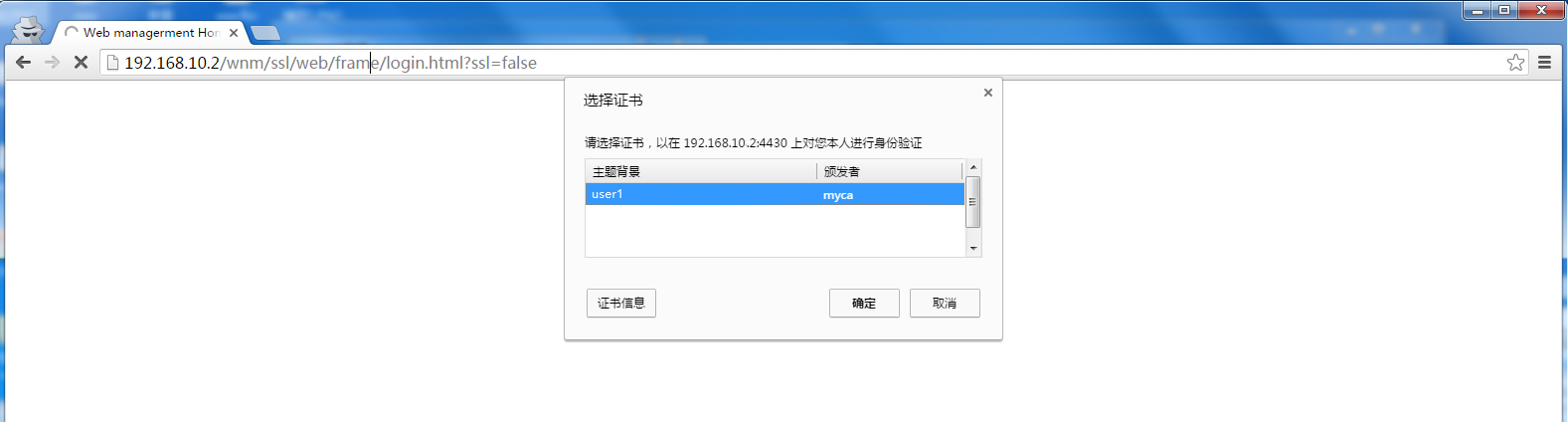

打开浏览器,并插入带有客户端证书的USB Key,登录设备Web界面,浏览器选择客户端证书。

图-22 Web登录

进入设备登录界面,点击<其他方式登录>。

图-23 使用其他方式登录

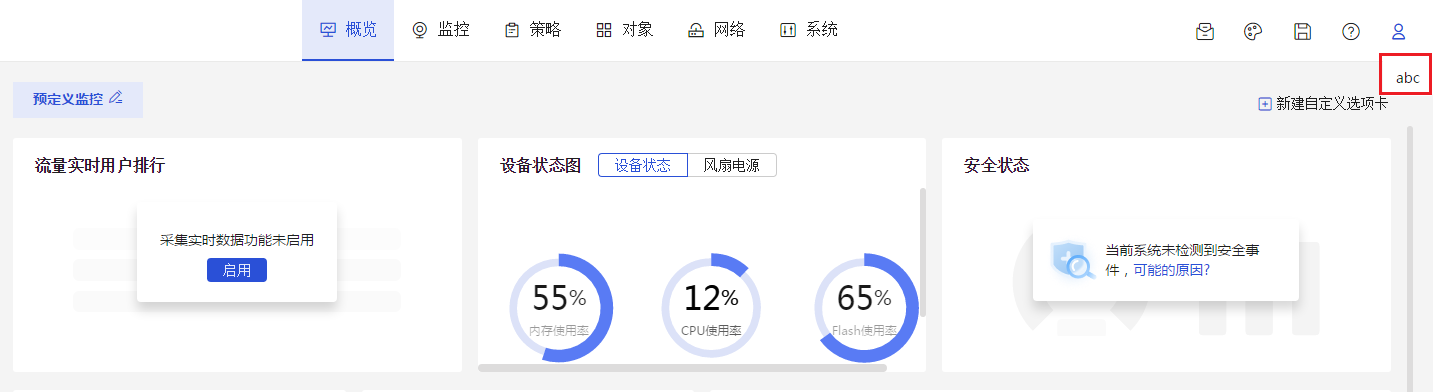

点击“USB-Key登录”,成功登录设备,当前用户为abc。

表-6 成功登录设备

附录-如何制作USB Key

在管理员PC上制作USB Key的流程如下:

配置PC的IP地址、网关,保证PC到达CA服务器的路由可达。本文以Windows 2008 server作为CA服务器举例,如下图所示。

表-7 制作USB Key组网图

申请USBKey客户端证书。

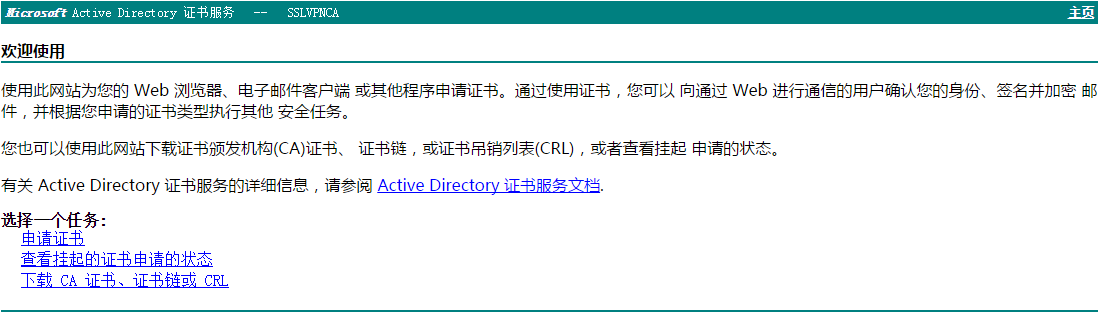

# 在浏览器地址栏输入http://192.168.100.247/certsrv,进入证书申请页面,如下图所示。

表-8 证书申请页面

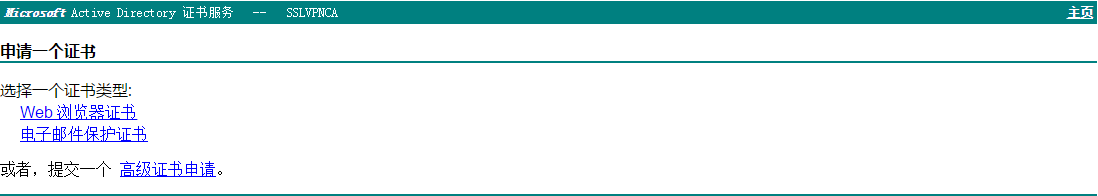

# 单击<申请证书>按钮,跳转页面如下图所示。

图-24 证书申请页面

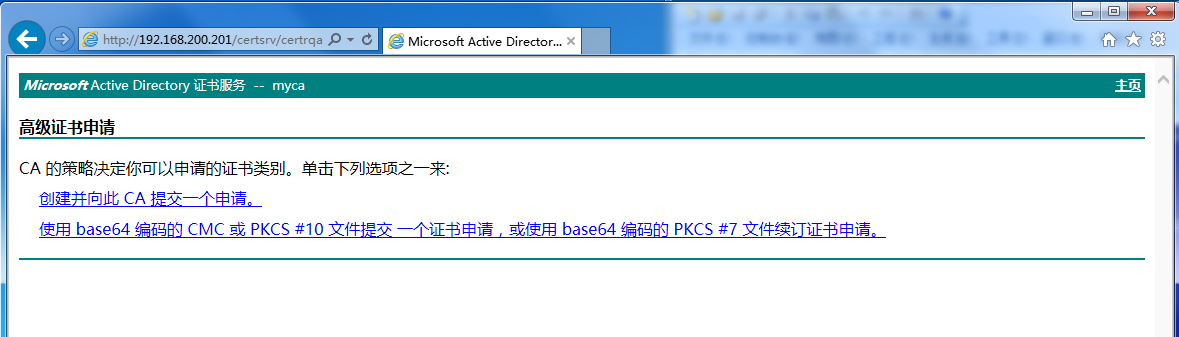

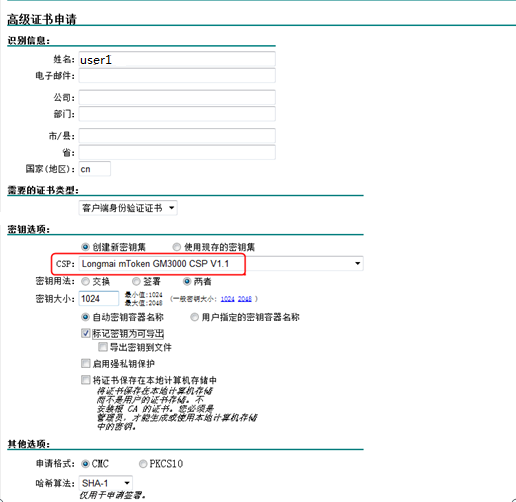

# 单击<高级证书申请>按钮,在跳转的页面选择<创建并向此CA提交一个申请>,申请客户端证书,参数配置如下图所示。

图-25 申请客户端证书

# 其余选用默认配置,单击页面最下方的<提交>按钮,提交客户端证书申请。

# 提交成功之后,页面会弹出输入框,请按提示输入USB Key的用户密码,并单击<登录>按钮,如下图所示。

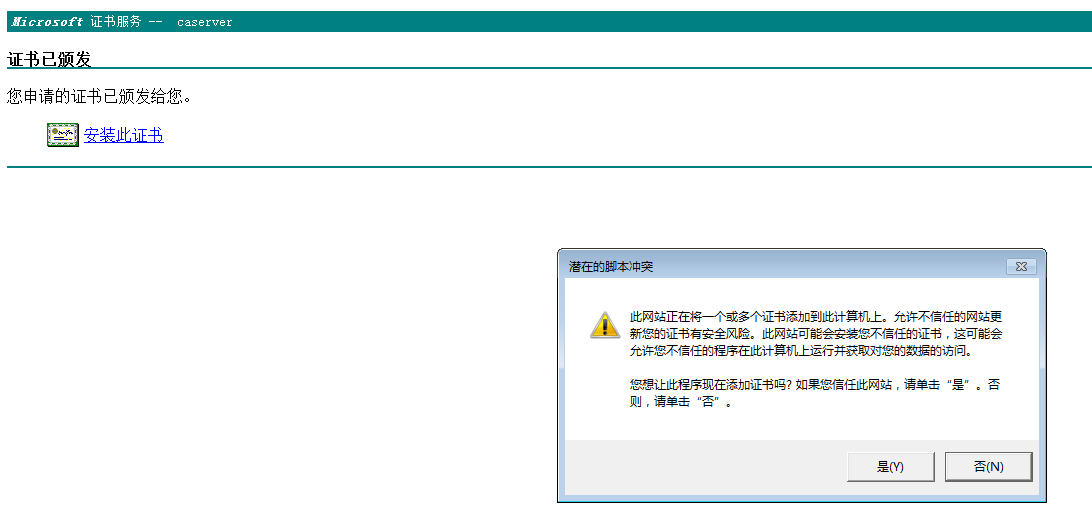

图-26 安装客户端证书到USB Key

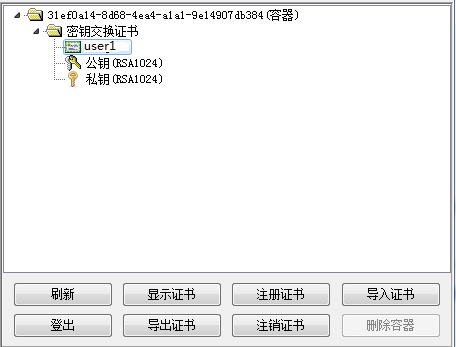

# 单击<安装此证书>,潜在的脚本冲突单击<是>,客户端证书会直接安装到USBKey中,如下图所示。

图-27 USB Key客户端证书

至此,USB Key制作完毕。