本举例是在M9000-X06的E9671版本上进行配置和验证的。

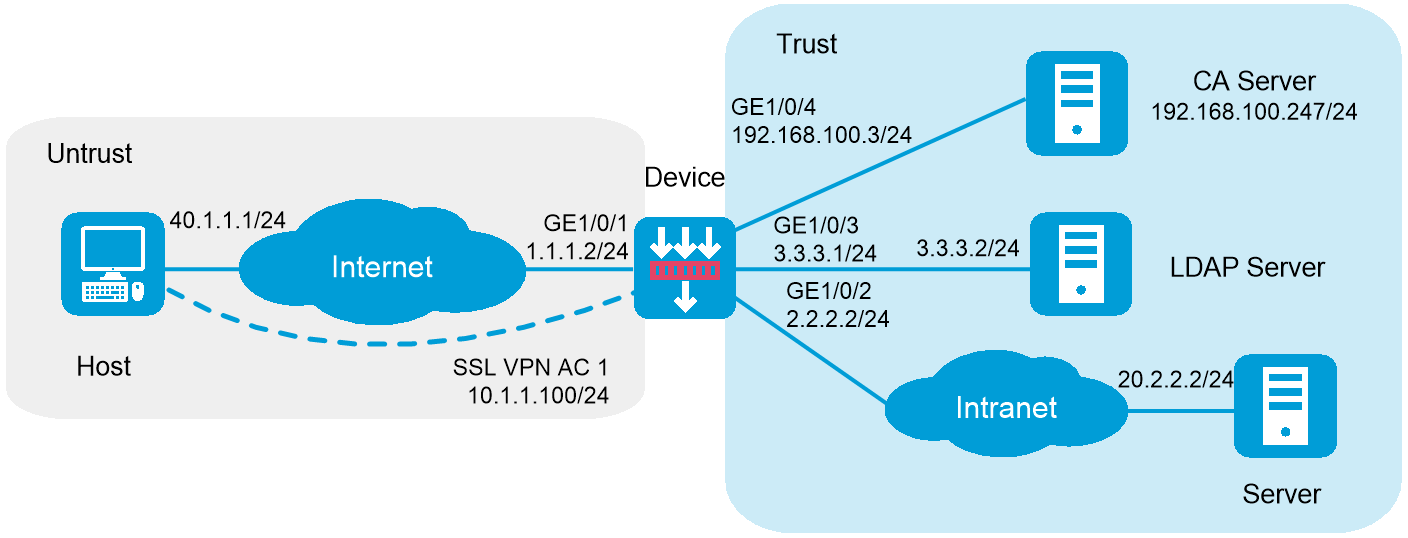

如下图所示,SSL VPN网关设备连接公网用户和企业私有网络。用户通过SSL VPN网关、采用IP接入方式能够安全地访问私有网络内的Server。具体需求如下:

SSL VPN网关设备通过LDAP Server对用户进行远程认证和授权。

为了增强安全性,需要验证客户端证书。

为了增强安全性,服务器端证书不使用缺省证书,需向CA申请。

图-1 IP接入LDAP认证、授权配置组网图

为客户端地址池配置的网段需要满足以下要求:

不能和客户端物理网卡的IP地址在同一个网段。

不能包含SSL VPN网关所在设备的接口地址,否则会导致地址冲突。

不能和欲访问的内网地址在同一个网段。

SSL VPN AC接口需要加入安全域,且保证该接口所在安全域与到达内部服务器所在接口的安全域域间流量互通。

需要保证内网Server到达SSL VPN客户端地址池所在网段10.1.1.0/24路由可达。

配置接口IP地址和安全域

# 选择“网络 > 接口 > 接口”,进入接口配置页面。

# 单击接口GE1/0/1右侧的<编辑>按钮,参数配置如下:

安全域:Untrust

选择“IPV4地址”页签,配置IP地址/掩码:1.1.1.2/24

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 单击接口GE1/0/2右侧的<编辑>按钮,参数配置如下:

安全域:Trust

选择“IPV4地址”页签,配置IP地址/掩码:2.2.2.2/24

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 单击接口GE1/0/3右侧的<编辑>按钮,参数配置如下:

安全域:Trust

选择“IPV4地址”页签,配置IP地址/掩码:3.3.3.1/24

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 单击接口GE1/0/4右侧的<编辑>按钮,参数配置如下:

安全域:Trust

选择“IPV4地址”页签,配置IP地址/掩码:192.168.100.3/24

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

配置路由

本举例仅以静态路由为例,若实际组网中需采用动态路由,请配置对应的动态路由协议。

# 选择“网络 > 路由 > 静态路由 > IPv4静态路由”,单击<新建>按钮,进入新建IPv4静态路由页面。

# 新建IPv4静态路由,并进行如下配置:

目的IP地址:40.1.1.1

掩码长度:24

下一跳IP地址:1.1.1.3

其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

# 按照同样的步骤新建IPv4静态路由,并进行如下配置:

目的IP地址:20.2.2.2

掩码长度:24

下一跳IP地址:2.2.2.3

其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

配置安全策略

# 选择“策略 > 安全策略> 安全策略”,单击<新建>按钮,选择新建策略,进入新建安全策略页面。

# 新建安全策略,并进行如下配置:

名称:untrust-local

源安全域:Untrust

目的安全域:Local

类型:IPv4

动作:允许

源IPv4地址:40.1.1.1

目的IPv4地址:1.1.1.2

其他配置项使用缺省值

# 单击<确定>按钮,完成安全策略的配置。

# 按照同样的步骤新建安全策略,配置如下。

名称:untrust-trust

源安全域:Untrust

目的安全域:Trust

类型:IPv4

动作:允许

源IPv4地址:10.1.1.0/24

目的IPv4地址:20.2.2.0/24

其他配置项使用缺省值

# 单击<确定>按钮,完成安全策略的配置。

申请服务器端证书

# 选择“对象 > PKI > 证书主题”,进入证书主题界面,单击<新建>按钮,参数配置如下图所示。

图-2 证书主题配置

# 单击<确定>按钮。

# 选择“对象 > PKI > 证书”,进入证书页面,单击<新建PKI域>按钮,参数配置如下图所示。

图-3 PKI域配置

# 单击<确定>按钮。

# 单击<提交申请>按钮,申请服务器端证书,参数配置如下图所示。

图-4 申请服务器端证书

# 单击<确定>按钮,页面会显示证书申请信息,如下图所示。

图-5 证书申请信息

# 将证书申请信息复制,向CA申请服务器端证书(本例CA服务器为Windows Server 2008 R2)。单击<确定>按钮。

# 在浏览器地址栏输入https://192.168.100.247/certsrv,进入证书申请页面,如下图所示。

图-6 证书申请页面

# 单击<申请证书>按钮,跳转页面如下图所示。

图-7 证书申请页面

# 单击<高级证书申请>按钮,将复制的证书申请信息粘贴至“Base-64编码的证书申请”输入框,

如下图所示。

图-8 证书申请页面

# 单击<提交>按钮,完成证书申请。

# 待CA管理员同意颁发证书后,在浏览器栏输入https://192.168.100.247/certsrv,进入证书申请页面,如下图所示。

图-9 证书申请页面

# 单击<查看挂起的证书申请的状态>按钮,跳转页面如下图所示。

图-10 查看挂起的证书申请的状态

# 单击<保存的证书申请>按钮,跳转页面如下图所示。

图-11 下载申请的证书

# 单击<下载证书>按钮,下载申请的服务器端证书,并保存好。

下载CA证书

# 在浏览器地址栏输入https://192.168.100.247/certsrv,进入证书申请页面,如下图所示。

图-12 证书申请页面

# 单击<下载CA证书、证书链或CRL>按钮,跳转页面如下图所示。

图-13 下载CA证书

# 单击<下载CA证书>按钮,下载CA证书,并保存好。至此,证书申请工作已全部完成。

导入证书

# 选择“对象 > PKI > 证书”,进入证书页面,单击<导入证书>按钮,选择之前保存好的CA证书,

配置如下图所示。

图-14 导入CA证书

# 单击<确定>按钮,完成CA证书的导入。

# 选择“对象 > PKI > 证书”,进入证书页面,单击<导入证书>按钮,选择之前保存好的服务器端证书,配置如下图所示。

图-15 导入本地证书

# 单击<确定>按钮,完成本地证书的导入。

配置SSL的服务器端策略

# 选择“对象 > SSL > 服务器端策略”,进入SSL服务器端策略页面,单击<新建>按钮,创建客户端策略,参数配置如下图所示。

图-16 配置服务器端策略

# 单击<确定>按钮,完成配置。

配置LDAP服务器、LDAP方案、LDAP属性映射表和ISP域

# 配置LDAP服务器ldap1。

<Device> system-view

[Device] ldap server ldap1

[Device-ldap-server-ldap1] login-dn cn=administrator,cn=users,dc=ldap,dc=com

[Device-ldap-server-ldap1] search-base-dn ou=sslvpn_usergroup,dc=ldap,dc=com

[Device-ldap-server-ldap1] ip 3.3.3.3

[Device-ldap-server-ldap1] login-password simple 123456

[Device-ldap-server-ldap1] quit

# 配置LDAP属性映射表test。

[Device] ldap attribute-map test

[Device-ldap-attr-map-test] map ldap-attribute memberof prefix cn= delimiter , aaa-attribute user-group

[Device-ldap-attr-map-test] quit

# 配置LDAP方案shm1。

[Device] ldap scheme shm1

[Device-ldap-shm1] authentication-server ldap1

[Device-ldap-shm1] authorization-server ldap1

[Device-ldap-shm1] attribute-map test

[Device-ldap-shm1] quit

# 配置ISP域sslvpn。

[Device] domain sslvpn

[Device-isp-sslvpn] state active

[Device-isp-sslvpn] authentication sslvpn ldap-scheme shm1

[Device-isp-sslvpn] authorization sslvpn ldap-scheme shm1

[Device-isp-sslvpn] accounting sslvpn none

[Device-isp-sslvpn] quit

配置用户组

# 选择“对象 > 用户> 用户管理 > 本地用户 > 用户组”,进入用户组页面,参数配置如下图所示。

图-17 配置用户组

# 单击<确定>按钮,完成配置。

配置SSL VPN网关

# 选择“网络 > SSL VPN > 网关”,进入SSL VPN网关页面,单击<新建>按钮,创建SSL VPN网关,参数配置如下图所示。

图-18 配置SSL VPN网关

# 单击<确定>按钮,完成配置。

创建SSL VPN AC接口

# 选择“网络 > SSL VPN > IP接入接口”,进入SSL VPN接入接口页面。单击<新建>按钮,创建SSL VPN接入接口,接口编号输入1,单击<确定>,然后继续配置接口参数,如下图所示。

图-19 创建IP接入接口(1)

图-20 创建IP接入接口(2)

# 单击<确定>按钮。

创建SSL VPN客户端地址池

# 选择“网络 > SSL VPN > 客户端地址池”,进入SSL VPN客户端地址池页面。单击<新建>按钮,创建SSL VPN客户端地址池,参数配置如下图所示。

图-21 创建客户端地址池

# 单击<确定>按钮。

配置SSL VPN访问实例

# 选择“网络 > SSL VPN > 访问实例”,进入SSL VPN访问实例页面,单击<新建>按钮,创建SSL VPN访问实例,参数配置如下图所示,未显示的部分,采用默认配置即可。

图-22 新建访问实例

# 单击<下一步>,配置认证配置,参数配置如下图所示。

# 单击<下一步>,不配置URI ACL,继续单击<下一步>,在跳转的页面选择“IP业务”,单击<下一步>。配置IP业务,参数配置如下图所示。

图-23 配置IP业务(1)

图-24 配置IP业务(2)

# 单击<下一步>,不配置快捷方式,继续单击<下一步>,在跳转的页面单击<新建>按钮,配置资源组,参数配置如下图所示(本例的IPv4 ACL 3999规则为允许通过所有流量)。

图-25 配置资源组

# 单击<确定>按钮,资源组如下图所示。

图-26 资源组

# 单击<完成>按钮,完成配置。

# 在<使能>按钮的选择框上挑勾,使能配置的访问实例,如下图所示。

图-27 使能访问实例

本例使用的Windows Server 2008 R2作为LDAP Server。

创建用户组

在LDAP服务器上,选择[开始/管理工具]中的[Active Directory用户和计算机],打开Active Directory用户管理界面,在Active Directory用户管理界面的左侧导航树中,单击“ldap.com”,右键单击“Users”,新建组“sslvpn_usergroup”,如下图所示。

图-28 创建用户组

# 单击<确定>按钮,完成配置。

创建用户

在LDAP服务器上,选择[开始/管理工具]中的[Active Directory用户和计算机],打开Active Directory用户管理界面,在Active Directory用户管理界面的左侧导航树中,右键单击“ldap.com”,新建组织单位“sslvpn_usergroup”,如下图所示。

图-29 新建组织单位

# 右键单击“sslvpn_usergroup”,新建用户,参数配置如下图所示。

图-30 创建用户

# 单击<下一步>,设置密码(密码为123456)。

图-31 设置密码

# 单击<下一步>,完成用户的创建。

# 右键单击创建的用户“user1”,选择属性,设置该用户隶属于用户组“sslvpn_usergroup”,如下图所示。

图-32 设置用户所示用户组

# 单击<确定>,完成配置。

配置IP地址、网关,保证到SSL VPN网关、CA服务器的路由可达。

申请客户端证书

# 在浏览器地址栏输入https://192.168.100.247/certsrv,进入证书申请页面,如下图所示。

图-33 证书申请页面

# 单击<申请证书>按钮,跳转页面如下图所示。

图-34 证书申请页面

# 单击<高级证书申请>按钮,在跳转的页面选择<创建并向此CA提交一个申请>,申请客户端证

书,参数配置如下图所示。

图-35 申请客户端证书

# 其余选用默认配置,单击页面最下方的<提交>按钮,提交客户端证书申请。

# 待CA管理员同意颁发证书后,在浏览器栏输入https://192.168.100.247/certsrv,进入证书申请页面,如下图所示。

图-36 证书申请页面

# 单击<查看挂起的证书申请的状态>按钮,跳转页面如下图所示。

图-37 查看挂起的证书申请的状态

# 单击<客户端身份验证证书>,跳转页面如下图所示

图-38 安装客户端证书

# 单击<安装此证书>,如果之前没有安装CA证书,那么会出现如下图所示的页面(如果之前已安装过CA证书,则不会出现该提示)。

图-39 提示安装CA证书

# 单击<请安装该CA证书>,安装CA证书,CA证书安装成功后,再单击<安装此证书>,显示如下图所示的页面代表客户端证书安装成功。

图-40 证书安装成功

# 在浏览器地址栏输入https://1.1.1.2,回车确认之后会弹出证书选择界面,如下图所示。

图-41 证书选择界面

# 选择证书,单击<确定>按钮,跳转到域列表选择页面,如下图所示。

图-42 域列表界面

# 单击“domainip”,跳转到SSL VPN登录界面,输入用户名密码(用户名user1,密码123456),如下图所示。

图-43 SSL VPN登录界面

# 单击<登录>按钮,可以成功登录。

# 单击<启动>按钮,启动IP客户端,系统会自动下载iNode客户端(如果Host之前没有安装过iNode客户端),下载完成后会自动启动iNode客户端,并登录SSL VPN网关(首次登录时,需要手动设置属性,选择认证方式和客户端证书),成功登录后如下图所示。

图-44 iNode客户端