本举例是在M9000-AI-E8的R9071版本上进行配置和验证的。

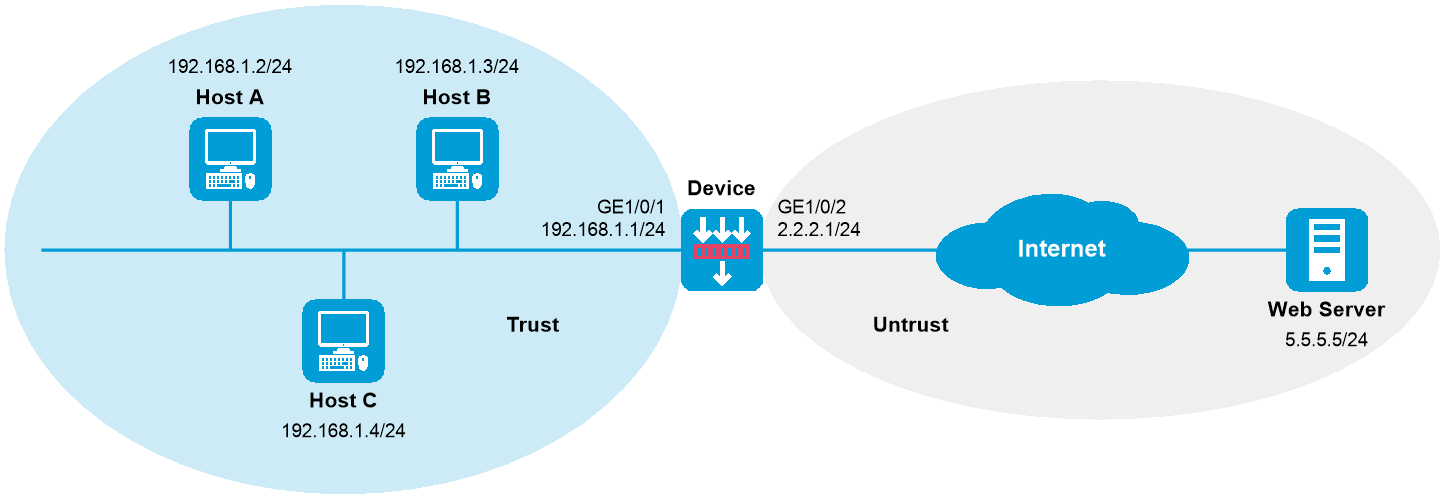

如下图所示,Device分别通过Trust安全域和Untrust安全域与内部网络和Internet相连。现要求使用设备上的缺省WAF策略对内部网络进行Web攻击防御。

图-1 在安全策略中引用缺省WAF策略配置组网图

WAF业务会占用较多的系统资源,仅建议内存在2GB以上的设备启用,其他设备请谨慎启用。

配置接口IP地址

# 根据组网图中规划的信息,配置各接口的IP地址,具体配置步骤如下。

<Device> system-view

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] ip address 192.168.1.1 255.255.255.0

[Device-GigabitEthernet1/0/1] quit

请参考以上步骤配置其他接口的IP地址,具体配置步骤略。

配置静态路由

本举例仅以静态路由方式配置路由信息。实际组网中,请根据具体情况选择相应的路由配置方式。

# 请根据组网图中规划的信息,配置静态路由,本举例假设到达外网Web Server的下一跳IP地址为2.2.2.2,实际使用中请以具体组网情况为准,具体配置步骤如下。

[Device] ip route-static 5.5.5.0 24 2.2.2.2

配置接口加入安全域

# 请根据组网图中规划的信息,将接口加入对应的安全域,具体配置步骤如下。

[Device] security-zone name trust

[Device-security-zone-Trust] import interface gigabitethernet 1/0/1

[Device-security-zone-Trust] quit

[Device] security-zone name untrust

[Device-security-zone-Untrust] import interface gigabitethernet 1/0/2

[Device-security-zone-Untrust] quit

配置DPI应用profile并激活WAF策略配置

# 创建名为sec的DPI应用profile,在sec中引用名称为default的缺省WAF策略,并指定该WAF策略的模式为protect。

[Device] app-profile sec

[Device-app-profile-sec] waf apply policy default mode protect

[Device-app-profile-sec] quit

# 激活WAF策略配置。

[Device] inspect activate

配置安全策略

# 配置名称为trust-untrust的安全策略规则,使内网用户可以访问外网,并对交互报文进行WAF攻击防御。具体配置步骤如下。

[Device] security-policy ip

[Device-security-policy-ip] rule name trust-untrust

[Device-security-policy-ip-10-trust-untrust] source-zone trust

[Device-security-policy-ip-10-trust-untrust] source-ip-subnet 192.168.1.0 24

[Device-security-policy-ip-10-trust-untrust] destination-zone untrust

[Device-security-policy-ip-10-trust-untrust] action pass

[Device-security-policy-ip-10-trust-untrust] profile sec

[Device-security-policy-ip-10-trust-untrust] quit

# 激活安全策略配置。

[Device-security-policy-ip] accelerate enhanced enable

[Device-security-policy-ip] quit

以上配置生效后,使用缺省WAF策略可以对已知攻击类型的Web攻击进行防御。比如GNU_Bash_Remote_Code_Execution_Vulnerability(CVE-2014-6271)类型的攻击报文经过Device设备时,Device会匹配该报文,并对报文按照匹配成功的WAF特征的动作(reset和logging)进行处理。

#

interface GigabitEthernet1/0/1

ip address 192.168.1.1 255.255.255.0

#

interface GigabitEthernet1/0/2

ip address 2.2.2.1 255.255.255.0

#

security-zone name Trust

import interface GigabitEthernet1/0/1

#

security-zone name Untrust

import interface GigabitEthernet1/0/2

#

ip route-static 5.5.5.0 24 2.2.2.2

#

app-profile sec

waf apply policy default mode protect

#

inspect activate

#

security-policy ip

accelerate enhanced enable

rule 0 name trust-untrust

action pass

profile sec

source-zone trust

destination-zone untrust

source-ip-subnet 192.168.1.0 255.255.255.0