本举例是在F1000-AI-55的R8860版本上进行配置和验证的。

本举例中使用的iNode管理中心为iNode PC 7.3 C0607国密定制版本。

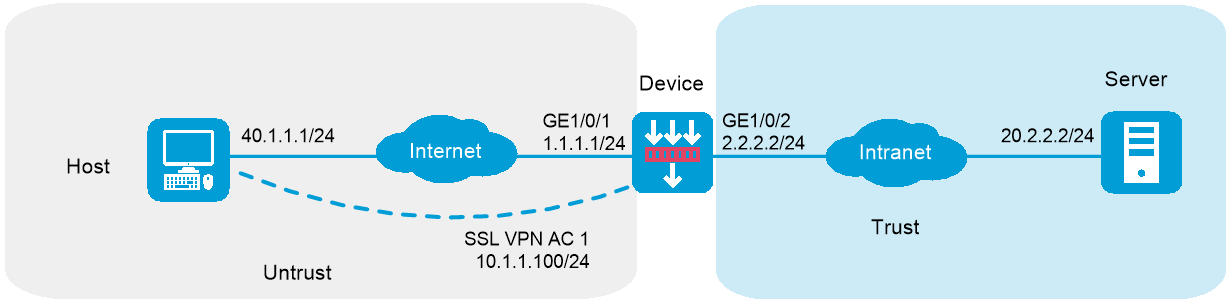

如下图所示,SSL VPN网关设备连接公网用户和企业私有网络。用户通过SSL VPN网关、采用IP接入方式能够安全地访问私有网络内的Server。具体需求如下:

SSL VPN网关设备本地对用户进行远程认证和授权。

为了增强安全性,需要验证客户端证书,客户端证书由国密USB Key提供。

为了增强安全性,服务器端证书不使用缺省证书,需向国密CA机构申请国密证书。

图-1 IP接入国密USB Key证书认证配置组网图

国密证书分为设备证书和SSL证书:

设备证书是客户端证书,配置在USB Key上。主要用于识别客户端身份。SSL VPN用户使用USB Key认证时,申请的证书类型应选择设备证书。

SSL证书是服务端证书,绑定域名或者IP地址,配置在SSL VPN网关上。主要用于信息传输加密和身份认证。SSL VPN网关管理人员为Device申请证书时,申请的证书类型应选择SSL证书。

国密SSL协议使用双证书体系,分别称为签名证书和加密证书。国密CA机构会签发一个签名证书和一个加密证书(以及一个加密证书私钥文件)。管理员需要将上述证书均导入到Device中。

某些品牌的USB Key可能需要安装驱动才能使用,请做好准备。

USB Key客户端证书中的指定字段(默认为CN字段)必须和该SSL VPN用户的用户名一致,如下图所示。

在开始下面的配置之前,假设已完成如下配置:

USB Key中已安装客户端证书。

SSL VPN网关管理人员为Device申请的服务器端证书与国密USB Key中的客户端证书应为同一CA机构颁发。如果不是同一CA机构颁发,请参考“常见问题”章节中的说明进行操作。

配置接口IP地址和安全域

# 选择“网络 > 接口 > 接口”,进入接口配置页面。

# 单击接口GE1/0/1右侧的<编辑>按钮,参数配置如下:

安全域:Untrust

选择“IPV4地址”页签,配置IP地址/掩码:1.1.1.2/24

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 单击接口GE1/0/2右侧的<编辑>按钮,参数配置如下:

安全域:Trust

选择“IPV4地址”页签,配置IP地址/掩码:2.2.2.2/24

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 单击接口GE1/0/3右侧的<编辑>按钮,参数配置如下:

安全域:Trust

选择“IPV4地址”页签,配置IP地址/掩码:3.3.3.1/24

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 单击接口GE1/0/4右侧的<编辑>按钮,参数配置如下:

安全域:Trust

选择“IPV4地址”页签,配置IP地址/掩码:192.168.100.3/24

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

配置路由

本举例仅以静态路由为例,若实际组网中需采用动态路由,请配置对应的动态路由协议。

# 选择“网络 > 路由 > 静态路由 > IPv4静态路由”,单击<新建>按钮,进入新建IPv4静态路由页面。

# 新建IPv4静态路由,并进行如下配置:

目的IP地址:40.1.1.1

掩码长度:24

下一跳IP地址:1.1.1.3

其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

# 按照同样的步骤新建IPv4静态路由,并进行如下配置:

目的IP地址:20.2.2.2

掩码长度:24

下一跳IP地址:2.2.2.3

其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

配置安全策略

# 选择“策略 > 安全策略> 安全策略”,单击<新建>按钮,选择新建策略,进入新建安全策略页面。

# 新建安全策略,并进行如下配置:

名称:untrust-local

源安全域:Untrust

目的安全域:Local

类型:IPv4

动作:允许

源IPv4地址:40.1.1.1

目的IPv4地址:1.1.1.2

其他配置项使用缺省值

# 单击<确定>按钮,完成安全策略的配置。

# 按照同样的步骤新建安全策略,配置如下。

名称:untrust-trust

源安全域:Untrust

目的安全域:Trust

类型:IPv4

动作:允许

源IPv4地址:10.1.1.0/24

目的IPv4地址:20.2.2.0/24

其他配置项使用缺省值

# 单击<确定>按钮,完成安全策略的配置。

国密证书配置

为Device申请国密证书

# 选择“对象 > PKI > 证书主题”,进入证书主题界面。

# 单击<新建>按钮,进入新建证书主题界面。参数配置如下图所示。

其中,通用名一般配置为SSL VPN网关接口的IP地址。如果是通过公网NAT映射私网来访问SSL VPN网关,则需要填写为公网IP地址。如果暂时无法明确映射的公网地址,可填写为网关对应的私网地址。需要注意,参数中不要填写中文,建议使用拼音全拼,避免输入的中文与国密CA机构的编码不适配。如果必须填写中文,可以委托国密CA机构在生成证书的时候协助填写。

图-2 证书主题配置

# 单击<确定>按钮。

# 选择“对象 > PKI > 证书”,进入证书页面,单击<新建PKI域>按钮,参数配置如下图所示。其中,由于国密证书采用双证书机制,包含签名证书和加密证书。在“申请证书使用的密钥对”区域下,需要勾选“为加密和签名使用不同的公钥”。

图-3 PKI域配置

# 单击<确定>按钮。

# 选择“对象 > 公钥管理 > 本地密钥对”,进入本地密钥对页面。单击<新建>按钮,创建签名密钥对。参数配置如下图所示。

图-4 生成本地签名密钥对

# 单击<确定>按钮。

# 按照同样的步骤,创建加密密钥对。参数配置如下图所示。

图-5 生成本地加密密钥对

# 单击<确定>按钮。

# 选择“对象 > PKI > 证书”,进入证书页面。单击<提交申请>按钮,申请服务器端证书,参数配置如下图所示。

图-6 申请服务器端证书

# 单击<确定>按钮,页面会显示证书申请信息,如下图所示。

图-7 证书申请信息

# 将上图圈红处所示的签名证书申请信息复制到文本文档中。注意删除申请信息的前后空行,完成编辑后,将文档后缀保存为.p10的格式。管理人员将该文本文件发送给国密CA机构,申请服务器端证书。

# 单击<确定>按钮。

导入国密CA证书和签名证书

|

国密CA机构签发的证书包括:国密CA证书、签名证书、加密证书以及加密证书私钥文件。其中,CA证书可能为证书链文件、或者一个根CA证书+中间证书形式发布;加密证书私钥文件可能以独立的key文件形式或者多种协议标准的数字信封形式发布。 Device中仅支持导入国密CA证书和签名证书。加密证书和加密证书私钥文件暂不支持直接导入到Device,需要管理员联系技术服务人员经过转换后才可导入。 |

# 首先,将国密CA证书导入Device的PKI域。其中,如果CA证书包含根CA证书和中间CA证书,则先导入根CA证书再导入中间CA证书。

# 选择“对象 > PKI > 证书”,进入证书页面,单击<导入证书>按钮,导入已保存的CA证书,

配置如下图所示。其中,CA证书的后缀需要确保为.cer后再导入到Device中。

图-8 导入CA证书

# 单击<确定>按钮,完成CA证书的导入。

# 其次,导入签名证书。单击<导入证书>按钮,导入已保存的签名证书,配置如下图所示。

图-9 导入签名证书

# 单击<确定>按钮,完成签名证书的导入。

# 对于加密证书和加密证书私钥文件,暂不支持直接导入到Device。管理人员需要将相关的材料发送给技术服务人员,由技术服务人员进行相关格式转换等操作后,再返回给网关管理人员。详见步骤C的说明。

导出签名证书

# 选择“对象 > PKI > 证书”,进入证书页面,选择签名证书,单击操作列下的<导出证书>按钮,进入导出本地证书页面。配置如下图所示。其中,必须勾选“导出私钥信息”。私钥的加密口令可以由管理人员自行设置,并提供给技术服务人员,本举例中以123456为例进行说明。

图-10 导出签名证书

# 单击<确定>按钮,完成签名证书的导出。

# 网关管理人员将导出的携带私钥信息的签名证书、加密证书和加密证书私钥文件一起发送给技术服务人员,由技术服务人员进行相关格式转换等操作后,再返回给网关管理人员。

导入加密证书

# 网关管理人员收到技术服务人员返回的加密证书后,将其导入到Device的PKI域中。

# 选择“对象 > PKI > 证书”,进入证书页面,单击<导入证书>按钮,选择已保存的加密证书,配置如下图所示。其中,加密口令需要从技术服务人员处获取。

图-11 导入加密证书

配置SSL服务器端策略

# 选择“对象 > SSL > 服务器端策略”,进入SSL服务器端策略页面。

# 单击<新建>按钮,创建服务端策略,参数配置如下图所示。其中,需要开启验证客户端功能,该功能建议仅在国密USB Key认证的场景下开启。

图-12 配置服务器端策略

# 单击<确定>按钮,完成配置。

配置SSL VPN网关

# 选择“网络 > SSL VPN > 网关”,进入SSL VPN网关页面,单击<新建>按钮,创建SSL VPN网关,参数配置如下图所示。

图-13 配置SSL VPN网关

# 单击<确定>按钮,完成配置。

|

如果是在编辑网关页面引用了SSL服务器端策略,则需要重新使能/去使能SSL VPN网关,使引用的策略生效。需要注意,后续如果修改了SSL服务器策略的配置,同样需要重新使能/去使能SSL VPN网关,使修改的配置生效。 |

创建SSL VPN AC接口

# 选择“网络 > SSL VPN > IP接入接口”,进入SSL VPN接入接口页面。单击<新建>按钮,创建SSL VPN接入接口,接口编号输入1,单击<确定>,然后继续配置接口参数,如下图所示。

图-14 创建IP接入接口(1)

图-15 创建IP接入接口(2)

# 单击<确定>按钮。

创建SSL VPN客户端地址池

# 选择“网络 > SSL VPN > 客户端地址池”,进入SSL VPN客户端地址池页面。单击<新建>按钮,创建SSL VPN客户端地址池,参数配置如下图所示。

图-16 创建客户端地址池

# 单击<确定>按钮。

配置SSL VPN访问实例

# 选择“网络 > SSL VPN > 访问实例”,进入SSL VPN访问实例页面,单击<新建>按钮,创建SSL VPN访问实例,参数配置如下图所示,未显示的部分,采用默认配置即可。

图-17 新建访问实例

# 单击<下一步>,配置认证配置,参数配置如下图所示。

# 单击<下一步>,不配置URI ACL,继续单击<下一步>,在跳转的页面选择“IP业务”,单击<下一步>。配置IP业务,参数配置如下图所示。

图-18 配置IP业务(1)

图-19 配置IP业务(2)

# 单击<下一步>,不配置快捷方式,继续单击<下一步>,在跳转的页面单击<新建>按钮,配置资源组,参数配置如下图所示(本例的IPv4 ACL 3999规则为允许通过所有流量)。

图-20 配置资源组

# 单击<确定>按钮,资源组如下图所示。

图-21 资源组

# 单击<完成>按钮,完成配置。

# 在使能列下,勾选复选框,使能配置的访问实例,如下图所示。

图-22 使能访问实例

创建SSL VPN用户

# 选择“对象 > 用户 > 用户管理 > 本地用户”,进入用户界面,点击<新建>按钮,创建SSL VPN用户,参数配置如下图所示。

图-23 创建SSL VPN用户

需要注意,SSL VPN用户的用户名必须配置为USB Key客户端证书中的CN字段。

图-24 USB Key客户端证书中的CN字段

# 为该用户授权SSL VPN策略组,参数配置如下图所示。

图-25 授权属性

# 单击<确定>按钮,完成配置。

Server上需要配置到达网段10.1.1.0/24的路由。

国密认证场景下,iNode客户端需要由SSL VPN网关管理人员使用国密版本的iNode智能管理中心进行定制,生成定制版本的客户端软件后发放给所有SSL VPN用户。国密版本的iNode管理中心请联系技术服务人员获取。

定制iNode客户端

# 从技术服务人员处获取并安装国密定制版本的iNode管理中心。

# 打开iNode管理中心,选择“客户端定制”,在网络接入组件中仅勾选SSL VPN。参数配置如下图所示。

图-26 客户端定制

# 单击<高级定制>按钮,进入高级定制页面。在“基本功能项”页签下,勾选“启用从证书读取用户名,从证书中抽取指定属性值作为用户名,XXXX”。参数配置如下图所示。

图-27 高级定制-基础功能项(1)

# 单击<确认>按钮,选择CN作为用户名的证书属性。

图-28 高级定制-基础功能项(2)

# 在“SSL VPN配置项”页签下,配置默认认证类型为Local,默认校验模式选择密码+证书认证,并勾选“使用网关配置的默认认证类型”。参数配置如下图所示。

图-29 高级定制-SSL VPN配置项

# 在“证书配置信息”页签下,SSL VPN的证书类型配置为国密证书Key,自定义国密厂商路径填写Ukey动态链接库路径。参数配置如下图所示。

图-30 高级定制-证书配置信息

# 其中,如果使用渔翁Ukey,动态链接库文件名称为keyGDBapi.dll。安装过Ukey控件后的PC机上搜索文件名称即可找到对应路径。建议将dll文件移动至通用的目录下,例如C盘的根目录。iNode客户端定制时需要选择对应dll文件路径。后续使用Ukey登录iNode客户端的PC机均需要安装Ukey控件,并将dll文件移动至定制iNode客户端时选择的路径下。

# 单击<确定>按钮,完成配置。

# 单击<完成>按钮,进入完成客户端定制页面。

# 在完成客户端定制页面,客户端场景信息中勾选“默认场景“和”生成定制的客户端安装程序“。

图-31 完成客户端定制

# 单击<确定>按钮,iNode管理中心将生成客户端软件。

图-32 客户端定制结果

# 单击<查找目标>按钮,将打开客户端软件的文件夹路径。

图-33 客户端软件存放路径

发放iNode客户端软件

# 管理人员需要将该软件发布给所有SSL VPN用户,并要求用户安装该软件。

在Host上安装国密USB Key控件并插入USB Key

SSL VPN用户在Host安装Ukey控件(请联系技术服务人员获取),并将dll文件移动至定制iNode客户端时选择的路径下。

SSL VPN用户将已安装客户端证书的国密USB Key插入到Host。

登录iNode客户端

# 从技术服务人员处获取并安装iNode客户端后,启动iNode客户端,并根据提示输入USB Key的PIN码(渔翁PIN码默认为11111111)。

图-34 输入USB Key的PIN码

# 单击<确定>按钮。

# 单击<选择客户端证书>按钮,进入属性设置页面。

图-35 iNode客户端登录页面

图-36 属性设置页面

# 从技术服务人员处获取Device的PKI域中的CA证书,并保存到本地。

# 单击<选择客户端证书>按钮,指定已保存的Device中PKI域下的CA证书的存放路径。其中,路径不能包含中文。

图-37 选择根CA证书存放路径

# 单击<确认>按钮,完成选择。

# 输入SSL VPN网关地址以及用户名密码等信息。

# 单击<连接>按钮,成功登录SSL VPN网关,如下图所示。

图-38 成功登录SSL VPN网关

# SSL VPN用户sslvpnuser登录成功后,SSL VPN用户可以在Host上Ping通服务器地址20.2.2.2。

C:\>ping 20.2.2.2

Pinging 20.2.2.2 with 32 bytes of data:

Reply from 20.2.2.2: bytes=32 time=31ms TTL=254

Reply from 20.2.2.2: bytes=32 time=18ms TTL=254

Reply from 20.2.2.2: bytes=32 time=15ms TTL=254

Reply from 20.2.2.2: bytes=32 time=16ms TTL=254

Ping statistics for 20.2.2.2:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 15ms, Maximum = 31ms, Average = 20ms

SSL VPN网关管理人员需要在Device上新建PKI域,并向该域中导入国密USB Key中客户端证书的CA证书链。

重新使能/去使能SSL VPN网关服务。

修改SSL、SSL VPN网关、访问实例等配置后,需要重启(即重新使能/去使能)SSL VPN网关和SSL VPN访问实例才能生效。