本举例是在F1000-AI-55的R8860版本上进行配置和验证的。

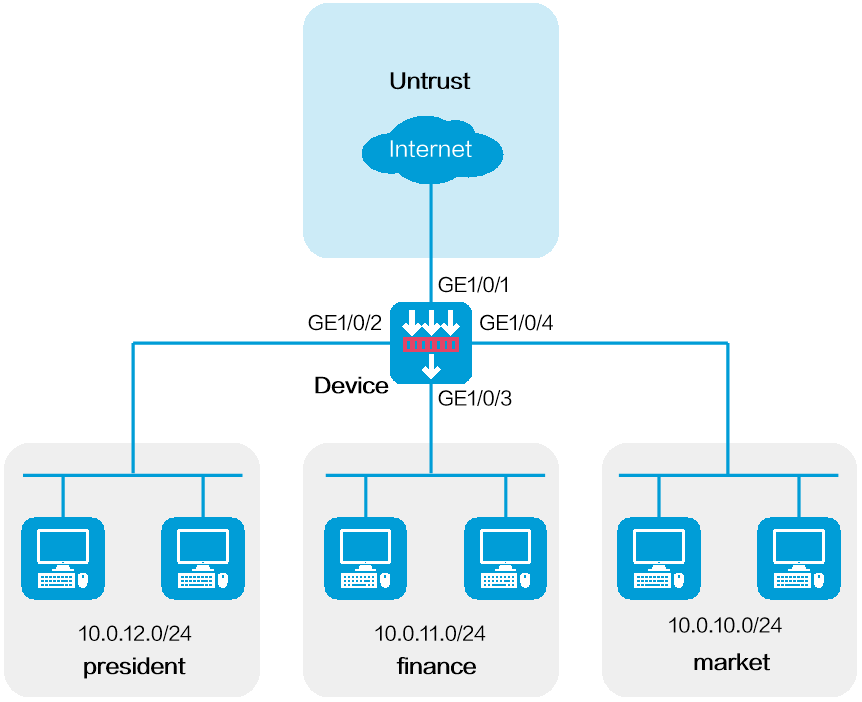

如图-1所示,某公司共包括President、Market和Finance三个部门,各部门之间通过Device实现互连,同时也通过Device作为网关连接Internet,该公司的工作时间为每周工作日的8点到18点。通过配置安全策略,实现如下需求:

允许President在任意时间访问所有网络资源,比如Internet、Finance网络和Market网络等。

允许Finance部门的员工仅能访问本部门内部网络资源,不能访问其他任何网络资源。

允许Market部门的员工仅能在工作时间访问Internet上的部分资源,访问Internet的具体限制如下:

不能玩游戏、不能访问流媒体类型、P2P类型和网络社区类型的资源,但是允许访问优酷的资源。

即时通讯类型的资源仅允许使用微信。

虽然拒绝此部门员工访问网络社区类型的资源,但是又需要允许使用MSN、钉钉和安防论坛资源。

除了以上几条具体限制需求之外的资源都允许访问。

President区域不允许任何人主动访问,Finance区域和Market区域也不能相互访问。

请将应用识别特征库及时升级到最新版本。

为使安全策略中配置的应用可以被识别,必须先放行应用所依赖的基础协议报文。

安全策略配置思路及其数据规划如下表所示:

表-1 安全策略配置思路

|

项目 |

数据 |

说明 |

|

President部门的安全策略 |

|

此策略允许President部门的员工自由访问任何网络资源 此策略和下面的策略引用的都是源IP地址对象组 |

|

Finance部门的安全策略 |

|

此策略可以实现Finance部门内员工之间的相互访问 |

|

Market部门的安全策略1 |

|

安全策略默认规则可实现禁止Market部门员工使用即时通讯工具。market_deny1策略禁止员工访问网络社区类型和流媒体类型的资源 但是此策略可以允许Market部门员工在上班时间使用微信、MSN、钉钉、优酷和安防论坛网络资源 根据安全策略处理报文的优先级原则,需要将此策略放在market_deny1策略前面,否则网络社区类型(MSN、钉钉、安防论坛、优酷)的应用将会被拒绝。 |

|

Market部门的安全策略2 |

|

此策略可以禁止Market部门员工在上班时间玩游戏、观看视频和逛社区网站等 此策略的应用过滤条件中包含了游戏组、P2P组、流媒体组和网络社区组应用组,每个应用组中都包含了很多具体的应用 |

|

Market部门的安全策略3 |

|

此策略允许Market部门员工在上班时间访问一些定义不太准确的资源。 此策略中的应用组permit-others里面,可以加入一些办公类、邮件类、网络协议类等不太容易区分清楚的应用。 若管理员已明确知道需要拒绝某个应用,则可以将此应用从允许通过的应用组中删除。或着新建一条安全策略拒绝此应用流量通过 |

|

放行常用基础协议的安全策略 |

|

此策略允许常用的基础协议通过,否则APR模块将不能准备地识别应用 常用的基础协议一般包括:TCP、UDP、DNS、HTTP、HTTPS、SMTP、IMAP和POP3,将这些协议加入应用组protocol-permit 虽然安全策略market_permit2中允许的应用中可能包含这些基础协议,但是为了避免安全策略market_permit2发生变化后不影响APR对报文的识别,所以建议单独配置一条安全策略放行这些常用的基础协议 |

|

安全策略的默认规则 |

安全策略的默认规则可以实现此目的:President区域不允许任何人主动访问,Finance区域和Market区域也不能相互访问。 |

安全策略的默认规则是拒绝所有报文通过 |

根据以上的分析,再结合安全策略越靠前优先级越高的原则,我们合理创建安全策略的先后顺序依次为:president_permit、finance_permit、market_permit1、market_deny1、market_permit2、market_permit3。

配置安全域

# 选择“网络 > 安全域”,进入安全域配置页面,依次配置如下内容。

进入名为Untrust的安全域,并将接口GigabitEthernet1/0/1加入该安全域中

创建名为president的安全域,并将接口GigabitEthernet1/0/2加入该安全域中

创建名为finance的安全域,并将接口GigabitEthernet1/0/3加入该安全域中

创建名为market的安全域,并将接口GigabitEthernet1/0/4加入该安全域中

配置接口IP地址

# 选择“网络 > 接口 > 接口”,进入接口配置页面。

# 单击接口GE1/0/1右侧的<编辑>按钮,配置如下。

选择“IPv4地址”页签,配置IP地址/掩码:2.2.2.1/24

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址的配置。

# 按照同样的步骤配置接口GE1/0/2,配置如下。

IP地址/掩码:10.0.12.1/24

其他配置项使用缺省值

# 按照同样的步骤配置接口GE1/0/3,配置如下。

IP地址/掩码:10.0.11.1/24

其他配置项使用缺省值

# 按照同样的步骤配置接口GE1/0/4,配置如下。

IP地址/掩码:10.0.10.1/24

其他配置项使用缺省值

配置时间段

创建名为work的时间段,其时间范围为每周工作日的8点到18点。

# 选择“对象 > 对象组 > 时间段”,进入时间段配置页面,配置如下。

名称为work

周期时间段为每周工作日的8点到18点

配置应用组

创建名为游戏组的应用组,将游戏类别种的所有应用加入此应用组。

# 选择“对象> 应用安全 > 应用识别 > 应用组”,进入应用组配置页面。

# 单击<新建>按钮,配置如下:

图-2 新建应用组

# 将游戏类别中的所有应用全部加入到右侧的已选应用中。

# 单击<确定>按钮,完成此应用组的创建。

按照如上步骤,依次创建如下应用组:

P2P组:创建名为P2P组的应用组,并将P2P类别中的所有应用加入此应用组

流媒体组:创建名为流媒体组的应用组,并将流媒体类别中的所有应用加入此应用组

网络社区组:创建名为网络社区组的应用组,并将网络社区类别中的所有应用加入此应用组

permit-others:创建名permit-others的应用组,并将一些办公类、邮件类、网络协议类等不太容易区分清楚的应用加入此应用组

protocol-permit:创建名protocol-permit的应用组,并将常用的基础协议(一般包括:TCP、UDP、DNS、HTTP、HTTPS SMTP、IMAP和POP3等)加入此应用组

创建名为president_permit的安全策略

# 选择“策略 > 安全策略 > 安全策略”,进入安全策略配置页面。

# 单击<新建>按钮,选择新建策略,进入新建安全策略页面,配置如下。

图-3 新建安全策略

# 其他配置项保持默认情况即可。

# 单击<确定>按钮,完成此安全策略的创建。

创建名为finance_permit的安全策略

# 选择“策略 > 安全策略 > 安全策略”,进入安全策略配置页面。

# 单击<新建>按钮,选择新建策略,进入新建安全策略页面,配置如下。

图-4 创建安全策略

# 其他配置项保持默认情况即可。

# 单击<确定>按钮,完成此安全策略的创建。

创建名为market_permit1的安全策略

# 选择“策略 > 安全策略 > 安全策略”,进入安全策略配置页面。

# 单击<新建>按钮,选择新建策略,进入新建安全策略页面,配置如下。

图-5 创建安全策略

# 其他配置项保持默认情况即可。

# 单击<确定>按钮,完成此安全策略的创建。

创建名为market_deny1的安全策略

# 选择“策略 > 安全策略 > 安全策略”,进入安全策略配置页面。

# 单击<新建>按钮,选择新建策略,进入新建安全策略页面,配置如下。

图-6 创建安全策略

# 其他配置项保持默认情况即可。

# 单击<确定>按钮,完成此安全策略的创建。

创建名为market_permit2的安全策略

# 选择“策略 > 安全策略 > 安全策略”,进入安全策略配置页面。

# 单击<新建>按钮,选择新建策略,进入新建安全策略页面,配置如下。

图-7 创建安全策略

# 其他配置项保持默认情况即可。

# 单击<确定>按钮,完成此安全策略的创建。

创建名为market_permit3的安全策略

# 选择“策略 > 安全策略 > 安全策略”,进入安全策略配置页面。

# 单击<新建>按钮,选择新建策略,进入新建安全策略页面,配置如下。

图-8 创建安全策略

# 其他配置项保持默认情况即可。

# 单击<确定>按钮,完成此安全策略的创建。

President部门的员工自由可以访问任何网络资源。

Finance部门内员工之间可以相互访问。

Market部门的员工仅能在工作时间访问Internet上的部分资源,访问Internet的具体限制如下:

不能玩游戏、不能访问流媒体类型、P2P类型和网络社区类型的资源,但是允许访问优酷的资源。

即时通讯类型的资源仅允许使用微信。

虽然拒绝此部门员工访问网络社区类型的资源,但是又需要允许使用MSN、钉钉和安防论坛资源。

除了以上几条具体限制需求之外的资源都允许访问。

President区域不允许任何人主动访问,Finance区域和Market区域也不能相互访问。

选择“监控 > 安全日志 > 安全策略日志”,分别查看各个部门的访问流量是否命中正确的安全策略,举例如下。

图-9 拒绝迅雷看看

图-10 允许优酷

图-11 允许微信通过

图-12 拒绝QQ通过