本举例是在F1000-AI-55的R8860版本上进行配置和验证的。

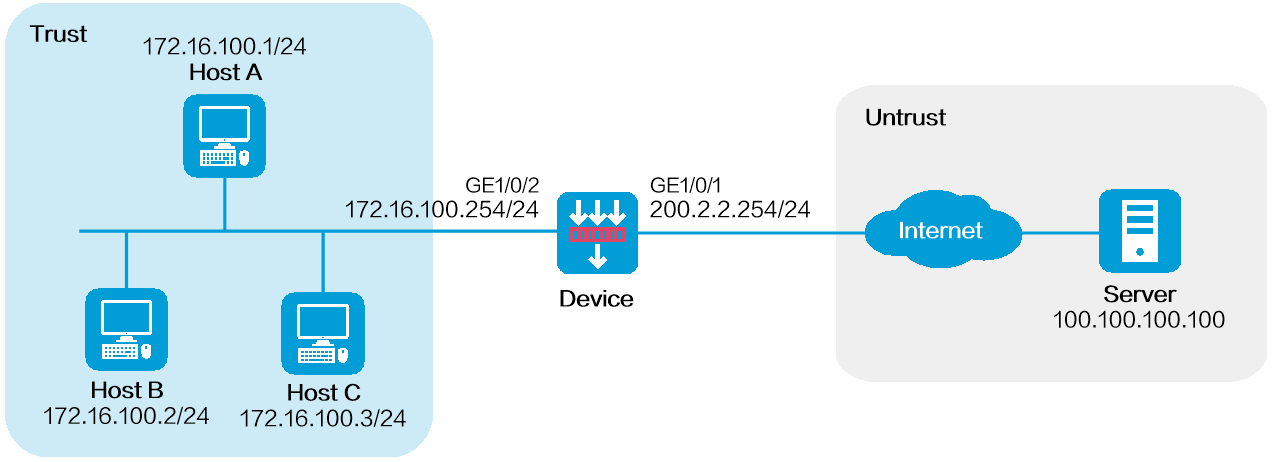

如下图所示,公司拥有200.2.2.1/24~200.2.2.3/24三个公网IP地址,三台内部主机地址分别为Host A 172.16.100.1/24、Host B 172.16.100.2/24和Host C 172.16.100.3/24。通过配置NAT NO-PAT方式的地址转换功能,使内部网络中的主机可以访问Internet中的Server。

图-1 动态地址转换NO-PAT配置组网图

本特性不支持与策略NAT特性混用。

配置接口的IP地址和安全域

# 选择“网络 > 接口 > 接口”,进入接口配置页面。

# 单击接口GE1/0/1右侧的<编辑>按钮,配置如下。

· 安全域:Untrust

· 选择“IPv4地址”页签,配置IP地址/掩码:200.2.2.254/24

· 其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 按照同样的步骤配置接口GE1/0/2,配置如下。

· 安全域:Trust

· 选择“IPv4地址”页签,配置IP地址/掩码:172.16.100.254/24

· 其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

配置路由

本举例仅以静态路由为例,若实际组网中需采用动态路由,请配置对应的动态路由协议。

# 选择“网络 > 路由 > 静态路由 > IPv4静态路由”,单击<新建>按钮,进入新建IPv4静态路由页面。

# 新建IPv4静态路由,并进行如下配置:

目的IP地址:100.100.100.100

掩码长度:24

下一跳IP地址:200.2.2.253

其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

配置安全策略

# 选择“策略 > 安全策略> 安全策略”,单击<新建>按钮,选择新建策略,进入新建安全策略页面。

# 新建安全策略,并进行如下配置:

名称:Secpolicy

源安全域:Trust

目的安全域:Untrust

类型:IPv4

动作:允许

源IPv4地址:172.16.100.1、172.16.100.2、172.16.100.3

目的IPv4地址:100.100.100.100

其他配置项使用缺省值

# 单击<确定>按钮,完成安全策略的配置。

配置NAT地址组

# 选择“对象 > 对象组 > NAT地址组”。

# 单击<新建>按钮,新建NAT地址组,参数配置如下图所示。

图-2 新建地址组

# 单击<确定>按钮,完成NAT地址组配置。

配置NAT动态地址转换策略

# 选择“策略 > 接口NAT > IPv4 > NAT动态转换 > NAT出方向动态转换(基于对象组)”。

# 单击<新建>按钮,新建NAT出方向动态转换,参数配置如下图所示。

图-3 新建NAT出方向动态转换

# 单击<确定>按钮,完成NAT出方向动态转换配置。

Host主机可以Ping通外部网络的服务器地址。

C:\Users\abc>ping 100.100.100.100

正在 Ping 100.100.100.100 具有 32 字节的数据:

来自 100.100.100.100 的回复: 字节=32 时间<1ms TTL=253

来自 100.100.100.100 的回复: 字节=32 时间<1ms TTL=253

来自 100.100.100.100 的回复: 字节=32 时间<1ms TTL=253

来自 100.100.100.100 的回复: 字节=32 时间<1ms TTL=253

100.100.100.100 的 Ping 统计信息:

数据包: 已发送 = 4,已接收 = 4,丢失 = 0 (0% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = 0ms,最长 = 0ms,平均 = 0ms

在Device上,选择“监控 > 会话列表”,查看NAT的会话信息。

图-4 会话列表