本举例是在F1000-AI-55的R8860版本上进行配置和验证的。

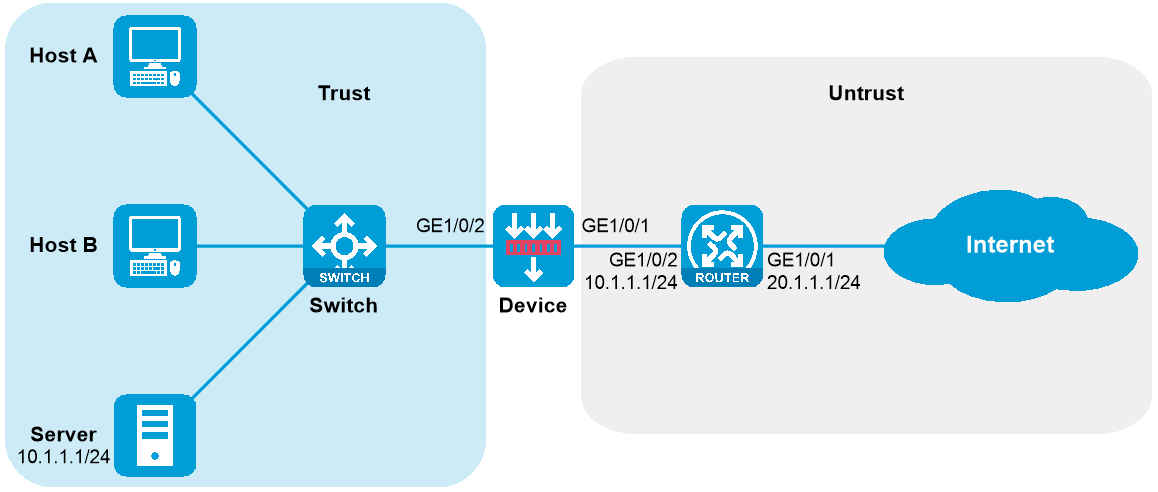

Host A、Host B和Server通过接入交换机Switch、Device和路由器Router与Internet通信,应用需求如下:

Switch和Device透传Host、Server与Internet之间的流量。

Router做Host A、Host B和Server的网关,查路由表转发Host、Server与Internet之间的流量。

Router作为Host的DHCP服务器,为Host动态分配网段为10.1.1.0/24的IP地址,DNS服务器地址为20.1.1.15,网关地址为10.1.1.1。

Router拥有20.1.1.1/24和20.1.1.2/24两个外网IP地址,内部网络中10.1.1.0/24网段的Host使用20.1.1.2/24地址访问Internet。

Server的内网IP地址是10.1.1.2,Server使用外网IP地址20.1.1.2的21端口对Internet提供FTP服务。

Device通过安全策略控制匹配的报文进行转发,对不匹配的报文丢弃处理。

图-1 Device透明直路部署组网图

登录设备的Web界面:

用以太网线将PC和设备的以太网管理口相连。

修改IP地址为192.168.0.0/24(除192.168.0.1)子网内任意地址,例如192.168.0.2。

在PC上启动浏览器,在地址栏中输入IP地址“192.168.0.1”后回车,即可进入设备的Web登录页面,输入设备默认的用户名和密码(admin/admin),单击<登录>按钮即可登录。

切换GigabitEthernet1/0/1和GigabitEthernet1/0/2的工作模式为二层,并将GigabitEthernet1/0/1和GigabitEthernet1/0/2分别加入安全域Untrust和Trust中:

选择“网络>接口>接口”,选中GE1/0/1接口,单击GE1/0/1的编辑按钮。

选择工作模式为二层模式,选择安全域为Untrust,配置VLAN为1,单击<应用>。

图-2 配置GE1/0/1

选择“网络>接口>接口”,选中GE1/0/2接口,单击GE1/0/2的编辑按钮。

选择工作模式为二层模式,选择安全域为Trust,配置VLAN为1,单击<应用>。

图-3 配置GE1/0/2

配置安全策略放通用户的业务报文:

选择“策略>安全策略”,单击“新建>新建策略”,配置新建策略名称为trust-untrust,源安全域为Trust,目的安全域为Untrust,配置操作动作为允许,单击<确认>完成trust-untrust策略的配置。

图-4 配置安全策略trust-untrust

图-5 配置安全策略trust-untrust的动作

选择“策略>安全策略”,单击“新建>新建策略”,配置新建策略名称为untrust-trust,源安全域为Untrust,目的安全域为Trust,配置操作动作为允许,单击<确认>完成untrust-trust策略的配置。

图-6 配置安全策略untrust-trust

图-7 配置安全策略untrust-trust的动作

配置接口IP

# 配置接口GigabitEthernet1/0/1和GigabitEthernet1/0/2的IP地址。

<Router> system-view

[Router] interface gigabitethernet 1/0/1

[Router-GigabitEthernet1/0/1] ip address 20.1.1.1 24

[Router-GigabitEthernet1/0/1] quit

[Router] interface gigabitethernet 1/0/2

[Router-GigabitEthernet1/0/2] ip address 10.1.1.1 24

[Router-GigabitEthernet1/0/2] quit

配置静态路由

# 配置默认路由指导上行流量转发(此处下一跳以20.1.1.3为例,请以实际情况为准)。

[Router] ip route-static 0.0.0.0 0 20.1.1.3

配置DHCP服务

# 配置DHCP地址池1,用来为10.1.1.0/24网段内的客户端分配IP地址和网络配置参数。

[Router] dhcp server ip-pool 1

[Router-dhcp-pool-1] network 10.1.1.0 24

[Router-dhcp-pool-1] gateway-list 10.1.1.1

[Router-dhcp-pool-1] dns-list 20.1.1.15

[Router-dhcp-pool-1] forbidden-ip 10.1.1.2

[Router-dhcp-pool-1] quit

# 开启DHCP服务。

[Router] dhcp enable

配置NAT服务

# 配置地址组0,包含外网地址20.1.1.2。

[Router] nat address-group 0

[Router-address-group-0] address 20.1.1.2 20.1.1.2

[Router-address-group-0] quit

# 配置ACL 2000,仅允许对内部网络中10.1.1.0/24网段的用户报文进行地址转换。

[Router] acl basic 2000

[Router-acl-ipv4-basic-2000] rule permit source 10.1.1.0 0.0.0.255

[Router-acl-ipv4-basic-2000] quit

# 在接口GigabitEthernet1/0/1上配置出方向动态地址转换,允许使用地址组0中的地址对匹配ACL 2000的报文进行源地址转换,并在转换过程中使用端口信息。

[Router] interface gigabitethernet 1/0/1

[Router-GigabitEthernet1/0/1] nat outbound 2000 address-group 0

# 配置内部FTP服务器,允许外网主机使用地址20.1.1.2、端口号21访问内网10.1.1.2的FTP服务器。

[Router-GigabitEthernet1/0/1] nat server protocol tcp global 20.1.1.2 21 inside 10.1.1.2 ftp

[Router-GigabitEthernet1/0/1] quit

在Host A上去ping测试20.1.1.3的连通性,可以ping通目的地址。

选择“监控>会话列表”查询IPv4会话列表:

查询IPv4会话列表,发现一条发起方源IP地址为DHCP地址池中的一个IP地址,发起方目的IP地址为20.1.1.3,发起方协议是ICMP的会话。

图-8 检查Device的IPv4会话信息